Il y a maintenant deux ans qu'EternalBlue a ouvert la porte à l'une des plus mauvaises épidémies de rançongiciels de l'histoire, connue sous le nom de WannaCryptor (ou WannaCry). Depuis cet infâme incident, les tentatives d'utilisation de l'exploit n'ont fait qu'augmenter en prévalence. Actuellement, il est au sommet de sa popularité, entrainant des centaines de milliers d'attaques chaque jour.

L’exploit EternalBlue aurait prétendument été volé à la National Security Agency (NSA) américaine en 2016, avant d’être divulgué en ligne le 14 avril 2017 par un groupe connu sous le nom de Shadow Brokers. Cet exploit cible une vulnérabilité dans l’implémentation du protocole Server Message Bloc (SMB) de Microsoft, par l’intermédiaire du port 445. Cette faille a initialement été divulgué confidentiellement à Microsoft, qui l’a corrigé et ce, avant même l’éclosion de WannaCryptor en 2017. Malgré tous les efforts déployés, les systèmes vulnérables demeurent encore très répandus aujourd'hui.

Selon des données recueillies par Shodan, on compte présentement près d’un million de machines dans la natures qui utilisent toujours le protocole obsolète SMB v1, exposant ainsi le port à l'internet public. La plupart de ses appareils se trouvent aux États-Unis. Suivent dans la liste des pays les plus touchés le Japon et la fédération de Russie.

Des pratiques médiocres en matière de sécurité et des manques dans l’application des patchs expliquent probablement la croissance continue de l’exploit EternalBlue depuis ses débuts en 2017, alors qu’il a été divulgué en ligne.

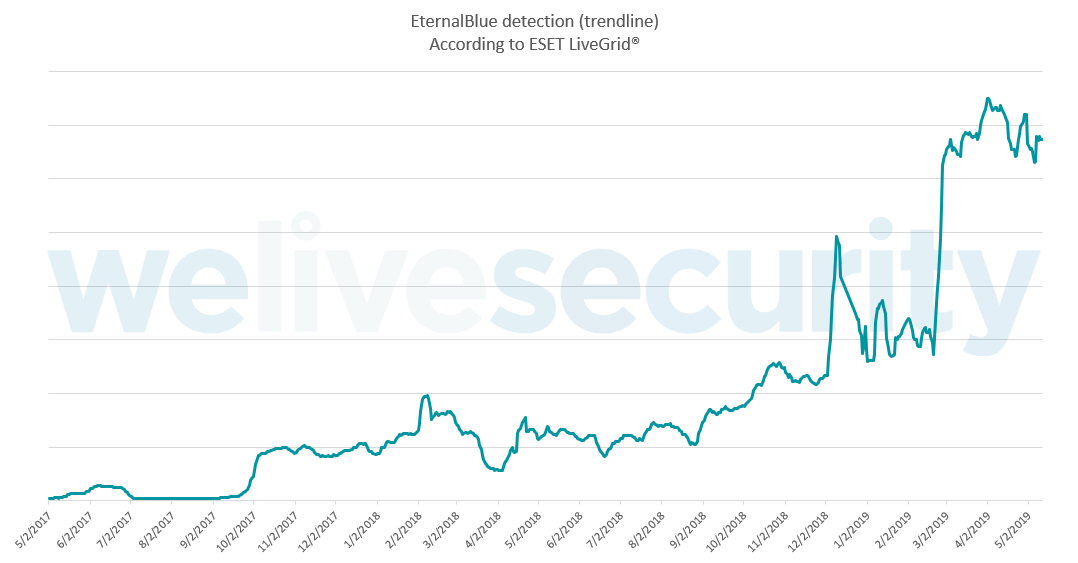

Selon la télémétrie d’ESET, les tentatives d’attaques utilisant EternalBlue atteignent des sommets historiques, alors que des centaines de milliers d’instances sont bloquées tous les jours, comme l’illustre la figure 1.

Figure 1 – Tendance des detections d’EternalBlue selon ESET LiveGrid®

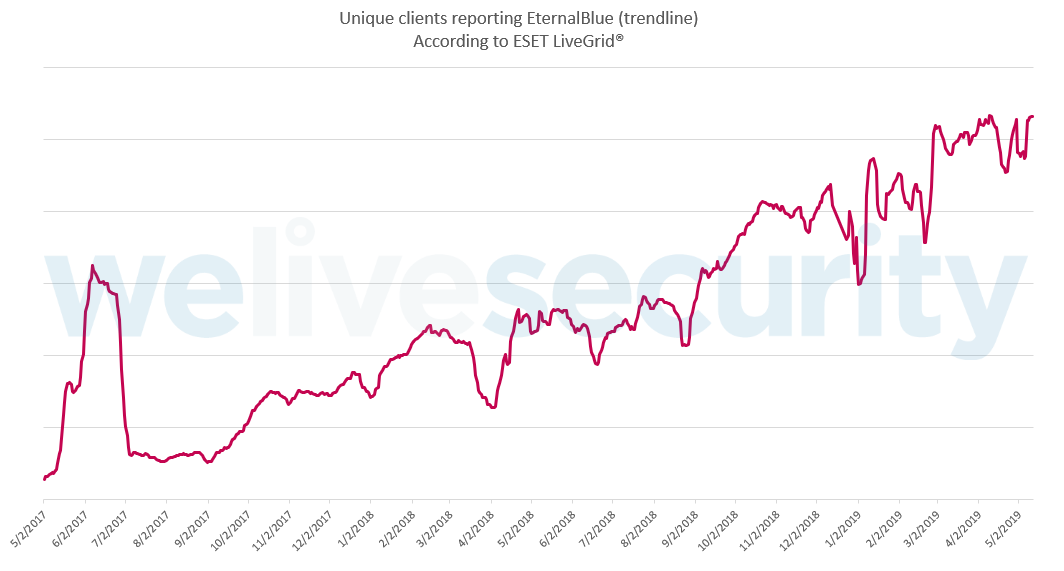

On observe également la même tendance quant au nombre de clients uniques d’ESET, qui signalent des centaines de tentatives d’utilisation de cet exploit chaque jour, comme le montre la figure 2.

Figure 2 - Tendance du nombre de clients uniques signalant une tentative de l’exploit EternalBlue exploit attempts, selon ESET LiveGrid®

En plus de son usage à des fins malveillantes, les chiffres recueillis au sujet d’EternalBlue connaissent peut-être également une croissance à cause de son utilisation à des fins de sécurité interne. Étant l’un des outils malveillants les plus prévalent, cet exploit peut être utilisé par les départements de sécurité de certaines entreprises comme moyen de chercher les vulnérabilités au sein des réseaux de leur organisation.

EternalBlue a rendu possible plusieurs cyberattaques tristement célèbres. En plus de WannaCryptor, il a aussi servi de moteur à la destructrice campagne Diskcoder.C (aussi appelé Petya, NotPetya et ExPetya) et à la campagne de rançongiciel BadRabbit, en 2017.

EternalBlue a également été repéré récemment dans la propagation de chevaux de Troie et de logiciels malveillants de cryptominage en Chine. C’est là un retour au source pour la vulnérabilité. C’est effectivement pour ce type d’attaques que cette vulnérabilité à initialement été observée, avant même l’éclosion de WannaCryptor! La vulnérabilité a aussi été promu récemment par des cybercriminels comme mécanisme de propagation, pour Yatron, un nouveau Ransomware-as-a-Service (RaaS).

L'exploit EternalBlue, comme toutes les cyberattaques qu’il a rendu possible jusqu’à maintenant, prouvent bien l’importance d’effectuer les mises-à-jours et correctifs. Qui plus est, ils montrent le besoin pour une solution de sécurité multicouche qui ne se limite pas à arrêter les charges utiles malveillantes, mais peut par exemple protéger contre les mécanismes sous-tendant ces dernières.