À la mi-janvier, le chercheur Troy Hunt a révélé qu'une liste flottait dans l'espace de stockage du cloud MEGA ainsi que dans plusieurs forums de hacking. Sous le nom de Collection#1, il contient le plus grand vol de mots de passe organisé en une liste à ce jour, comprenant plus de 700 millions d'adresses de courrier électronique et plus de 20 millions de mots de passe.

Une fois que nous entendons parler de quelque chose de ce genre, il est normal que nous nous demandions si nos propres adresses électroniques ou les mots de passe que nous utilisons pour accéder à nos comptes sont parmi eux, ou s'ils ont été volés dans le cadre de toute autre infiltration ou violation de sécurité. Découvrir si nos informations d'identification ont été volées ou non peut également nous donner une idée si les mots de passe que nous choisissons lorsque nous nous inscrivons à un nouveau service, ou lorsque nous mettons à jour notre mot de passe, sont suffisamment sûrs. Dans cet article, nous vous dirons comment savoir si votre adresse e-mail ou votre mot de passe a été volé et vérifier si les mots de passe que vous choisissez sont sécuritaires ou pas.

Le premier service que nous allons examiner est Have I Been Pwned. Ce service permet aux utilisateurs de vérifier si notre adresse électronique a été volée et incluse dans l'une des diverses listes de courriels et de mots de passe qui circulent en ligne. De plus, leur base de données est maintenue à jour et comprend donc les courriels et les mots de passe qui ont été volés récemment.

En accédant à ce site, le visiteur pourra consulter une base de données de plus de 6 milliards de comptes qui ont été volés à un moment ou un autre.

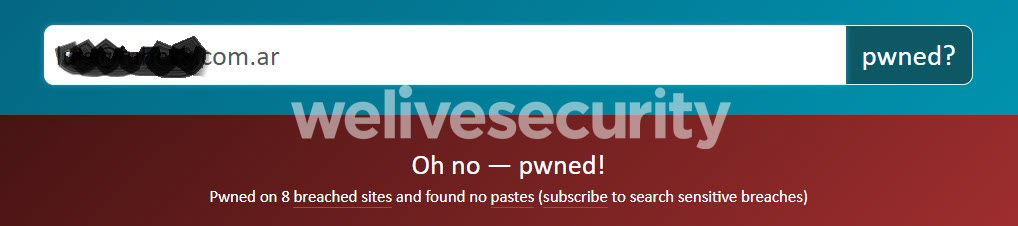

Nous avons décidé de vérifier une adresse e-mail et nous avons constaté que celle-ci avait bien été volée auparavant. En faisant défiler la page, nous avons vu plus de détails sur les types de services qui ont compromis l'adresse courriel que nous avons vérifiée.

Comme le montre l'image de la page, les informations sont classées par date et par les sites de piratage où nos informations ont été volées. Par exemple, il y a des cas bien connus tels que les brèches de sécurité de LinkedIn et Taringa, ainsi que certaines des listes qui font régulièrement la manchette et qui contiennent des données recueillies sur divers sites Web.

Une fois que nous savons que les informations ont été volées, que pouvons-nous faire? Il va sans dire que nous devrions changer nos mots de passe sur les sites Web mentionnés. Plus encore, comme il est également très courant pour les gens d'utiliser les mêmes informations d'identification pour plus d'un site Web ou service, nous devons changer le mot de passe volé sur tous les sites Web sur lesquels nous l'utilisons. En effet, lorsque notre mot de passe est entre les mains d'un tiers, nous ne pouvons savoir combien de sites différents ils peuvent essayer d'utiliser ces informations pour se connecter.

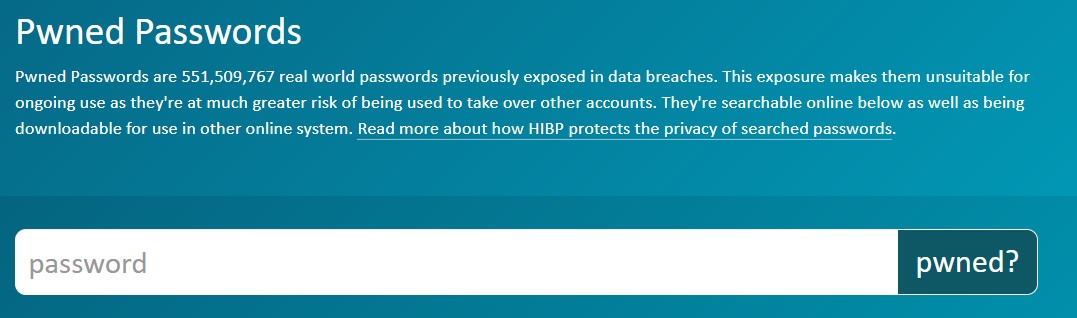

Lorsqu'il s'agit de choisir un nouveau mot de passe, nous vous recommandons un autre outil très utile sur ce même site.

Cette fois, le site Web vous indique combien de fois le mot de passe que vous entrez a été utilisé et volé par la suite.

Si nous essayons d'entrer certains des mots de passe qui ont tendance à apparaître dans les classements des mots de passe les plus utilisés, nous obtenons les résultats suivants, aussi incroyable que cela puisse paraître :

|

Mot de passe |

Nombre de fois que ce mot de passe a été volé |

| 123456 | 23,174,662 |

| password | 3,645,804 |

| qwerty | 3,810,555 |

| 111111 | 3,093,220 |

| 183,778 | |

| 64,811 | |

| a3Z6!B:9#s.2 | 0 |

Comme nous pouvons le voir, si nous essayons un mot de passe complètement aléatoire, il y a de fortes chances qu'il ne soit lié à aucune des fuites de données, et donc qu'il n'ait probablement pas été utilisé ni déchiffré. Cela nous donne une bonne idée de ce qui caractérise un mot de passe sûr, ou du moins moins susceptible de finir entre les mains de quelqu'un d'autre.

Un autre point important à garder à l'esprit lors du choix d'un mot de passe sécurisé, en plus de vérifier s'il apparaît dans une base de données de mots de passe volés, est d’appliquer les bonnes pratiques.

Un bon mot de passe doit :

- Utiliser une combinaison de caractères alphanumériques;

- Utiliser des caractères spéciaux;

- Comporter au moins huit caractères (et plus de 10 vous donneront encore plus de sécurité contre une attaque de force brute).

Vous devriez de plus envisager d’utiliser l'authentification à deux facteurs, qui ajoute une seconde couche de sécurité en plus du mot de passe que vous avez choisi.

Mais le plus important est de déterminer un mot de passe dont on se rappellera facilement. Parce que si le fait de devoir nous creuser la tête pour le remémorer nous amène à l'écrire sur un bout de papier ou, pire encore, à le coller sur notre moniteur - ou toute autre solution du même acabit - toutes les mesures de sécurité que nous avons mis en place perdront automatiquement leur efficacité.

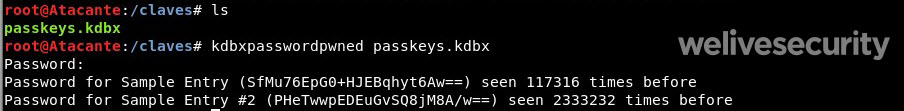

Pour les utilisateurs qui utilisent un gestionnaire de mots de passe tel que KeePass, qui vous permet de générer des combinaisons plus sécurisées et de les stocker, chiffrées, dans le gestionnaire de mots de passe lui-même, il est possible de comparer tous les mots de passe que vous y avez stockés avec la base de données Have I Been Pwned, grâce à un outil publié sur GitHub.

Cette application, appelée kdbxpasswordpwned, vous permet de comparer automatiquement tous les mots de passe que vous avez stockés dans KeePass avec la base de données des mots de passe volés.

Bien que l'application s'adresse à des utilisateurs possédant des connaissances techniques supérieures à la moyenne, les instructions suivantes, détaillant son usage étape par étape, devraient faciliter ce procédé.

Tout d'abord, installez l'application sur votre système (où Python doit déjà être installé) en utilisant la ligne de commande suivante:

$ pip install kdbxpasswordpwned

Une fois l’installation terminée, allez dans le répertoire où se trouve votre fichier .kdbx (.kdbx est le format de fichier du gestionnaire de mots de passe KeePass) et exécutez la commande suivante :

Kdbxpasswordpwned passkeys.kdbx

Comme vous pouvez vous y attendre, il vous demandera le mot de passe de votre fichier chiffré, afin qu'il puisse comparer chacun des mots de passe que vous avez stockés dans le gestionnaire. Dans cet exemple, nous pouvons voir que deux des exemples de mots de passe que nous avons stockés ont été trouvés comme des résultats positifs. Donc, s'il s'agissait de vrais mots de passe, cela devrait nous inciter à aller de l'avant et à les changer immédiatement sur les services où nous les utilisons.

Un dernier conseil. Puisqu'il vaut toujours la peine de prêter attention à ce que font les cybercriminels avec les informations qu'ils obtiennent, nous devrions nous méfier si nous recevons des e-mails dans lesquels l'expéditeur essaie de nous extorquer de l'argent, sous prétexte qu’ils détiendraient nos mots de passe. Au laboratoire ESET, nous avons vu que de fausses campagnes d’extorsion sont toujours en cours, dans lesquelles le destinataire reçoit un message contenant son mot de passe dans le message (soit dans l'objet ou dans les premières lignes du corps du texte) et est invité à payer un montant d'argent.

N'oubliez pas de changer régulièrement vos mots de passe, même si les applications et services que vous utilisez ne vous l’exigent pas, et utilisez l'authentification à deux facteurs pour les services qui le permettent. Ce faisant, vous pouvez mieux protéger vos données personnelles et réduire les chances qu'une autre personne y ait accès.