Supposons que vous soyez responsable des opérations pour une société immobilière gérant une douzaine d'immeubles dans plusieurs villes. Comment réagiriez-vous si vous receviez le message texte suivant sur votre téléphone?

« Nous avons piraté tous les systèmes de contrôle de votre immeuble du 400 Main Street et nous le bloquerons pendant trois jours si vous ne nous payez pas 50 000 $ en Bitcoin dans les 24 prochaines heures. »

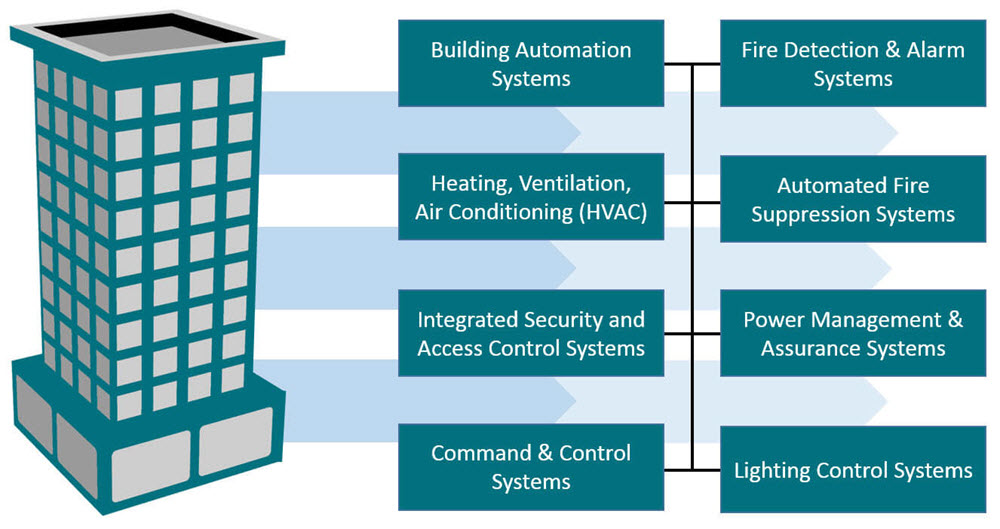

Dans le présent scénario, on imagine que l'immeuble visé est l'une des nombreuses cliniques médicales haut de gamme du portefeuille de votre entreprise. Les bâtiments utilisent tous un système appelé BAS (Building Automation System), permettant de gérer à distance le chauffage, la climatisation et la ventilation (HVAC), ainsi que les alarmes et contrôles d'incendie, l'éclairage, les systèmes de sécurité, etc. Jusqu'à huit systèmes différents peuvent être accessibles à distance.

Figure 1 – Building Automation System, ou BAS

Dans ce scénario, si quelqu'un a en fait pris le contrôle du BAS, il est tout à fait possible que l'expéditeur du message de menace puisse mettre sa menace à exécution. Ce n'est pas qu’un scénario imaginaire. J'ai rencontré quelqu'un qui a reçu un tel message et ce n'était pas un canular. Lorsque sa compagnie a courageusement refusé de payer les attaquants, l'utilisation du bâtiment ciblé a effectivement été perturbée.

Le siegeware, un problème réel

Je n'écrirais pas sur cette forme de cybercriminalité si je pensais qu'on ne parlait que d'un seul incident isolé. Aucun chercheur en sécurité ne veut répandre une peur injustifiée ou donner des idées aux criminels. Mais il s'avère que les agents des forces de l'ordre qui ont été contactés pour obtenir de l'aide par le directeur des opérations dans cette affaire lui ont dit : « On a déjà vu ça avant. » En d'autres termes, ce n'était pas la première fois que des criminels tentaient d’utiliser ce type d'attaque et, à mon avis, il est préférable d'informer les victimes potentielles des menaces afin qu'elles puissent planifier comment se défendre contre elles, plutôt que d'espérer que ces menaces ne se concrétisent pas.

De toute évidence, prendre possession d'un immeuble et demander une rançon avant de redonner l’accès à ce dernier, en tirant parti de sa dépendance à l'égard d'un logiciel fait maintenant partie de l'arsenal croissant de techniques permettant de tirer profit de l'abus de la technologie. D'après mon expérience, le fait de donner un nom à différents types d'attaques permet de les faire connaître et de concentrer les efforts pour se défendre contre elles. Donc, au lieu de parler de « rançonner un immeuble en tirant parti de sa dépendance à l'égard des logiciels », je suggère que nous l'appelions siegeware (formé de la conjonction de « siege » et de « ware »), qu’on pourrait traduire littéralement par logiciel de siège.

Du néolithique jusqu'aux châteaux médiévaux et aux villes fortifiées, les structures humaines ont toujours été la cible d’activités répréhensibles, souvent assiégées par des agresseurs parce que leur accès est essentiel à leur fonctionnalité, que ce soit pour vivre, travailler, rencontrer, commercer, stocker des matériaux ou recevoir des soins médicaux. Aujourd'hui, les fonctionnalités de nombreux bâtiments - comme la possibilité de contrôler la température ambiante, les serrures de porte et les alarmes – sont contrôlées par un système d'automatisation du bâtiment (BAS).

De nombreux avantages pratiques et financiers peuvent découler de l'accès à distance à un BAS, mais lorsque vous combinez une intention criminelle avec un accès à distance mal protégé à un logiciel qui exécute un système d'automatisation de bâtiment, les siegeware sont une possibilité très réelle. En d'autres termes, le siegeware est la capacité codée de faire une demande crédible d'extorsion basée sur une fonctionnalité de bâtiment numérique déficiente.

Perspectives et réponse sur le siegeware

Il y avait de bonnes nouvelles dans l'exemple qui m'a été communiqué. L'entreprise disposait déjà d'un plan d'intervention efficace en cas de crise et, bien qu'il s'agisse d'un nouveau scénario, l'équipe d'intervention a été en mesure de mettre rapidement en place des mesures de secours. Cela a permis à l'entreprise visée de refuser de payer la demande de rançon. Cependant, les criminels ont perturbé l'utilisation normale des locataires l'immeuble.

Quelle ampleur prendra le problème des siegeware en 2019? Cela dépendra de plusieurs facteurs : le degré d'agressivité des enquêtes menées par les forces de l'ordre, le nombre de victimes qui refusent de payer et le nombre de cibles d'opportunités que les mauvais acteurs peuvent trouver.

Afin de répondre cette dernière question, vous pouvez utiliser le moteur de recherche Shodan, pour vous faire une meilleure idée de l'ampleur du phénomène. Quand j'ai cherché à la mi-février 2019 des systèmes BAS accessibles depuis l'Internet public, j'ai trouvé 35 000 cibles potentielles dans le monde. Cette recherche, dont les résultats ne correspondaient qu’à une seule catégorie de produits, a connu une hausse du nombre de résultats majeur, comparativement à environ 21 000 à la fin du mois d'août 2018.

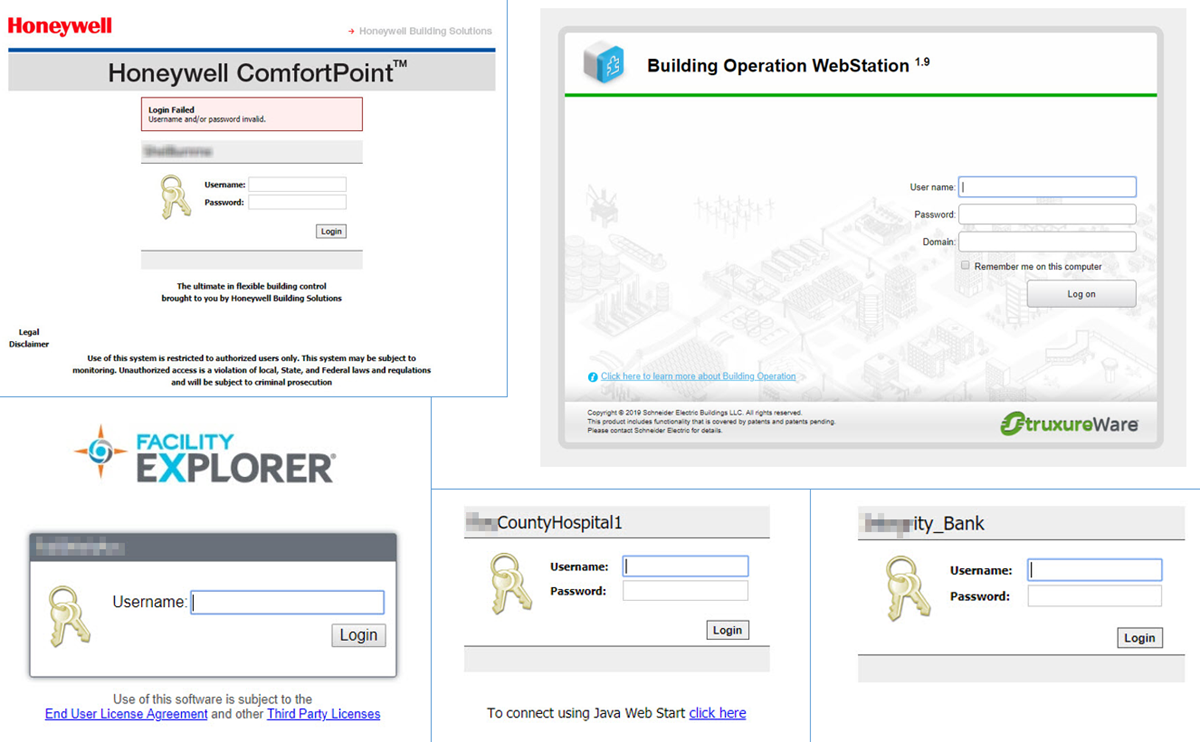

À l'heure actuelle, un criminel à la recherche d'une gamme de différents systèmes BAS à cibler dispose probablement près de 30 000 systèmes parmi lesquels choisir, et ce, pour les États-Unis seulement. Il s'agit d'adresses IP qui, lorsqu'elles sont entrées dans un navigateur Web, peuvent produire des écrans de connexion BAS comme les exemples ci-dessous (j'ai masqué les noms et emplacements des bâtiments) :

Figure 2 – Exemples d’écran de connexion BAS

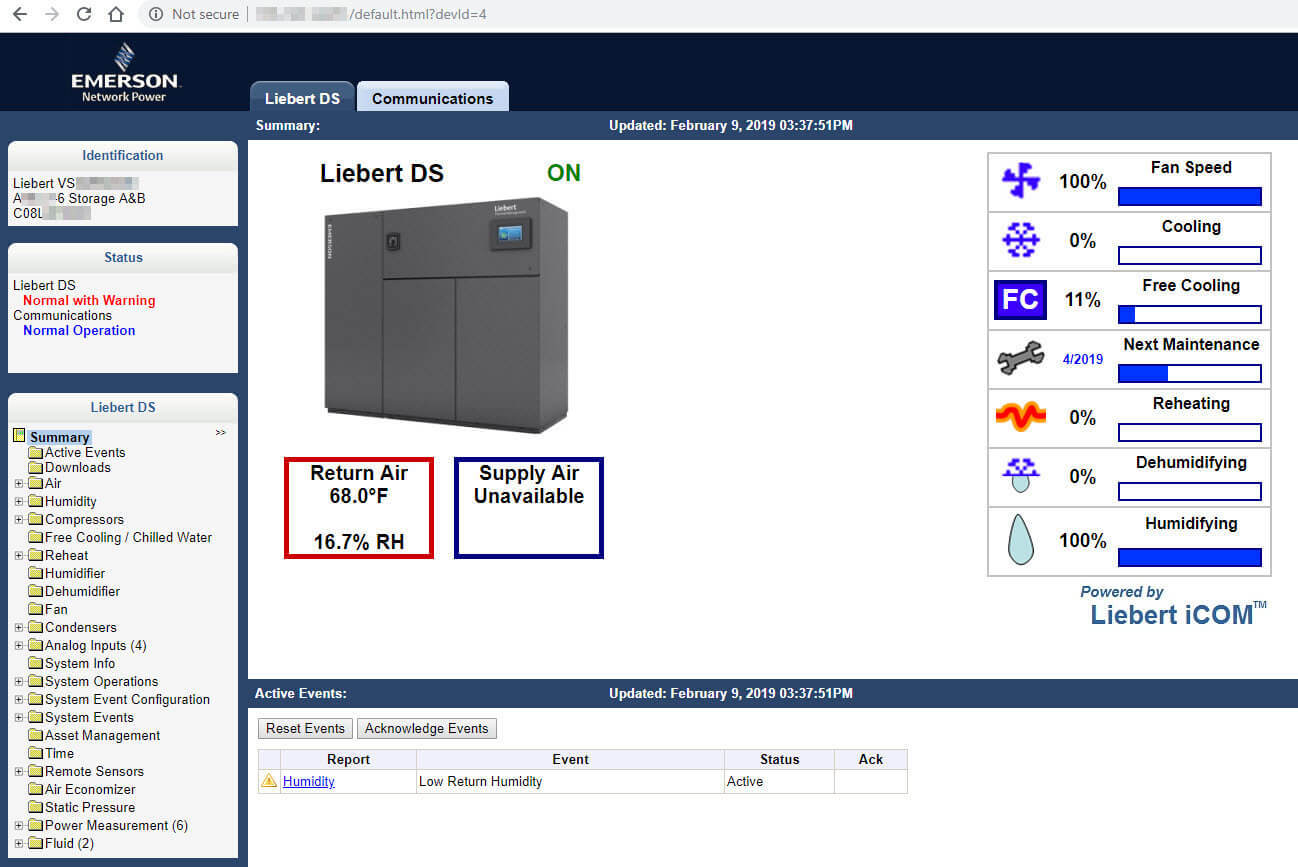

L'étape suivante pour l'attaquant est d'essayer le nom d'utilisateur et le mot de passe par défaut pour ce type de système (ceux-ci peuvent être trouvés avec des compétences de base de Google). À moins que les valeurs par défaut n'aient été modifiées et que la limitation du nombre de tentatives de mots de passe n'ait été mise en œuvre, un criminel motivé y aura probablement accès. Le but immédiat de ce processus de recherche par mot de passe est quelque chose qui ressemble à ceci - un tableau de bord du système de refroidissement :

Figure 3 – Tableau de bord d’un système de refroidissement

Parfois, vous n'avez même pas besoin de deviner le mot de passe pour vous rendre jusqu’à là. En effet, certains tableaux de bord en direct, sont accessibles à tous sur Internet, sans mot de passe. Et parce que l'Internet est si bon à la technologie de documentation, vous pouvez facilement déterminer qu'il s'agit d'un système de refroidissement de centre de données Liebert DS, pour lequel une grande quantité de documentation est disponible en ligne. Il est également relativement facile de savoir à qui appartient le système (une grande université que je ne nommerai pas) et où il est situé (sur la côte Est des États-Unis).

Bien que la plupart des organisations ne soient pas aussi terriblement dépourvues de protection, même une recherche superficielle révèle qu'aux États-Unis, des dizaines de cliniques et d'hôpitaux exposent leurs logins BAS à des abus, ainsi que de centaines d'écoles et d'universités et un nombre important de banques. Pas nécessaire d'être un criminel particulièrement imaginatif pour y voir des possibilités réelles.

Bien sûr, ça n'a pas à se passer comme ça. Il existe de nombreux conseils pour les organisations qui veulent réduire le risque d'attaques par des logiciels de siège. Un bon point de départ serait Intelligent Building Management Systems : Guidance for Protecting Organizations, qui est disponible sur le site Web de la Security Industry Association. Ce n’est là qu’un exemple des ressources utiles. J'ai également trouvé ce document du Ministère américain de la défense très instructif : Unified Facility Criteria, UFC 4-010-06 Cybersecurity Of Facility-Related Control Systems.

Ce document du DoD sur les « Unified Facility Criteria » date de 2016, ce qui vous indique que la cybersécurité des technologies du bâtiment n'est pas un tout nouveau défi. En fait, plusieurs signes avant-coureurs annonçaient l'émergence des logiciels de siège. Phil Zito, fondateur et PDG de Building Automation Monthly a publié « How to Hack a Building Automation System », en juillet 2013. Il y a eu la présentation à Black Hat Asia « Owning a building », réalisée par Billy Rios début 2014. Début 2016, la réalité du piratage de bâtiments intelligents a été documentée dans cet article du CSO intitulé « IBM’s X-Force team hacks into smart building ».

Alors, comment la situation va-t-elle évoluer à partir de maintenant? De toute évidence, c'est le bon moment pour déterminer l'état de l'automatisation des installations dans le bâtiment où vous travaillez. Existe-t-il un niveau d'automatisation et, dans l'affirmative, comment l'accès au système domotique est-il protégé?

La relation entre les propriétaires d'immeubles, les gestionnaires immobiliers et les entrepreneurs est un facteur clé dont il faut tenir compte lorsqu'on fait des demandes de renseignements de ce genre. Mes recherches suggèrent que certains entrepreneurs trouvent très pratique d'installer une connexion Web à laquelle ils peuvent ensuite accéder à tout moment, à distance et facilement, souvent via des smartphones et des tablettes. Il est possible que le gestionnaire ou le propriétaire de l'immeuble ne soit pas au courant de l’existence d'un tel accès à distance, à moins qu'il ne le demande.

Ainsi, si vous vous inquiétez de la possibilité d'une attaque par un logiciel de siège, demandez autour de vous s'il y a un accès à distance pour le BAS de l’immeuble. Essayez par la suite de découvrir s’il est adéquatement protégé. L'accès a-t-il été placé derrière un pare-feu? L'accès nécessite-t-il une connexion VPN? Est-il protégé par une authentification multifactorielle ou simplement par un mot de passe? Si c'est le cas, convoquez immédiatement une réunion pour que cela soit corrigé. Je ne veux pas simplement dire par là de vous assurer que le mot de passe soit difficile à deviner. Au minimum, tout le moins, le système doit être doté d’un rate limiting et d’un mécanisme de blocage d’accès après plusieurs erreurs de mot de passe, ainsi que des alarmes se déclenchant à plusieurs endroits lorsque de tels incidents se produisent.

Pour dire les choses franchement, n’importe quelle mesure de sécurité n’impliquant pas de cacher l’accès BAS par un VPN et l’utilisation du 2FA signifie qu'un bâtiment est menacé par des criminels du siegeware. Étant donné que la 2FA est maintenant si largement disponible et facile à utiliser, le fait de ne pas en tirer parti pour protéger un BAS est susceptible d'échouer un test du caractère raisonnable, si les locataires d'un immeuble intentent des poursuites à la suite d'une attaque par logiciel de siège.

L'avenir de l'IdO, vecteur d'attaque

Bien sûr, les bureaux et les usines ne sont pas les seuls bâtiments à utiliser l’automatisation. De nombreux propriétaires résidentiels adoptent l'Internet des objets (IdO) et la domotique que ces appareils permettent. Mon collègue Tony Anscombe s'est penché sur les menaces que peut représenter une maison intelligente et fera une présentation à ce sujet au Mobile World Congress (MWC), qui se tiendra du 26 février au 1er mars 2018 à Barcelone.

Dans l'édition 2017 du rapport des Tendances d’ESET, j'ai parlé de plusieurs façons dont les criminels pourraient essayer de monétiser les pirates des dispositifs de l’IdO, y compris les jackware pour voitures (voir RdO : quand rançongiciels et Internet des objets (IdO) se rencontrent). Le mot clé ici est monétiser, parce que les abus potentiels de la technologie ne sont généralement pas criminalisés à grande échelle, tant que les criminels n'ont pas trouvé un moyen clair de tirer facilement bénéfice de ces abus. Dans le cas des siegeware, tout comme pour les jackware, beaucoup de gens croisent les doigts, espérant que cette recette restera à découvrir aussi longtemps que possible.