Pour des raisons de sécurité, les adresses de portefeuilles cryptomonnaies en ligne sont composées de longues chaînes de caractères. Au lieu de taper celles-ci, les utilisateurs préfèrent généralement copier et coller les adresses en utilisant le presse-papier. Un type spécifique de logiciel malveillant, connu sous le nom de « clipper », profite de cette situation. Ces logiciels interceptent le contenu du presse-papier et le remplace discrètement par ceux que l’attaquant a choisi. Dans le cas d’une transaction en cryptomonnaie, l’utilisateur touché pourrait se retrouver avec l'adresse du portefeuille de l'attaquant au lieu de la sienne dans son presse-papier, le tout remplacé à son insu.

Ce type de logiciel malveillant dangereux s’est d’abord fait remarqué en 2017 sur la plateforme Windows et a été observé par la suite sur des app stores douteux d’Android au cours de l’été 2018. En février 2019, nous avons découvert un clipper malveillant sur Google Play, la boutique d’application officielle d’Android.

Bien qu’ils soient relativement récents, les voleurs de cryptomonnaie qui utilisent les altérations au presse-papier peuvent être considérés comme des logiciels malveillants établis. Les chercheurs d’ESET ont même découvert l’un deux hébergé sur download.cnet.com, l’un des sites d’hébergement de logiciels les plus populaires à travers le globe. En août 2018, le premier clipper Android a été découvert alors qu’il était vendu sur des forums de piratage clandestins et depuis, ce même logiciel malveillant a été détecté dans plusieurs magasins d'applications Android suspects.

Copier et voler

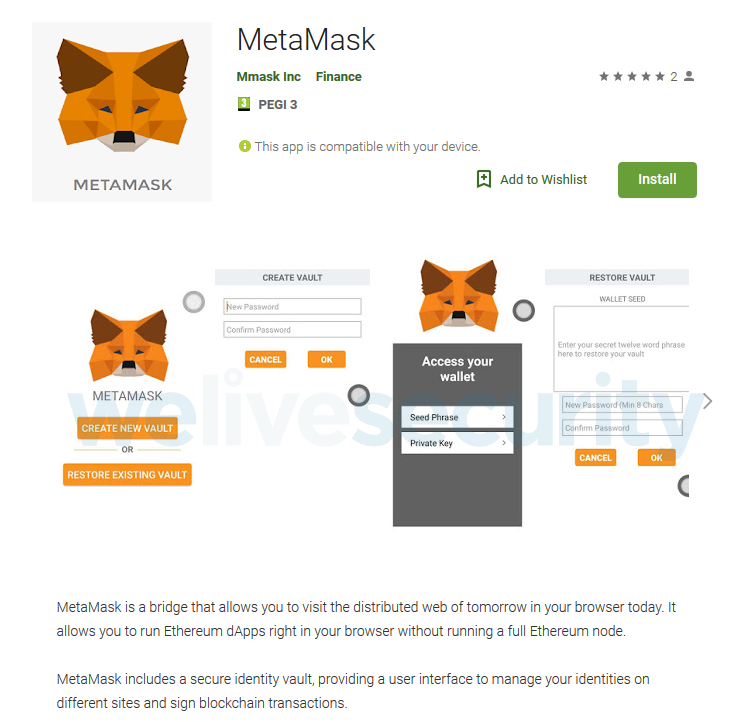

Le clipper que nous avons vu rôder dans Google Play store, détecté par les solutions de sécurité ESET comme étant Android/Clipper.C, se fait passer comme étant un service légitime appelé MetaMask. Le but premier de ce logiciel malveillant est de dérober les identifiants de la victime ainsi que ses clés d’accès pour obtenir le contrôle des Fonds Ethereum de la victime. Cependant, il peut aussi remplacer l’adresse d’un portefeuille Bitcoin ou Ethereum dans le presse-papier de la victime, en la remplaçant par celle de l’attaquant.

Nous avons détecté Android/Clipper.C peu après qu’il ait été introduit à la boutique officielle Android le 1er février 2019. Nous avons rapporté cette découverte à l’équipe de sécurité de Google Play, qui a retiré cette application du Store.

Cette attaque ciblait les utilisateurs voulant utilizer la version mobile du service MetaMask, qui est conçu pour exécuter l'application décentralisée Ethereum dans un navigateur, sans devoir exécuter un nœud complet d’Ethereum. Cependant, le service n'offre actuellement pas d'application mobile - seulement des add-ons pour les navigateurs tels que Chrome et Firefox.

Plusieurs applications malveillantes ont par le passé été prises en flagrant délit d’imiter MetaMask sur Google Play. Cependant, celles-ci se contentaient de récolter des informations sensibles dans le but d'accéder aux fonds de cryptomonnaies des victimes.

Conseils de sécurité

La première apparition de ce logiciel sur Google Play constitue une autre raison impérative pour les utilisateurs d'Android d’utiliser les meilleures pratiques de sécurité mobile.

Pour rester à l'abri des clippers et autres logiciels malveillants Android, nous vous conseillons de :

- Garder votre appareil Android à jour et utilisez une solution de sécurité mobile fiable

- Vous en tenir à la boutique officielle de Google Play lors du téléchargement d'applications....

- ...Tout en consultant toujours le site officiel du développeur de l'application ou du fournisseur de services pour le lien vers l'application officielle. S'il n'y en a pas, considérez ceci comme un signal inquiétant et soyez extrêmement prudent avec tout résultat de votre recherche Google Play

- Vérifier chaque étape de toutes les transactions qui impliquent quelque chose de valable, de l'information sensible à l'argent. Lorsque vous utilisez le presse-papiers, vérifiez toujours si ce que vous avez collé correspond à ce que vous aviez l'intention de saisir.

Indicateurs de compromission (IoCs)

| Package Name | Hash |

|---|---|

| com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

Adresse BTC : 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

Adresse ETH : 0xfbbb2EF692B5101f16d3632f836461904C761965