Une semaine après l'ajout d'un nouveau module de collecte d'adresse courriel, et après une période de faible activité, les acteurs malveillants derrière Emotet ont lancé une nouvelle campagne d’envoi de courrier indésirable (ou spam) à grande échelle.

Qu'est-ce qu'Emotet?

Emotet est une famille de cheval de Troie bancaire réputée pour son architecture modulaire, ses techniques de persistance et son autopropagation de type ver. Il est distribué par le biais de campagnes de spam employant une variété de formes apparemment légitimes pour leurs pièces jointes malveillantes. Le cheval de Troie est souvent utilisé comme téléchargeur ou dropper de charges utiles secondaires potentiellement plus dommageables. En raison de son fort potentiel destructeur, Emotet a fait l'objet d'un avis de sécurité de l’US-CERT en juillet 2018.

La nouvelle campagne

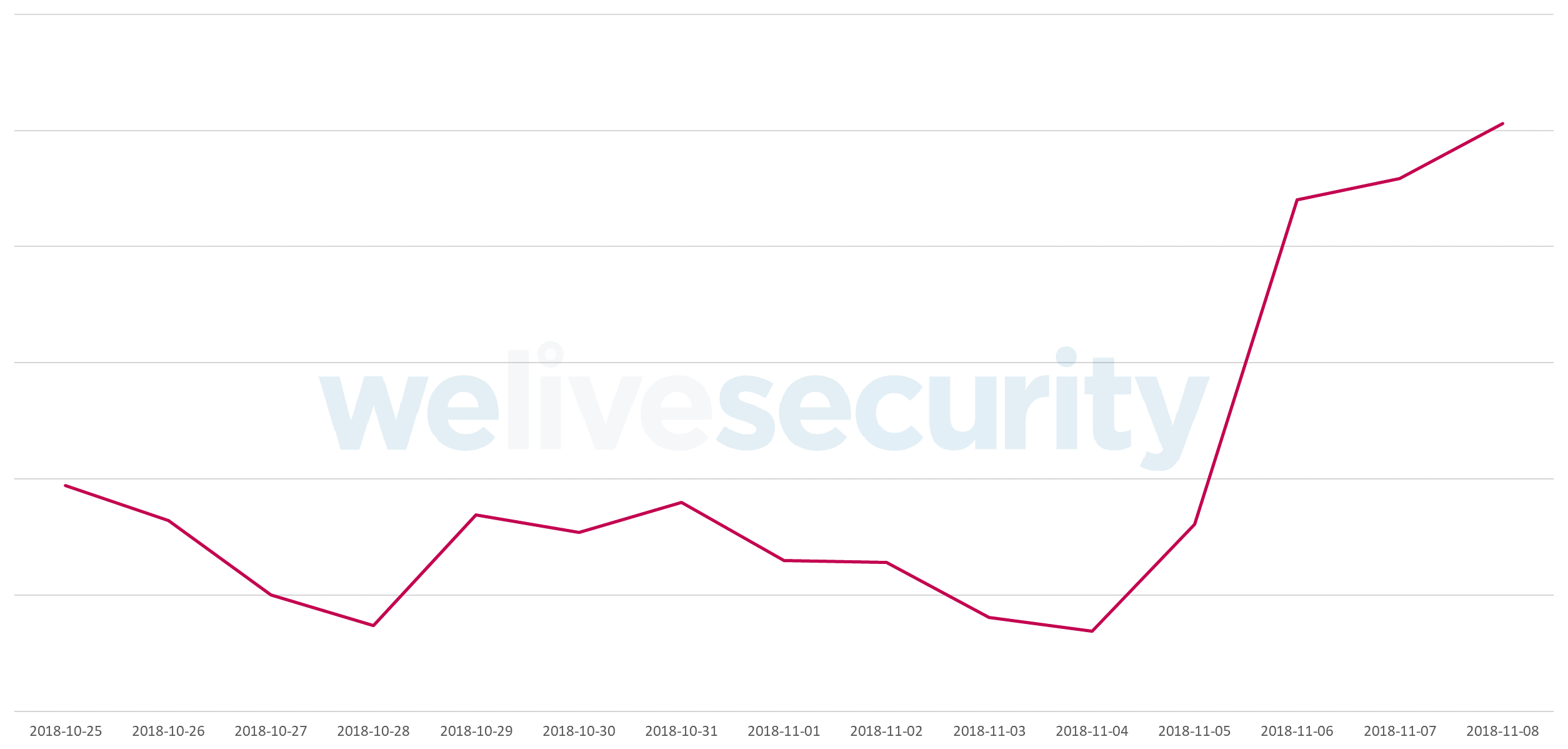

Selon notre télémétrie, la dernière campagne d’activité d’Emotet a été lancée le 5 novembre 2018, après une période de faible activité. La figure 1 montre un pic dans le taux de détection d'Emotet au début de novembre 2018, comme le montrent nos données télémétriques.

Figure 1 - Aperçu des détections d'Emotet par ESET au cours des deux dernières semaines

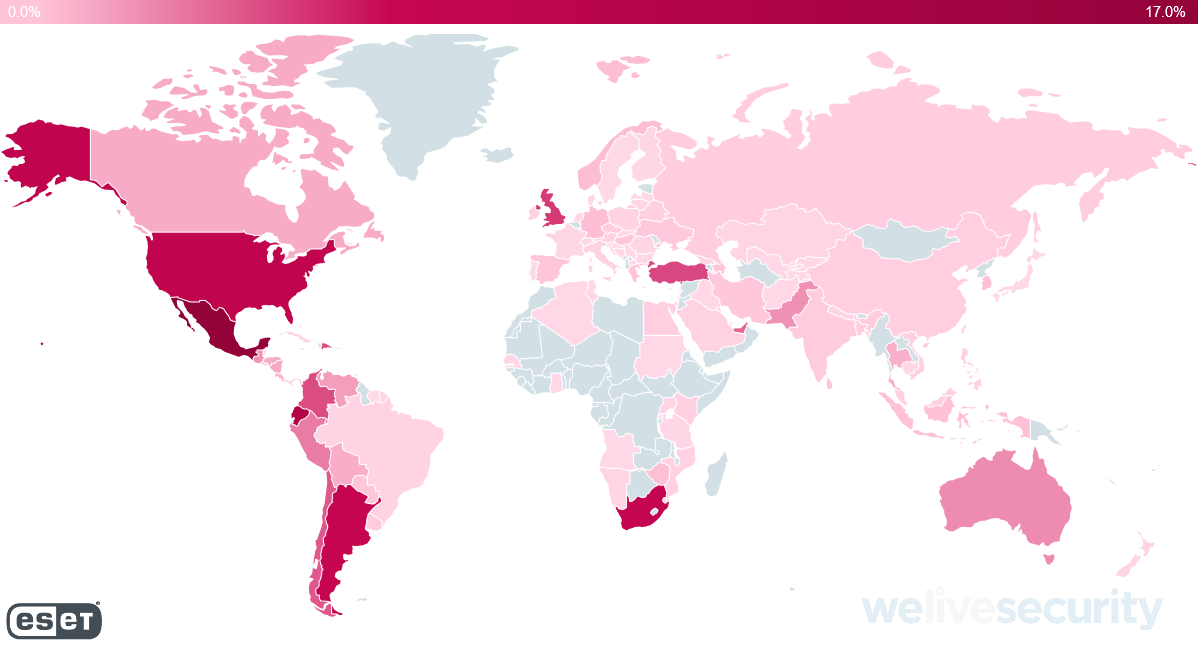

En ventilant ces détections par pays, on constate que, comme le montre la figure 2, cette dernière campagne d’Emotet semble être la plus active sur le continent américain, au Royaume-Uni, en Turquie et en Afrique du Sud.

Figure 2 - Distribution des détections ESET d'Emotet en novembre 2018 (incluant les détections de fichiers et de réseaux)

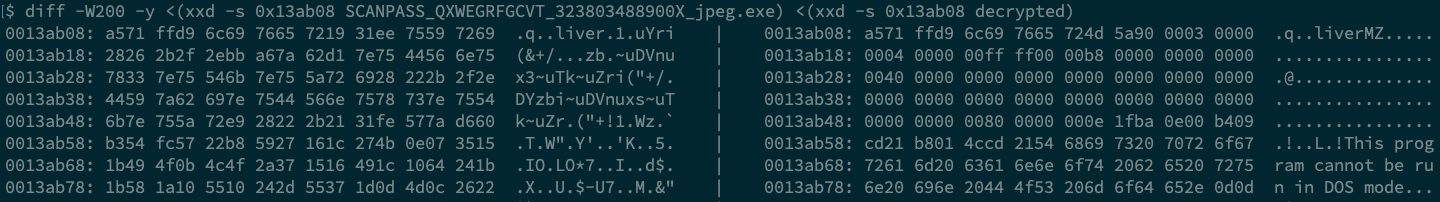

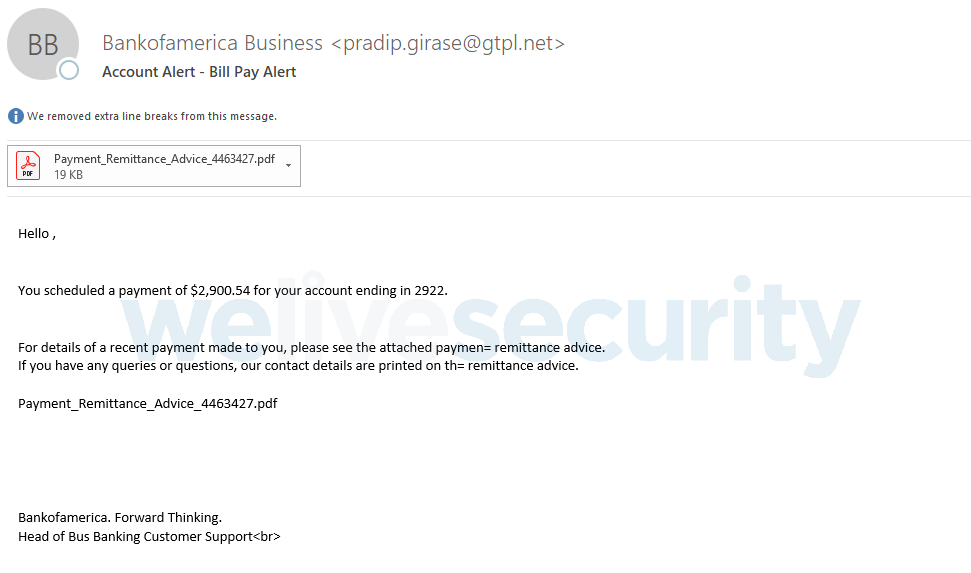

Pour sa campagne de novembre 2018, Emotet utilise des pièces jointes malveillantes en format Word et PDF sous forme de factures, d'avis de paiement, d'alertes bancaires, etc. qui semblent provenir d'organisations légitimes. Cependant, les courriers électroniques contiennent des liens malveillants au lieu de pièces jointes. Les sujets des emails utilisés dans la campagne suggèrent un ciblage des utilisateurs anglophones et germanophones. La figure 3 montre l'activité d'Emotet en novembre 2018 du point de vue de la détection des documents. Les figures 4, 5 et 6 sont des exemples de courriels et de pièces jointes de cette campagne.

Figure 3 - Distribution des détections ESET des documents relatifs à Emotet en novembre 2018

Figure 4 - Exemple d'un message indésirable utilisé dans la dernière campagne d’Emotet

Figure 5 - Exemple d'un document Word malveillant utilisé dans la dernière campagne d’Emotet

Figure 6 - Exemple d'un PDF malveillant utilisé dans la dernière campagne d’Emotet

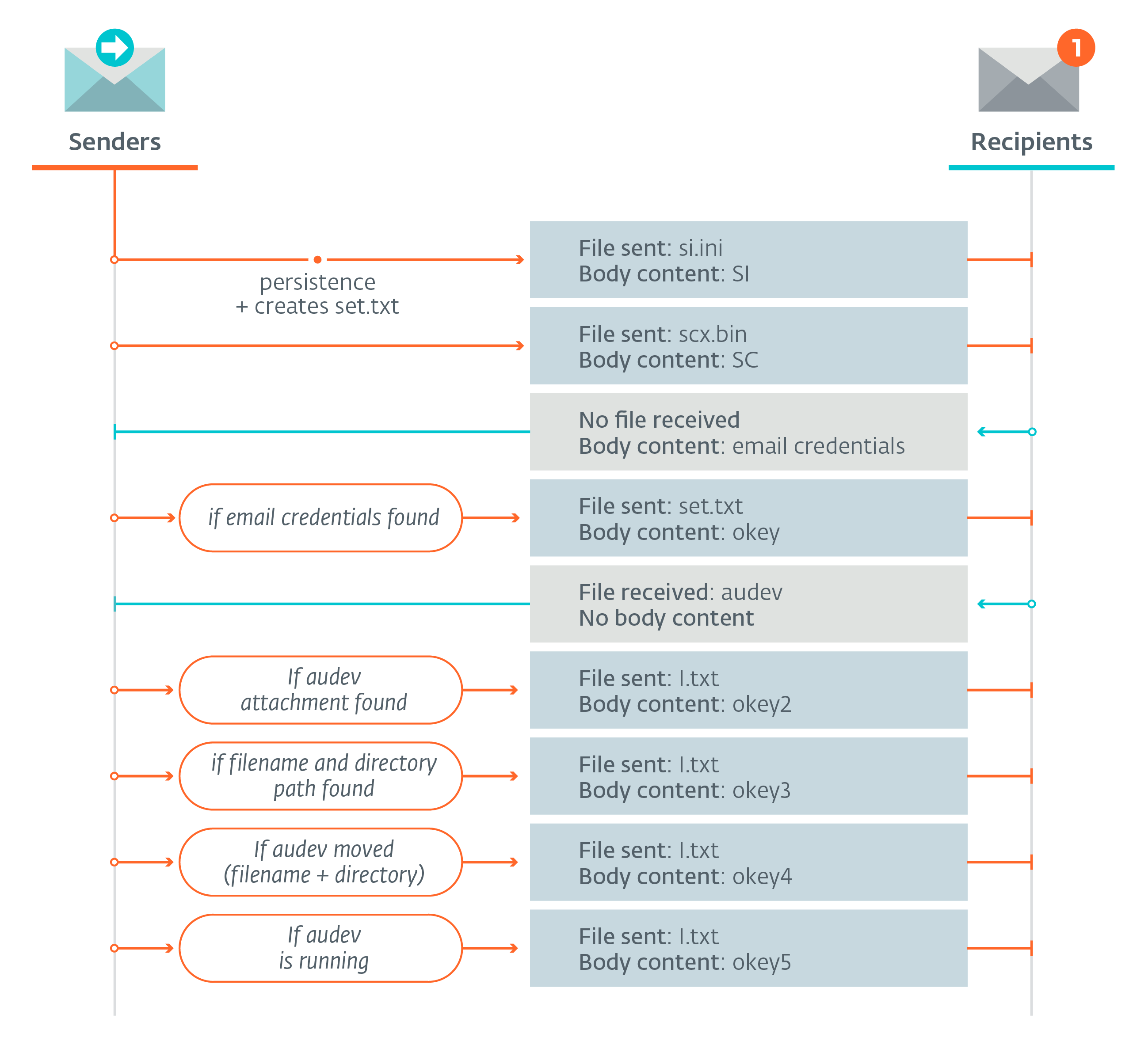

Le scénario de compromission de cette campagne de novembre 2018 commence par l'ouverture par la victime d'un fichier Word ou PDF malveillant joint à un pourriel provenant en apparence d'une organisation légitime et familière.

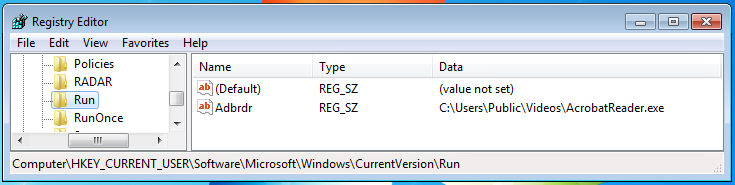

En suivant les instructions figurant dans le document, la victime active les macros dans Word ou clique sur le lien dans le PDF. La charge utile d’Emotet est alors installée et lancée. Celle-ci établit la persistance sur l'ordinateur et signale le compromis réussi à son serveur C&C. Il reçoit à son tour des instructions sur les modules d'attaque et les charges utiles secondaires à télécharger.

Les modules étendent les fonctionnalités de la charge utile initiale avec une ou plusieurs capacités de vol de certificats, de propagation réseau, de collecte d'informations sensibles, de transfert de port et autres. Quant aux charges utiles secondaires, cette campagne a vu Emotet déposer TrickBot et IcedId sur des machines compromises.

Conclusion

Ce récent pic d'activité d'Emotet montre qu'Emotet continue d'être une menace active - et de plus en plus inquiétante en raison des récentes mises à jour des modules. Les systèmes ESET détectent et bloquent tous les composants Emotet sous les noms de détection énumérés dans la section IoCs.

Indicateurs de compromission (IoCs)

Exemples de hachage

Notez que les nouvelles versions des binaires Emotet sont publiées environ toutes les deux heures, de sorte que les hachages peuvent ne pas être les derniers disponibles.

Emotet

| SHA-1 | ESET detection name |

|---|---|

| 51AAA2F3D967E80F4C0D8A86D39BF16FED626AEF | Win32/Kryptik.GMLY trojan |

| EA51627AF1F08D231D7939DC4BA0963ED4C6025F | Win32/Kryptik.GMLY trojan |

| 3438C75C989E83F23AFE6B19EF7BEF0F46A007CF | Win32/Kryptik.GJXG trojan |

| 00D5682C1A67DA31929E80F57CA26660FDEEF0AF | Win32/Kryptik.GMLC trojan |

Modules

| SHA-1 | ESET detection name |

|---|---|

| 0E853B468E6CE173839C76796F140FB42555F46B | Win32/Kryptik.GMFS trojan |

| 191DD70BBFF84D600142BA32C511D5B76BF7E351 | Win32/Emotet.AW trojan |

| BACF1A0AD9EA9843105052A87BFA03E0548D2CDD | Win32/Kryptik.GMFS trojan |

| A560E7FF75DC25C853BB6BB286D8353FE575E8ED | Win32/Kryptik.GMFS trojan |

| 12150DEE07E7401E0707ABC13DB0E74914699AB4 | Win32/Kryptik.GMFS trojan |

| E711010E087885001B6755FF5E4DF1E4B9B46508 | Win32/Agent.TFO trojan |

Secondary payloads

TrickBot

| SHA-1 | ESET detection name |

|---|---|

| B84BDB8F039B0AD9AE07E1632F72A6A5E86F37A1 | Win32/Kryptik.GMKM trojan |

| 9E111A643BACA9E2D654EEF9868D1F5A3F9AF767 | Win32/Kryptik.GMKM trojan |

IcedId

| SHA-1 | ESET detection name |

|---|---|

| 0618F522A7F4FE9E7FADCD4FBBECF36E045E22E3 | Win32/Kryptik.GMLM trojan |

Serveurs C&C (qui étaient actifs au 9 novembre 2018)

| 187.163.174[.]149:8080 |

|---|

| 70.60.50[.]60:8080 |

| 207.255.59[.]231:443 |

| 50.21.147[.]8:8090 |

| 118.69.186[.]155:8080 |

| 216.176.21[.]143:80 |

| 5.32.65[.]50:8080 |

| 96.246.206[.]16:80 |

| 187.163.49[.]123:8090 |

| 187.207.72[.]201:443 |

| 210.2.86[.]72:8080 |

| 37.120.175[.]15:80 |

| 77.44.98[.]67:8080 |

| 49.212.135[.]76:443 |

| 216.251.1[.]1:80 |

| 189.130.50[.]85:80 |

| 159.65.76[.]245:443 |

| 192.155.90[.]90:7080 |

| 210.2.86[.]94:8080 |

| 198.199.185[.]25:443 |

| 23.254.203[.]51:8080 |

| 67.237.41[.]34:8443 |

| 148.69.94[.]166:50000 |

| 107.10.139[.]119:443 |

| 186.15.60[.]167:443 |

| 133.242.208[.]183:8080 |

| 181.229.155[.]11:80 |

| 69.198.17[.]20:8080 |

| 5.9.128[.]163:8080 |

| 104.5.49[.]54:8443 |

| 139.59.242[.]76:8080 |

| 181.27.126[.]228:990 |

| 165.227.213[.]173:8080 |