ESET a publié un nouvel outil de déchiffrage pour les victimes syriennes du rançongiciel GandCrab. Les développeurs de cette tristement célèbre famille de logiciels malveillants ont publié des clés sur un forum clandestin à la suite d'un tweet d'une victime syrienne qui avait perdu des photos de ses enfants décédés dans le code malveillant chiffré.

They want 600 dollars to give me back my children, that's what they've done, they've taken my boys away from me for a some filthy money. How can I pay them 600 dollars if I barely have enough money to put food on the table for me and my wife?

— جميل سليمان (@kvbNDtxL0kmIqRU) October 16, 2018

Traduction des deux tweet :

« Bonjour, je m'appelle Jameel, je suis un père syrien qui a perdu ses deux fils dans la guerre cruelle que traverse le pays. »

« Ils veulent 600 dollars pour me rendre mes enfants, c'est ce qu'ils ont fait, ils m'ont pris mes garçons pour de l'argent sale. Comment puis-je les payer 600 dollars si j'ai à peine assez d'argent pour mettre de la nourriture sur la table pour moi et ma femme? »

[wls_document_promo id="https://download.eset.com/com/eset/tools/decryptors/gandcrab/latest/esetgandcrabdecryptor.exe" text="Download the decryptor " button="Click here to download"][/wls_document_promo]

Dans leur message public, les opérateurs de GandCrab soulignent « la situation politique et économique ainsi que les relations avec les pays de la CEI » comme motifs de leur décision. Le groupe a également souligné qu'il s'agissait d'une exception et que les clés des autres pays ou des victimes ne seraient pas partagées même si les opérations GandCrab étaient saisies à l'avenir.

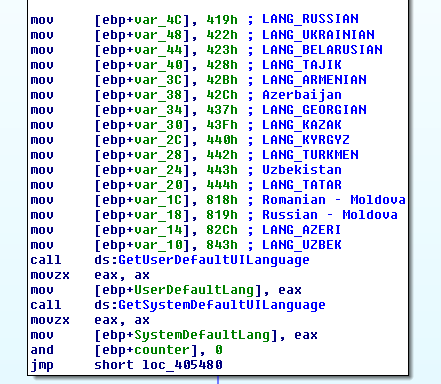

Comme le rapporte BleepingComputer.com, le lot libéré ne comprend que des clés pour les victimes syriennes. Les opérateurs de logiciels malveillants ont également déclaré que c'était une erreur de maintenir la Syrie sur la liste des pays ciblés. Il n'est pas certain que cela changera dans les futures campagnes GandCrab, car la dernière variante (5.0.4) ne mentionne pas les langues utilisées en Syrie parmi les exemptions (voir Figure 1).

Figure 1 - Il n'y a pas d'exemption pour les langues utilisées en Syrie dans la dernière variante du GandCrab (5.0.4)

L'outil de décryptage ESET GandCrab est conçu pour décrypter les fichiers de 979 victimes syriennes, quelle que soit la version de logiciel malveillant dont elles ont été affectées (1.0 à 5.0). Les utilisateurs peuvent télécharger le déchiffreur ici. Pour plus d'instructions et d'informations, veuillez vous référer à notre article regroupant les connaissances sur le déchiffreur de GandCrab.

Ce n'est pas la première fois que les auteurs de logiciels malveillants publient les clés d'une famille de logiciels de rançon courante (ou ses variantes), ce qui permet aux entreprises de cybersécurité de créer des décrypteurs. Auparavant, ESET a publié de tels outils pour TeslaCrypt, plusieurs variantes de Crysis, ainsi que pour des versions antérieures du rançongiciel AESNI.

Comment éviter les infections par rançongiciel?

La prévention est essentielle pour protéger les usagers de cette menace connue de longue date. Nous recommandons à tous les utilisateurs de mettre à jour leurs systèmes d'exploitation et leurs logiciels, d'utiliser des solutions de sécurité fiables avec plusieurs niveaux de protection et de sauvegarder régulièrement toutes les données importantes et précieuses dans un endroit hors ligne (comme un stockage externe).

Voici quelques conseils que nous recommandons aux entreprises de suivre :

- Réduisez la surface d'attaque en désactivant ou en désinstallant tous les services et logiciels inutiles;

- Analysez les réseaux à la recherche de comptes à risque à l'aide de mots de passe faibles et assurez-vous qu'ils soient améliorés;

- Limitez ou interdisez l'utilisation du protocole RDP (Remote Desktop Protocol) provenant de l'extérieur du réseau, ou activez l'authentification au niveau réseau;

- Utilisez un réseau privé virtuel (VPN) pour les employés qui accèdent aux systèmes de l'entreprise à distance;

- Vérifiez les paramètres du pare-feu et fermez tous les ports non essentiels qui pourraient mener à une infection;

- Examinez les règles et les politiques relatives au trafic entre les systèmes internes de l'entreprise et tout réseau externe.

- Protégez par mot de passe les configurations de vos solutions de sécurité pour éviter qu'elles ne puissent être désactivées par un pirate;

- Segmentez le réseau local de l'entreprise en sous-réseaux et connectez-les à des pare-feu pour limiter les mouvements latéraux et l'impact possible d'une rançon, ou d'autres attaques, sur le réseau;

- Protégez vos sauvegardes avec une authentification à deux ou plusieurs facteurs;

- Former régulièrement le personnel à reconnaître les cybermenaces et à gérer les attaques d'ingénierie sociale;

- N'autorisez l'accès aux fichiers et dossiers partagés qu'à ceux qui en ont besoin, y compris la lecture seule du contenu, et ne modifiez ce paramètre que pour le personnel qui doit avoir accès en écriture;

- ESET recommande à ses clients de permettre également la détection d'applications potentiellement dangereuses ou non-désirées (PUSA/PUA) pour détecter et bloquer les outils qui peuvent être mal utilisés par les pirates pour désactiver la solution de sécurité.