Les auteurs de logiciels malveillants continuent de tester la vigilance des utilisateurs d'Android en dissimulant des chevaux de Troie dans le magasin Google Play. Nous avons récemment analysé un ensemble de 29 chevaux de Troie furtifs, trouvés dans le magasin officiel Android dans la période allant des mois d’août 2018 au début d’octobre 2018, déguisés en rehausseurs (ou boosters) et nettoyeurs d'appareils, en gestionnaires de batteries et même, en applications astrologique.

Contrairement aux applications malveillantes de plus en plus répandues qui ne font que se faire passer pour des institutions financières légitimes et affichent de faux écrans de connexion, ces applications appartiennent à la catégorie des logiciels malveillants bancaires mobiles sophistiqués dotés de fonctionnalités complexes et fortement axés sur la furtivité.

Ces chevaux de Troie télécommandés sont capables de cibler dynamiquement toutes les applications trouvées sur l'appareil de la victime avec des formulaires d’hameçonnage (ou phishing) personnalisés. En outre, ils peuvent intercepter et rediriger les messages texte pour contourner l'authentification à deux facteurs basée sur les SMS, intercepter les journaux d'appels, et télécharger et installer d'autres applications sur l'appareil compromis. Ces applications malveillantes ont été téléchargées sous des noms et des formes de développeurs différents, mais les similarités de code et un serveur C&C partagé suggèrent que les applications sont le travail d'un seul attaquant ou groupe.

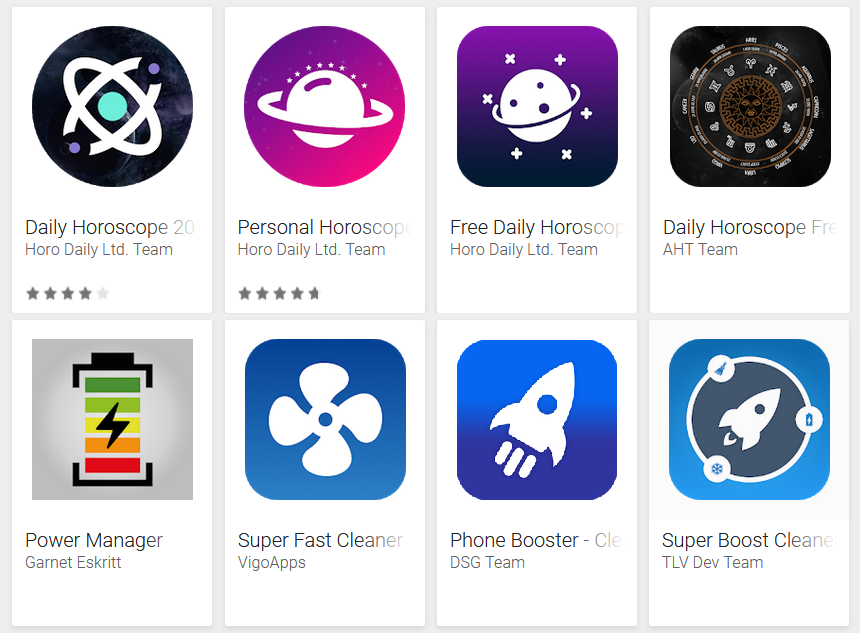

Figure 1 - Exemples de chevaux de Troie bancaires trouvés sur Google Play

Les 29 applications malveillantes analysées ont toutes été retirées de la boutique officielle d'Android entre-temps, après que ESET et ses collègues chercheurs eurent informé Google de leur nature malveillante. Avant d'être retirées du magasin cependant, ces dernières avaient déjà été installées par près de 30 000 utilisateurs au total.

Comment fonctionnent-ils?

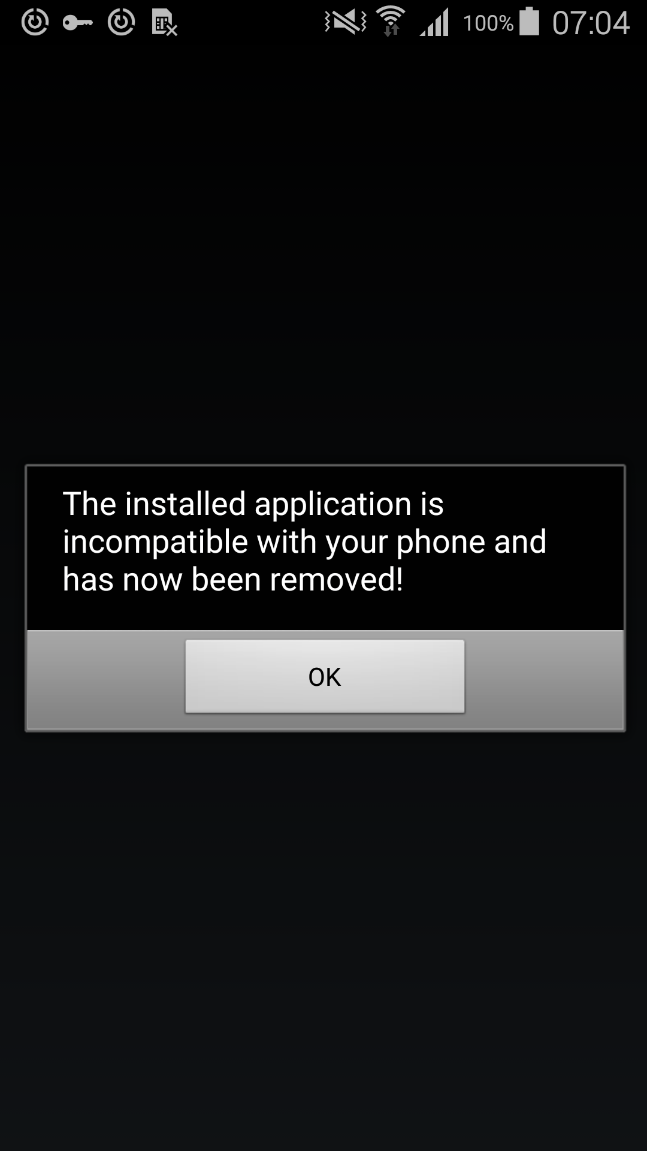

Une fois lancées, les applications affichent une erreur affirmant qu'elles ont été supprimées en raison d'une incompatibilité avec l'appareil de la victime, puis se cachent de la vue de la victime, ou fournissent les fonctionnalités promises - comme l'affichage des horoscopes.

Figure 2 - Un faux message d'erreur affiché par l’un de ces chevaux de Troie au lancement

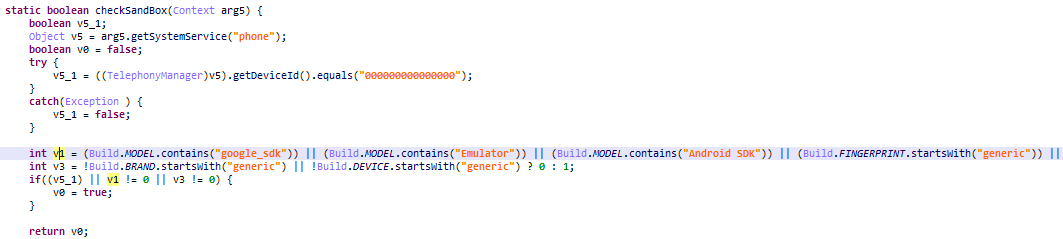

Indépendamment de l'activité qu’affichent précédemment ces applications, sa principale fonctionnalité malveillante est cachée dans une charge utile chiffrée située dans les ressources de chaque application. Cette charge utile est encodée à l'aide de base64, puis chiffrée à l'aide d'un chiffrement RC4 à l'aide d'une clé codée en dur. La première étape de l'activité du logiciel malveillant est un dropper qui vérifie d'abord la présence d'un émulateur ou d'un bac à sable. Si ces contrôles échouent, il déchiffre et laisse tomber un chargeur et une charge utile qui contient le logiciel malveillant bancaire réel. Certaines des applications que nous avons analysées contenaient plus d'une étape de ces charges utiles chiffrées.

Figure 3 - Fonctionnalité pour détecter un émulateur Android

La fonctionnalité de la charge utile finale consiste à se faire passer pour des applications bancaires installées sur l'appareil de la victime, à intercepter et à envoyer des messages SMS, et à télécharger et installer des applications supplémentaires au choix de l'opérateur. La caractéristique la plus importante est que le logiciel malveillant peut imiter dynamiquement n'importe quelle application installée sur un appareil compromis. Ceci est obtenu en obtenant le code HTML des applications installées sur le dispositif et en utilisant ce code pour superposer des applications légitimes avec des formulaires fictifs une fois que les applications légitimes sont lancées, donnant à la victime très peu de chance de remarquer quelque chose ne va pas.

Comment rester en sécurité

Heureusement, ces chevaux de Troie bancaires particuliers (dont la liste complète se trouve dans la section IoCs) n'emploient pas d'astuces avancées pour assurer leur persistance sur les dispositifs affectés. Par conséquent, si vous pensez avoir installé l'une de ces applications, vous pouvez simplement les désinstaller sous Paramètres > (Général) > Gestionnaire d'applications/applications.

Nous vous conseillons également de vérifier votre compte bancaire pour détecter les transactions suspectes et d'envisager de changer votre mot de passe/NIP bancaire en ligne.

Pour éviter d'être victime d'un logiciel malveillant bancaire, nous vous recommandons de suivre les conseils suivants :

- Ne téléchargez que des applications à partir de la boutique officielle de Google Play. Bien que ceci ne garantisse pas que l'application n'est pas malveillante, les applications comme celles-ci sont beaucoup plus courantes sur les boutiques d'applications tierces, où elles sont rarement supprimées une fois découvertes, contrairement à Google Play.

- Assurez-vous de vérifier le nombre de téléchargements, le classement des applications et le contenu des critiques avant de télécharger des applications depuis Google Play.

- Faites attention aux permissions que vous accordez aux applications que vous installez

- Gardez votre appareil Android à jour et utilisez une solution de sécurité mobile fiable; les produits ESET détectent et bloquent cette menace sous Android/TrojanDropper.Agent.CIQ.

Un grand merci à Nikolaos Chrysaidos pour avoir attiré notre attention sur certaines de ces applications malveillantes.

Indicateurs de compromission (IoCs)

| App name | Package name | Hash | Installs |

|---|---|---|---|

| Power Manager | com.puredevlab.powermanager | 7C13ADEFC2CABD85AD8F486C3CBDB6379811A097 | 10+ |

| Astro Plus | com.astro.plus | 24D2ED751A33BD965A01FA87D7A187D14D0B0849 | 0+ |

| Master Cleaner - CPU Booster | bnb.massclean.boost | 101DA4333A26BC6D9DFEF6605E5D8D10206C0EB4 | 5,000+ |

| Master Clean - Power Booster | mc.boostpower.lf | E5DC8D4664167D61E5B4D83597965253A8B4CB3B | 100+ |

| Super Boost Cleaner | cpu.cleanpti.clo | 33D59A70363857A0CE6857D201B764EF3E8194DD | 500+ |

| Super Fast Cleaner | super.dupclean.com | E125AC53050CAFA5A930B210C8168EA9ED0FD6F1 | 500+ |

| Daily Horoscope For All Zodiac Signs | ui.astrohoro.t2018 | C3C45A7B3D3D2CB73A40C25BD4E83C9DA14F2DEA | 100 + |

| Daily Horoscope Free - Horoscope Compatibility | com.horochart.uk | CD5817AB3C2E4AE6A18F239BDD51E0CC9D7F6E25 | 500+ |

| Phone Booster - Clean Master | ghl.phoneboost.com | 9834B40401D76473D496E73884947D8A9F1920B3 | 1,000+ |

| Speed Cleaner - CPU Cooler | speeeed.cool.fh | 7626646C5C6D2C94B9D541BD5A0F320421903277 | 100+ |

| Ultra Phone Booster | ult.boostphone.pb | 6156081484663085B4FC5DEAEBF7DA079DD655C3 | 1,000+ |

| Free Daily Horoscope 2019 | fr.dayy.horos | 4E7F12F07D052E7D1EFD21CD323D8BAD9A79933B | 50+ |

| Free Daily Horoscope Plus - Astrology Online | com.dailyhoroscope.free | c0be22c44e5540322e0ffbf3a6fe18ce0968d3b5 | 1,000+ |

| Phone Power Booster | pwr.boost.pro | FCB8E568145AF2B6D8D29C0484417E51DD25717F | 1,000+ |

| Ultra Cleaner - Power Boost | ua.cleanpower.boost | CB37C8C44750874BA61F6F95E7A7C29073CB51DC | 50+ |

| Master Cleaner - CPU Booster | bnm.massclean.boost | 63E1C18D87F41ABF9956FC035D29D3C2890453EE | 5,000+ |

| Daily Horoscope - Astrological Forecast | gmd.horobest.ty | 90f41c64b3ab3f3b43e9d14b52f13143afb643da | 1,000+ |

| Speed Cleaner – CPU Cooler | speeeed.cool.gh | 56be07b21c9992a45c3b44b2e8a26b928e8238e2 | 0+ |

| Horoscope 2018 | com.horo2018i.up | c8dc0e94f38556cd83ca6a693fa5b6d7ae3957f7 | 1,000+ |

| Meu Horóscopo | my.horoscop.br | 92808ca526f8e655d8fa8716ab476be4041cd505 | 1,000+ |

| Master Clean - Power Booster | mc.boostpower.cf | ab88a93b0e919e5e07cf867f4165f78aa77dc403 | 50+ |

| Boost Your Phone | boost.your.phone | 5577c9131f026d549a38e3ce48c04a323475927e | 1,000+ |

| Phone Cleaner - Booster, Optimizer | phone.boost.glh | 988AB351549FEB2C1C664A29B021E98E3695A18A | 1,000+ |

| Clean Master Pro Booster 2018 | pro.cleanermaster.iz | b9d32241d169dfd4ca5674dffa357796b200bc2f | 10+ |

| Clean Master - Booster Pro | bl.masterbooster.pro | bcb9ef41fea8878eb10f4189dd55bfe1d03a64b3 | 5,000+ |

| BoostFX. Android cleaner | fx.acleaner.e2018 | 99bff493d201d42534eec9996fd0819a | 50+ |

| Daily Horoscope | day.horocom.ww | 971a0cf208f99c259966b20aa10380c1 | 1,000+ |

| Daily Horoscope | com.dayhoroscope.en | 25e95b32832a491108835b382c4f14aa | 1,000+ |

| Personal Horoscope | horo.glue.zodnow | 0dcaf426bbc3b484aa4004f5c8e48a19 | 1,000+ |