Une équipe d'universitaires de l'Université de Californie, Irvine (UCI), a présenté un type d'attaque qui pourrait permettre à un malfaiteur de récupérer les informations sensibles que vous avez saisies en utilisant votre clavier – potentiellement jusqu'à une minute après l'avoir tapé.

Tout d’abord, les chercheurs ont demandé à 30 utilisateurs d’entrer 10 mots de passe différents, aussi bien forts que faibles, sur quatre claviers génériques. En utilisant une caméra thermique, les chercheurs ont scanné la chaleur résiduelle laissée sur les touches récemment pressées. Puis, ils ont demandé à huit utilisateurs novices d’endosser le rôle d’attaquant, en tentant de reproduire ces mots de passe à partir des données d'imagerie thermique - ce qu'ils ont réussi de manière fiable.

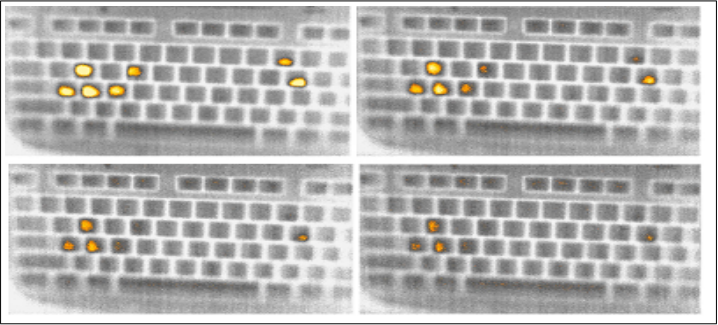

Au final, les sujets ont réussi à reproduire avec succès des séries entières de touches qui avaient été capturées par la caméra thermique jusqu’à 30 secondes après la 1ère frappe. Selon les chercheurs, la récupération partielle de touches est possible jusqu’à une minute après la 1ère saisie. Ces résultats sont détaillés dans un article intitulé « Thermanator: Thermal Residue-Based Post Factum Attacks On Keyboard Password Entry ». Ces données partielles ainsi obtenues seraient suffisantes pour mener une attaque de cassage de mot de passe par force brute.

Capture de la chaleur résiduelle pour le mot de passe « passw0rd » sur un clavier à intervalles de 0, 15, 30 et 45 secondes après la 1ère frappe (Université de Californie, Irvine)

« Si vous entrez votre mot de passe et que vous vous éloignez de votre ordinateur, une personne mal intentionnée peut en apprendre beaucoup après coup », souligne l'un des auteurs du document, Gene Tsudik.

« Étant à sang chaud, les êtres humains préfèrent naturellement les environnements qui sont plus froids que leur température corporelle », selon ce qu’on peut lire dans l’article de la revue scientifique. « En raison de cette disparité de chaleur, il est inévitable que nous laissions des résidus thermiques sur de nombreux objets que nous touchons régulièrement, en particulier, avec les doigts nus. »

A ce titre, une étude datant de 2011 avait déjà démontré que les codes PIN saisis sur les distributeurs automatiques peuvent également être récupérés en analysant la chaleur résiduelle laissée sur les pavés numériques.

Par ailleurs, l'étude sur Thermanator a également révélé que la frappe à 2 doigts exposerait particulièrement les utilisateurs. En effet, la frappe individuelle des touches augmente fortement la taille de la trace thermique. La saisie rapide avec plusieurs doigts est, quant à elle, plus sûre, car elle crée plus de bruit thermique en raison des doigts posés sur la « rangée de départ » (c'est-à-dire les touches ASDF et JKL pour les mains gauche et droite, respectivement).

Un certain nombre de conditions doivent être remplies pour que l'attaque fonctionne. Notamment, la victime doit s'éloigner ou être attirée loin de son système peu de temps après la saisie de ses informations sensibles, et la caméra doit avoir une vision dégagée du clavier.

D'une manière ou d'une autre, selon cette étude, cette nouvelle attaque post factum représente une nouvelle menace crédible pour les systèmes basés sur les mots de passe, notamment parce que « les dispositifs de détection de niche deviennent de moins en moins chers. »

Comment contrer cette vulnérabilité?

Le document suggère un certain nombre de leviers d'atténuations destinés à rendre la récupération des données impossible ou, tout du moins, beaucoup plus difficile. Ils comprennent la possibilité de faire courir les mains le long du clavier après avoir entré des informations sensibles ou en tapant des touches aléatoirement afin d'introduire un « bruit thermique » dans les résidus laissés sur les touches.

D'autres antidotes incluent l'utilisation de la souris pour sélectionner les caractères du mot de passe sur un clavier virtuel. Cependant, cela peut à son tour augmenter votre exposition aux attaques d’ingénierie sociale de type « Shoulder surfing », pendant lesquelles une personne jette un coup d'œil par-dessus votre épaule pendant que vous entrez des informations sensibles.

Pour finir, les chercheurs listent quelques contre-mesures additionnelles - toutefois peu pratiques - dont le port de gants isolants, ou même de faux ongles (l'étude a révélé que le port de longs ongles en acrylique suffisait à être immunisé contre Thermanator). Cependant, nous ne vous blâmerions pas si vous optiez pour une contre-mesure différente.