Les chercheurs d'ESET ont découvert une nouvelle campagne de logiciels malveillants utilisant des certificats numériques volés.

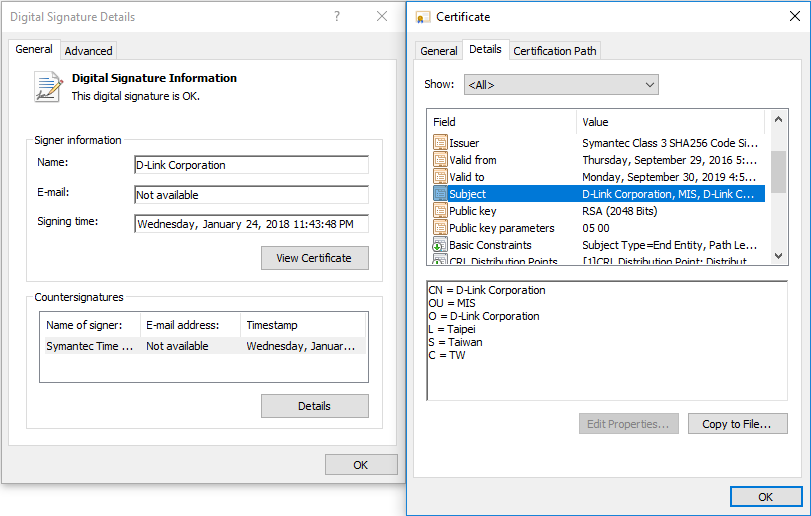

Nous avons repéré cette campagne de logiciels malveillants lorsque nos systèmes ont marqué plusieurs fichiers suspects. Fait intéressant, les fichiers marqués ont été signés numériquement à l'aide d'un certificat de signature de code de D-Link Corporation valide. Le même certificat avait été utilisé pour signer un logiciel D-Link non malveillant; le certificat a donc probablement été volé.

Après avoir confirmé la nature malveillante du fichier, nous avons avisé D-Link, qui a lancé sa propre enquête sur l'affaire. Par conséquent, le certificat numérique compromis a été révoqué par D-Link le 3 juillet 2018.

Figure 1 - Le certificat de signature de code de D-Link Corporation utilisé pour signer les logiciels malveillants

Le logiciel malveillant

Notre analyse a permis d'identifier deux familles de logiciels malveillants qui utilisaient abusivement le certificat volé : le logiciel malveillant Plead, une porte dérobée télécommandée et un composant de vol de mot de passe. Récemment, le JPCERT a publié une analyse approfondie de la porte dérobée Plead, qui est, selon Trend Micro, utilisée par le groupe de cyberespionnage BlackTech.

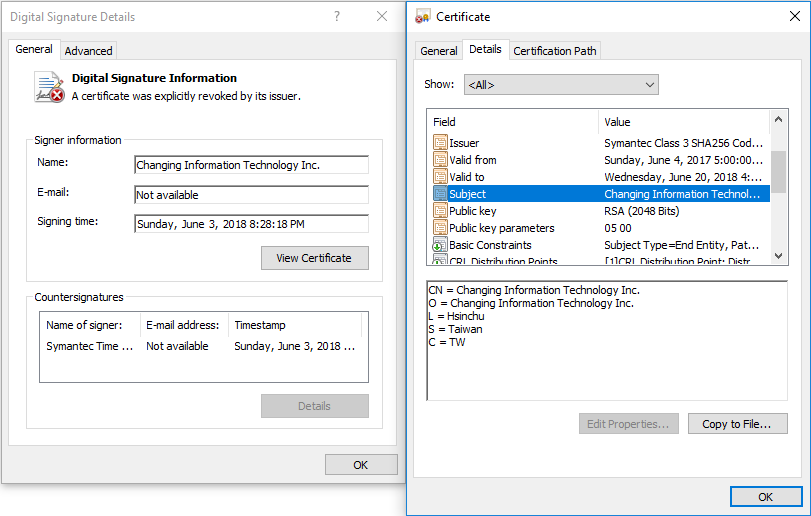

Figure 2 : Le certificat de signature de code de Changing Information Technology Inc. utilisé comme signature de logiciels malveillants

En plus des échantillons de Plead signés avec le certificat D-Link, les chercheurs d'ESET ont également identifié des échantillons signés à l'aide d'un certificat appartenant à une société de sécurité taïwanaise nommée Changing Information Technology Inc.

Malgré le fait que le certificat de Changing Information Technology Inc. a été révoqué le 4 juillet 2017, le groupe BlackTech l'utilise toujours pour signer ses outils malveillants.

La capacité de compromettre plusieurs entreprises technologiques taïwanaises et de réutiliser leurs certificats de signature de code lors d'attaques futures montre que ce groupe est hautement qualifié et concentre ses efforts sur cette région.

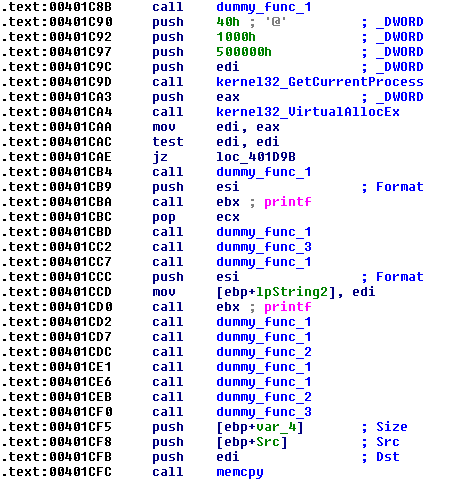

Les échantillons signés de logiciels malveillants Plead sont fortement obscurcis par le code bidon. Le but du logiciel malveillant est similaire dans tous les échantillons. Il télécharge depuis un serveur distant ou ouvre depuis le disque local un petit blob binaire chiffré. Ce blob binaire contient un shellcode chiffréé, qui télécharge le module final de la porte dérobée Plead.

Figure 3 - Code obscurci du logiciel malveillant Plead

L'outil de vol de mot de passe est utilisé pour collecter les mots de passe enregistrés dans les applications suivantes :

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Pourquoi voler des certificats numériques?

L'utilisation abusive des certificats numériques est l'une des nombreuses façons dont les cybercriminels tentent de masquer leurs intentions malveillantes. Puisque les certificats volés laissent apparaître les logiciels malveillants comme des applications légitimes, les logiciels malveillants ont plus de chances d'échapper aux mesures de sécurité sans éveiller les soupçons.

Le logiciel malveillant le plus connu ayant utilisé plusieurs certificats numériques volés est probablement le ver Stuxnet, découvert en 2010. Cet infâme logiciel malveillant était à l'origine de la toute première cyberattaque visant les infrastructures critiques. Stuxnet a utilisé des certificats numériques volés à RealTek et un à JMicron, deux sociétés technologiques basées à Taiwan bien connues.

Cependant, la tactique n'est pas exclusive aux incidents très médiatisés comme Stuxnet, comme en témoigne cette découverte récente.

Indicateurs de compromission (IoCs)

| ESET detection names |

|---|

| Win32/PSW.Agent.OES trojan |

| Win32/Plead.L trojan |

| Win32/Plead.S trojan |

| Win32/Plead.T trojan |

| Win32/Plead.U trojan |

| Win32/Plead.V trojan |

| Win32/Plead.X trojan |

| Win32/Plead.Y trojan |

| Win32/Plead.Z trojan |

| Unsigned samples (SHA-1) |

|---|

| 80AE7B26AC04C93AD693A2D816E8742B906CC0E3 |

| 62A693F5E4F92CCB5A2821239EFBE5BD792A46CD |

| B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8 |

| 11A5D1A965A3E1391E840B11705FFC02759618F8 |

| 239786038B9619F9C22401B110CF0AF433E0CEAD |

| Signed samples (SHA-1) |

| 1DB4650A89BC7C810953160C6E41A36547E8CF0B |

| CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF |

| 9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039 |

| 13D064741B801E421E3B53BC5DABFA7031C98DD9 |

| C&C servers |

|---|

| amazon.panasocin[.]com |

| office.panasocin[.]com |

| okinawas.ssl443[.]org |

| Code signing certificates serial numbers | |

|---|---|

| D-Link Corporation: | 13:03:03:e4:57:0c:27:29:09:e2:65:dd:b8:59:de:ef |

| Changing Information Technology Inc: | 73:65:ed:e7:f8:fb:b1:47:67:02:d2:93:08:39:6f:51 |

| 1e:50:cc:3d:d3:9b:4a:cc:5e:83:98:cc:d0:dd:53:ea |