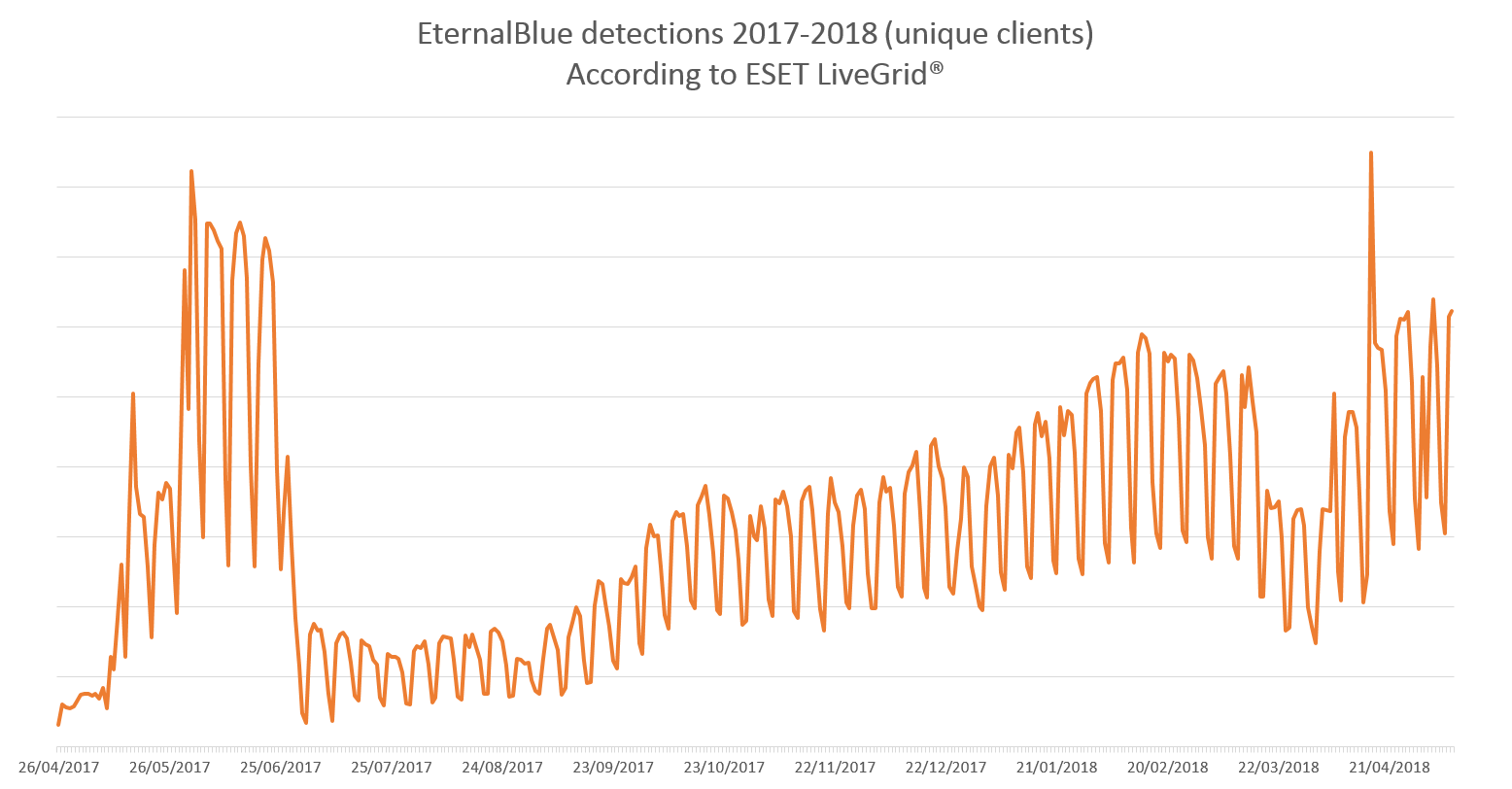

Cela fait un an que le rançongiciel WannaCryptor.D (aussi connu sous les noms WannaCry et WCrypt) a causé l'une des plus grandes cyberruptions connu jusqu’alors. Et bien que la menace elle-même ne fasse plus de ravages dans le monde entier, l'exploit qui a permis l'épidémie, connu sous le nom d'EternalBlue, continue de menacer les systèmes non protégés. D’ailleurs, comme le montrent les données de télémétrie d'ESET, sa popularité a augmenté au cours des derniers mois et un pic récent a même dépassé les plus grands sommets à partir de 2017.

L'exploit EternalBlue cible une vulnérabilité (traitée dans le bulletin de sécurité Microsoft MS17-010) dans l'implémentation par Microsoft du protocole SMB (Server Message Block), via le port 445. Dans une attaque, les attaquants balaient l'Internet à la recherche de ports SMB exposés et, s'ils sont trouvés, lancent le code d'exploitation. Si le port en question s’avère vulnérable, la cible lance alors un payload choisi par l'attaquant. Ce même mécanisme était responsable de la distribution efficace du rançongiciel WannaCryptor.D à travers les réseaux.

Soulignons que selon la télémétrie d'ESET, EternalBlue a connu une période plus calme immédiatement après la campagne WannaCryptor 2017. Ainsi, au cours des mois suivants, les tentatives d'utilisation de l'exploit EternalBlue sont descendues à « seulement » quelques centaines de détections par jour. Depuis septembre dernier, cependant, l'utilisation de l'exploit a lentement recommencé à prendre de l'ampleur, augmentant continuellement jusqu’à atteindre de nouveaux sommets à la mi-avril 2018.

Une des explications possibles pour ce dernier pic est la campagne de rançongiciel Satan observée autour de ces dates. Cependant, cette hausse pourrait aussi être liée à d'autres activités malveillantes.

Il faut souligner que la méthode d'infiltration utilisée par EternalBlue ne fonctionne pas sur les appareils protégés par ESET. L'une des multiples couches de protection, soit le module Network Attack Protection, bloque en effet cette menace au point d'entrée. On peut comparer ceci au fait de frapper silencieusement à la porte à 2 heures du matin si quelqu'un est encore debout. Comme cette activité est très probablement motivée par des intentions malveillantes, l'entrée est scellée de façon sécuritaire, afin de maintenir l'intrus à l'extérieur.

C'était le cas lors de l'épidémie de WannaCryptor du 12 mai 2017 ainsi que lors de toutes les attaques précédentes et ultérieures d'acteurs et de groupes malveillants.

EternalBlue a rendu possible de nombreuses cyberattaques très médiatisées. Outre WannaCryptor, il a également alimenté l'attaque destructrice Diskcoder.C (aussi connue comme Petya, NotPetya et ExPetya) en juin 2017 ainsi que la campagne de rançon BadRabbit au quatrième trimestre 2017. Il a également été utilisé par le groupe de cyberespionnage Sednit (APT28, Fancy Bear et Sofacy) pour attaquer les réseaux Wi-Fi dans les hôtels européens.

L'exploit a également été identifié comme l'un des mécanismes de propagation des cryptomineurs malveillants. Plus récemment, il a été déployé pour distribuer la campagne de rançongiciel Satan, décrite quelques jours seulement après que la télémétrie d'ESET ait détecté le pic EternalBlue à la mi-avril 2018.

L'exploit EternalBlue aurait problablement été volé à la National Security Agency (NSA) en 2016 et a été mis en ligne le 14 avril 2017 par un groupe appelé Shadow Brokers. Microsoft a publié des mises à jour qui ont corrigé la vulnérabilité des PME le 14 mars 2017. Néanmoins, on trouve encore aujourd’hui beaucoup de machines non corrigées dans la nature.

Cet exploit et toutes les attaques qu'il a permis jusqu'à présent soulignent l'importance d'un patch correspondant ainsi que la nécessité d'une solution de sécurité fiable et multicouche qui peut bloquer l'outil malveillant sous-jacent.