Les chercheurs d’ESET ont disséqué certains des derniers ajouts à la boîte à outils malveillante du groupe Advanced Persistent Threat (APT) connu sous le nom d'OceanLotus, ainsi que sous les noms APT32 et APT-C-00.

Fournisseur prolifique de logiciels malveillants, OceanLotus vise des cibles commerciales et gouvernementales de premier plan en Asie du Sud-Est, en particulier au Vietnam, aux Philippines, au Laos et au Cambodge. Le groupe semble déterminé et plein de ressources et est connu pour combiner ses créations sur mesure à des techniques reconnues depuis longtemps pour leur succès.

OceanLotus ne se repose certainement pas sur ses lauriers et poursuit ses objectifs en matière de cyberespionnage, de reconnaissance et de vol de propriété intellectuelle. L'un des derniers backdoors du groupe est un véritable outil malveillant qui permet à ses opérateurs d'accéder à distance à une machine compromise. La porte dérobée contient une suite de fonctionnalités, notamment un certain nombre d'outils pour la manipulation de fichiers, de registres et de processus, ainsi que le chargement de composants supplémentaires.

Pour introduire clandestinement le backdoor (ou porte dérobée) dans une machine ciblée, le groupe a recours à une attaque en deux étapes au cours de laquelle l’injecteur (ou dropper) prend d’abord place dans le système afin de préparer le terrain pour l’arrivée du backdoor. Ce processus implique certaines astuces couramment associées à des opérations ciblées de ce type.

L’astuce

L'attaque débute généralement par une tentative - très probablement via un courrier électronique d’harponnage, ou spearphising - pour inciter la victime ciblée à exécuter le dropper malveillant joint au message. Afin d'augmenter la probabilité que la victime non suspecte clique dessus, le fichier exécutable malveillant se fait passer pour un document ou une feuille de calcul en affichant une fausse icône.

Lorsque la victime clique sur la pièce jointe, le dropper ouvre un document protégé par mot de passe qui constitue une diversion visant à détourner l'attention de la victime pendant que le dropper effectue ses sombres desseins. Aucun logiciel exploité n'est nécessaire.

Les attaquants utilisent un certain nombre de documents de leurre. Pour renforcer son aura d'authenticité, chaque fichier a un nom plutôt soigneusement élaboré - et généralement anglais. ESET détecte les fichiers comme Win32/TrojanDropper.Agent.RUI.

De plus, OceanLotus est également connu pour utiliser des attaques de points d’eau, qui impliquent la compromission d'un site Web que la victime est susceptible de visiter. Dans ce scénario, la « proie » est piégée et en vient à télécharger et exécuter un faux installateur ou une fausse mise à jour d’un logiciel populaire à partir du site Web piégé. Quelle que soit la méthode de compromis, le même bacdoor est déployé au final.

La technique de l’attaque de point d’eau a probablement été utilisée pour distribuer l’injecteur appelé RobotFontUpdate.exe, qui est en fait une fausse mise à jour de la police régulière RobotFontUpdate.exe. Les détails de ce dropper sont détaillés ci-dessous.

Sous le capot

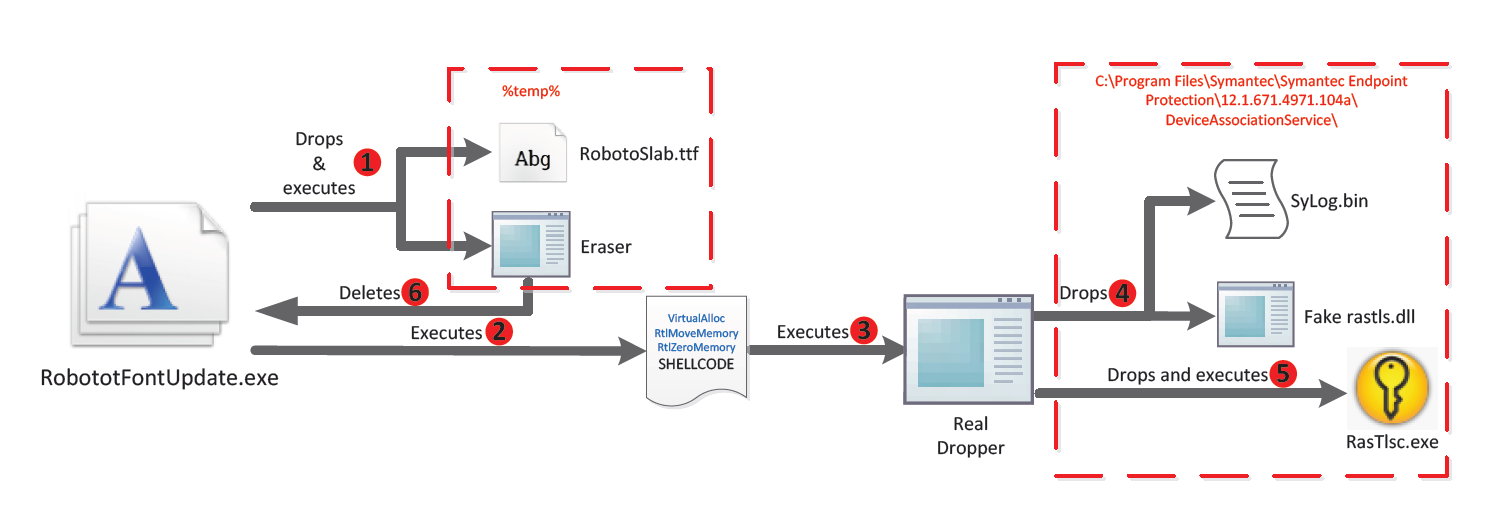

Graphique 1 : Flux d'exécution du dropper

Les composants du paquet du dropper sont exécutés en plusieurs étapes; chacune implique une forte dose d'obscurcissement du code visant à protéger les logiciels malveillants de la détection. Pour confondre davantage encore les chercheurs et les logiciels anti-programmes malveillants, un peu de « garbage code » est également inclus.

S’il est exécuté avec les privilèges d'administrateur, le dropper crée un service Windows qui établit la persistance sur le système (de sorte que le logiciel malveillant survivra à un redémarrage). Sinon, le même but est atteint en altérant le registre du système d'exploitation.

De plus, le paquet dépose une application dont le seul but est de supprimer le document d'appât, une fois qu'il a rempli sa mission.

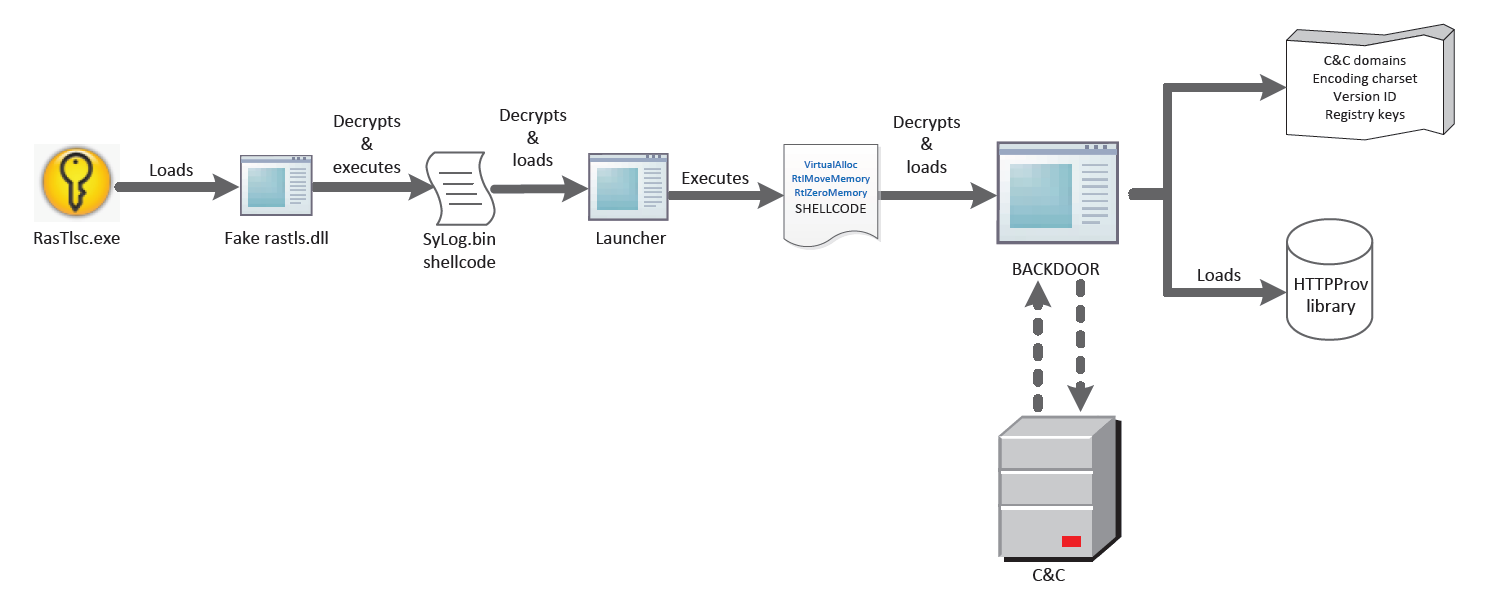

Graphique 2 : Flux d'exécution du backdoor

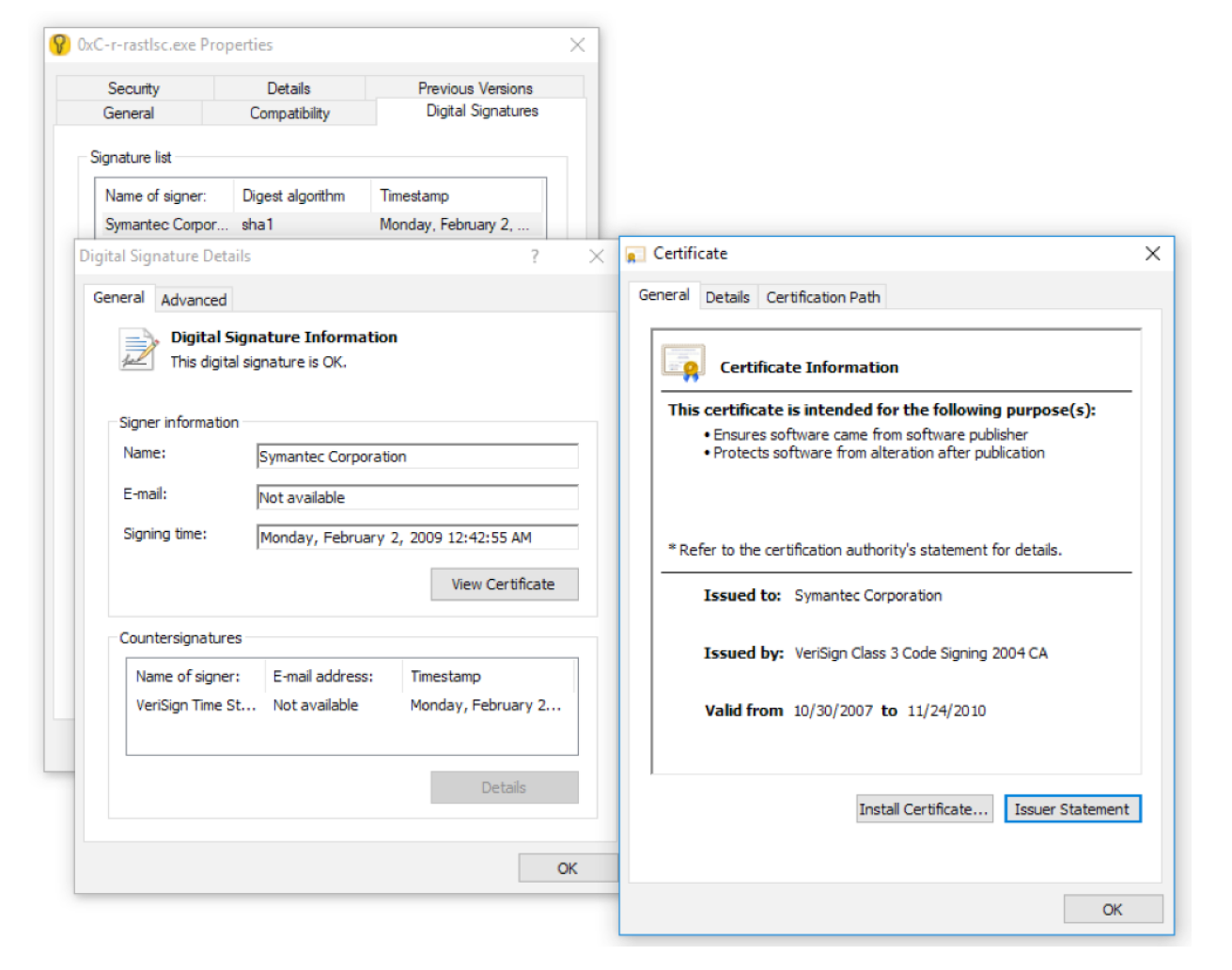

Il est important de noter que deux autres fichiers sont déposés et entrent en jeu au cours de cette étape - un exécutable utilisant la signature numérique d'un développeur de logiciels majeur et légitime et une bibliothèque de liens dynamiques (DLL) malveillante nommée d'après celle utilisée par l'exécutable légitime.

Les deux fichiers participent à une astuce éprouvée, appelée « DLL side-loading », qui consiste à adopter le processus de chargement de la bibliothèque d'une application légitime en plaçant une DLL malveillante dans le même dossier que l'exécutable signé. C'est une façon de passer sous le radar, puisqu'une application fiable disposant d’une signature valide est moins susceptible de causer la suspicion.

Dans les campagnes utilisant ces nouveaux outils OceanLotus, nous avons vu le déploiement, entre autres, des exécutables authentiquement signés RasTlsc.exe de Symantec et mcoemcpy.exe de McAfee. Lors de leur exécution, ces programmes appellent respectivement rastls.dll (détecté par ESET comme Win32/Salgorea.BD) et McUtil.dll (détecté comme Win32/Korplug.MK).

Graphique 3 : Signature numérique de rastlsc.exe, de Symantec

La porte dérobée s'ouvre

Une fois déchiffrée, la porte dérobée prend une empreinte digitale du système. Ce backdoor renvoie diverses données, telles que le nom de l'ordinateur et des utilisateurs et la version du système d'exploitation, avant d'attendre que les commandes exécutent leur mission principale.

Un certain nombre de noms de domaine et d'adresses IP sont utilisés pour l'infrastructure du serveur de commande et contrôle (C&C). Toutes les communications avec les serveurs C&C sont chiffrées. Elles peuvent cependant être facilement déchiffrées, car la clé de déchiffrement est préenregistrée dans les données.

Notre plongée en profondeur (voir le lien ci-dessous) dans les dernières campagnes d'OceanLotus montre que le groupe ne relâche pas ses efforts et allie le code légitime et les outils accessibles au public à ses propres créations nuisibles. De toute évidence, le groupe fait beaucoup d'efforts pour contourner la détection de ses logiciels malveillants et, au bout du compte, brouiller les pistes pour les chercheurs.

Une analyse détaillée peut être lue dans le livre blanc : OceanLotus: Old techniques, new backdoor.