J'étais un jeune professeur de mathématiques au Massachusetts Institute of Technology (MIT) quand j'ai lu la description des mèmes faite par Richard Dawkins. Je me rappelle avoir pensé : « Oh! C’est comme ça que ça fonctionne. »

Les mèmes sont une généralisation des gènes et incluent, entre autres choses, vos croyances. Après avoir étudié les mèmes pendant de nombreuses décennies, j'en suis venu à considérer qu'ils sont aussi indispensables à notre compréhension des phénomènes humains que les gènes le sont à notre compréhension des phénomènes biologiques.

Nous n'avons pas encore une solide théorie scientifique des mèmes; néanmoins, ils nous permettent déjà de comprendre pourquoi certaines choses se produisent d’une certaine façon. Les mèmes sont « vivants »; ils se reproduisent, muent et évoluent selon les lois darwiniennes. Ils luttent pour survivre. C'est leur lutte qui crée et détruit les religions, les gouvernements et d'autres institutions. C'est leur lutte qui détermine votre comportement, vos sentiments et la durée de votre vie.

Dans mon livre Memes (dont un extrait plus complet est disponible sur le site leonardadleman.com), je distingue trois types de mèmes : ceux stockés en séquence dans une molécule d'acide nucléique (par exemple l’ADN ou l’ARN) appelés gènes, ceux stockés dans le cerveau appelé brènes (formé de la contraction de brain – traduction de cerveau, et de gène) et ceux stockés dans les ordinateurs, qui sont appelés Turènes (en l'honneur d'Alan Turing, le père de l'informatique).

En gros, ce qui fait la particularité des gènes, des brènes et des turènes, c'est qu'ils sont les seuls à maîtriser l'art de se reproduire. Par conséquent, leur lutte pour éviter l'extinction peut être particulièrement subtile et intéressante.

Dans cet article, je me concentrerai sur les turènes et les implications de la théorie des mèmes sur des sujets d'intérêt particulier pour ce blogue, soit les virus informatiques, les logiciels malveillants et l'avenir de l’informatique. Par simplicité, les lecteurs peuvent considérer ceux-ci comme des données informatiques – bien qu’ils soient bien plus que cela.

La montée des Turènes

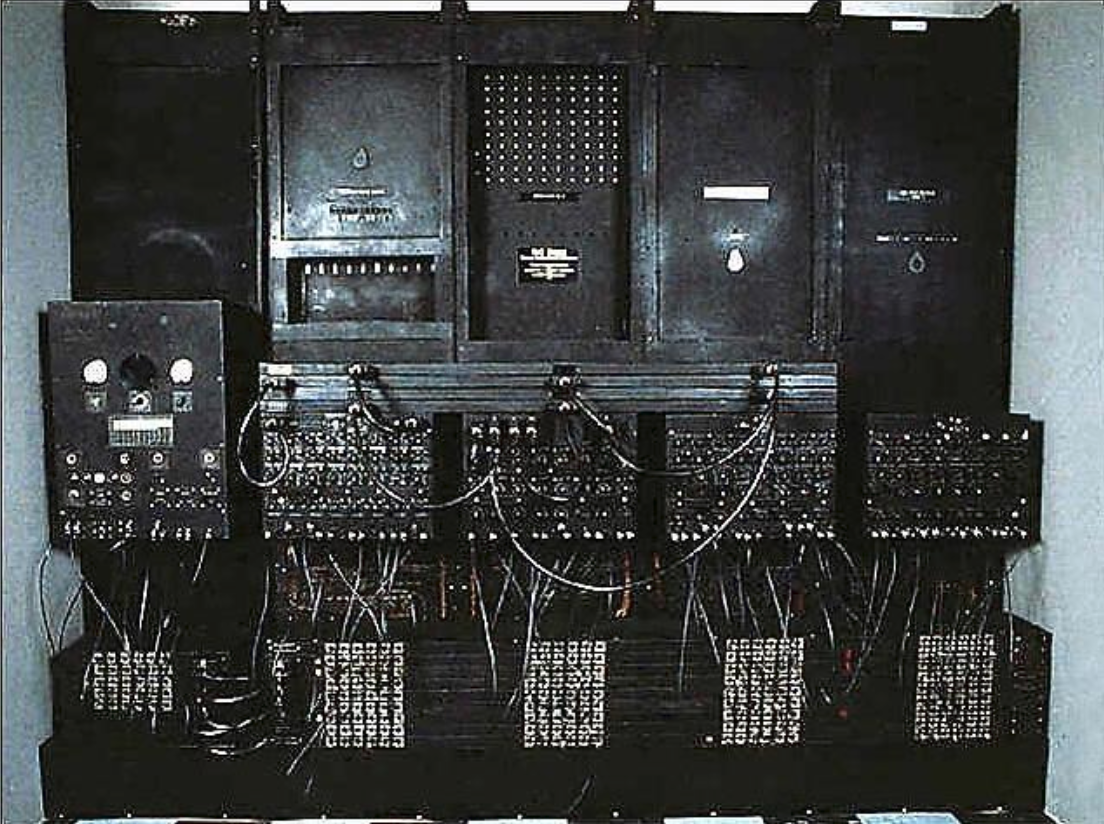

Photo : Le premier ordinateur, ENIAC

C’est le 15 février 1946 que le premier ordinateur, ENIAC, a été dévoilé à l'Université de Pennsylvanie. ENIAC utilisait l'aspirateur pour stocker les numéros - un de ces numéros était le premier turène.

Les humains ajoutaient et multipliaient les turène, et parfois les copiaient d'un endroit à l'autre, mais les turènes avaient peu de contrôle sur leur destinée; leur destin était entre les mains des humains (c'est-à-dire entre les mains des gènes et des brènes).

Tout comme les molécules autoréplicatrices ont émergé de la soupe primitive il y a plusieurs milliards d'années, il y a environ un tiers de siècle, les turènes ont commencé à s'autorépliquer et à exercer un contrôle significatif sur leur destin. Comment? Eh bien, c'est une histoire que WeLiveSecurity a déjà abordé, mais je vais y revenir brièvement.

C'était en 1983. J'enseignais un cours sur la sécurité informatique à l'USC quand un étudiant, Fred Cohen, m’a approché avec les mots suivants : « J'ai une idée pour un nouveau type de menace à la sécurité. »

Fred a ensuite décrit un programme qui serait mis à la disposition des utilisateurs d'un système informatique. Comme une application contemporaine, le programme serait présenté comme effectuant une tâche utile. Mais une fois téléchargé (et donc copié) par un utilisateur non méfiant (et à cette époque, personne ne soupçonnait rien), le programme faisait quelque chose qui n'avait pas été annoncé; il accordait à Fred l'accès à tous les fichiers et privilèges de l'utilisateur.

Fred était, et est toujours, une personne énergique et énergique, et il a fini par me convaincre. En son nom, j'ai demandé au directeur du département si Fred pouvait essayer l'ordinateur du département. Le président a dit : « Bien sûr, pourquoi pas? »

À l'époque, le corps professoral, les étudiants et le personnel n'avaient pas d'ordinateurs personnels, de sorte que nous partagions tous l'ordinateur du département. Fred a commencé à rédiger son programme et à le rendre disponible.

La semaine suivante, j'ai invité Fred à présenter ses résultats à la classe. Comme prévu (pourquoi les gens ne m'écoutent jamais?), ça a fonctionné. Des copies du programme de Fred se sont rapidement répandues dans tout l'ordinateur et ont permis à Fred d'avoir un accès complet aux données et privilèges de chaque utilisateur. L’origine des logiciels malveillants est peut-être liée aux expériences de Fred.

Dès lors, Fred réfléchissait sérieusement à ce qu'il pouvait faire avec de nouveaux types de programmes et voulait tenter d'autres expériences.

Quand on a appris que Fred avait réussi, d'autres personnes ont commencé à réfléchir sérieusement à ce que ces programmes pouvaient faire. Le président m'a dit qu'il avait peut-être été un peu hâtif au départ. Il n'y aurait plus d'expériences.

La montée des Turènes Laisse présager de grands espoirs, mais aussi de grands dangers.

Je suis devenu l'un des conseillers de Fred; son principal conseiller était Irving Reed, célèbre pour le code de Reed-Solomon. Plus tard cette année-là, j'ai assisté à une conférence et j'ai rencontré un journaliste scientifique du Los Angeles Times que je connaissais appelé Lee Dembart. Lee m'a demandé sur quoi je travaillais. J'ai dit que ce n'était pas grand-chose; un de mes étudiants étudiait ce que nous appelions un « virus informatique », mais que la recherche n'en était qu'à ses débuts.

Dire « virus informatique », à un journaliste, c'est un peu comme dire « promenade » à un chien. Résultat : Lee a publié cette histoire, qui, si je me souviens bien, comprenait même l'image désormais couramment utilisée d'un ordinateur avec un thermomètre dans la bouche. Les virus informatiques étaient viraux.

Autoréplication et lutte pour la survie

Aujourd'hui, les virus informatiques sont beaucoup plus sophistiqués que ceux de Fred et ils se répliquent malgré nos tentatives pour les arrêter. Nous sommes relégués à stopper les plus simples avec nos programmes antivirus, mais nous savons que nous ne pouvons jamais les arrêter tous.

Pour protéger la prospérité et la sécurité de nos sociétés (les unes des autres), nous construirons des ordinateurs de plus en plus puissants et des logiciels de plus en plus sophistiqués. Nous compterons même sur nos ordinateurs pour nous aider à construire de meilleurs ordinateurs.

La montée des Turènes laisse présager de grands espoirs, mais aussi de grands dangers. Des nations puissantes travaillent sur des programmes black-hat qui, en cas de guerre, pourront détruire l'infrastructure informatique de leurs ennemis. De tels programmes sont des armes de destruction massive et, s'ils sont utilisés, pourraient entraîner un nombre de morts colossal. Un pays industrialisé sans infrastructure informatique est un pays qui n'a ni économie, ni nourriture, ni électricité et qui n'est finalement pas du tout un pays.

Mais nous avons déjà programmé des ordinateurs pour faire du mal. Par exemple, le virus Stuxnet a apparemment été utilisé pour détruire des centrifugeuses au sein de centres iraniens d'enrichissement de l'uranium (que cela s’avère « nocif » ou non dépend de vos croyances).

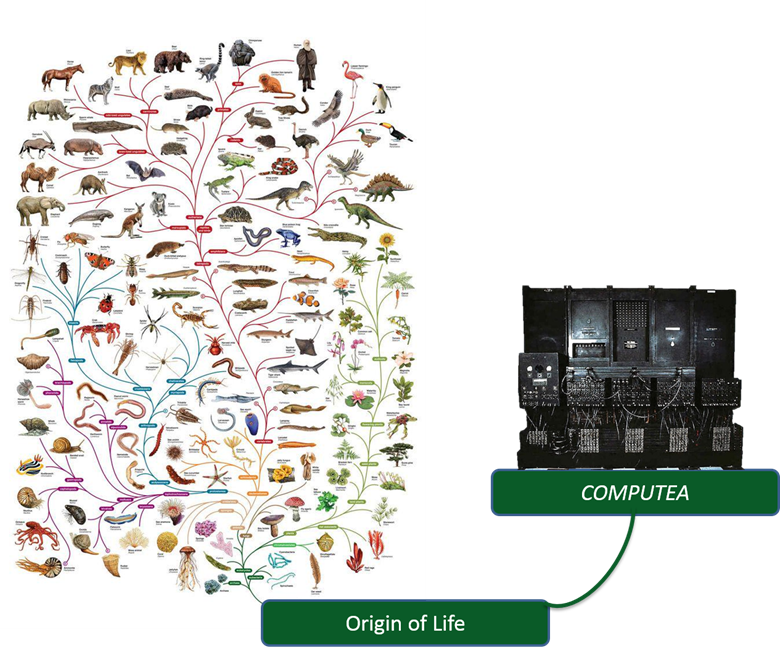

Bien que nous n'en ayons pas pris conscience à l’époque, quelque chose d'une importance monumentale s’est produit le 15 février 1946. Une nouvelle branche émergea sur l'arbre de vie. Computea (ces êtres à base de turènes plutôt que de gènes) ont rejoint les Archaea (archées), les Bacteria (bactéries) et les Eukarya (eucaryotes).

Image de gauche : L'arbre de vie, The open University. Image de droite: L’ordinateur ENIAC, le Smithsonian National Museum of American History (gracieuseté du professeur Adleman)

Nous vivons présentement en symbiose avec les ordinateurs. Pour reprendre le langage de la biologie, notre relation forme du mutualiste, puisque les deux parties en profitent. Pour nous, la relation est « facultative » : nous pourrions (je pense) survivre en tant qu'espèce, même si les ordinateurs disparaissaient. Pour les ordinateurs, la relation est « obligatoire »; ils ne peuvent pas survivre sans nous; si nous disparaissons, ils le font aussi. Cependant, la relation entre l'homme et l'ordinateur évolue beaucoup plus rapidement que les relations symbiotiques que l'on trouve habituellement dans le monde biologique.

Les ordinateurs d'aujourd'hui sont beaucoup plus puissants que leurs ancêtres. Dans l'avenir, les formes que prendront les Computea et le pouvoir qu'ils exerceront nous étonnerons.

Les ordinateurs d'aujourd'hui sont beaucoup plus puissants que leurs ancêtres. Dans l'avenir, les formes que prendront les computea et le pouvoir qu'ils exerceront nous étonnerons. Déjà, ils emmagasinent notre argent, gèrent les systèmes qui fournissent notre nourriture et notre énergie et font un million d'autres choses dont nous ne pouvons pas nous passer - et c'est là le point. Il se peut que nous soyons très près du moment où notre côté de la relation cesse d'être facultatif et devienne obligatoire - si les ordinateurs s'arrêtaient, les humains disparaîtraient?

Aujourd'hui, les turènes sont comme les gènes des virus biologiques. Ni l'un ni l'autre ne peuvent se reproduire dans le monde; ils doivent s'appuyer sur un environnement spécial créé par d'autres êtres vivants. Pour les gènes de virus, la réplication se produit dans des cellules créées par un hôte, alors pour les turènes, la réplication se produit dans des ordinateurs construits par des humains.

Est-ce que les turènes pourraient, avec l'aide humaine, apprendre à construire, réparer et entretenir des ordinateurs seuls? N'auront-ils plus besoin de nous pour survivre? Seront-ils libres de suivre leur propre destinée et d'évoluer selon leurs propres besoins?

Nous ne devons pas oublier que ceux-ci sont des mèmes. Comme tous les mèmes, ils auront du mal à survivre.

À propos de l'auteur : Leonard M. Adleman est professeur d'informatique à l’University of Southern California et est un expert en informatique de l'ADN et protection des données électroniques. Il est l'un des premiers découvreurs du test de primalité APR. En 2002, il a reçu le prix ACM Turing Award pour sa contribution à l'invention du chiffrement RSA et a été élu Fellow de l'American Academy of Arts and Sciences en 2006.