En poursuivant nos recherches sur FinFisher - le fameux logiciel espion connu aussi sous le nom de FinSpy et vendu aux gouvernements et à leurs agences à travers le globe - nous avons remarqué que les logiciels malveillants FinFisher de notre campagne documentée précédemment, qui comportait de solides indicateurs d'implication des fournisseurs de services Internet (ISP), avaient été remplacés par un autre logiciel espion. Détecté par ESET sous le nom de Win32/StrongPity2, ce logiciel espion ressemble notamment à un logiciel malveillant attribué au groupe appelé StrongPity. Outre la détection et le blocage de cette menace, tous les produits ESET - y compris le scanneur gratuit d’ESET offert en ligne - nettoient complètement les systèmes compromis par StrongPity2.

Comme nous l'avons signalé en septembre, dans le cadre de campagnes que nous avons détectées dans deux pays différents, des attaques de type man-in-the-middle (MitM) avaient été utilisées pour propager FinFisher, le " man-in-the-middle (MitM) " étant dans les deux cas très probablement exploité au niveau des fournisseur d’accès Internet (ISP). Selon notre télémétrie, ces campagnes ont pris fin le 21 septembre 2017, soit le jour même où nous avons publié nos recherches.

Le 8 octobre 2017, la même campagne a refait surface dans l'un de ces deux pays, utilisant la même structure de redirections HTTP (très rare), afin de rediriger le navigateur "à la volée". Cependant, la campagne distribue cette fois-ci Win32/StrongPity2 au lieu de FinFisher. Nous avons analysé les nouveaux logiciels espions et avons immédiatement remarqué plusieurs similitudes avec les logiciels malveillants prétendument exploités par le groupe StrongPity dans le passé.

La première similitude est le scénario d'attaque - les utilisateurs essayant de télécharger un paquet d'installation de logiciel ont été redirigés vers un faux site Web offrant un cheval de Troie se présentant comme étant le paquet d'installation attendu. Le groupe StrongPity a été observé en train d'effectuer de telles attaques de point d’eau cours de l'été 2016, ciblant principalement des utilisateurs italiens et belges de logiciels de cryptage.

Au cours de nos recherches, nous avons trouvé plusieurs logiciels différents trojanisés avec Win32/StrongPity2 :

- CCleaner v 5.34

- Driver Booster

- Le navigateur Opera

- Skype

- VLC Media Player v2.2.6 (32bit)

- WinRAR 5.50

Depuis le début de cette campagne, nos systèmes ont enregistré plus d'une centaine de détections de ces logiciels malveillants.

Nous avons observé plusieurs similitudes entre les logiciels malveillants exploités par StrongPity et la manière dont Win32/StrongPity2 est implémenté :

- Certaines parties du code sont exactement les mêmes

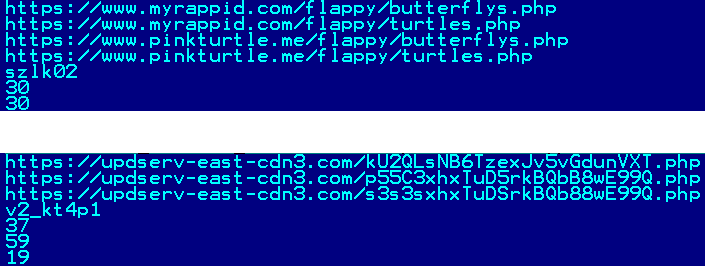

- Les structures (pas tout à fait communes) de leurs fichiers de configuration présentent des similitudes notables, comme le montre le graphique 1 :

Graphique 1 : Exemples de fichiers de configuration (StrongPity est au-dessus, alors que StrongPity2 se trouve en dessous)

- Tous deux utilisent le même algorithme d'obfuscation : un octet très rare ^= ((Byte & 0xF0) >> 4;

- Tous deux utilisent la même version assez ancienne de libcurl, soit 7.45;

- Tous deux exfiltrent les deux fichiers de la même manière (la charge utile principale gère l'exfiltration des fichiers préalablement collectés et sauvegardés par un module dédié).

En parlant de voler des données, Win32/StrongPity2 comprend plusieurs types de fichiers avec les extensions suivantes dans ses crosshairs :

- .ppt

- .pptx

- .xls

- .xlsx

- .txt

- .doc

- .docx

- .rtf

Lors de la recherche de ces fichiers, il évite les dossiers suivants :

- %Windows%

- %Windows.old%

- %AppData%

- %Program Files%

- %Program Files (x86)%

- %ProgramData%

En plus d’exfiltrer des données, Win32/StrongPity2 est capable de télécharger et d'exécuter virtuellement n'importe quel autre logiciel (malveillant) choisi par l'attaquant, grâce aux privilèges que ce dernier détient sur le compte compromis.

Comment vérifier si système est compromis, comment le nettoyer et vous assurer de rester protégé?

Vous pouvez déterminer si un système est infecté par Win32/StrongPity2, en scannant votre ordinateur à l'aide du scanner gratuit ESET Online Scanner. Si Win32/StrongPity2 est détecté, cet outil est capable de le supprimer.

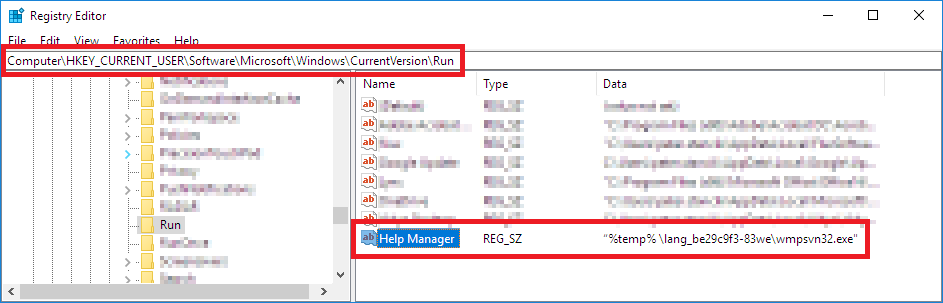

Il est également possible de vérifier manuellement le système en vérifiant l'existence du dossier %temp%\lang_be29c9f3-83we, qui est créée par le logiciel malveillant afin de stocker ses composants, dont le fichier wmpsvn32.exe est le principal. Un autre indicateur de compromis facile à vérifier est la présence d'une chaîne de valeur du Registre située dans HKCU\Software\Microsoft\Windows\CurrentVersion\Run, nommé Help Manager comprenant %temp%\lang_be29c9f3-83we\wmpsvn32.exe dans son champ de données :

Graphique 2 : Entrée du registre utilisée par le logiciel malveillant pour obtenir de la persistence

Le nettoyage manuel d'un système infecté comprend les étapes suivantes :

- Destruction du processus du composant principal, exe;

- Suppression du dossier %temp%\lang_be29c9f3-83weet de tout son contenu;

- Suppression du "Help Manager" dans l'entrée du Registre mentionnée ci-dessus.

Veuillez noter que, pour vous assurer une protection continue en temps réel, nous recommandons d'utiliser une suite de sécurité Internet multicouche réputée.

| IoCs |

|---|

| Chaîne de hachage des échantillons analysés : |

| 4ad3ecc01d3aa73b97f53e317e3441244cf60cbd |

| 8b33b11991e1e94b7a1b03d6fb20541c012be0e3 |

| 49c2bcae30a537454ad0b9344b38a04a0465a0b5 |

| e17b5e71d26b2518871c73e8b1459e85fb922814 |

| 76fc68607a608018277afa74ee09d5053623ff36 |

| 87a38a8c357f549b695541d603de30073035043d |

| 9f2d9d2131eff6220abaf97e2acd1bbb5c66f4e0 |

| f8009ef802a28c2e21bce76b31094ed4a16e70d6 |

| a0437a2c8c50b8748ca3344c38bc80279779add7 |

| Domaine offrant le paquet de logiciel transformé en cheval de Troie par Win32/StrongPity2 |

|---|

| hxxps://downloading.internetdownloading.co |

| Adresses URL utilisées pour exfiltrer les données subtilisées |

|---|

| hxxps://updserv-east-cdn3.com/s3s3sxhxTuDSrkBQb88wE99Q.php |

| hxxps://updserv-east-cdn3.com/kU2QLsNB6TzexJv5vGdunVXT.php |

| hxxps://updserv-east-cdn3.com/p55C3xhxTuD5rkBQbB8wE99Q.php |

| Dossier créé par le logiciel malveillant pour le stockage de ses composants |

|---|

| %temp%\lang_be29c9f3-83we |