Un nouvel ensemble d’applications malveillantes a réussi à se rendre sur le site officiel de l’app store d’Android. Détecté par les systèmes de sécurité d’ESET comme Android/TrojanDropper.Agent.BKY. Ces applications forment une nouvelle famille de logiciels malveillants à plusieurs étapes sous Android, à l’allure légitime et retardant le démarrage des activités malveillantes.

Nous avons découvert huit applications de cette famille de logiciels malveillants sur Google Play et avons avisé l’équipe de sécurité d’Android à cet effet. Google a retiré ces huit applications de sa boutique. Les utilisateurs ayant activé Google Play Protect sont protégés grâce à ce mécanisme.

Aucune des apps en question n’a obtenu plus de quelques centaines de téléchargements. Cependant, leurs fonctionnalités antidétections de pointe rendent cette famille de logiciels malveillants intéressante.

Fonctionnalités antidétections

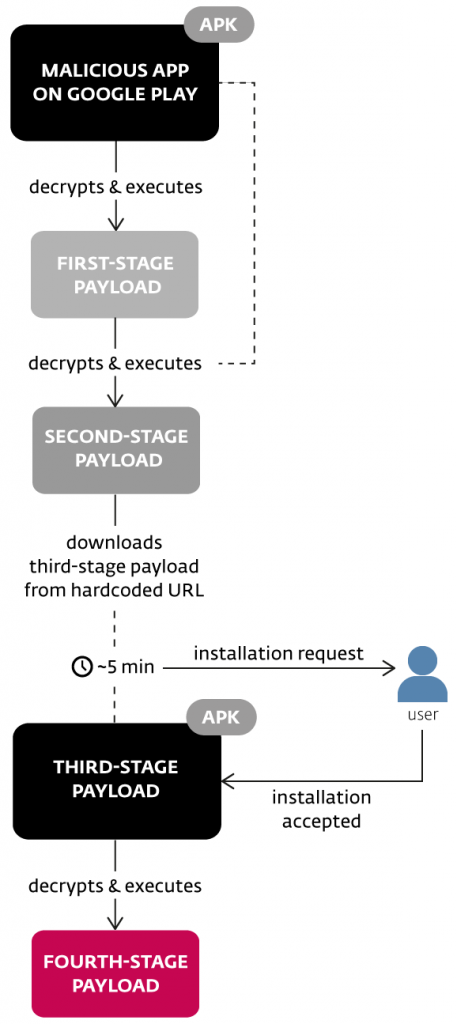

Ces échantillons de logiciels malveillants utilisent tous une architecture à plusieurs étapes et le chiffrement, afin de passer sous le radar.

Après le téléchargement et l’installation, ces applications ne demandent aucune permission suspecte et va même jusqu’à imiter les activités que les utilisateurs s’attendent qu’il fasse.

Parallèlement, l'application malveillante déchiffre et exécute également sa charge utile, ou plus précisément, le premier niveau de sa charge utile. Cette charge utile déchiffre et exécute celle de la deuxième phase, qui se trouve stockée parmi les actifs de l'application téléchargée initialement sur Google Play. Ces étapes se produisent à l’insu de l'utilisateur et servent de mesures de camouflage.

La charge utile de deuxième étape contient une URL codée en dur, à partir de laquelle elle télécharge une autre application malveillante (soit la charge utile de troisième étape) à l'insu de la victime. Après un délai prédéfini d'environ cinq minutes, l'utilisateur est invité à installer l'application téléchargée.

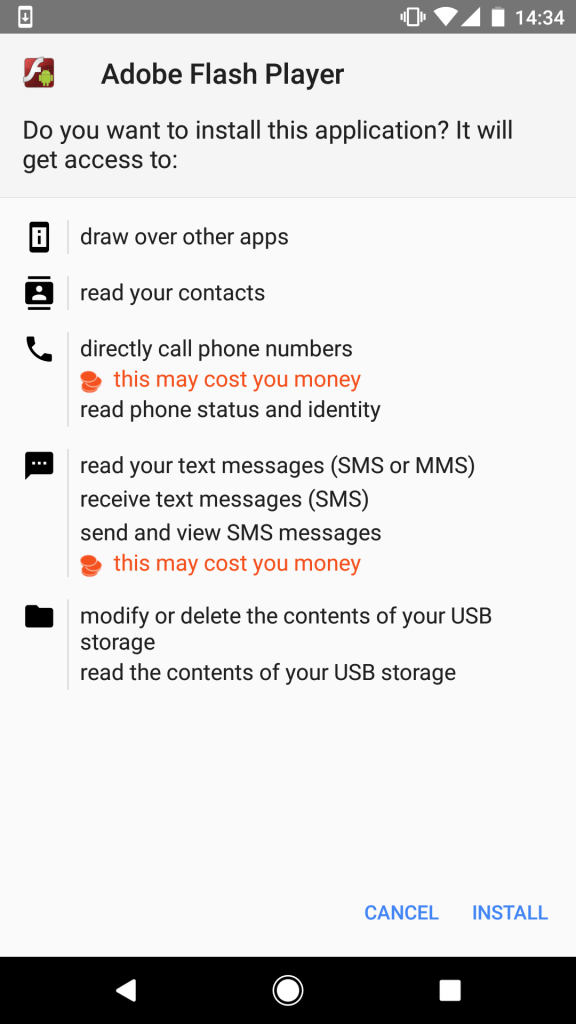

L'application téléchargée par la charge utile de deuxième étape se fait passée pour un logiciel connu comme Adobe Flash Player ou pour un logiciel qui semble légitime, mais s’avère être complètement fictif, par exemple "Android Update" ou "Adobe Update". Dans tous les cas, l'objectif de cette application est de déposer cette charge utile de troisième rang et d'obtenir toutes les autorisations dont elle a besoin pour ses actions malveillantes.

Une fois l'installation effectuée et les autorisations demandées accordées, l'application malveillante servant de charge utile de troisième niveau déchiffre et exécute la quatrième et dernière charge utile.

Dans tous les cas que nous avons analysés, la dernière charge utile était un cheval de Troie bancaire mobile. Une fois installé, ce cheval de Troie se comporte de façon typique pour ce type d’applications malveillantes : il peut par exemple présenter à l'utilisateur de faux formulaires de connexion, afin de voler des informations d'identification ou des détails de carte de crédit.

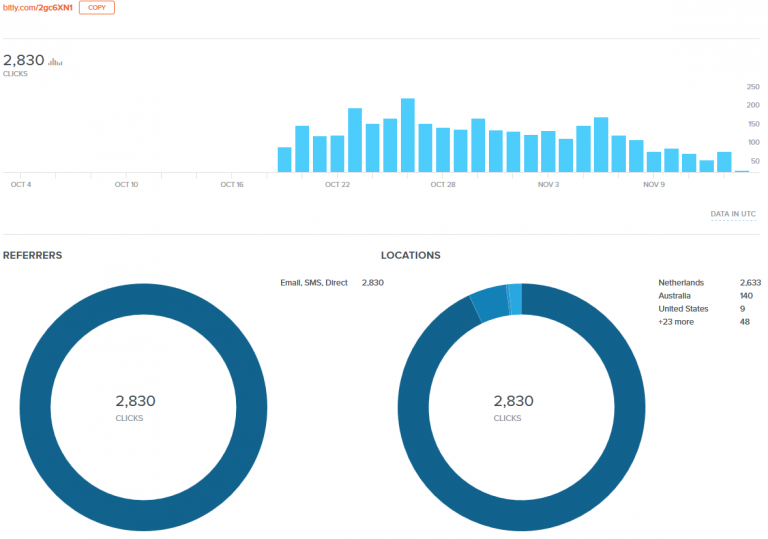

L'une des applications malveillantes télécharge sa charge utile finale en utilisant le raccourcisseur d'URL bit.ly. Grâce à cela, nous avons pu obtenir des statistiques de téléchargement: en date du 14 novembre 2017, le lien avait été utilisé presque 3000 fois, majoritairement en provenance des Pays-Bas.

Schéma 4 – Statistiques de téléchargement de la dernière étape de l’une de ces apps malveillantes, en date du 14 novembre 2017

Deux des plus récents échantillons d'Android/TrojanDropper.Agent.BKY ont été surpris en train de télécharger MazarBot, un infâme cheval de Troie bancaire ou un logiciel espion.

Compte tenu de sa nature, ce téléchargeur peut déposer n'importe quelle charge utile au choix des criminels, tant que celle-ci n’est pas marquée par les mécanismes Google Protect.

Comment s’en débarasser

Si vous avez téléchargé l’une de ces applications, vous devez (i) retirer tous les droits d’administrateurs de l’application installée, (ii) désinstallez la charge utile installée clandestinement et (iii) désinstallez l’application téléchargée du Play Store.

• Pour désactiver les droits d'administrateur de la charge utile installée, allez à Paramètres> (Général)> Sécurité> Administrateurs de périphériques (ou Settings > (General) > Security > Device administrators) et recherchez Adobe Flash Player, Adobe Update ou Android Update.

• Pour désinstaller la charge utile, allez à Paramètres> (Général)> Sécurité> Gestionnaire d'applications (ou Settings > (General) > Security > Application manager/Apps) et recherchez l’application correspondant (Adobe Flash Player, Adobe Update ou Android Update).

• Pour désinstaller l’application malveillante téléchargée sur Play Store, allez à Settings > (General) > Application manager/Apps (ou Settings > (General) > Security > Application manager/Apps) et recherchez pour les applications aux noms suivants : MEX Tools, Clear Android, Cleaner for Android, World News, WORLD NEWS, World News PRO, Игровые Автоматы Слоты Онлайн or Слоты Онлайн Клуб Игровые Автоматы.

Prenez note que la structure des paramètres peut varier légèrement selon la version d’Android que vous utilisez.

Comment demeurer protégé

Malheureusement, les téléchargeurs à plusieurs étapes, avec leurs fonctionnalités de camouflage améliorées, ont de meilleures chances d’infiltrer les boutiques d'applications officielles que les logiciels malveillants courants sur Android. Les utilisateurs qui souhaitent rester protégés ne doivent pas compter entièrement sur les protections offertes en magasin. Les utilisateurs doivent impérativement vérifier les notes et les commentaires des applications, prêter attention aux autorisations qu'ils accordent aux applications et exécuter une solution de sécurité de qualité sur tous leurs appareils mobiles.

Indicateurs de compromission (IoCs)

| Nom du paquet | Available | Installations | Chaîne de hachage |

|---|---|---|---|

| com.fleeeishei.erabladmounsem | 16 octobre 2017 | 1,000 – 5,000 | 9AB5A05BC3C8F1931A3A49278E18D2116F529704 |

| com.softmuiiurket.cleanerforandroid | 3 octobre 2017 | 50 - 100 | 2E47C816A517548A0FBF809324D63868708D00D0 |

| com.expjhvjhertsoft.bestrambooster | 29 septembre 2017 | 500 – 1,000 | DE64139E6E91AC0DDE755D2EF49D60251984652F |

| gotov.games.toppro | 7 octobre 2017 | 1,000 – 5,000 | 6AB844C8FD654AAEC29DAC095214F4430012EE0E |

| slots.forgame.vul | 6 octobre 2017 | 18537 | C8DD6815F30367695938A7613C11E029055279A2 |

| com.bucholregaum.hampelpa | 9 octobre 2017 | 100 - 500 | 47442BFDFBC0FB350B8B30271C310FE44FFB119A |

| com.peridesuramant.worldnews | 19 octobre 2017 | 100 - 500 | 604E6DCDF1FA1F7B5A85892AC3761BED81405BF6 |

| com.peridesurrramant.worldnews | 20 octobre 2017 | 100 - 500 | 532079B31E3ACEF2D71C75B31D77480304B2F7B9 |

| loaderclientarea24.ru |

|---|

| loaderclientarea22.ru |

| loaderclientarea20.ru |

| loaderclientarea15.ru |

| loaderclientarea13.ru |