Alors que tout le monde retient son souffle, se demandant où les groupes de cybercriminels notoires tels que Lazarus ou Telebots attaqueront la prochaine fois avec leur prochain logiciels malveillants destructeurs comme WannaCryptor et Petya, plusieurs opérations moins agressives, plus furtives et très profitables sont en cours.

L’une de ces opérations se déroule depuis au moins mai 2017, durant laquelle des attaquants infectent des serveurs Internet Windows non-protégé avec un mineur de crypto-monnaie malveillant. L’objectif : utiliser la puissance de calcul informatique de ces serveurs pour miner Monero (XMR), l’une des plus récentes alternatives de crypto-monnaie à Bitcoin.

Pour atteindre ceci, les attaquants ont modifié le logiciel de minage légitime en open source Monero et exploité une vulnérabilité de Microsoft IIS 6.0, afin d’installer secrètement le mineur sur des serveurs non-protégés. Sur une période de trois mois, les arnaqueurs derrière cette campagne ont créé un botnet de plusieurs centaines de serveurs infectés et récolté l’équivalent de plus de 63 000$ américains en Monero.

Les clients d’ESET sont protégés contre toutes les tentatives d’exploiter la vulnérabilité CVE-2017-7269, même si leurs machines n’ont pas eu de correctifs pour les en protéger, comme c’était le cas avec EternalBlue, l’exploit utilisé pour propager WannaCryptor.

Pourquoi miner Monero et non Bitcoin?

Bien que Bitcoin soit nettement en avance côté capitalisation boursière, Monero possède plusieurs caractéristiques qui en font une crypto-monnaie toute désignée pour le minage par logiciel malveillant – les transactions intraçables, un algorithme de preuve de travail appelé CryptoNight, favorisant les ordinateurs et les serveurs sous CPUs et GPUs, contrairement aux appareils informatiques de minages spécialisés requis pour miner des Bitcoins.

Nous pouvons observer la hausse fulgurante de taux de change, passant de 40 US/XMR à 150 US/XMR au cours du dernier moins, avant de redescendre à 100 US/XMR.

Le cryptomineur

Observé dans la nature pour la première fois le 26 mai 2017, le logiciel malveillant de minage est une fork issue d’un mineur CPU de Monero légitime et en open source appelé xmrig, version 0.8.2 (lui aussi lancé le 26 mai 2017).

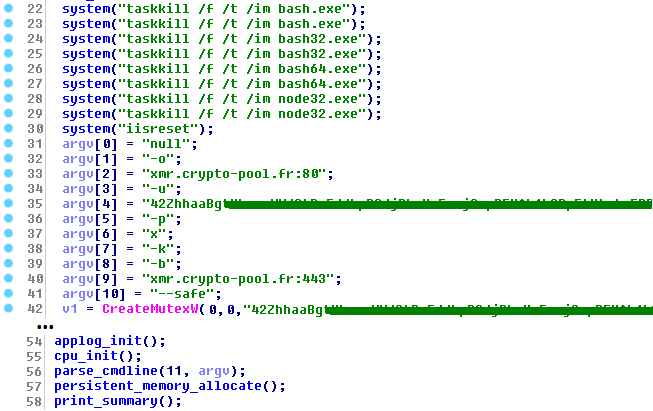

En créant ce logiciel malveillant de minage, les escrocs n’ont apporté aucun changement au codebase open source original, à part l’ajout d’arguments de ligne de commande de l'adresse du portefeuille de l'attaquant et l’URL du pool d'exploration, ainsi que quelques arguments pour tuer toutes les instances de lui-même en cours d'exécution afin qu’elles n’entrent pas en compétition avec cette nouvelle instance. Il n’a pas fallu plus de quelques minutes aux cybercriminels, comme le suggère le fait que nous l’avons vu à l’œuvre dans la nature le même jour où la version de base de xmrig a été publiée.

Vous pouvez voir le crypto mineur modifié par l’attaquant et son identification avec le code source disponible dans la figure ci-dessous.

Balayage et exploitation

La distribution du mineur aux ordinateurs des victimes est l’étape la plus délicate de cette opération, mais là encore, les attaquants ont opté pour l’approche la plus facile. Nous avons identifié deux adresses IP comme étant les sources des balayages de force brute pour la vulnérabilité CVE-2017-7269. Tous deux pointent vers des serveurs dans le nuage d’Amazon Web Services.

La vulnérabilité exploitée par les attaquants a été découverte en mars 2017 par Zhiniang Peng and Chen Wu. Cette vulnérabilité du service WebDAV fait partie de Microsoft IIS version 6.0, le serveur Web de Windows Server 2003 R2. Un dangereux dépassement de tampon dans la fonction ScStoragePathFromUrl est déclenché quand le serveur vulnérable traite une requête http malveillante.

Plus précisément, une requête PROPFIND spécifiquement élaboré mène à un dépassement de tampon causé par la réallocation d’un double tampon quand le compte de caractères Unicode est fourni erronément au lieu du nombre d’octets. Vous pouvez consulter ici une analyse très détaillée de ces mécanismes par Javier M. Mellid. Cette vulnérabilité est particulièrement susceptible d’être exploitée, étant localisée dans le service de serveur Web, qui est généralement conçu de façon à être visible sur Internet, et donc facile à accéder et exploité par quiconque.

Le payload

Le payload vient nécessairement sous la forme d’une chaîne alphanumérique. L’attaquant remplace la chaine menant à l’exécution du calculateur Windows de la preuve de concept à une menant au téléchargement et à l’exécution du payload malveillant. Cependant, ceci ne demande pas un grand niveau de perfectionnement non plus, puisque des outils en ligne tels qu’alpha3 permet de convertir n’importe quel shellcode dans la chaîne désirée.

Le shellcode est l’action de téléchargement et d'exécution attendue (téléchargeant dasHost.exe à partir du dossier hxxt://postgre[.]tk/ into the %TEMP%):

Basé sur nos données, la première exploitation dans la nature de cette vulnérabilité s’est produite deux jours après sa publication, le 26 mars 2017, et a été activement exploitée depuis.

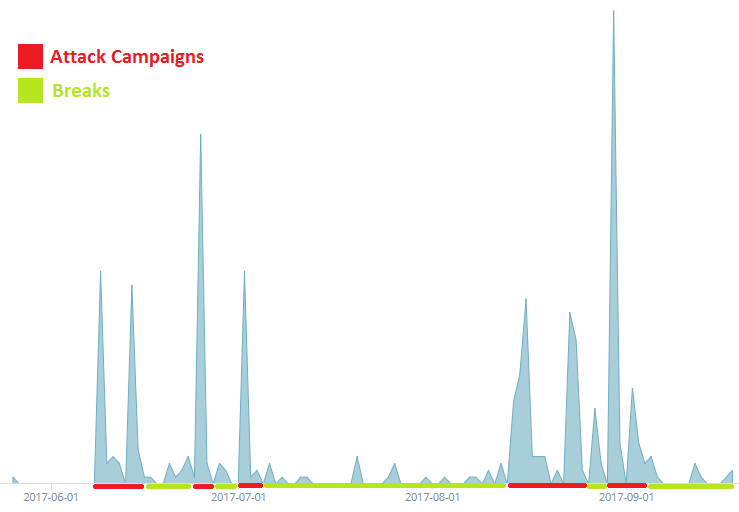

Ce mineur malveillant en particulier a été d’abord observé dans la nature le 26 mai 2017. Depuis, il est apparu en vague, sur une base hebdomadaire ou moins fréquemment, ce qui implique que les attaquants balaient Internet à la recherche de machines vulnérables.

Figure 4 – Graphique des vagues d’infection au fil du temps

Le balayage est toujours fait à partir d’une adresse IP, qui semble être un appareil hébergé sur le serveur en nuage d’Amazon, que l’attaquant a loué et déployé leur logiciel de balayage et continue de l’utiliser pour lancer ses attaques.

Atténuation

ESET détecte des binaires malveillants du mineur, comme Win32/CoinMiner.AMW trojan et les tentatives d’exploitation au niveau de la couche réseau sous le nom de détection webDAV/ExplodingCan. Voici un exemple réel d’un paquet qui serait bloqué :

Microsoft a mis fin aux mises à jour régulières de Windows Server 2003 en juillet 2015 et n’a émis aucun correctif pour cette vulnérabilité avant juin 2017, alors que plusieurs vulnérabilités critiques pour ce système plus ancien avaient été découvert et portés à l’attention des auteurs de logiciels malveillants. Mais bonne nouvelle : malgré l’annonce de fin de vie de ce système, Microsoft a décidé de corriger ces vulnérabilités critiques, afin d’éviter des attaques destructrices à grande échelle semblable à l’éruption de WannaCryptor (ou WannaCry).

Cependant, conserver Windows Server 2003 à jour pourrait s’avérer difficile, parce que ces mises à jour automatiques ne se déroulent pas toujours sans heurts (par exemple, cet article de blogue de Clint Boessen confirme nos propres problèmes à mettre le système à jour). En conséquence, plusieurs de ces systèmes sont toujours vulnérables à ce jour.

Nous conseillons vivement aux utilisateurs de Windows Server 2003 d’appliquer KB3197835 ainsi que d’autres correctifs critiques aussi rapidement que possible, et si les mises à jour automatiques échouent, téléchargez et installez alors la mise à jour de sécurité manuellement!

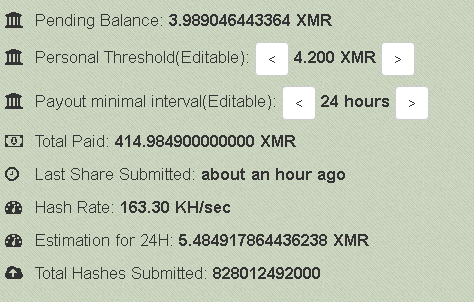

Statistiques

Grâce aux statistiques du pool d'exploration rendues publiques, nous avons pu observer le taux de hachage combiné de toutes les victimes, qui représente la puissance de calcul informatique dédiée au compte de minage. Cette valeur semble atteindre régulièrement environ 100 kilohaches par secondes (kH/s), avec un sommet de 160 kH/s à la fin août 2017, ce qu’on attribue aux campagnes lancées les 23 et 30 août.

Globalement, les machines infectées généraient environ 5.5 XMR quotidiennement à la fin août et ont généré plus de 420 XMR au total en trois mois. Selon le taux de change de 150 US/XMR à l’époque, ces valeurs correspondaient respectivement à 825 $ US par jour et plus de 63 000$ US au total.

Les attaquants étaient très actifs à la fin août, mais se tiennent tranquille depuis le début de ce mois, alors qu’aucune nouvelle infection n’a été répertoriée. Plus encore, puisque le mineur n’inclut aucun mécanisme de persistance, les attaquants ont commencé peu à peu à perdre les machines déjà compromises, et le taux de hachage total a diminué jusqu’à 60 kH/s au moment d’écrire ces lignes. Ce n’est pas la première fois que les attaquants prennent un tel temps d’arrêt et il est probable qu’une nouvelle campagne soit lancée dans un avenir rapproché.

Nous ignorons le nombre total de victimes, mais pouvons l’estimer à partir du taux de hachage total produit par l’attaquant. Selon les indicateurs de performance du CPU, le processeur haut de gamme Intel i7 dispose d’un taux de hachage d’environ 0.3-0.4 kH/s. Cependant, si l’on considère que cet exploit se limite aux systèmes utilisant Windows Server 2003, qui fonctionne selon toute vraisemblance sur des ordinateurs plus âgés ayant de plus faibles CPU, le taux de hachage moyen par victime serait bien plus faible et donc, le nombre de machines touchées serait probablement bien plus élevé.

Figure 6 - Les statistiques du portefeuille du pool d’exploration des attaquants

Conclusion

Nous avons vu qu’un minimum de savoir-faire, couplé à des couts d’opérations très faibles et un risque peu élevé d’être pris – dans ce cas, l’abus d’un logiciel de minage d’une crypto-monnaie open source légitime et le ciblage d’un ancien système probablement laissé sans correctifs – peut être suffisant pour garantir un revenu plutôt élevé.

Il suffit parfois de très peu pour obtenir beaucoup, et c’est particulièrement vrai dans le monde actuel de la cybersécurité, où même les vulnérabilités bien documentées, connues de longues dates et pour lesquelles on a reçu des alertes demeurent très efficaces, à cause du manque de sensibilisation de plusieurs utilisateurs.

| IoCs |

|---|

| Site de téléchargement |

| hxxp://postgre.tk |

| hxxp://ntpserver.tk |

| IP source : |

| 54.197.4.10 |

| 52.207.232.106 |

| 18.220.190.151 |

| Code de hachage : |

| 31721AE37835F792EE792D8324E307BA423277AE |

| A0BC6EA2BFA1D3D895FE8E706737D490D5FE3987 |

| 37D4CC67351B2BD8067AB99973C4AFD7090DB1E9 |

| 0902181D1B9433B5616763646A089B1BDF428262 |

| 0AB00045D0D403F2D8F8865120C1089C09BA4FEE |

| 11D7694987A32A91FB766BA221F9A2DE3C06D173 |

| 9FCB3943660203E99C348F17A8801BA077F7CB40 |

| 52413AE19BBCDB9339D38A6F305E040FE83DEE1B |

Pour en apprendre davantage sur ce sujet, vous pouvez consulter les articles suivants :

https://www.welivesecurity.com/2017/09/14/cryptocurrency-web-mining-union-profit/

https://www.welivesecurity.com/2017/09/12/cryptocurrency-state-sponsorship/