Avant de commencer votre lecture, sachez que si vous pensez que nous allons aborder l’incident de CCleaner pour avantager ESET, vous serez déçu. Oui, nous allons utiliser cet événement aujourd’hui largement publicisé, mais seulement à titre d’illustration pour obtenir une meilleure compréhension et pour amorcer une réflexion permettant de mieux comprendre le problème et mieux prévenir qu’il ne se reproduise.

Plusieurs possibilités subsistent quant à la façon dont Piriform a pu être exposé, ce qui a mené à la distribution sur leurs serveurs de versions malveillantes de CCleaner (version 5.33.6162) et CCleaner Cloud (version 1.07.3191). Bien sûr, jusqu’à ce que la véritable raison soit déterminée ou divulguée, tout ceci n’est que spéculation. Chacune des défaillances de sécurité suivantes pourrait être la cause de cet incident (sans ordre particulier) :

- Un employé mécontent : après l’acquisition de Piriform par Avast, peut-être que quelqu’un qui ne s’est senti valorisé, qui a subi une mise à pied ou ne souhaitait pas travailler pour Avast a décidé de mettre un backdoor;

- Un pirate externe : un piratage de l’extérieur ferait de cet événement une autre attaque sur la chaîne d’approvisionnement (« supply chain attacks »), comme avec Doc et la distribution de DiskCoder.C.

- Un ISP ou un proxy compromis redirigeant un téléchargement en provenance du réel site de téléchargement via une adresse HTTP vers une location temporaire avec une version cheval de Troie, semblable à ce qu’on a récemment découvert avec la nouvelle campagne de FinFisher.

- Etc.

Il y a plusieurs autres scénarios (improbables mais) possibles, et peut-être même certains auxquels nous n’avons pas encore pensé.

Pourquoi seule la version 32-bit du logiciel a-t-elle été piratée? C’EST, pour le moment, un mystère.

Indépendamment de la manière dont la brèche contre Piriform a été ouverte, qu’un outil aussi largement répandu que CCleaner, avec des centaines de millions d’utilisateurs, soit ainsi touché, aura un gros impact à l’échelle planétaire, même si seule la version 32-bit est affectée. C’est étrange, puisque l’impact de l’attaque aurait été bien plus dramatique si la version 64-bit avait aussi subie l’attaque backdoor. Pourquoi seule la version 32-bit du logiciel a-t-elle été piratée? Ceci demeure, pour le moment, un mystère.

Est-ce que c’était la seule version que les cybercriminels ont parvenu à signer électroniquement? Peut-être que dans un futur rapproché, l’entreprise touchée découvrira et publiera les tenants et aboutissants de cette histoire. Ceci permettrait à tous d’en apprendre davantage et de voir si ce type d’attaque aurait pu affecter aussi son entreprise.

Ce dernier élément est très important, parce que les attaques de ce genre – des attaques sur la chaîne d’approvisionnement – demeurent rares, mais sont en augmentation. N’importe qui pourrait être touché, alors nous gagnerions à apprendre des exemples existants, afin de bâtir de meilleures protections contre ces types d’attaque. Selon la popularité des logiciels visés, l’impact peut être majeur. Alors que le logiciel de comptabilité M.E.Doc’s infecté ne s’est pas propagé aussi largement que la version touchée de CCleaner, l’impact de ce payload (DiskCoder.C) sur les entreprises visées a été majeur. L’incidence finale du CCleaner atteint est toujours inconnue, alors que le Serveur de commande et contrôle (C&C) a déjà été dissout. Ainsi, le nombre de machines ayant été affectées demeure inconnu.

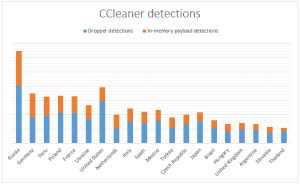

En observant les données télémétriques récoltées par ESET auprès de ses clients participants, nous détectons 338 000 cas de cette version malveillante aux apparences de CCleaner. Voici le top 10 des pays touchés :

- Russie

- Allemagne

- Pérou

- Pologne

- France

- Ukraine

- États-Unis

- Pays-Bas

- Italie

- Espagne.

Détection de CCleaner par pays

Encore une fois, ceci ne s’applique que pour la version 32-bit, alors que la majorité des utilisateurs aujourd’hui fonctionnent sur des systèmes à 64-bit. Par contre, considérant que ces pays sont plutôt larges, et en assumant une distribution normale à l’échelle planétaire de l’application CCleaner, on peut supposer que le pourcentage de personnes touchées est approximativement le même dans tous les pays. C’est inquiétant, puisque ça montre comment un logiciel populaire, s’il est compromis, peut avoir un impact mondial.

Heureusement, nous avons un écosystème diversifié en sécurité, mais réfléchissez à ce qui pourrait se produire si nous avions un écosystème monolithique avec un seul vendeur en cybersécurité? N’importe qui imitant une application populaire pour faire un cheval de Troie n’aurait qu’un seul produit de sécurité à déjouer.

Pour toute sorte de raisons, les gens ressentent le besoin de « nettoyer » leur registre informatique, bien que cela n’améliore que rarement les performances. Microsoft ne recommande pas, ni même ne soutient les utilitaires de nettoyage de registres. Une raison importante pour laquelle Microsoft décourage l’utilisation de ceux-ci est que ce type d’outils peut en fait entraîner des effets négatifs sur le système :

« Un endommagement du Registre de Windows peut présenter une plage de symptômes, y compris l’utilisation excessive du processeur, temps de démarrage et d’arrêt, fonctionnalité d’application médiocre ou des pannes aléatoires ou se bloque. Ces pannes aléatoires et les blocages peuvent finalement conduire à la perte de données en raison de l’incapacité de systèmes pour enregistrer les données dans l’emplacement de stockage au cours de l’occurrence. »

Plus intéressant encore, l’article ajoute :

« Certains programmes disponibles gratuitement sur internet peuvent contenir des logiciels espions, logiciels publicitaires ou virus. »

Cet incident devrait servir de rappel qu’un logiciel gratuit, ça n’existe pas : quand vous n’avez pas à débourser d’argent, vous et vos données pourriez être le produit. Pour en apprendre davantage sur les problématiques des logiciels gratuits, consultez l’article de Tony Anscombe : What’s the cost of a free lunch?.

S’il vous plaît, faites confiance à vos logiciels, gratuits ou autre, et aux entreprises qui les produisent, et assurez-vous de les maintenir à jour. Oui, le risque d’une attaque sur la chaîne d’approvisionnement existe toujours, et est peut-être en augmentation, mais ne pas mettre vos logiciels à jour peut augmenter ce risque drastiquement. Pour les développeurs de logiciels, y compris ESET, c’est là (un autre) coup de semonce de garder nos protocoles sécuritaires, pour prévenir ce type d’attaques, de vérifier chaque étape, et de s’assurer que le bon logiciel est signé numériquement et mis à la disposition des usagers.

L’industrie de la sécurité a prêché (avec raison) à propos de l’importance d’ajouter des couches de sécurité, en utilisant des techniques telles que l’authentification à deux facteurs (2FA), mais bien sûr l’industrie elle-même doit protéger les lignes de production et de distribution ainsi que les systèmes internes. L’authentification à deux personnes (2PA), semblable à la Two Man Rule, serait un bon début!