Les experts en sécurité d’ESET présentent aujourd’hui une nouvelle étude sur les activités du groupe de cyberespionnage notoire Turla, plus particulièrement au sujet d’un backdoor jusqu’alors inconnu et qui est utilisé pour espionner des consulats et des ambassades à travers le globe.

L’équipe de chercheurs d’ESET a en effet été la première au monde à documenter ce logiciel malveillant évolué, qu’elle a nommé « Gazer », malgré que les preuves indiquent qu’il ait été utilisé dans le cadre d’attaques ciblées envers des diplomates et des gouvernements depuis au moins 2016.

Le succès de Gazer peut s’expliquer par les méthodes avancées qu’il utilise pour espionner ses cibles visées, ainsi que par sa persistance sur les appareils infectés, puisqu’il se fixe aux ordinateurs des victimes à leur insu afin de leur subtiliser des informations sur une longue période de temps.

Les chercheurs d’ESET ont découvert que Gazer a infecté un certain nombre d’ordinateurs à travers le globe, bien que la majorité des victimes soit situées en Europe. Curieusement, l’évaluation réalisée par ESET d’une grande variété de campagnes d’espionnage utilisant Gazer a montré que les cibles semblent provenir principalement du Sud-Est européen et des pays de l’ex-URSS.

« Les chercheurs d’ESET ont découvert que Gazer a infecté un certain nombre d’ordinateurs à travers le globe, bien que la majorité des victimes soit situées en Europe. »

Ces attaques montrent toutes les marques des campagnes lances par le passé par le groupe de cyberattaquants Turla, c'est-à-dire :

- Les organisations visées sont des ambassades et des ministères;

- Le harponnage (spearphishing) fournit un backdoor de premier niveau, tel que Skipper;

- Un deuxième backdoor, plus silencieux (dans cet exemple, Gazer, mais les exemples précédents incluent Carbon et Kazuar) est installé;

- Ce backdoor de deuxième niveau reçu des instructions chiffrées du groupe via un serveur C&C, utilisant des sites Web légitimes compromis comme proxy.

Une autre ressemblance notable entre Gazer et les créations passes du groupe de cyberespionnage Turla est apparue comme évidente au moment de l’analyse du logiciel malveillant. Gazer déploie des efforts supplémentaires pour éviter d’être détecté en modifiant des chaînes dans son code, randomnisant ses marqueurs et effaçant les fichiers.

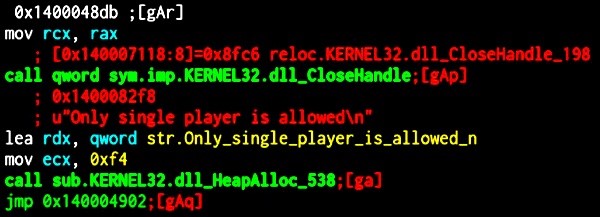

Dans le cas du plus récent exemple, soit le logiciel malveillant Gazer découvert par l’équipe de chercheurs d’ESET, des preuves claires ont montré que quelqu’un avait modifié la plupart de ses chaînes et inséré des phrases liées aux jeux vidéo à travers son code.

Les créateurs de Gazer semblent être des fans de jeux vidéo

Ne laissez pas le sens de l’humour dont fait preuve ici le groupe d’attaquants de Turla vous tromper : les risques d’être victimes de cybercriminels n’ont rien de drôle.

Toutes les organisations, qu’il s’agisse d’organisations gouvernementales ou diplomatiques, des forces de l’ordre ou des entreprises traditionnelles, doivent prendre au sérieux les nouvelles menaces de plus en plus sophistiquées et adopter une défense par couches, afin de réduire leurs risques de brèches de sécurité.

Apprenez-en plus au sujet de Gazer dans ce White paper d’ESET : “Gazing at Gazer: “Turla’s new second stage backdoor”