Mis à jour le 28 juin – 15 h HAEC Des chercheurs travaillant pour ESET ont confirmé que d’autres systèmes touchés ont eu accès au réseau de l’Ukraine par l’intermédiaire d’un RPV. Pour l’instant, il est impossible de dire si le logiciel malveillant peut mener des attaques hors du réseau local.

Mis à jour le 27 juin – 23 h 34 HAEC Le cryptage du disque pourrait être évité en éteignant l’ordinateur sans le redémarrer. Néanmoins, la contamination peut continuer de s’étendre si certains dossiers ont déjà été cryptés, et ce, même si le secteur d’amorçage principal est remplacé.

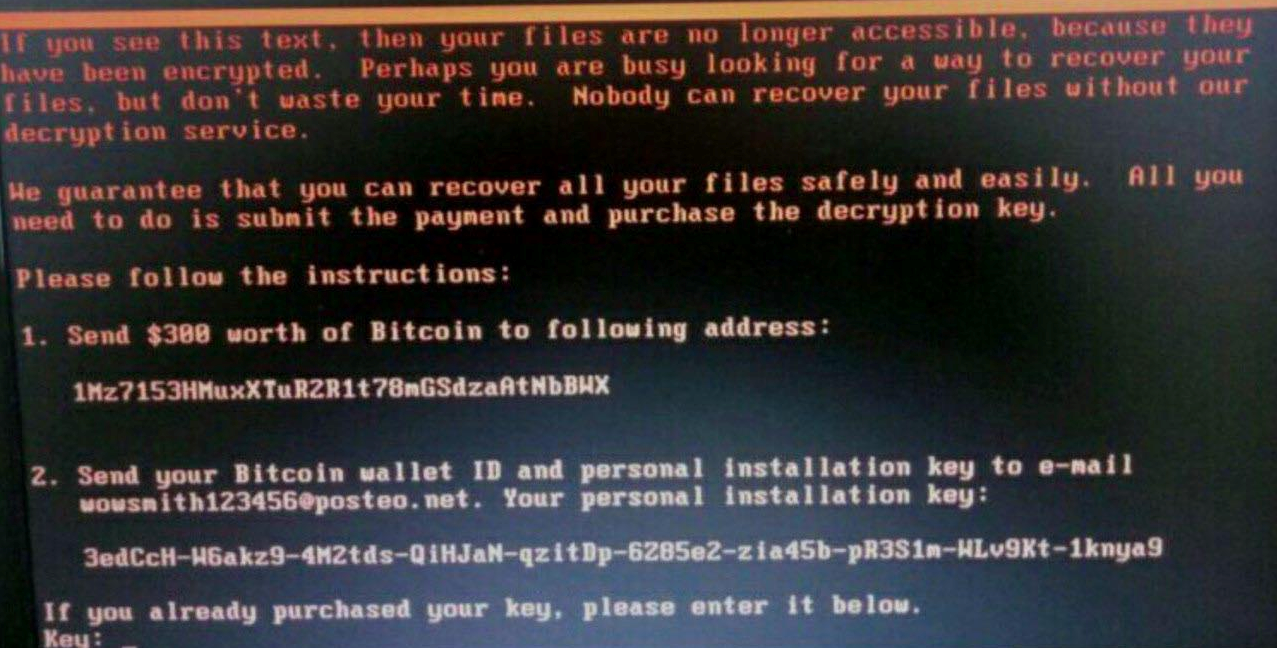

Mis à jour le 27 juin – 22 h 28 HAEC Le courriel visant à envoyer l’identifiant du compte Bitcoin ainsi que la « clé d’installation personnalisée » a été désactivé par le fournisseur : il n’est donc plus possible de payer la rançon. Par conséquent, les personnes touchées par le problème ne devraient pas essayer de payer, puisqu’ils ne recevront pas la clé de déchiffrement.

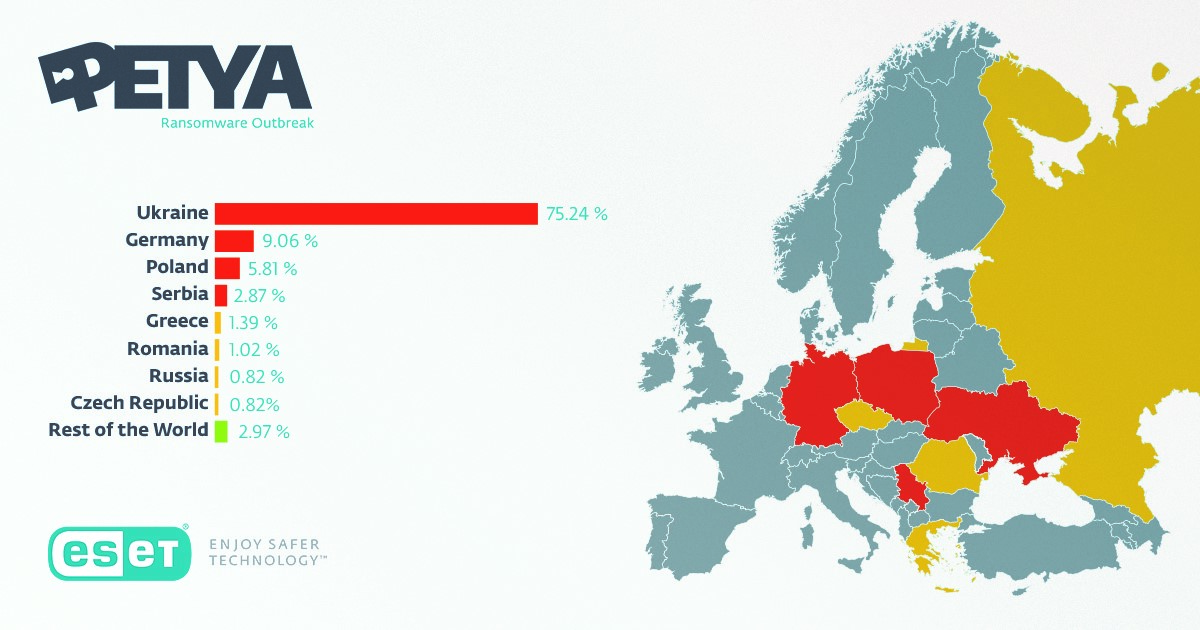

Mis à jour le 27 juin – 21 h 20 HAEC Les chercheurs d’ESET ont réussi à mettre le doigt sur le moment où l’attaque mondiale a été lancée. Les rançonneurs ont compromis M.E.Doc, un logiciel de comptabilité utilisé par de nombreuses entreprises en Ukraine, dont des institutions financières. Certaines d’entre elles ont lancé une mise à jour corrompue de M.E.Doc, ce qui a permis aux malfaiteurs de lancer le terrible rançongiciel à travers tout le pays, puis à le répandre sur la planète entière. Un avertissement a été publié sur le site web de M.E.Doc.

Les attaques menées en Ukraine par le nouveau rançongiciel similaire à WannaCryptor ont été rapportées sur les médias sociaux à de nombreuses reprises. Le logiciel malveillant rappelle ceux de la famille Petya (ce qui explique que les internautes y font référence en l’appelant NotPetya ou encore ExPetya, puisqu’il présente des caractéristiques particulières), rançongiciel détecté par ESET comme Win32/Diskcoder.C Trojan. Lorsque le logiciel contamine le secteur d’amorçage principal, il crypte l’ensemble du disque même. Dans d’autres cas, il crypte chacun des fichiers, comme le faisait Mischa.

Pour se répandre, il semble utiliser l’exploit SMB (EternalBlue) – autrefois employé par WannaCryptor – afin de pénétrer le réseau, puis PsExec pour se répandre partout.

Cette dangereuse combinaison pourrait être la cause de cette propagation mondiale à une vitesse impressionnante, même si les épidémies précédentes avaient fait les manchettes et si la majorité des failles devaient avoir été corrigées. Le logiciel malveillant n’a besoin que d’un seul ordinateur dont les failles n’ont pas été colmatées pour s’introduire dans le réseau et s’approprier les droits d’administrateur pour atteindre d’autres ordinateurs.

Le journaliste Christian Borys a, par exemple, rapporté sur Tweeter que la cyberattaque avait « possiblement touché » des banques, des réseaux d’énergie électriques et des services postaux, entre autres. Il semble que le gouvernement ait aussi été atteint par l’attaque. Borys a publié sur Tweeter une photo tirée de Facebook montrant le vice-premier ministre de l’Ukraine, Pavlo Rozenko, devant un ordinateur qui semble en voie d’être crypté.

La Banque Nationale de l’Ukraine a, quant à elle, publié un message d’avertissement destiné aux autres banques pour les avertir de l’attaque du rançongiciel.

Elle déclare que « le secteur financier renforce présentement ses mesures de sécurité afin de repousser les cyberattaques visant l’ensemble de son marché ».

Forbes mentionne le fait suivant : même si le logiciel ressemble à WannaCryptor (certains vont jusqu’à le qualifier de wannacryptoresque), il consiste probablement en une variante de Petya.

Le message accompagnant l’attaque du nouveau rançongiciel – semblable à celui qu’avaient reçu les victimes de WannaCryptor – a été de nombreuses fois partagé en ligne. Group-IB en a diffusé une photo où se voit le message suivant (citation reformulée) :

« Si vous voyez ce message, c’est que vos fichiers ne vous sont plus accessibles, parce qu’ils sont cryptés... Nous garantissons que vous retrouverez le tout facilement et de manière sécuritaire. Vous n’avez qu’à verser 300 $ en bitcoins pour acheter la clé de déchiffrement. »

Un porte-parole a fait savoir que le logiciel « n’a néanmoins pas d’effet sur les systèmes d’alimentation électrique », bien qu’il soit peut-être un peu tôt pour en être certain.

Il semble que l’Ukraine ne soit pas le seul pays touché par l’attaque. Le journal Independent a annoncé que l’Espagne et l’Inde pourraient avoir été contaminées, de même que l’entreprise de transport maritime danoise Maersk et l’agence de publicité britannique WPP.

Sur la page d’accueil du site web de cette dernière, il est indiqué que : « Le site web de WPP est présentement inaccessible pour des raisons de maintenance ; il sera de nouveau fonctionnel sous peu. »

« Nous sommes désolés des inconvénients engendrés. Entre-temps, si vous devez contacter WPP, vous pouvez envoyer un courriel au responsable du site à l’adresse suivante :... »

WPP a par la suite annoncé sur Twitter qu’elle avait été victime d’une attaque : « Des systèmes de TI ont été atteints dans plusieurs filiales de WWP, par ce qui semble être une cyberattaque. Nous prenons présentement les mesures nécessaires pour rétablir le service le plus rapidement possible. »

Des paiements de rançons ont aussi été rapportés par la BTC à cette adresse.

Si vous voulez plus d’information sur Petya, vous pouvez lire cet article pertinent publié en 2016. Vous y découvrirez notamment que :

« Petya attaquait différemment des autres rançongiciels. Au lieu de crypter les fichiers un à un, il visait le système de fichiers. »

« Le logiciel cible le secteur d’amorçage principal, responsable de charger le système d’exploitation lorsqu’un système est réinitialisé. »

Pour prévenir ces menaces, nous vous recommandons de consulter la notre page de soutien et de garder en tête les étapes suivantes :

- Protégez toujours votre système.

- Procurez-vous une bonne garantie de sécurité.

- Utilisez des comptes et identifiants différents pour vos postes de travail et pour l’administration du serveur.

- Désactivez l’administrateur par défaut ou le partage d’administrateurs. Vous pouvez utiliser ESET Smart Security à la maison et ESET Endpoint Security 6+ au bureau, là où les risques de cyberattaques sont plus importants (option : IDS, ainsi que les options avancées vous permettant d’autoriser les connexions extérieures aux administrateurs sous SMB).

- Désactivez SMB1 si possible – XP et 2003 ne reconnaîssent pas SMB2+.

Cette histoire est toujours en développement. Plus de détails suivront, comme précisé ci-dessus. Pour un portrait des plus récentes attaques de rançongiciels majeures et des façons de vous protéger, consultez le graphique suivant :