Les utilisateurs d’Instagram ont été la cible de plusieurs nouveaux voleurs d’identifiants, qui apparaissent sur Google Play sous forme d'outils pour la gestion ou l’augmentation du nombre de followers sur le réseau social.

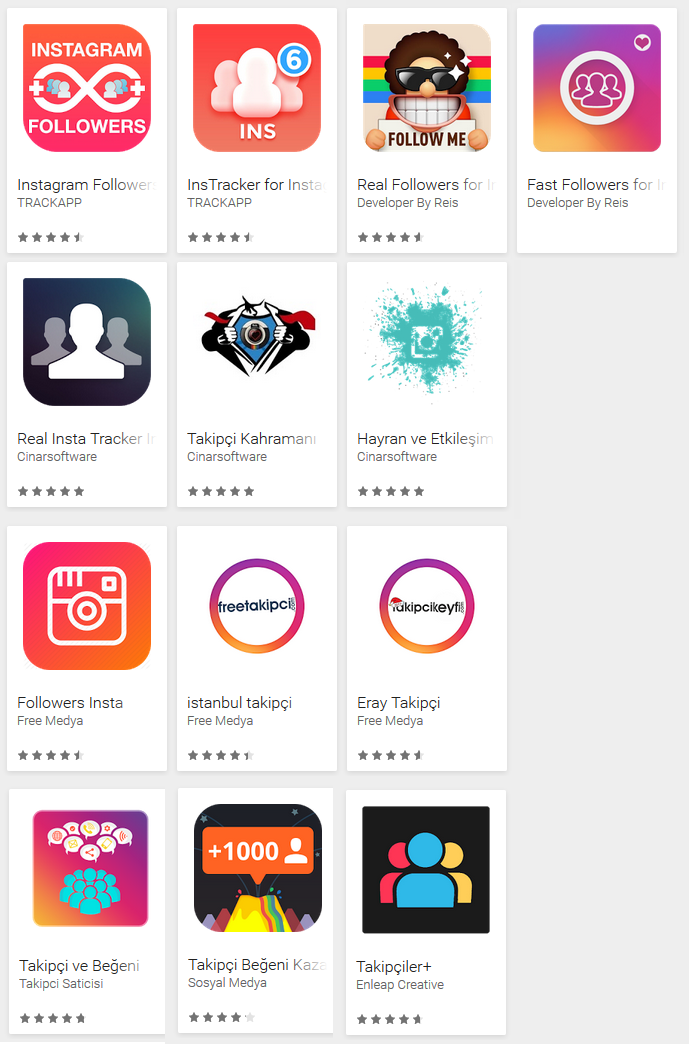

Présentées sous le nom de détection Android/Spy.Inazigram, 13 applications malveillantes ont été découvertes dans la boutique officielle Google Play Store. Les applications hameçonnaient les identifiants Instagram et les envoyaient sur un serveur distant.

Si elles semblent provenir de Turquie, certaines renseignent leur localisation au Royaume-Uni pour cibler les utilisateurs d’Instagram du monde entier. Toutes confondues, les applications malveillantes ont été installées par près de 1,5 million d’utilisateurs. Suite à une notification d’ESET, les 13 applications ont été supprimées du Store.

Comment fonctionnent-elles ?

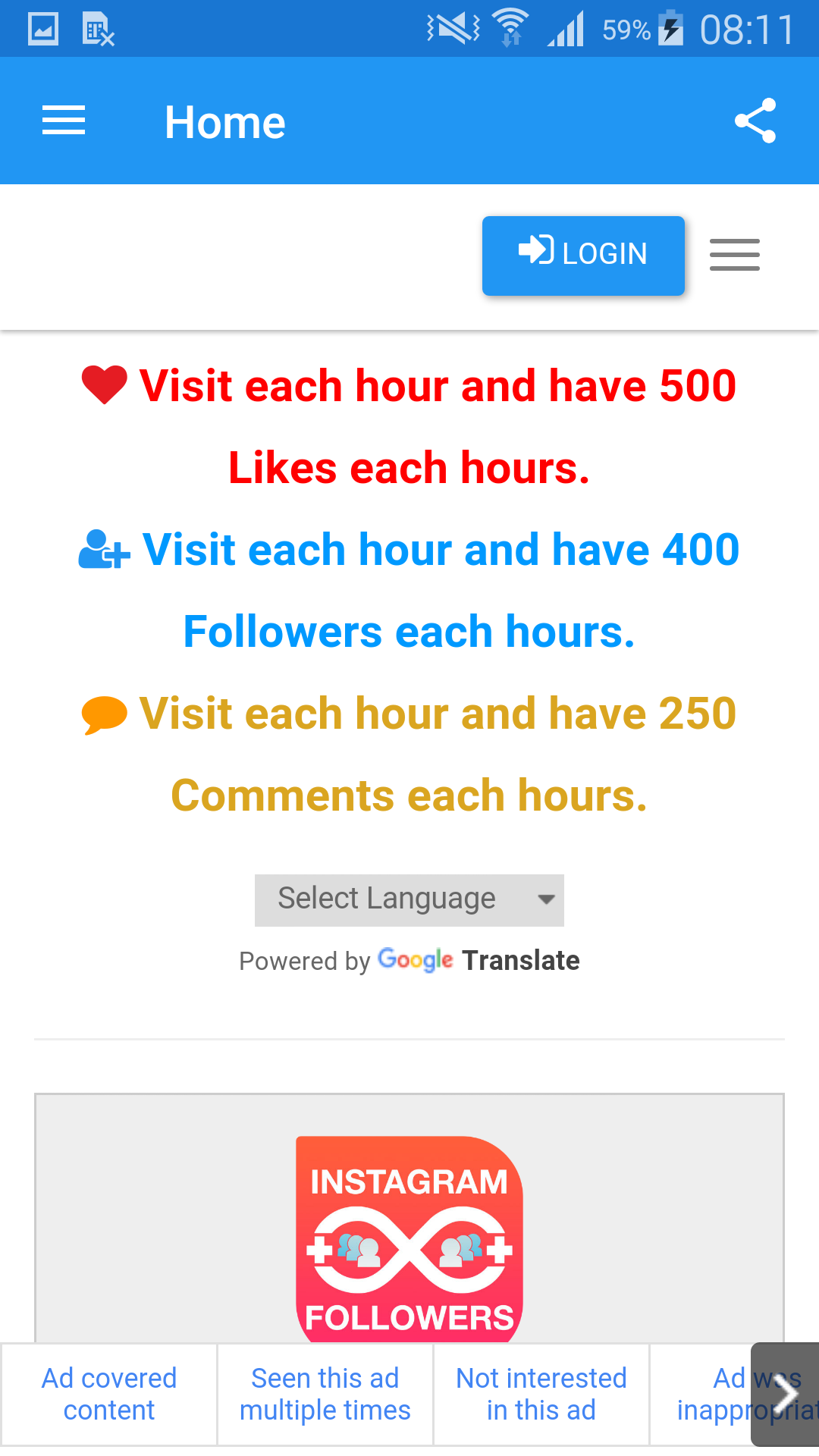

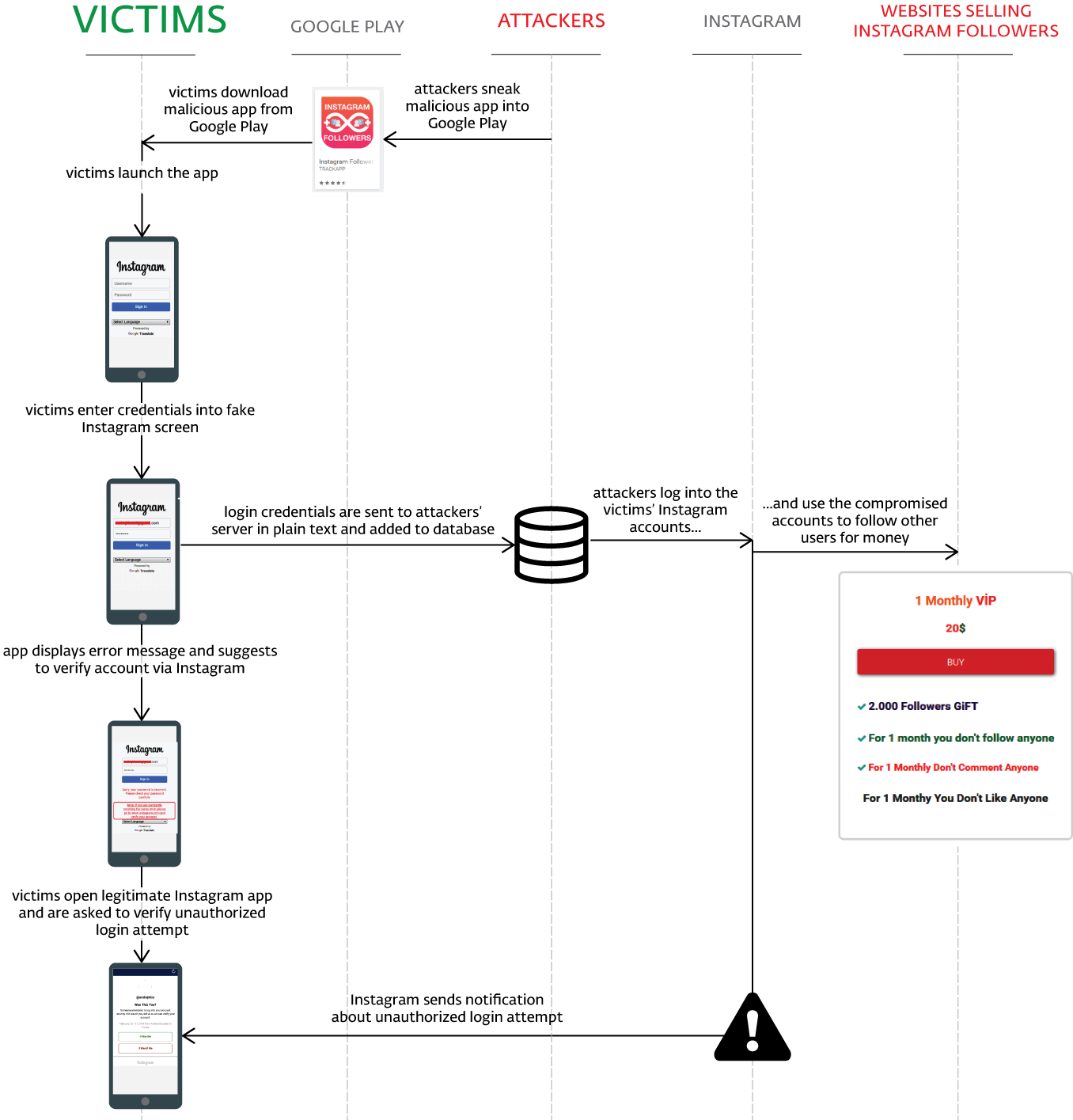

Toutes les applications utilisaient la même technique consistant à collecter les identifiants Instagram, puis à les envoyer sur un serveur distant. Pour convaincre les utilisateurs de télécharger les applications, ces dernières promettaient d’augmenter rapidement le nombre de followers, de likes et de commentaires sur leur compte Instagram.

Paradoxalement, les comptes piratés dans le cadre de ce vol d'identifiants Instagram ont été utilisés pour augmenter le nombre de followers d’autres utilisateurs, comme nous l’expliquerons plus loin.

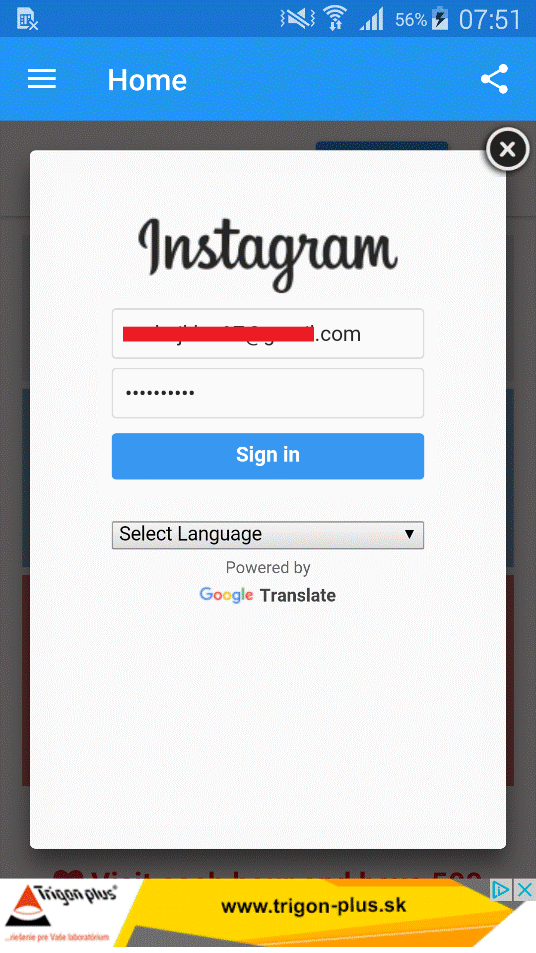

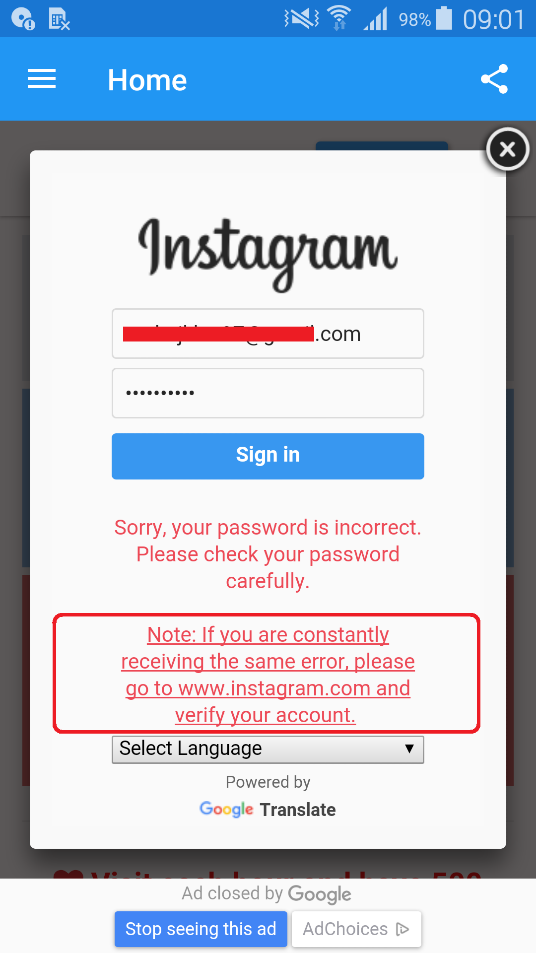

Comme vous pouvez le constater sur la capture d’écran ci-dessous issue de notre analyse de l’une de ces applications nommée « Instagram Followers », l’utilisateur doit se connecter via une interface qui ressemble à Instagram. Les identifiants entrés dans les champs sont alors envoyés au serveur des pirates en texte clair. Après avoir entré ses identifiants, l’utilisateur ne pourra plus se connecter et verra apparaître le message d’erreur « mot de passe incorrect ».

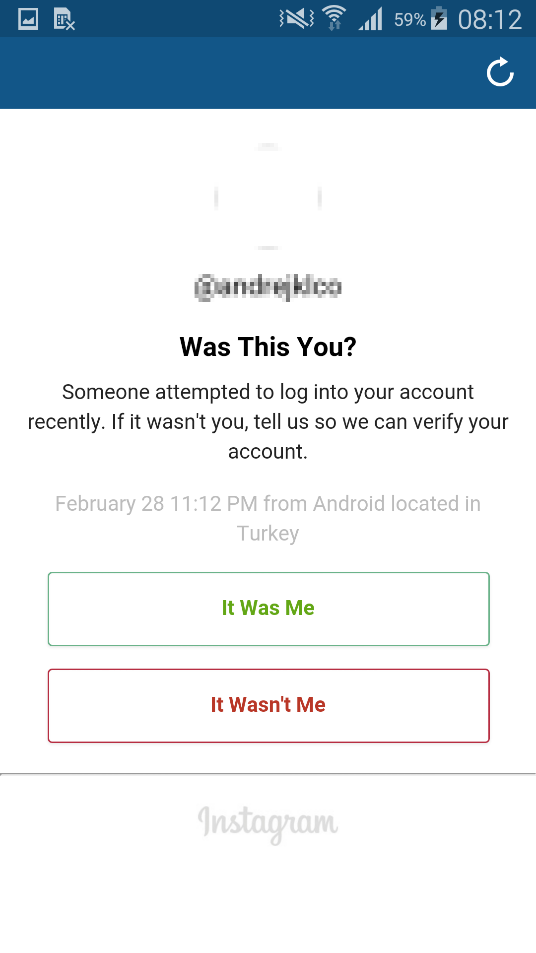

Le message d’erreur affiche également une remarque invitant l’utilisateur à se rendre sur le site Web officiel d’Instagram afin de vérifier son compte et d’essayer de se connecter à l’application tierce. Étant donné que les victimes sont informées de la tentative de connexion non autorisée en leur nom et sont invitées à vérifier leur compte en ouvrant Instagram, la remarque a pour but de faire baisser la garde des utilisateurs à l’avance.

Si les pirates arrivent à leurs fins et que l’utilisateur ne détecte pas la menace après avoir lu la notification d’Instagram, les identifiants volés peuvent être utilisés pour d’autres fonctions.

Que deviennent les identifiants volés ?

Vous vous demandez peut-être comment on peut utiliser quelque cent mille identifiants volés sur Instagram ?

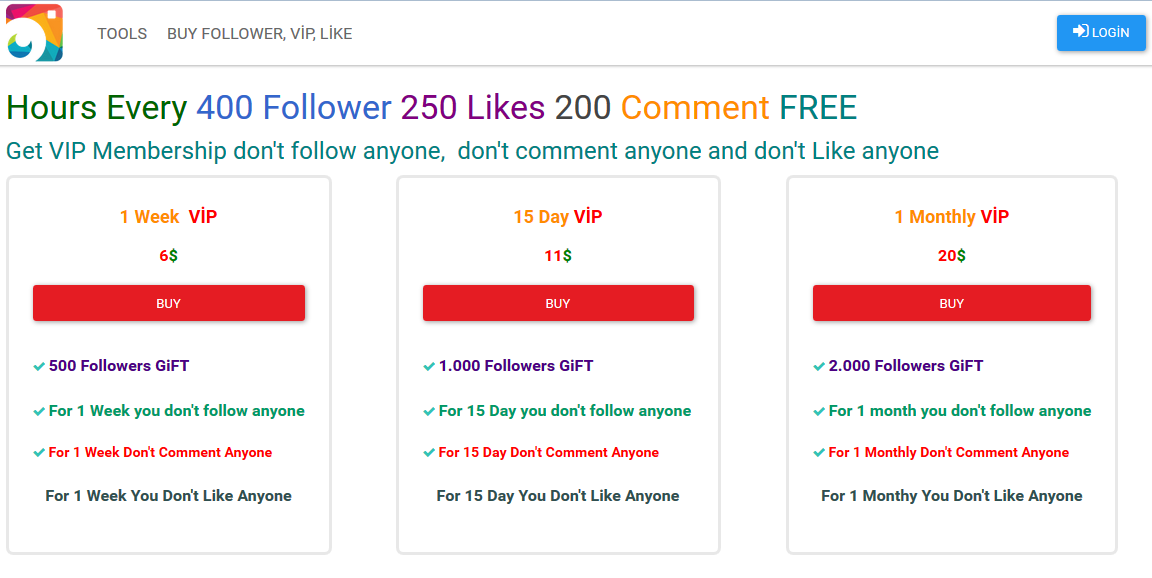

Mis à part la possibilité d’utiliser des comptes piratés pour diffuser des spams et des publicités, il existe plusieurs « modèles métier » dont les atouts les plus intéressants sont les followers, les likes et les commentaires.

Dans le cadre de notre recherche, nous avons tracé les serveurs recevant les identifiants et les avons connectés à des sites Web vendant divers packs conçus pour augmenter la popularité des utilisateurs sur Instagram.

Le schéma suivant détaille le fonctionnement du piratage :

Comment se protéger ?

Si vous avez téléchargé l’une de ces applications, vous trouverez l’une de ses icônes dans vos applications installées. Vous recevrez également un message de la part d’Instagram vous informant que quelqu’un a essayé de se connecter à votre compte, comme indiqué sur la Figure 4.

Enfin, il se peut que votre compte Instagram présente un plus grand nombre de personnes qui vous suivent ou que vous suivez, et vous êtes susceptibles de recevoir des réponses à des commentaires que vous n’avez jamais postés.

Pour nettoyer votre appareil, désinstallez l’application mentionnée ci-dessus dans votre gestionnaire d’applications ou utilisez une solution de sécurité mobile fiable pour supprimer la menace.

Pour sécuriser votre compte Instagram, changez immédiatement votre mot de passe Instagram. Si vous utilisez le même mot de passe sur plusieurs plateformes, changez-les également. Les auteurs de logiciels malveillants étant connus pour accéder à d’autres services Web en utilisant les identifiants volés, nous vous conseillons d’utiliser un mot de passe différent pour chacun de vos comptes.

Pour prévenir le piratage de vos comptes sur les réseaux sociaux, gardez à l’esprit quelques points avant de télécharger une application tierce sur Google Play :

Ne renseignez pas d'informations sensibles dans des champs de connexion non fiables d’applications tierces. Pour savoir si une application est fiable, vérifiez la popularité de son développeur au nombre d’installations, aux notes et surtout, au contenu des évaluations.

Néanmoins, ne tirez pas de conclusions hâtives car de nombreuses notes et évaluations ne sont pas fiables. En cas de doute, préférez les applications de haute qualité des « Super développeurs » ou de la catégorie Choix de l’équipe.

Dernier point mais pas des moindres, utilisez une solution de sécurité mobile reconnue pour protéger votre appareil.

Exemples

| Víctima de un DNS Spoofing local | Opfer von Local DNS Spoofing |

|---|---|

| Víctima | Opfer |

| Servidor DNS | DNS server |

| Atacante rol de DNS malicioso | Angreifer-Rolle des schädlichen DNS |

| Servidor malicioso | Bösartiger Server |

| Acceso a sítio malicioso | Zugriff auf schädliche Website |

| Consulta por www.ejemplo.com | www.example.com Lookup |

| Respuesta Servidor malicioso | Antwort des bösartigen Servers |