Imaginez que votre téléphone mobile ou votre tablette Android se mette subitement à vous parler. Une nouvelle fonctionnalité super cool, non ? Certainement, jusqu’à ce que vous vous rendiez compte que la voix féminine qui vient de vous féliciter vous remet en fait un message au nom du rançongiciel vocal « LockScreen » (écran de verrouillage). Et si vous parlez chinois, vous réalisez que le tarif pour débloquer votre appareil Android est fixé à 40 Yuans (environ 5 euros).

Un membre de la célèbre famille de rançongiciel Jisut (plus précisément Android/LockScreen.Jisut) a récemment fait montre de ces « compétences linguistiques ». ESET détecte généralement le logiciel malveillant sous le nom de Android/Lockerpin, qui se rapporte à son autre fonctionnalité distinctive, à savoir la capacité de réinitialiser le code PIN de l’écran de verrouillage du smartphone.

Ce rançongiciel vocal sous Android se propage par le biais d’un cheval de Troie, à l’aide d’un injecteur malveillant utilisé pour déchiffrer et exécuter la charge utile. Le processus d’infection s’active après l’ouverture manuelle par l’utilisateur de l’application malveillante, lorsque l’utilisateur appuie sur le bouton « Cliquer pour activer gratuitement » dans le bas de l’image affichée.

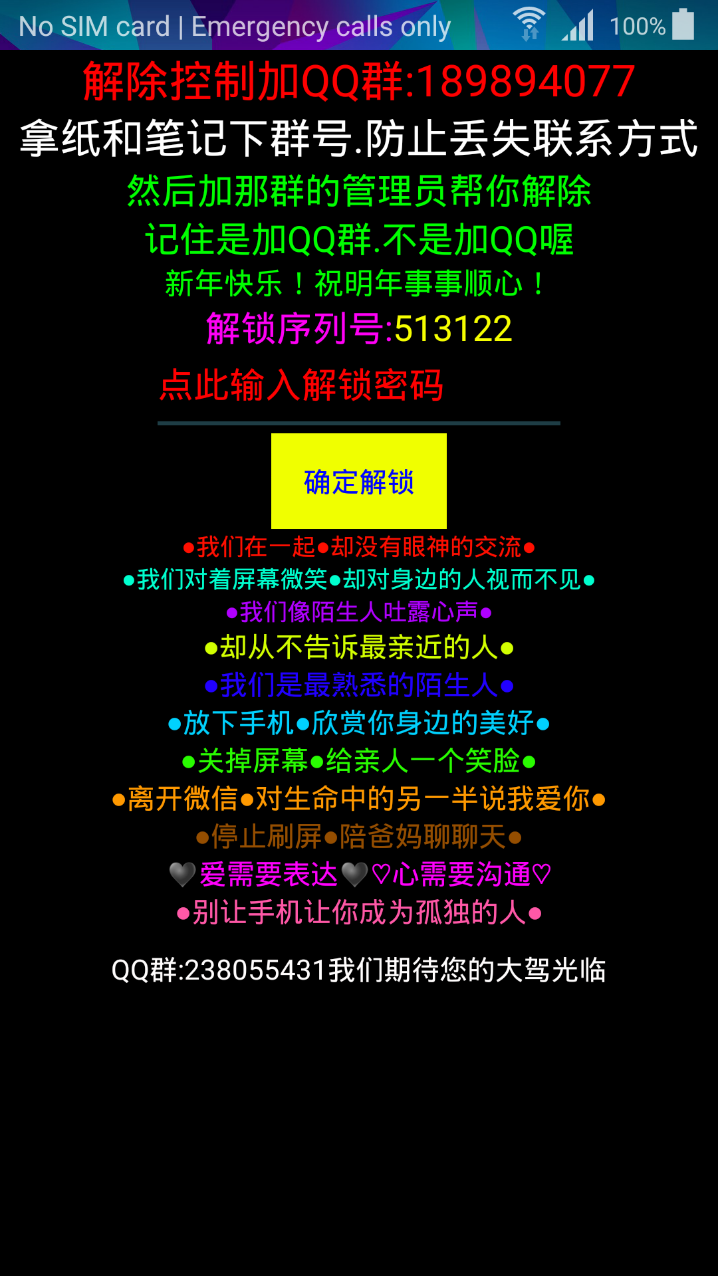

Figure 1 – Le logiciel malveillant Jisut imite Lockerpin, en modifiant le code PIN initial de l’appareil infecté pour empêcher l’utilisateur d’accéder à son contenu

Ensuite, le logiciel malveillant demande à la victime de lui accorder des droits d’administrateur, ce qui complique la suppression ou la désinstallation de l’application. L’appareil est alors verrouillé et le message vocal de rançon se lance.

Outre la rançon exigée, la variante vocale du rançongiciel Jisut a d’autres intentions comme, par exemple, tenter d’obtenir les identifiants de l’utilisateur pour le réseau social chinois QQ.

Le logiciel malveillant tente de tromper les utilisateurs en affichant un faux écran de connexion, semblable à celui utilisé par le service. Si l’utilisateur saisit un nom d’utilisateur ou un mot de passe, ces informations sont directement envoyées au pirate à l’origine de l’attaque.

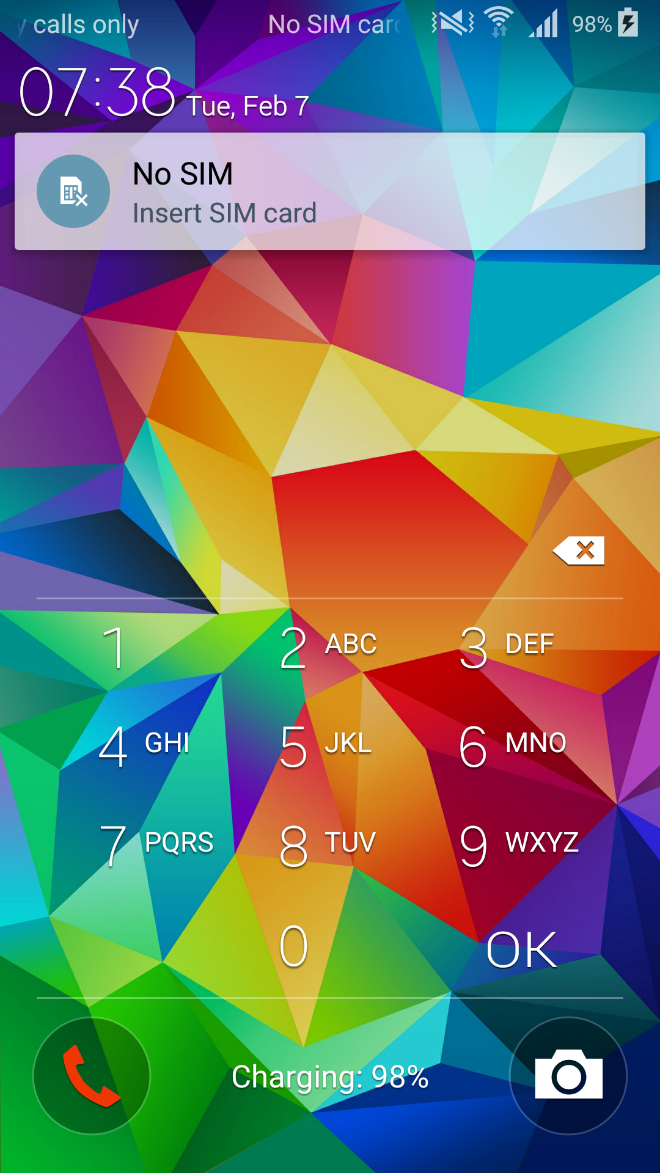

Cette étape est suivie d’une demande de rançon et des informations sur la marche à suivre pour le paiement s’affichent sur l’écran de l’utilisateur. Il n’y a aucune échappatoire : si l’utilisateur parvient malgré tout à fermer l’activité, cela ne fait qu’empirer les choses. La fonctionnalité de sécurité de l’appareil, le verrouillage par code PIN, est réinitialisée et remplacée par un nouveau code de déverrouillage, inconnu de la victime.

L’écran de verrouillage vocal n’est qu’une des nombreuses nouvelles variantes de la famille de logiciels malveillants Jisut découvertes au cours de l’année écoulée. Le nombre total de détections enregistrées par ESET a d’ailleurs doublé par rapport à 2015. Cependant, les variantes détectées ne tentaient pas toutes d’extorquer de l’argent à leurs victimes. En fait, certaines d’entre elles essayaient uniquement de vendre l’application ou son code source. D’autres verrouillaient simplement l’appareil sans exiger de rançon.

Les variantes demandant de l’argent simplifiaient souvent le processus de paiement de la rançon en ajoutant un code QR qui permettait à l’utilisateur d’envoyer un message aux pirates à l’origine de l’attaque ou d’effectuer un paiement direct.

La majorité des logiciels malveillants Jisut ont uniquement un effet visuel : modifier le fond d’écran de l’appareil ou changer l’activité audio, par exemple en émettant un son en arrière-plan. Ce constat renforce notre conviction, déjà partagée dans un article plus ancien, que le logiciel n’a pas été créé pour des motifs purement pécuniaires, mais aussi comme une blague.

La famille de logiciels malveillants Jisut est très répandue en Chine. Elle est très probablement l’œuvre de pirates informatiques peu soucieux de l’anonymat. Certains écrans de harcèlement des rançongiciels détectés par le passé intégraient des contacts du réseau social chinois QQ et incitaient les victimes à contacter les auteurs pour récupérer leurs fichiers. Si ces informations issues de QQ sont exactes, les auteurs du logiciel malveillant sont des jeunes âgés de 17 à 22 ans.

Les premières variantes du logiciel malveillant Android/LockScreen.Jisut ont fait leur apparition au cours du premier semestre 2014. Depuis, nous avons détecté des centaines de variantes affichant différents messages de rançon, tous basés sur le même modèle de code. Outre le rançongiciel, certaines variantes se répandent par le biais d’un SMS comprenant un lien URL vers le logiciel malveillant, envoyé à tous les contacts de l’utilisateur.

Pour en savoir plus sur les rançongiciels sur Android, les tendances actuelles et les exemples les plus notables depuis 2014, consultez le livre blanc, récemment publié par ESET. Nous vous invitons également à nous rendre visite, sur le stand B05, hall 5, lors de l’événement Mobile World Congress, organisé cette année à Barcelone, du 27 février au 2 mars 2017.

Comment se débarrasser du logiciel malveillant Android/Lockscreen.Jisut

Dernier recours : une réinitialisation des paramètres d’usine. L’appareil mobile redevient opérationnel en en supprimant le contenu, notamment les photos, les vidéos ou les contacts.