Ces derniers temps, les attaques de cryptorançongiciel sont très en vogue auprès des cybercriminels. Si la plupart d’entre eux ciblent des ordinateurs de bureau sous Windows, nous avons également constaté que les machines équipées de Linux ou de MacOS ont également été frappées par des rançongiciels en 2016, comme KillDisk, qui cible Linux ou KeRanger, qui s’en prend aux appareils sous OS X.

Au début de la semaine dernière, nous avons assisté à une nouvelle campagne de rançongiciel dirigée contre les appareils sous Mac. Ce nouveau rançongiciel, écrit en Swift, se propage par l’intermédiaire des sites de distribution de BitTorrent et est appelé « Patcher » (qui signifie correctif, en anglais). Il se présente faussement comme une application pour le piratage de logiciels populaires.

Distribution

Figure 1 – Site BitTorrent qui distribue des fichiers Torrent contenant OSX/Filecoder.E

Le Torrent contient un seul fichier ZIP, comprenant un ensemble (bundle) d’applications. Nous avons observé deux faux patchers d’applications : l’un étant destiné à Adobe Premiere Pro et l’autre à Microsoft Office pour Mac. Attention : nos recherches à cet effet ne sont certainement pas exhaustives, et d'autres pourraient exister.

Figure 2 – Icônes des « Patchers » telles qu’affichées sous Finder

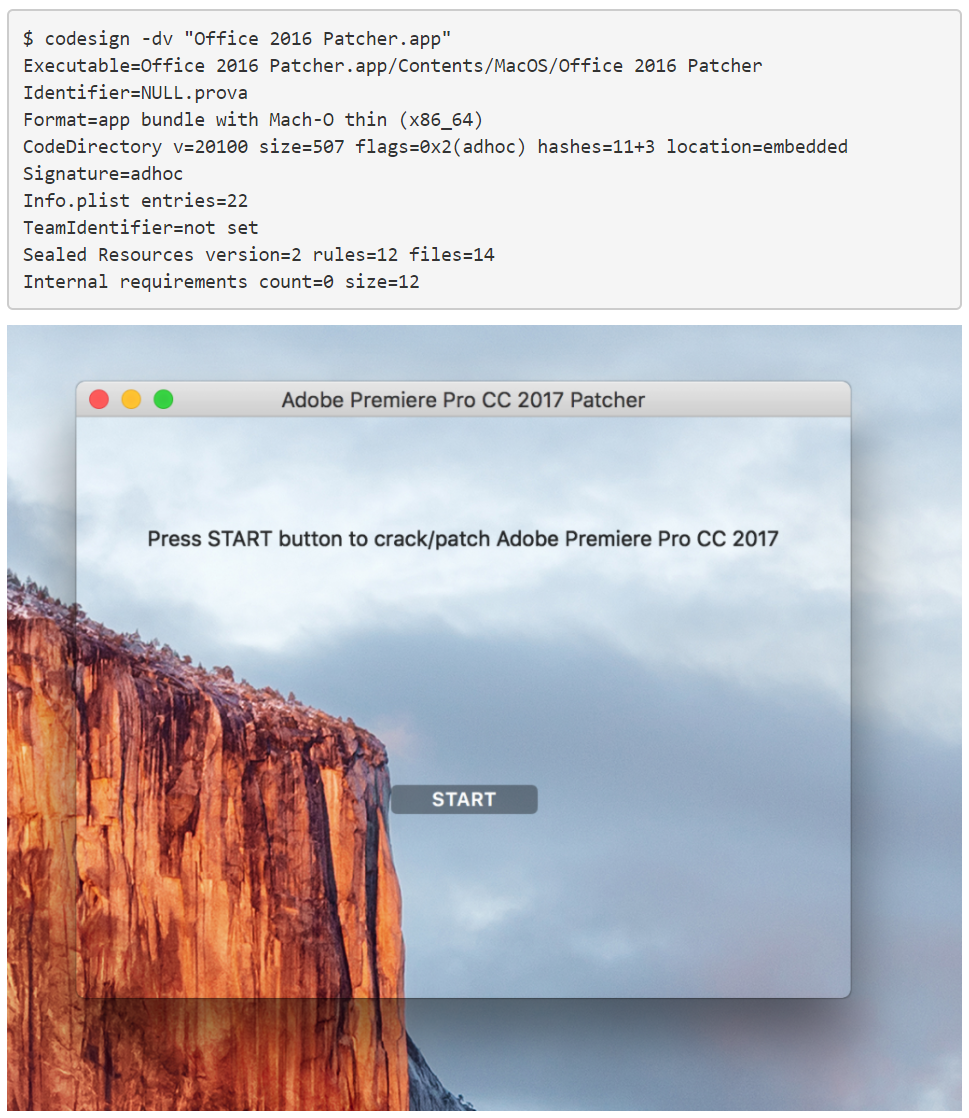

La qualité du codage de l’application est généralement médiocre. La fenêtre est dotée d’un arrière-plan transparent, ce qui peut entraîner une gêne ou une confusion (voir la figure 3). De plus, il est impossible de rouvrir la fenêtre une fois qu'elle est fermée.

L’application est associée à l’identifiant de bundle NULL.prova et elle est signée d’une clé non approuvée par Apple.

Figure 3 – Fenêtre principale du rançongiciel

Processus de chiffrement de fichiers

Un clic sur le bouton de démarrage illustré dans la figure 3 permet de lancer le processus de chiffrement. Ce dernier copie un fichier nommé README!.txt pour l’ensemble des répertoires de l’utilisateur, notamment « Documents » et « Photos ». Son contenu est présenté plus loin dans cet article.

Ensuite, le rançongiciel génère une chaîne aléatoire de 25 caractères à utiliser comme clé pour chiffrer les fichiers. La même clé est utilisée pour tous les fichiers énumérés à l’aide de l’outil de recherche en ligne de commande ; le logiciel de compression est ensuite utilisé pour stocker le fichier dans une archive chiffrée.

Enfin, le fichier d’origine est supprimé à l’aide de la commande rm et l’heure de modification du fichier chiffré est définie sur minuit, 13 février 2010 à l’aide de la commande touch . Le motif du changement de l’heure de modification du fichier reste trouble. Une fois le processus terminé pour le répertoire /Users (Utilisateurs), il se répète sur l’ensemble des dispositifs de stockage externe et réseau situés sous /Volumes.

Lorsque tous les fichiers ont été chiffrés, il existe un code pour tenter de supprimer tout l’espace libre sur la partition root à l’aide de diskutil, mais le chemin d’accès à l’outil dans le logiciel malveillant est erroné. Ce dernier tente d’exécuter /usr/bin/diskutil, alors que le chemin d’accès à diskutil sous macOS est /usr/sbin/diskutil.

Figure 4 – Document chiffré et README!.txt tels qu’ils apparaissent dans Finder

Les instructions laissées à l’attention des victimes dans les fichiers README!.txt sont codées en dur dans le logiciel malveillant Filecoder. Dès lors, l’adresse bitcoin et l’adresse e-mail sont toujours identiques pour chaque victime exécutant le même échantillon. Le message et les informations de contact étaient identiques dans les deux échantillons que nous avons analysés.

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption method.

What do I do ?

So , there are two ways you can choose: wait for a miracle or start obtaining BITCOIN NOW! , and restore YOUR DATA the easy way

If You have really valuable DATA, you better NOT WASTE YOUR TIME, because there is NO other way to get your files, except make a PAYMENT

FOLLOW THESE STEPS:

1) learn how to buy bitcoin https://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

2)send 0.25 BTC to 1EZrvz1kL7SqfemkH3P1VMtomYZbfhznkb

3)send your btc address and your ip (you can get your ip here https://www.whatismyip.com) via mail to rihofoj@mailinator.com

4)leave your computer on and connected to the internet for the next 24 hours after payment, your files will be unlocked. (If you can not wait 24 hours make a payment of 0.45 BTC your files will be unlocked in max 10 minutes)

KEEP IN MIND THAT YOUR DECRYPTION KEY WILL NOT BE STORED ON MY SERVER FOR MORE THAN 1 WEEK SINCE YOUR FILE GET CRYPTED,THEN THERE WON'T BE ANY METHOD TO RECOVER YOUR FILES, DON'T WASTE YOUR TIME!Jusqu’à présent, nous n’avons relevé aucune transaction liée au portefeuille Bitcoin. En d’autres termes, les auteurs n’ont absolument pas gagné d’argent via ce rançongiciel. Nous espérons que cet article sensibilisera les utilisateurs et que les gains en resteront à zéro.

Même l’auteur du cryptorançongiciel n’est pas en mesure de procéder au déchiffrement

Le rançongiciel présente un gros défaut : l’absence de code permettant de communiquer avec un serveur C&C. Autrement dit, il est impossible d’envoyer la clé utilisée pour le chiffrement des fichiers aux auteurs du logiciel malveillant.

Par ailleurs, ils sont dans l’impossibilité de déchiffrer les fichiers d’une victime. Dans ce cas de figure, payer la rançon ne vous permettra pas de récupérer vos fichiers. C’est l’une des raisons pour lesquelles nous recommandons aux victimes de rançongiciel de ne jamais payer de rançon.

Hélas, le mot de passe ZIP aléatoire est généré à l’aide de arc4random_uniform, considéré comme un générateur de chiffres aléatoire sécurisé. En outre, la clé est trop longue pour être déverrouillée par force brute dans un délai raisonnable.

Boîte de messagerie publique

Nous avons constaté un élément intéressant : l’adresse e-mail est fournie par Mailinator. Mailinator fournit une boîte de messagerie gratuite à n’importe quel utilisateur sans lui demander de s'enregistrer ni de s'authentifier. Il est donc possible de voir la boîte de messagerie utilisée pour communiquer avec l’auteur du logiciel malveillant. Nous avons surveillé cette boîte de messagerie pendant une semaine sans y relever aucun message. Il est cependant possible que les messages soient effacés très rapidement et qu’ils nous aient tout simplement échappé.

Conclusion

Ce nouveau cryptorançongiciel conçu spécifiquement pour macOS est loin d’être un chef-d’œuvre. Toutefois, il reste suffisamment efficace pour empêcher les victimes d’accéder à leurs fichiers et pourrait entraîner de sérieux dégâts.

Lors du téléchargement de logiciels piratés, il existe un risque accru qu’un pirate utilise un canal suspect pour l’acquisition de logiciels afin de vous forcer à exécuter des logiciels malveillants. ESET recommande d’installer un logiciel de sécurité, mais la meilleure précaution à prendre en cas d'attaque par cryptorançongiciel est de disposer d’une copie de sauvegarde récente, et hors ligne, de toutes vos données importantes.

Les produits ESET détectent cette menace sous le nom de OSX/Filecoder.E.

Échantillons

| Package Name | Installs | Hash |

|---|---|---|

| com.vavetech.superapp | 100,000 - 500,000 | 84E2A528571CE26735CC6EFE2F20D024F67B6F4F |

| com.instatakipcibegeni | 100,000 - 500,000 | F956C5ECFDB9939E98A3FEDEA877E2DAF91DA0CF |

| takipcivebegeni.app | 100,000 - 500,000 | E278821B390C3DD589A8B62E2CCA73E4AAFEEA98 |

| com.tr.takdrfsfaewewe | 10,000 - 50,000 | 470B9B632F4B66487010725CA84BC4923BFE5898 |

| com.tr.instracker | 1,000 – 5,000 | BA5E2937C57726CC8CCFCBA4034F02D6DD5BBC17 |

| com.tr.nsgrfllowers | 1,000 – 5,000 | F32C674DBA78A748256991A7DBB2409FDA0CF302 |

| com.tr.sdfgbvcderfdf | 1,000 – 5,000 | 80E0A0704D256A0D4A02AD894A6206D93010E554 |

| com.tr.yfASTngdYRl | 500 – 1,000 | 91CE430EA41F04C38EEB150F5E96928A0448263F |

| com.tr.insfollowfreeinsta | 500 – 1,000 | D73F268D46DDD3213B82DC288428701EA09FB949 |

| com.tkpcikahramani | 500 – 1,000 | B5AE6DBF283E0ABA19A896395F86C83808026D68 |

| com.tr.aerfhasFYHDJGXMS | 500 – 1,000 | 2D0AFB6B4BBB9C04BE826CA119CD6368A32A1289 |

| com.tr.aedgcawwwSSSjkm | 100 - 500 | 1757E843C80533C5DC7CF0699BB1D55147FFB349 |

| com.tr.aerfateharydar | 0 - 5 | E79050338EC9BBDC70DB8CAA4DC08EF3DAF0BA11 |