Les utilisateurs d’Android font face à une nouvelle application malveillante qui prend l’apparence d’Adobe Flash Player et peut servir de porte d’entrée pour plusieurs types de programmes malveillants. L’application, qui a été détectée par les logiciels de sécurité d’ESET et nommée Android/TrojanDownloader.Agent.JI, incite ses victimes à lui accorder des autorisations spéciales dans le menu Accessibilité d’Android. Les pirates utilisent ensuite ces autorisations pour télécharger et exécuter d’autres programmes malveillants de leur choix.

Selon notre analyse, ce cheval de Troie cible les appareils Android, y compris ceux qui sont dotés des versions les plus récentes du système d’exploitation. Il est distribué par l’intermédiaire de sites Web compromis, notamment des sites de vidéos pornographiques, mais aussi par les réseaux sociaux. Prétextant des mesures de sécurité, ces sites Web encouragent les utilisateurs à télécharger une fausse mise à jour pour Adobe Flash Player. Si la victime se laisse berner par l’écran de mise à jour d’apparence légitime et lance l’installation, elle devra faire face à une succession d’écrans trompeurs.

Comment cela fonctionne-t-il?

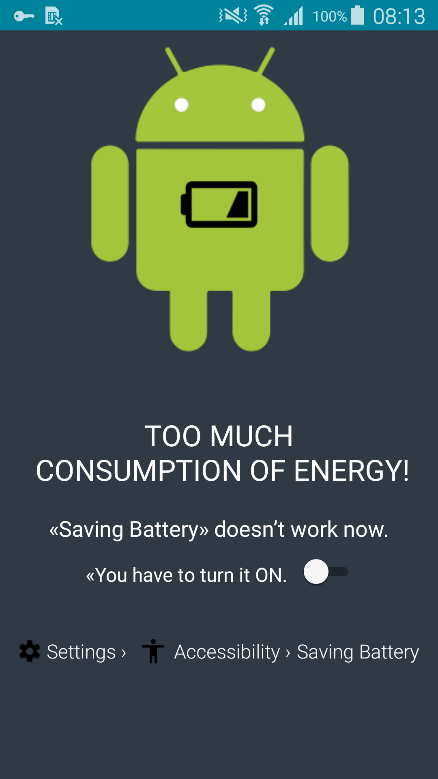

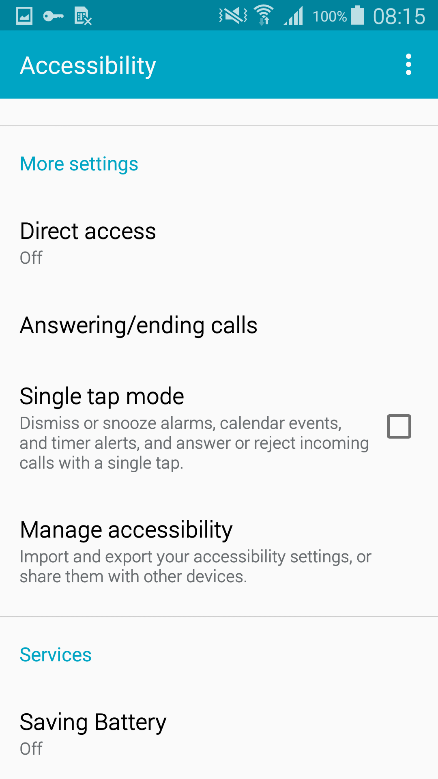

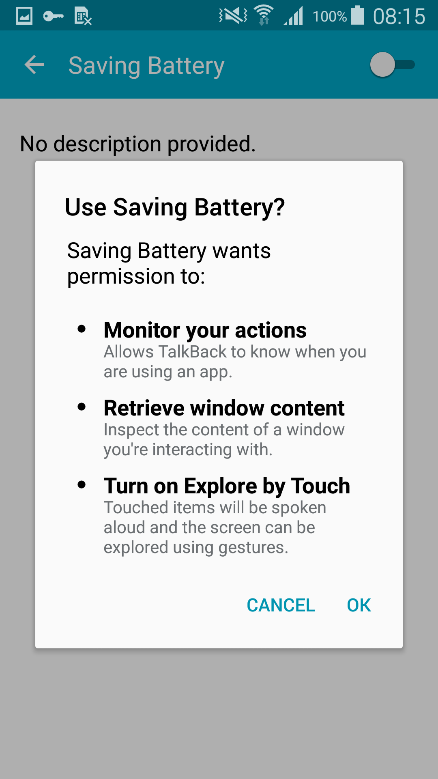

Un nouvel écran trompeur apparaît une fois l’installation terminée, affirmant que l’appareil a consommé trop d’énergie et exhortant l’utilisateur à activer un faux mode d’économie de pile. Comme la plupart des messages contextuels malveillants, celui-ci réapparaît jusqu’à ce que la victime cède et accepte d’activer le service. Accessibilité d’Android s’ouvre alors, présentant une liste des services disposant de fonctionnalités d’accessibilité. Parmi plusieurs services légitimes se trouve un nouveau service (créé par le programme malveillant durant l’installation), appelé « Saving Battery » (économiseur de pile). Ce service demande alors les autorisations suivantes : Monitor your actions (surveiller vos actions), Retrieve window content (récupérer l’information des fenêtres de navigation) et Turn on Explore by Touch (activer l’exploration au toucher). Ces autorisations sont essentielles pour permettre au pirate de poursuivre ses activités malintentionnées en imitant les clics de l’utilisateur afin de sélectionner tout ce qui s’affiche à l’écran.

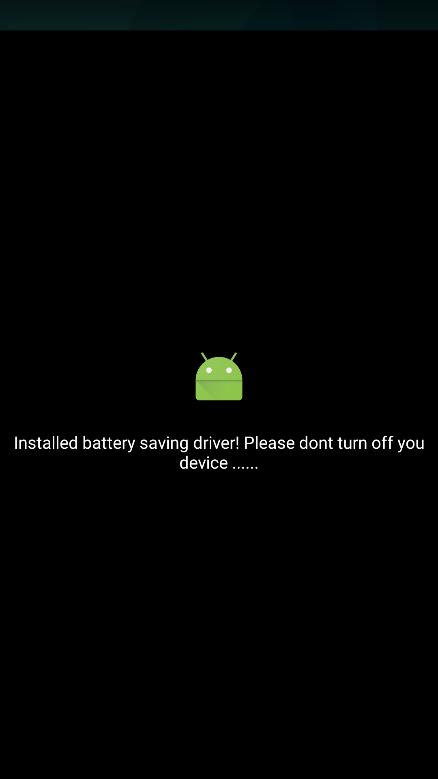

Une fois le service activé, la fausse icône de Flash Player disparaît. Toutefois, en arrière-plan, le programme malveillant communique avec son serveur de commande et contrôle (C&C) et lui transmet des renseignements sur l’appareil piraté. En réponse, le serveur envoie une adresse URL qui mène à une application malveillante choisie par les cybercriminels. Lors de l’attaque que nous avons détectée, il s’agissait d’une fausse application bancaire, mais il pourrait s’agir de n’importe quel type de programme malveillant (un logiciel publicitaire, un logiciel espion, ou même un logiciel de rançon). Après avoir récupéré le lien malveillant, l’appareil compromis affiche un faux écran de verrouillage, qu’il est impossible de fermer et qui dissimule les activités frauduleuses en cours.

C’est alors que l’autorisation d’imiter les clics de l’utilisateur s’avère utile : le programme malveillant est maintenant libre de télécharger, d’installer et d’exécuter d’autres applications ou de leur octroyer des droits d’administrateur sans le consentement de l’utilisateur, le tout sous couvert du faux écran de verrouillage. Lorsque l’application a terminé ses manœuvres clandestines, l’écran superposé disparaît, et l’utilisateur peut de nouveau utiliser son appareil mobile, maintenant compromis par les programmes malveillants téléchargés.

Mon appareil est infecté? Comment puis-je le nettoyer?

Si vous pensez avoir installé cette fausse mise à jour de Flash Player sous Android, vous pouvez facilement le confirmer en vérifiant dans le menu Accessibilité, sous Services. Si « Saving Battery » apparaît dans la liste, votre appareil pourrait bien être infecté.

Retirer les autorisations de l’application ne fera que vous ramener au premier message contextuel, sans vous débarrasser d’Android/TrojanDownloader.Agent.JI.

Pour supprimer l’application de téléchargement, essayez de la désinstaller manuellement dans Paramètres -> Gestionnaire d’applications -> Flash-Player.

Dans certains cas, l’application de téléchargement demande aussi à l’utilisateur de lui accorder des droits d’administrateur. Si vous avez accepté, vous ne pourrez pas désinstaller l’application. Désactivez d’abord les droits d’administrateur en accédant à Paramètres -> Sécurité -> Flash-Player, puis reprenez la procédure de désinstallation.

Une fois la désinstallation terminée, il se pourrait tout de même que votre appareil soit infecté par diverses applications malveillantes installées par l’application de téléchargement. Pour vous assurer que ce n’est pas le cas, nous recommandons d’utiliser une application de sécurité mobile fiable, comme ESET Mobile Security & Antivirus. Il s’agit d’un moyen simple de détecter et d’éliminer les menaces.

Comment assurer votre sécurité?

Mieux vaut prévenir que guérir pour éviter les désagréments causés par les applications mobiles malveillantes. En plus de vous en tenir aux sites Web dignes de confiance, vous pouvez prendre quelques précautions pour vous assurer d’être en sécurité.

Si vous téléchargez des applications ou des mises à jour dans votre navigateur, vérifiez toujours l’adresse URL pour vous assurer que vous lancez l’installation à partir d’une source fiable. Dans le cas qui nous occupe, le seul emplacement sécuritaire pour obtenir une mise à jour de Flash Player est le site Web officiel d’Adobe.

Lorsque vous lancez une application installée sur votre appareil mobile, sous Android ou tout autre système d'opération, prêtez attention aux autorisations et aux droits demandés. Si une application vous demande des autorisations qui ne semblent pas correspondre à sa fonction, ne les accordez jamais sans faire de vérifications.

Dernier point, mais non le moindre : même si toutes ces autres mesures échouent, une solution de sécurité mobile fiable protégera votre appareil des menaces actives.

Si vous souhaitez en apprendre davantage sur les programmes malveillants sous Android, consultez nos plus récentes recherches sur le sujet.

Nous vous invitons aussi à visiter le kiosque d’ESET au Mobile World Congress 2017.

Capture vidéo d’un appareil infecté (en accéléré)

Échantillon d’analyse

| SHA1 | Detección | Nota |

|---|---|---|

| bedceafa2109139c793cb158cec9fa48f980ff2b | Win64/Spy.Banker.AX | Dropper;gpsvc.exe |

| aa115e6587a535146b7493d6c02896a7d322879e | Win64/Spy.Banker.AX | Loader protegido por Enigma |

| a107f1046f5224fdb3a5826fa6f940a981fe65a1 | Win64/Spy.Banker.AX | Módulo protegido por Enigma; RAT; libcurl v. 7.47.1 |

| 4f0d7a33d23d53c0eb8b34d102cdd660fc5323a2 | Win32/Spy.Banker.ADQH | Dropper de 32 bits protegido por Enigma;gpsvc.exe |