Mise à jour (15 décembre) : Des recherches plus poussées et une comparaison de nos résultats avec ceux de nos collègues de Proofpoint et de Trend Micro nous ont permis de conclure que la campagne de publicités malveillantes que nous avons analysée n’était en fait qu’une nouvelle vague de la campagne AdGholas. Le groupe à l’origine de cette campagne utilisait les trousses d’exploitation Angler et Neutrino. Il s’est ensuite tourné vers la trousse d’exploitation Stegano, aussi appelée Astrum, et a commencé à utiliser des techniques de stéganographie uniques que la présente publication se propose de décrire.

Des millions de lecteurs de sites d’actualités populaires ont été la cible d’une série de publicités malveillantes, lesquelles effectuent une redirection vers une trousse d’exploitation qui tire profit de plusieurs vulnérabilités de Flash. Depuis le début du mois d’octobre, les utilisateurs ont pu tomber sur des publicités qui font la promotion d’applications comme « Browser Defence » et « Broxu », dont les bannières ressemblent à celles-ci :

Ces bannières publicitaires étaient stockées sur un domaine distant dont les URL étaient hxxps://browser-defence.com et hxxps://broxu.com.

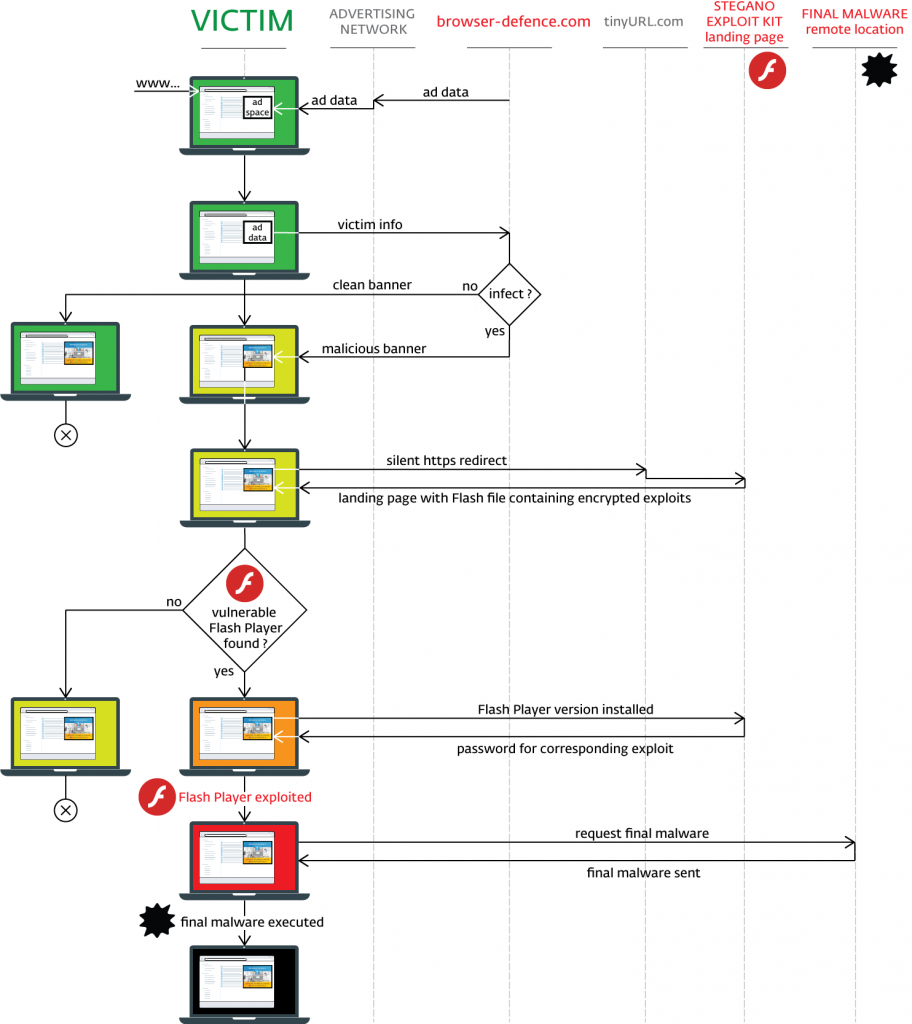

Sans aucune interaction de la part de l’utilisateur, le script initial récolte des renseignements au sujet de la machine de la victime et les transfère vers le serveur distant de l’attaquant. En fonction de la logique côté serveur, la cible reçoit une image propre ou une image malveillante, presque imperceptiblement modifiée.

Dans la version malveillante, le canal alpha, qui définit la transparence de chaque pixel, comporte un script codé. Puisque la modification est mineure, la couleur de l’image finale est à peine différente de celle de la version propre :

Le script encodé exploite ensuite une vulnérabilité bien connue d’Internet Explorer (CVE-2016-0162) afin de vérifier qu’il ne s’exécute pas dans un environnement surveillé tel que la machine d’un analyste spécialisé dans les logiciels malveillants.

Le script encodé exploite ensuite une vulnérabilité bien connue d’Internet Explorer (CVE-2016-0162) afin de vérifier qu’il ne s’exécute pas dans un environnement surveillé tel que la machine d’un analyste spécialisé dans les logiciels malveillants.

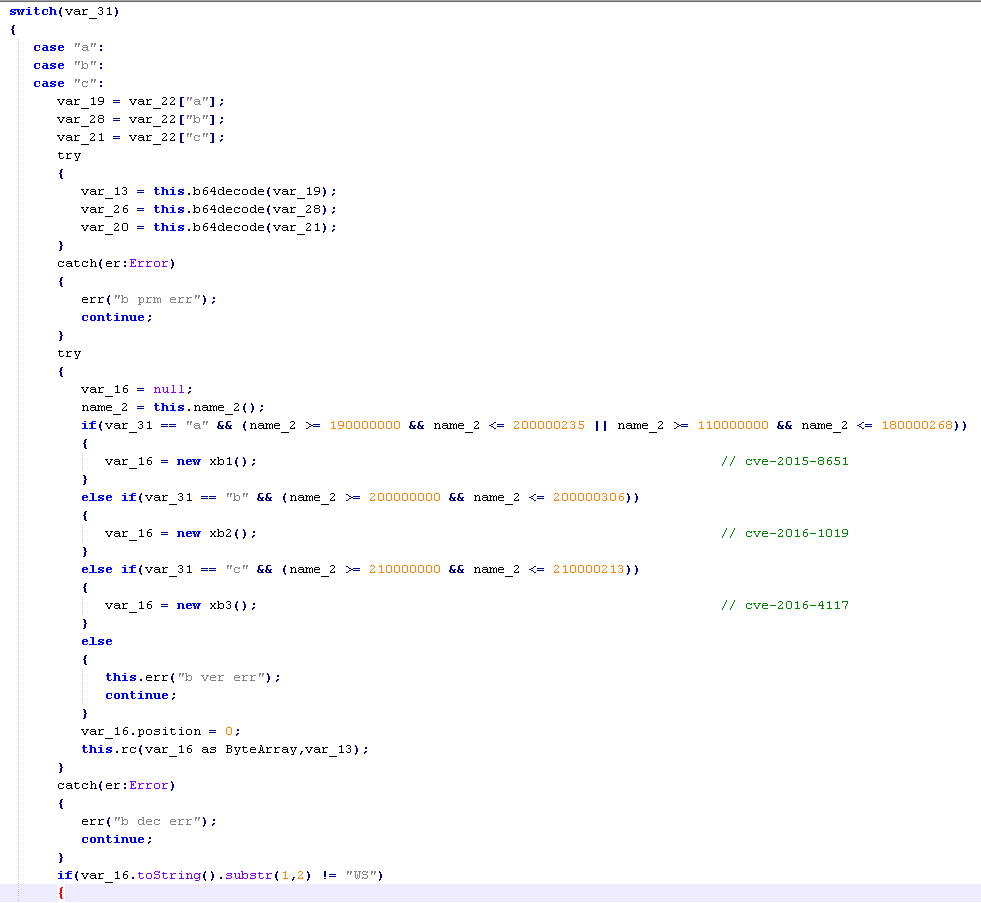

Si le script ne détecte aucun signe de surveillance, il effectue une redirection vers la page de destination de la trousse d’exploitation Stegano, par l’intermédiaire du service TinyURL. La page de destination charge un fichier Flash capable d’exploiter trois vulnérabilités différentes (CVE-2015-8651, CVE-2016-1019, CVE-2016-4117), selon la version de Flash installée sur le système de la victime.

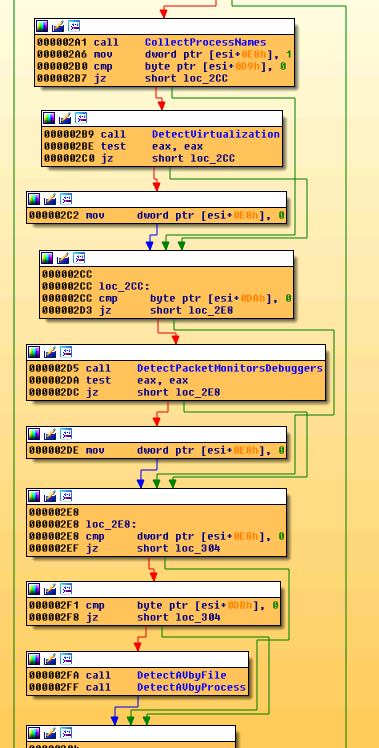

Une fois l’exploitation réussie, le code de commandes exécuté recueille des renseignements sur les produits de sécurité installés. Puis, témoignant de la paranoïa des auteurs de cette attaque, il effectue une autre vérification pour s’assurer qu’il n’est pas surveillé. Si les résultats sont favorables, il tentera de nouveau de télécharger la charge utile chiffrée, déguisée en image GIF, en provenance du même serveur.

La charge utile est ensuite déchiffrée et lancée par l’intermédiaire de l’exécutable regsvr32.exe ou rundll32.exe. Parmi les charges utiles détectées jusqu’à présent, citons des portes dérobées, des chevaux de Troie bancaires, des logiciels espions, des voleurs de fichiers et divers téléchargeurs de chevaux de Troie.

Analyse technique de la trousse d’exploitation Stegano

Une version antérieure de cette trousse d’exploitation échappait à l’attention générale depuis au moins la fin de 2014. C’est à cette date que nous l’avons repérée alors qu’elle ciblait des clients néerlandais. Au printemps 2015, les attaques se sont multipliées en République tchèque, et aujourd’hui, elles se répandent au Canada, en Grande-Bretagne, en Australie, en Espagne et en Italie.

Lors de campagnes antérieures, dans un effort pour faire passer la trousse d’exploitation pour une publicité, ses auteurs utilisaient des noms de domaine qui débutaient par « ads*. », ainsi que des noms d’URI tels que watch.flv, media.flv, delivery.flv, player.flv ou mediaplayer.flv.

Cette fois-ci, les attaquants ont considérablement amélioré leurs tactiques. Il semble que le choix des pays ciblés par la trousse d’exploitation ait été dicté par la capacité des attaquants à détourner certains réseaux de publicité.

Nous avons constaté que la trousse Stegano surclasse certaines de ses rivales (Angler et Neutrino, par exemple) en ce qui concerne les sites Web sur lesquels les attaquants réussissent à installer des bannières malveillantes. Nous avons repéré que des domaines importants, y compris des sites d’actualités visités par des millions de personnes chaque jour, agissaient en tant que « référents » en hébergeant ces publicités.

Lorsqu’il tombe sur le créneau publicitaire, le navigateur affiche une bannière qui semble ordinaire. Il s’agit toutefois d’une publicité qui cache bien des choses.

La publicité stéganographique

Dans la grande majorité des cas, la publicité fait la promotion d’un produit appelé « Browser Defence », et ce n’est que récemment que nous avons commencé à détecter les bannières promotionnelles du logiciel « Broxu ». Pour des raisons de simplicité, et puisque les campagnes sont pratiquement identiques (à l’exception de la bannière et de son domaine d’hébergement, bien sûr), nous nous concentrerons sur la campagne « Browser Defence ».

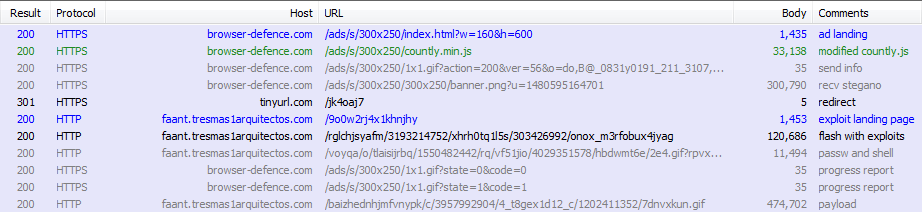

La publicité était située dans le domaine browser-defence.com et la structure de son URI était semblable à celle-ci (notez le https) :

hxxps://browser-defence.com/ads/s/index.html?w=160&h=600

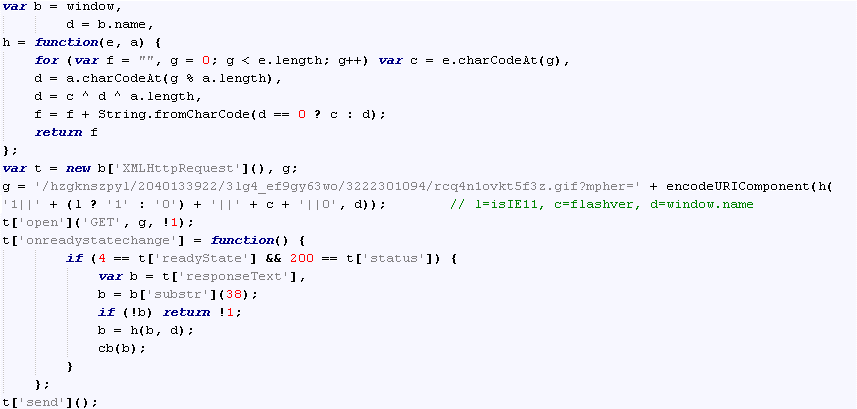

L’index.html charge le fichier countly.min.js et alimente les paramètres initiaux du script. Ce fichier countly, toutefois, ne constitue pas la bibliothèque de la plateforme libre d’analyse mobile et Web que vous téléchargeriez auprès de GitHub. Il s’agit d’une version hautement modifiée et obscurcie, certaines parties étant supprimées et d’autres, entrelacées avec un code personnalisé. Ce code personnalisé est responsable de la vérification initiale de l’environnement par le script. Les renseignements recueillis sur l’environnement sont transférés vers le serveur sous forme de paramètres XOR chiffrés dans un fichier 1x1gif, comme l’illustre l’image ci-dessus.

Les renseignements suivants concernant l’environnement sont envoyés :

systemLocale^screenResolution^GMT offset^Date^userAgent^pixelRatio

Par la suite, le script demande la bannière publicitaire. Le serveur répond en envoyant une version propre ou malveillante, probablement selon les résultats de la précédente vérification de l’environnement.

Le script tente ensuite de charger la bannière et de lire la structure RGBA. Si une version malveillante de l’image est reçue, il décodera certaines valeurs JavaScript et certaines variables du canal alpha.

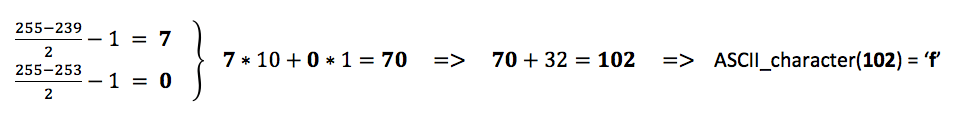

La stéganographie est implémentée de la manière suivante : deux valeurs alpha consécutives représentent les dizaines et les unités d’un code de caractère, codées différemment de 255 (l’alpha complet). En outre, afin de rendre cette différence encore plus difficile à repérer à l’œil nu, elle est minimisée à l’aide d’un décalage de 32.

Par exemple, si les premiers octets alpha contenaient les valeurs 239, 253, 237, 243, 239, 237, 241, 239, 237, 245, 239, 247, 239, 235, 239 et 237, ils correspondraient au mot « fonction ». Dans cet exemple, les deux premières valeurs alpha 239 et 253 nous donneraient un « f » :

Si l’on compare plus attentivement la bannière propre et celle comportant le code Stegano, on constate uniquement une différence subtile.

Image propre; image avec le contenu malveillant; version malveillante amplifiée aux fins d’illustration.

Le canal alpha des pixels non utilisés est rempli de valeurs pseudo-aléatoires qui répartissent uniformément le « bruit alpha » afin de le rendre plus difficile à repérer.

Après une extraction réussie, l’intégrité du code JS est vérifiée par rapport à une empreinte numérique codée à la fin de l’image. Le code est ensuite exécuté.

Puis, le nouveau script tente d’analyser le navigateur et l’environnement informatique à l’aide d’une vulnérabilité bien connue d’Internet Explorer (CVE-2016-0162). Plus particulièrement, le script vérifie la présence de logiciels de capture de paquets, de bacs à sable et de logiciels de virtualisation, ainsi que de divers produits de sécurité. En outre, il vérifie la présence de divers pilotes graphiques et de sécurité pour s’assurer qu’il s’exécute sur une machine réelle. De plus amples renseignements se trouvent à l’annexe 1.

S’il ne détecte aucun signe de surveillance, le script crée une image de référence (de la taille d’un pixel) dont les coordonnées sont extérieures à l’écran, définit sa propriété window.name (ce nom sera utilisé plus tard) et effectue une redirection vers TinyURL par l’intermédiaire d’une adresse https. TinyURL effectue à son tour une redirection vers la page de destination de la trousse d’exploitation par l’intermédiaire d’une adresse http. Le référent vers le site original est perdu pendant ce processus.

L’exploitation

Une fois la redirection terminée, la page de destination vérifie la variable userAgent à la recherche d’Internet Explorer, charge un fichier Flash et définit les paramètres FlashVars à l’aide d’un fichier JSON chiffré. La page de destination sert également d’intermédiaire entre Flash et le serveur à l’aide d’ExternalInterface, en plus d’offrir des fonctions de base de chiffrement et de déchiffrement.

Le fichier Flash contient un second fichier Flash et, comme la trousse d’exploitation Neutrino, il est en mesure d’exploiter trois vulnérabilités différentes selon la version de Flash installée.

Le second fichier Flash déchiffre les paramètres FlashVars. Il contient un fichier JSON, une adresse URI qui sert à signaler les erreurs, des noms de fonction JS pour l’utilisation d’ExternalInterface, le nom d’une fonction de rappel, ainsi que certaines données inutilisées :

{“a”:”\/e.gif?ts=1743526585&r=10&data=”,”b”:”dUt”,”c”:”hML”,”d”:true,”x”:”\/x.gif?ts=1743526585&r=70&data=”}

Par la suite, il invoque une fonction JS à l’aide d’une commande ExtelnalInterface.call() qui détermine la version de Flash, puis communique cette information au serveur par la page de destination. Cette action est effectuée à l’aide du paramètre URI chiffré d’une demande de fichier GIF. L’algorithme de chiffrement est simple. Il emploie le window.name de la publicité :

La réponse est une image GIF, dont les premiers octets sont rejetés. Les octets suivants sont déchiffrés à l’aide du même algorithme, avant d’être renvoyés à Flash.

La réponse consiste en un fichier JSON qui contient une lettre indiquant la vulnérabilité à exploiter (CVE-2015-8651, CVE-2016-1019 ou CVE-2016-4117), un mot de passe correspondant à cette vulnérabilité, ainsi qu’un code de commandes prêt à être utilisé avec l’URI de la charge utile.

Le code de commandes

Le code de commandes est déchiffré dans sa phase finale pendant l’étape d’exploitation. Il tentera de télécharger une charge utile chiffrée, encore une fois déguisée sous la forme d’une image GIF. Avant tout, cependant, il effectue une nouvelle vérification afin de s’assurer qu’il n’est pas surveillé.

Plus particulièrement, il vérifie la présence de logiciels contenant les chaînes suivantes dans leurs noms de fichiers :

- vmtoolsd.exe;

- VBoxService.exe;

- prl_tools_service.exe;

- VBoxHook.dll;

- SBIEDLL.DLL;

- fiddler.exe;

- charles.exe;

- wireshark.exe;

- proxifier.exe;

- procexp.exe;

- ollydbg.exe;

- windbg.exe;

- eset*, kasper*, avast*, alwil*, panda*, nano a*, bitdef*, bullgu*, arcabi*, f-secu*, g data*, escan*, trustp*, avg*, sophos*, trend m*, mcafee*, lavaso*, immune*, clamav*, emsiso*, superanti*, avira*, vba32*, sunbel*, gfi so*, vipre*, microsoft sec*, microsoft ant*, norman*, ikarus*, fortin*, filsec*, k7 com*, ahnlab*, malwareby*, comodo*, symant*, norton*, agnitu*, drweb*, 360*, quick h.

S’il détecte quoi que ce soit de suspect, il ne tentera pas de télécharger la charge utile.

La charge utile

Si la charge utile est reçue, les 42 premiers octets de l’image GIF sont rejetés; les autres sont déchiffrés et enregistrés dans un fichier à l’aide de l’une des méthodes suivantes :

- CreateFile, WriteFile

- CreateUrlCacheEntryA(*« http://google.com/ »,,,,), CreateFileA, CreateFileMappingA, MapViewOfFile, {loop of moving bytes}, FlushViewOfFile, UnmapViewOfFile

La charge utile est ensuite lancée par l’intermédiaire de l’exécutable regsvr32.exe ou rundll32.exe.

Pendant nos recherches, nous avons vu la trousse d’exploitation Stegano télécharger les charges utiles suivantes :

Win32/TrojanDownloader.Agent.CFH

Win32/TrojanDownloader.Dagozill.B

Win32/GenKryptik.KUM

Win32/Kryptik.DLIF

Après une analyse détaillée des fichiers Downloader et Kryptik (variantes considérablement obscurcies détectées par ESET), nous avons constaté qu’ils contenaient ou téléchargeaient les maliciels Ursnif et Ramnit.

Ursnif comporte une multitude de modules qu’il utilise pour voler des justificatifs de messagerie, une porte dérobée, un enregistreur de frappe, ainsi que des fonctions de capture d’écran et de vidéos. En outre, il s’intègre à IE, à FF et à Chrome où il modifie le trafic http, et peut voler n’importe quel fichier sur l’ordinateur de la victime. Selon les fichiers de configuration trouvés dans les échantillons analysés, ce maliciel semble viser le secteur des entreprises, plus particulièrement les services de paiement et les institutions financières.

Ramnit est un virus programme qui cible également le secteur bancaire. Pour ce faire, il utilise ses nombreuses capacités telles que l’extraction d’information, la saisie de captures d’écran et l’exécution de fichiers.

Conclusion

La trousse d’exploitation Stegano tente de passer inaperçue depuis au moins 2014. Ses auteurs ont déployé de nombreux efforts pour mettre en œuvre plusieurs techniques de dissimulation. Dans l’une des campagnes les plus récentes que nous avons détectées, qui a commencé au plus tard début octobre 2016, ils ont utilisé la stéganographie pour distribuer la trousse par l’intermédiaire de bannières publicitaires et ont effectué plusieurs vérifications pour s’assurer qu’ils n’étaient pas surveillés.

Si l’exploitation se révélait un succès, les systèmes vulnérables des victimes demeuraient exposés et pouvaient être la cible d’autres charges utiles malveillantes telles que des portes dérobées, des logiciels espions et des chevaux de Troie bancaires.

Bien souvent, l’utilisation de logiciels entièrement corrigés et d’une solution de sécurité Internet fiable et à jour prémunit des effets de la trousse d’exploitation Stegano, ou de toute autre trousse connue.

Annexe 1 – Chaînes analysées par la trousse d’exploitation Stegano

Produits de sécurité

C:\Windows\System32\drivers\vmci.sys

C:\Program Files\VMware\VMware Tools\vmtoolsd.exe

C:\Program Files (x86)\VMware\VMware Tools\vmtoolsd.exe

C:\Windows\System32\drivers\vboxdrv.sys

C:\Windows\System32\vboxservice.exe

C:\Program Files\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Program Files (x86)\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Windows\System32\drivers\prl_fs.sys

C:\Program Files\Parallels\Parallels Tools\prl_cc.exe

C:\Program Files (x86)\Parallels\Parallels Tools\prl_cc.exe

C:\Windows\System32\VMUSrvc.exe

C:\Windows\System32\VMSrvc.exe

C:\Program Files\Fiddler\Fiddler.exe

C:\Program Files (x86)\Fiddler\Fiddler.exe

C:\Program Files\Fiddler2\Fiddler.exe

C:\Program Files (x86)\Fiddler2\Fiddler.exe

C:\Program Files\Fiddler4\Fiddler.exe

C:\Program Files (x86)\Fiddler4\Fiddler.exe

C:\Program Files\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files (x86)\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files\Charles\Charles.exe

C:\Program Files (x86)\Charles\Charles.exe

C:\Program Files\Wireshark\wireshark.exe

C:\Program Files (x86)\Wireshark\wireshark.exe

C:\Program Files\Sandboxie\SbieDll.dll

C:\Program Files (x86)\Sandboxie\SbieDll.dll

SbieDll.dll

C:\Program Files\Invincea\Enterprise\InvProtect.exe

C:\Program Files (x86)\Invincea\Enterprise\InvProtect.exe

C:\Program Files\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files (x86)\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

C:\Program Files (x86)\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

InvGuestIE.dll

InvGuestIE.dll/icon.png

sboxdll.dll

InvRedirHostIE.dll

C:\Windows\System32\PrxerDrv.dll

PrxerDrv.dll

C:\Program Files\Proxifier\Proxifier.exe

C:\Program Files (x86)\Proxifier\Proxifier.exe

C:\Windows\System32\pcapwsp.dll

pcapwsp.dll

C:\Program Files\Proxy Labs\ProxyCap\pcapui.exe

C:\Program Files (x86)\Proxy Labs\ProxyCap\pcapui.exe

C:\Windows\System32\socketspy.dll

socketspy.dll

C:\Program Files\Ufasoft\SocksChain\sockschain.exe

C:\Program Files (x86)\Ufasoft\SocksChain\sockschain.exe

C:\Program Files\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files (x86)\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files\Malwarebytes Anti-Exploit\mbae.exe

C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae.exe

mbae.dll

C:\Program Files\Malwarebytes Anti-Malware\mbam.exe

C:\Program Files (x86)\Malwarebytes Anti-Malware\mbam.exe

C:\Windows\System32\drivers\hmpalert.sys

C:\Program Files\EMET 4.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.0\EMET_GUI.exe

C:\Program Files\EMET 4.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.1\EMET_GUI.exe

C:\Program Files\EMET 5.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.0\EMET_GUI.exe

C:\Program Files\EMET 5.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.1\EMET_GUI.exe

C:\Program Files\EMET 5.2\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.2\EMET_GUI.exe

C:\Program Files\EMET 5.5\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.5\EMET_GUI.exe

C:\Python27\python.exe

C:\Python34\python.exe

C:\Python35\python.exe

C:\Program Files\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files (x86)\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files\geoedge\geovpn\bin\geovpn.exe

C:\Program Files (x86)\geoedge\geovpn\bin\geovpn.exe

C:\Program Files\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files (x86)\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files\AdClarity Toolbar\tbhelper.dll

C:\Program Files (x86)\AdClarity Toolbar\tbhelper.dll

XProxyPlugin.dll

C:\Program Files\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files (x86)\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files\HttpWatch\httpwatch.dll

C:\Program Files (x86)\HttpWatch\httpwatch.dll

httpwatch.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

C:\Program Files (x86)\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

HookWinSockV6.dll/#10/PACKAGEINFO

HookWinSockV7.dll/#10/PACKAGEINFO

C:\Program Files\NirSoft\SmartSniff\smsniff.exe

C:\Program Files (x86)\NirSoft\SmartSniff\smsniff.exe

C:\Program Files\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files (x86)\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files\York\York.exe

C:\Program Files (x86)\York\York.exe

C:\Windows\System32\drivers\pssdklbf.sys

C:\Program Files\Andiparos\Andiparos.exe

C:\Program Files (x86)\Andiparos\Andiparos.exe

C:\Program Files\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files (x86)\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files\OWASP\ed Attack Proxy\AP.exe

C:\Program Files (x86)\OWASP\ed Attack Proxy\AP.exe

C:\Program Files\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files (x86)\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files\AnVir Task ManagerAnVir.exe

C:\Program Files (x86)\AnVir Task ManagerAnVir.exe

C:\Program Files\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files (x86)\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files\Chameleon Task Manager\manager_task.exe

C:\Program Files (x86)\Chameleon Task Manager\manager_task.exe

C:\Program Files\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files (x86)\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files (x86)\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files\PerfMon4x\PerfMon.exe

C:\Program Files (x86)\PerfMon4x\PerfMon.exe

C:\Program Files\Process Lasso\ProcessLasso.exe

C:\Program Files (x86)\Process Lasso\ProcessLasso.exe

C:\Program Files\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files (x86)\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files\Psymon\Psymon.exe

C:\Program Files (x86)\Psymon\Psymon.exe

C:\Program Files\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files (x86)\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files\Security Process Explorer\procmgr.exe

C:\Program Files (x86)\Security Process Explorer\procmgr.exe

C:\Program Files\System Explorer\SystemExplorer.exe

C:\Program Files (x86)\System Explorer\SystemExplorer.exe

C:\Program Files\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files (x86)\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files (x86)\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files\VMware\VMware Workstation\vmware.exe

C:\Program Files (x86)\VMware\VMware Workstation\vmware.exe

C:\Program Files\Oracle\VirtualBox\VirtualBox.exe

C:\Program Files (x86)\Oracle\VirtualBox\VirtualBox.exe

C:\Windows\System32\VBoxControl.exe

C:\Windows\System32\VBoxTray.exe

C:\Windows\System32\vmms.exe

C:\Program Files\HitmanPro.Alert\hmpalert.exe

C:\Program Files (x86)\HitmanPro.Alert\hmpalert.exe

Pilotes et bibliothèques

(doit en trouver au moins un)

C:\Windows\System32\drivers\igdkmd64.sys

C:\Windows\System32\drivers\atikmdag.sys

C:\Windows\System32\drivers\nvlddmkm.sys

C:\Windows\System32\drivers\igdkmd32.sys

C:\Windows\System32\drivers\nvhda64v.sys

C:\Windows\System32\drivers\atihdmi.sys

C:\Windows\System32\drivers\nvhda32v.sys

C:\Windows\System32\drivers\igdpmd64.sys

C:\Windows\System32\drivers\ATI2MTAG.SYS

C:\Windows\System32\drivers\igdpmd32.sys

C:\Windows\System32\OpenCL.dll

C:\Windows\System32\igdumd32.dll

C:\Windows\System32\igd10umd32.dll

C:\Windows\System32\igdumd64.dll

C:\Windows\System32\igd10umd64.dll

C:\Windows\System32\igdusc64.dll

C:\Windows\System32\igdumdim64.dll

C:\Windows\System32\igdusc32.dll

C:\Windows\System32\igdumdim32.dll

C:\Windows\System32\atibtmon.exe

C:\Windows\System32\aticfx32.dll

C:\Windows\System32\nvcpl.dll

C:\Windows\System32\nvcuda.dll

C:\Windows\System32\aticfx64.dll

C:\Windows\System32\nvd3dumx.dll

C:\Windows\System32\nvwgf2umx.dll

C:\Windows\System32\igdumdx32.dll

C:\Windows\System32\nvcuvenc.dll

C:\Windows\System32\amdocl64.dll

C:\Windows\System32\amdocl.dll

C:\Windows\System32\nvopencl.dll

C:\Windows\System32\ATI2CQAG.DLL

C:\Windows\System32\ati3duag.dll

C:\Windows\System32\ATI2DVAG.DLL

C:\Windows\System32\ativvaxx.dll

C:\Windows\System32\ATIKVMAG.DLL

C:\Windows\System32\OEMinfo.ini

C:\Windows\System32\OEMlogo.bmp

C:\Windows\System32\nvsvc32.exe

C:\Windows\System32\nvvsvc.exe

C:\Windows\System32\nvsvc.dll

C:\Windows\System32\nview.dll

(ne doit trouver aucun de ceux-là)

C:\Windows\System32\drivers\ehdrv.sys

C:\Windows\System32\drivers\eamon.sys

C:\Windows\System32\drivers\eamonm.sys

C:\Windows\System32\drivers\klif.sys

C:\Windows\System32\drivers\klflt.sys

C:\Windows\System32\drivers\kneps.sys

ie_plugin.dll

ToolbarIE.dll

C:\Windows\System32\drivers\tmtdi.sys

C:\Windows\System32\drivers\tmactmon.sys

C:\Windows\System32\drivers\tmcomm.sys

C:\Windows\System32\drivers\tmevtmgr.sys

tmopieplg.dll

Chaînes non référencées

mhtml:file:///Program Files\asus/

mhtml:file:///Program Files\acer/

mhtml:file:///Program Files\apple/

mhtml:file:///Program Files\dell/

mhtml:file:///Program Files\fujitsu/

mhtml:file:///Program Files\hp/

mhtml:file:///Program Files\lenovo/

mhtml:file:///Program Files\ibm/

mhtml:file:///Program Files\sumsung/

mhtml:file:///Program Files\sony/

mhtml:file:///Program Files\toshiba/

mhtml:file:///Program Files\nero/

mhtml:file:///Program Files\abbyy/

mhtml:file:///Program Files\bonjour/

mhtml:file:///Program Files\divx/

mhtml:file:///Program Files\k-lite codec pack/

mhtml:file:///Program Files\quicktime/

mhtml:file:///Program Files\utorrent/

mhtml:file:///Program Files\yahoo!/

mhtml:file:///Program Files\ask.com/

mhtml:file:///Program Files\the bat!/

mhtml:file:///Program Files\atheros/

mhtml:file:///Program Files\realtek/

mhtml:file:///Program Files\synaptics/

mhtml:file:///Program Files\creative/

mhtml:file:///Program Files\broadcom/

mhtml:file:///Program Files\intel/

mhtml:file:///Program Files\amd/

mhtml:file:///Program Files\msi/

mhtml:file:///Program Files\nvidia corporation/

mhtml:file:///Program Files\ati technologies/

Annexe 2 – Empreintes numériques (sha1)

countly.min.js

24FA6490D207E06F22A67BC261C68F61B082ACF8

Code de la bannière

A57971193B2FFFF1137E083BFACFD694905F1A94

banner.png avec stegano

55309EAE2B826A1409357306125631FDF2513AC5

67799F80CEF4A82A07EFB3698627D7AE7E6101AB

09425B3B8BF71BA12B1B740A001240CD43378A6C

4528736618BBB44A42388522481C1820D8494E37

FE841DF1ACD15E32B4FFC046205CAAFD21ED2AB2

7BE0A9387F8528EC185ACC6B9573233D167DF71B

A5BC07E8E223A0DF3E7B45EEFD69040486E47F27

EC326BA5CD406F656C3B26D4A5319DAA26D4D5FE

3F1A5F624E0E974CAA4F290116CE7908D360E981

33F921C61D02E0758DCB0019C5F37A4D047C9EC7

2FF89048D39BE75F327031F6D308CE1B5A512F73

9A0D9EBC236DF87788E4A3E16400EB8513743233

F36C283B89C9F1B21A4AD3E384F54B0C8E7D417A

17787879D550F11580C74DA1EA36561A270E16F7

9090DB6731A8D49E8B2506087A261D857946A0EB

45B3EE46ADA9C842E65DCF235111AB81EF733F34

F56A878CA094D461BDF0E5E0CECED5B9903DB6E0

6C74A357B932CF27D5634FD88AA593AEF3A77672

0C3C22B8AA461C7DE4D68567EEA4AE3CD8E4D845

5A5A015C378159E6DC3D7978DAD8D04711D997F8

B2473B3658C13831C62A85D1634B035BC7EBD515

9638E1897B748D120149B94D596CEC6A5D547067

0195C8C7B687DD4CBF2578AD3CB13CD2807F25CB

FEC222095ABD62FC7635E2C7FA226903C849C25C

0FCB2B3ED16672A94CD003B4B53181B568E35912

03483E4039839F0807D7BEC08090179E62DBCC60

Page de destination de la trousse d’exploitation Stegano

67E26597CF1FF35E4B8300BF181C84015F9D1134

CD46CEE45F2FC982FBA7C4D246D3A1D58D13ED4A

191FFA6EB2C33A56E750BFFEFFE169B0D9E4BBE4

4B2F4C20CC9294F103319938F37C99C0DE7B4932

3FCEA1AFDA9888400D8DE5A232E4BF1E50D3380F

CA750F492691F4D31A31D8A638CE4A56AF8690D0

1374EE22D99ECFC6D68ADE3ACE833D4000E4705B

6BF1A2B7E8CA44E63E1A801E25189DC0212D71B9

B84AB2D5EAD12C257982386BC39F18532BF6939E

476A0455044B9111BDA42CDB7F4EA4E76AA7AB2D

0C1CA7D9C7E4B26A433946A6495782630EF6FD18

29B6DD92FBDF6070B171C38B1D3CA374F66E4B66

89DA7E7A88F9B6CBBFAF7F229BFEA8767220C831

CEE32C8E45A59D3084D832A9E6500AE44F75F7B5

A152AB43BEDCD8F6B7BFB67249C5599CF663D050

3AC722AC0D4764545A3E8A6DF02059C8A164CA17

25E0474E4F8D7D3053278B45A9C24380275B4705

35FB5F3C2957B4525A0330427397915AEEFDDD91

19EEE9745E25194DD573423C6DB0F5AF5D8CFE1D

E88B2B7A08322738C74B29C4CA538741F85A0B7F

A388A2A241339489685CB4AD22EBA9E04B72CD67

Fichiers Flash

BADAE04BFF7AFD890C3275E0434F174C6706C2C6

6EF95ACB8AA14D3BA8F1B3C147B7FB0A9DA579A2

10840AEB8342A26DFC68E0E706B36AC2B5A0D5B2

093B25B04FE21185BFEEAFD48F712942D3A3F0C6

C680734AF8670895F961C951A3629B5BC64EFE8E

EEDBBB65A441979974592343C6CA71C90CC2550F

DE288CADE8EE3F13D44719796A5896D88D379A1E

9488CDBB242BE50DF3D20B12F589AF2E39080882

B664365FC8C0B93F6A992C44D11F44DD091426DD

7557B5D987F0236FF838CD3AF05663EFA98EBC56

24B7933A8A8F6ED50FBAF2A5021EF47CE614A46F

11BA8B354001900ED79C43EA858F1BC732961097

Annexe 3 – Exemples d’URL

TinyURL.com

/jf67ejb

/jqp7efh

/j56ks2b

/gplnhvm

/gwwltaf

/hgnsysa

/hvfnohs

Pages de destination de la trousse d’exploitation Stegano

hxxp://conce.republicoftaste.com/urq5kb7mnimqz/3dyv72cqtwjbgf5e89hyqryq5zu60_os24kfs1j3u_i

hxxp://compe.quincephotographyvideo.com/kil5mrm1z0t-ytwgvx/g7fjx4_caz9

hxxp://ntion.atheist-tees.com/v2mit3j_fz0cx172oab_eys6940_rgloynan40mfqju6183a9a4kn/f

hxxp://entat.usedmachinetools.co/6yg1vl0q15zr6hn780pu43fwm5297itxgd19rh54-3juc2xz1t-oes5bh

hxxp://connt.modusinrebus.net/34v-87d0u3

hxxp://ainab.photographyquincemiami.com/w2juxekry8h9votrvb3-k72wiogn2yq2f3it5d17/j9r

hxxp://rated.republicoftaste.com/6t8os/lv-pne1_dshrmqgx-8zl8wd2v5h5m26m_w_zqwzq

hxxp://rence.backstageteeshirts.com/qen5sy/6hjyrw79zr2zokq1t4dpl276ta8h8-/3sf9jlfcu0v7daixie_do6zb843/z7