Il arrive que tout se passe bien pendant un audit de sécurité. Autrement dit, les correctifs, les politiques, la segmentation du réseau et l’antivirus, ainsi que la réactivité des utilisateurs, entre autres mesures de sécurité, sont utilisés à bon escient. Pour le chercheur ou le conseiller en sécurité informatique qui doit approfondir l’analyse, c’est à ce moment qu’entrent en jeu les méthodes de piratage psychologique, et une série d’autres outils à l'attention des pirates éthiques qui font l’objet de ce billet. En effet, ils sont probablement les seuls permettant aux cyberattaquants de s’introduire dans le système cible.

Les outils en question constituent principalement du matériel conçu pour la recherche et les projets portant sur la cybersécurité. Voici donc une liste des dix outils dont ont besoin les experts en sécurité informatique.

- Raspberry Pi 3

Raspberry Pi 3, modèle B. Source : raspberrypi.org

Cet ordinateur polyvalent à petit budget en est à sa troisième génération. D’ordinaire jumelé à un bloc de piles adéquat, à une plateforme de distribution comme Kali Linux et à des applications telles que FruityWifi pendant les audits de sécurité, Raspberry Pi est le parfait outil passe-partout pour les tests d’intrusion.

- WiFi Pineapple*

Source : WiFi Pineapple

Cette trousse d’outils destinés aux tests d’intrusion sans fil s’avère fort utile dans une multitude de situations, dont les attaques par hôte interposé. L’interface Web intuitive permet de se connecter à n’importe quel appareil, comme un téléphone intelligent ou une tablette. La plateforme se distingue par sa facilité d’utilisation, sa gestion du flux de travaux, le détail des renseignements obtenus et la possibilité de simuler différents types d’attaques de pointe, qui ne tardent jamais à se produire.

Grâce à WiFi Pineapple, l’utilisateur dispose également de nombreux modules de qualité, que la cybercommunauté permet d’améliorer continuellement en y ajoutant de nouvelles fonctionnalités qui étendent son champ d’application. Comble de bonheur, il est possible d’installer ces modules gratuitement en quelques clics à partir de l’interface Web.

- Alfa Network Board*

Voilà une carte Wi-Fi classique servant à introduire des paquets. Ce qui fait la particularité d’Alfa, c’est la qualité de ses matériaux et les jeux de puces réglables en mode surveillance, un impératif pour les audits de sécurité sans fil.

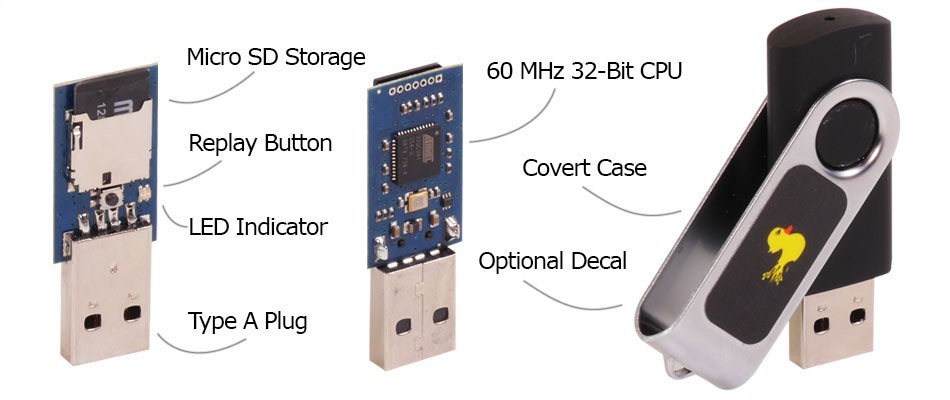

- Rubber Ducky*

Source : USB Rubber Ducky

Ce lecteur d’intrusion particulier ayant la forme d’une clé USB fonctionne comme un clavier programmé. Une fois branché à l’ordinateur, il envoie automatiquement des instructions de lancement de programmes et d’outils qui sont soit installés sur la machine de la victime, soit téléchargés sur la carte Micro SD incorporée au lecteur afin d’extraire des données.

Si vous suivez la série télévisée à succès Mr. Robot, souvenez-vous qu’à la deuxième saison, Rubber Ducky s’avère un allié en puissance pour Angela, qui réussit à obtenir les mots de passe d’un dirigeant du conglomérat E Corp.

- LAN Turtle*

Source : LAN Turtle

Ce genre d’outil d’administrateur système servant aux tests d’intrusion se connecte discrètement à un port USB afin de procurer un accès à distance incognito. Il permet aussi aux utilisateurs de récolter des informations sur le réseau et de lancer une attaque par hôte interposé.

- HackRF One

Source : Great Scott Gadgets

Cet outil implante un puissant système de radio logicielle. En fait, il s’agit grosso modo d’un appareil de radiocommunication qui installe le logiciel dont il se servira plutôt que d’utiliser le matériel en place. De cette manière, l’outil arrive à traiter toutes sortes de radiosignaux de 10 MHz à 6 GHz à partir d’un seul périphérique pouvant être branché au port USB de l’ordinateur.

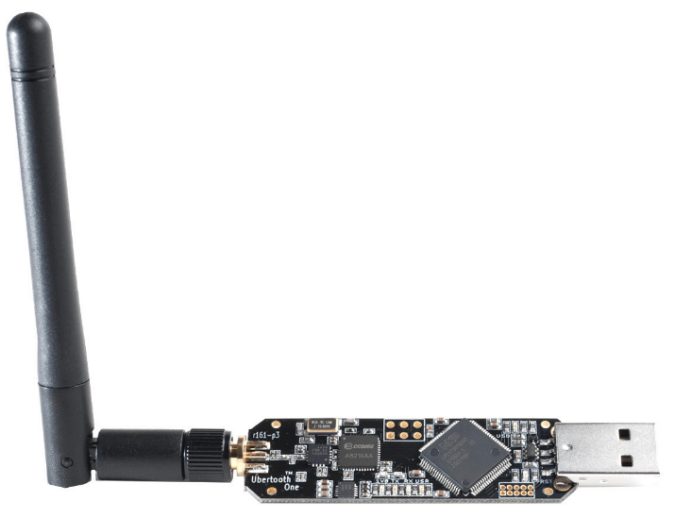

- Ubertooth One

Source : Ubertooth OneMC

Cette plateforme ouverte de développement de codes sur une bande de fréquence Bluetooth de 2,4 GHz offre aux utilisateurs la possibilité d’expérimenter les diverses facettes des nouvelles technologies sans fil.

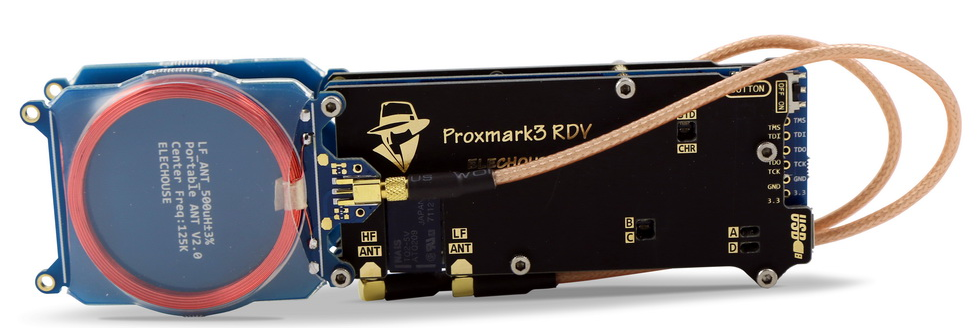

- Proxmark3

Source : Hacker Warehouse

Le Proxmark3 est un appareil mis au point par Jonathan Westhues capable d’interroger, de répliquer et de renifler pratiquement toutes les étiquettes d’identification par radiofréquence. Les piles permettent d’utiliser l’outil sans avoir à se connecter (à un ordinateur).

- Trousses de crochetage de serrures

Il est important de savoir que dans certains pays, avoir un outil de crochetage de serrures en sa possession constitue un acte criminel. En aucun cas nous ne recommandons des activités contrevenant à la loi. Veuillez vous reporter à la réglementation en vigueur dans votre pays avant de vous procurer l’un de ces outils. Cette remarque est valable pour tous les gadgets énumérés dans ce billet.

Source : ©tmib_seattle (Flickr)

Ces outils représentent l’équipement principal en matière de crochetage de serrures, c’est-à-dire l’art d’ouvrir ou d’accéder physiquement à un dispositif de sécurité, en analysant ou en manipulant méthodiquement ses composants sans la clé d’origine. Quantité de trousses sont offertes dans une multitude de formats, et la plupart suffisent à compromettre la sécurité du matériel.

- Keylogger

Un bon vieux classique pour les enregistreurs de frappe. Cet outil se branche à un port USB ou PS/2 et permet de connecter ni vu ni connu le clavier et la machine dans le dessein d’enregistrer toutes les saisies au clavier. Bien entendu, les systèmes de sécurité n’y voient généralement que du feu.

Ce n’est peut-être pas encore Noël, mais vous pourriez succomber à la tentation de vous offrir quelques-uns de ces gadgets en cadeau, et passerez assurément des heures à les tester. Qui sait, ils serviront peut-être de point d’entrée vers une cible qui semblait inatteignable lors de votre prochain test d’intrusion.

Par ailleurs, si vous comptez visiter le stand d’ESET à la conférence Ekoparty sur la cybersécurité de 2017, vous pourrez relever divers défis et courir la chance de gagner certains des outils de la liste (ceux qui sont marqués d’un astérisque*).

Si vous croyez qu’un outil manque à la liste des indispensables des pirates éthiques, précisez pourquoi nous devrions l’ajouter dans la section des commentaires.