En mayo de 2023, escribí el blogpost You may not care where you download software from, but malware does como una llamada a las armas, advirtiendo sobre los riesgos de ejecutar software descargado de las llamadas "fuentes de confianza" de software pirata. Por supuesto, esos archivos eran cualquier cosa menos fiables y contenían programas maliciosos, como ransomware o infostealers, dirigidos específicamente a ese grupo demográfico. Mi esperanza era que, educando al público sobre los riesgos que entrañaban, la gente aprendiera a evitar esas aplicaciones peligrosas y buscara alternativas más seguras.

En el año transcurrido desde ese blogpost, las cosas no han mejorado mucho: De la lectura del Informe de Amenazas de ESET para la primera mitad de 2024, hemos visto un marcado aumento en el número de ladrones de información detectados. Y esta vez, no sólo están incrustados en juegos pirateados de Windows, cracks y herramientas para hacer trampas, sino que también se hacen pasar por herramientas de IA generativa. Tampoco se limitan a Windows. La familia de malware de robo de información GoldDigger se ejecuta en el sistema operativo Android, y la campaña de malware Ebury lleva más de una década robando tarjetas de crédito, criptomonedas y credenciales SSH en sistemas operativos tipo UNIX.

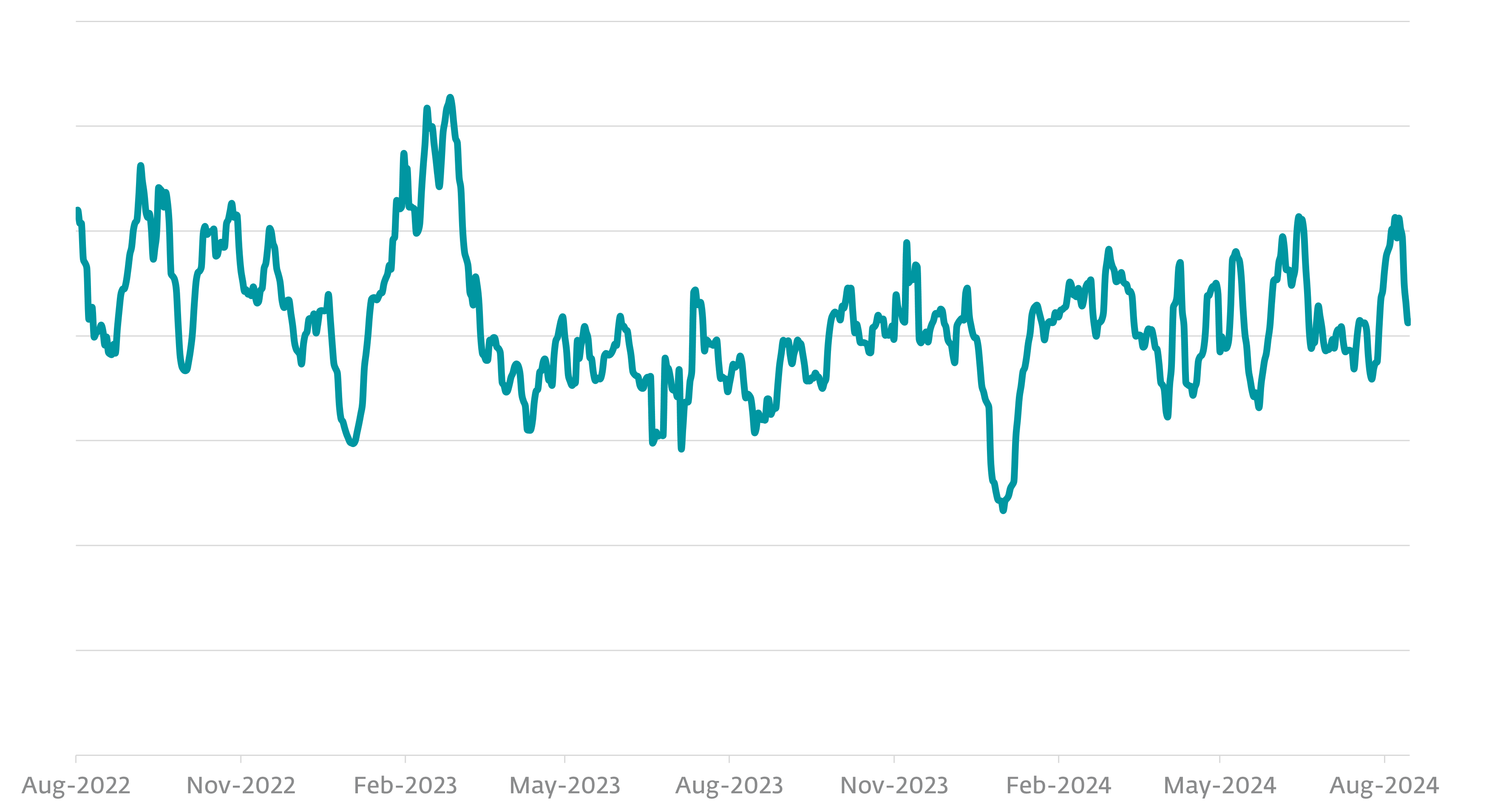

El análisis de las detecciones de infostealer durante un periodo de dos años, de agosto de 2022 a agosto de 2024, muestra que permanecieron activos durante todo este periodo, aunque se produjeron caídas notables de la actividad en torno a diciembre y enero de cada año.

No estamos seguros de la razón exacta de esto en , pero especulamos que puede deberse a un menor uso de los ordenadores por parte de las víctimas o a que sus atacantes se toman un descanso por las vacaciones, algo que se ha vuelto común a medida que los hackers criminales individuales se han transformado en empresas criminales organizadas, parecidas a empresas.

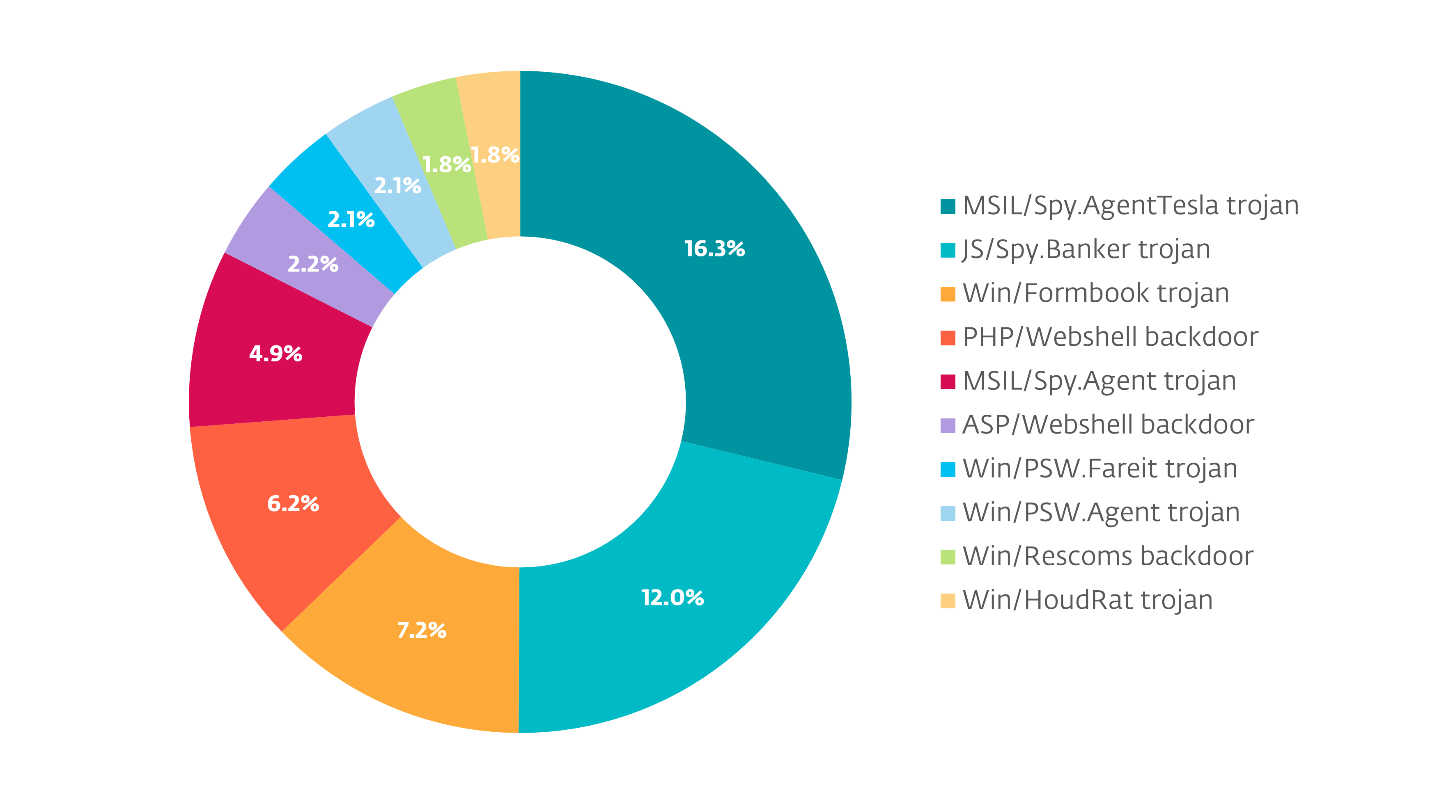

Aunque ESET reconoce muchas familias de infosecuestradores, las diez principales representan algo más del 56% de las detectadas por ESET, con Agent Tesla a la cabeza, con un 16,2%.

Una cosa a tener en cuenta es que, aunque la mayoría de estas detecciones son de malware basado en Windows, también hay ladrones de información que están basados en la web. Aunque sus tasas de detección son más bajas, es posible que hayan conseguido robar información de personas que no utilizan el software de ESET, por lo que su impacto puede ser mayor.

Teniendo en cuenta que estas estadísticas se derivan de los datos de telemetría de ESET, es posible que los datos de otras empresas de seguridad muestren resultados diferentes. Esto no se debe a que alguna sea mejor que otra, sino al resultado de factores como clasificar las amenazas de forma diferente, tener bases de clientes diferentes con perfiles de riesgo muy distintos, uso en circunstancias diferentes, y otros.

Todo ello significa que todos podemos informar de tasas de encuentro diferentes para diversos tipos de malware, como los ladrones de información.

Una de las cosas por las que sentía curiosidad era si los datos de ESET eran similares a los de otras empresas de seguridad. Por ejemplo, en , en su informe sobre tendencias de malware para el segundo trimestre de 2024, el proveedor de sandbox ANY.RUN señaló que los ladrones de información cayeron del primer al cuarto puesto con respecto al trimestre anterior. Ahora bien, esto no significa que haya ninguna diferencia en la calidad de los datos entre ESET y ANY.RUN. Existe un amplio ecosistema de herramientas de seguridad y, dado que las herramientas de cada empresa se utilizan de formas muy diversas, es de esperar que se produzcan este tipo de variaciones en los informes.

Robo de información por diversión, pero sobre todo con ánimo de lucro

ESET clasifica a los ladrones de información en su propia categoría de amenazas, Infostealer. Originalmente, se clasificaban bajo nombres más generales, como agente o troyano, hasta que el volumen de programas dedicados al robo de información aumentó hasta el punto de que tenía sentido agruparlos bajo su propio nombre. Otros desarrolladores de software de seguridad pueden clasificarlos más ampliamente como troyanos de acceso remoto o spyware, lo que también es perfectamente aceptable. El objetivo de detectar el malware es, ante todo, prevenirlo. La denominación de esas amenazas y las taxonomías en las que se clasifican no suelen tener importancia fuera de las actividades de investigación o de marketing en respuesta a un brote masivo de malware, como WannaCryptor.

Así que, con todo esto en mente, ¿qué es exactamente un ladrón de información y qué ocurre cuando se ejecuta uno?

Como su nombre indica, este tipo de malware roba cualquier información que pueda encontrar en tu ordenador y que su operador considere de valor. No sólo los nombres de usuario y las contraseñas de los distintos sitios web a los que se accede a través de los navegadores instalados en el PC, sino también los de las aplicaciones. Las cuentas de juegos pueden ser robadas, despojadas de objetos de valor, utilizadas para hacer compras de regalos o revendidas en su totalidad. Los medios de streaming pueden revenderse, al igual que las cuentas de correo electrónico y de redes sociales. Como "ventaja añadida", estas últimas pueden utilizar tu cuenta para incitar a tus amigos en línea a descargar y ejecutar el ladrón de información, convirtiéndose en nuevas víctimas del mismo, y haciendo que sus titiriteros lo difundan también desde esas cuentas, ad infinitum.

No sólo se roban nombres de usuario y contraseñas. Los monederos de criptomonedas pueden ser especialmente lucrativos, al igual que los tokens de sesión de cuenta. Por si fuera poco, el ladrón de información puede incluso hacer una captura de pantalla del escritorio en el momento en que se ejecutó para que su operador pueda vender la captura de pantalla y la dirección de correo electrónico a otros delincuentes para que envíen posteriormente correos electrónicos de extorsión.

En caso de que te estés preguntando qué es un testigo de sesión, algunos sitios web y aplicaciones tienen una función de "recordar este dispositivo" que te permite acceder al servicio sin tener que volver a iniciar sesión o introducir tu segundo factor de autenticación. Esto se hace almacenando un testigo de sesión en tu dispositivo. Se puede considerar una forma especializada de cookie del navegador web que indica al sitio web visitado (o al servicio al que se accede a través de una aplicación) que el usuario se ha autenticado correctamente y que debe permitirle la entrada. Los delincuentes las buscan y se centran en ellas, porque les permiten entrar en una cuenta, saltándose las comprobaciones normales. En lo que respecta al servicio, sólo parece que estás accediendo desde tu dispositivo previamente autorizado.

El negocio del robo de información

Los ladrones de información son un tipo de malware que a menudo se vende como un servicio, por lo que lo que hace exactamente mientras está en un ordenador va a variar un poco en función de lo que el delincuente que lo compró quería que buscara y robara. A menudo, se eliminan después de haber terminado de robar información para que sea más difícil determinar qué pasó y cuándo. Si la víctima se siente tan abrumada por la invasión de su intimidad que retrasa la adopción de medidas inmediatas, da más tiempo a los delincuentes para utilizar o vallar la información robada del ordenador.

Pero como los ladrones de información son crimeware-as-a-service, también es posible que se haya utilizado para instalar malware adicional en el sistema con el fin de mantener el acceso al mismo, por si los delincuentes deciden volver al ordenador en el futuro y ver si hay algo nuevo que robarle.

Recuperación tras un ataque de robo de información

A menos que la unidad o unidades del ordenador deban conservarse como prueba, lo primero que habría que hacer sería borrar la unidad del ordenador y reinstalar su sistema operativo. Eso supone que el ordenador tenía copias de seguridad periódicas, por lo que borrar su(s) unidad(es) y perder toda la información almacenada en ella (¿en ellas?) no es un gran problema, puesto que ya está respaldada en otro lugar. Si ese no es el caso, y hay datos importantes y valiosos almacenados en el ordenador, puede que tenga sentido extraer la(s) unidad(es), sustituirla(s) por una(s) virgen(s) y realizar una instalación limpia del sistema operativo en ella(s). También será importante conseguir algún tipo de carcasa externa para colocar la unidad y copiar los datos de los que no se ha hecho copia de seguridad.

Después de limpiar el ordenador, instalar Windows, instalar software de seguridad y actualizarlo, se puede empezar a acceder a Internet con el ordenador para cambiar las contraseñas de todas las cuentas en línea a las que se haya accedido desde él.

Cada contraseña debe cambiarse por algo que no sólo sea complejo, sino también diferente para cada servicio. Sustituir simplemente Verano2024 por Otoño2024, o P@ssW0rd123 por P@ssW0rd1234 es algo que un atacante podría adivinar fácilmente después de revisar todas tus contraseñas robadas. De esta forma, si se pierde una (o se adivina), el atacante no podrá hacer conjeturas sobre cuáles podrían ser las otras contraseñas. Algunas de las suscripciones de ESET vienen con un gestor de contraseñas, o su navegador web puede tener uno integrado. ESET también ofrece una herramienta gratuita para generar contraseñas complejas.

Habilitar la autenticación de dos factores (a veces denominada autenticación multifactor) para todas las cuentas que la admitan hará exponencialmente más difícil que los atacantes puedan comprometerlas en el futuro, aunque conozcan las contraseñas de las mismas.

Al cambiar las contraseñas, es importante que sean únicas o diferentes de las utilizadas anteriormente: si las nuevas contraseñas se parecen lo suficiente a las antiguas, es muy probable que un delincuente que tenga todas las contraseñas antiguas pueda hacer todo tipo de conjeturas sobre cuáles podrían ser las nuevas contraseñas para los distintos servicios. Por lo tanto, asegúrate de que no estás utilizando contraseñas similares o anteriores.

Como ya se ha mencionado, no sólo hay que cambiar las contraseñas, sino también los testigos de sesión. Son el objetivo del malware que roba información porque permiten a los delincuentes hacerse pasar por ti secuestrando una de tus sesiones previamente autorizadas. Algunos sitios web y aplicaciones tienen la capacidad de mostrarte otras sesiones activas o dispositivos en los que has accedido, pero también de cerrar la sesión o desconectar esas otras sesiones activas. Hazlo también.

A riesgo de parecer repetitivo, es importante hacer esto con todos y cada uno de los servicios en línea. Incluso para los que ya no se utilizan con regularidad. Esto es muy importante para los sitios web financieros, las tiendas online, las redes sociales y las cuentas de correo electrónico, ya que son los más valiosos para los delincuentes. Si hubiera contraseñas reutilizadas o incluso temas similares entre ellas, los delincuentes que robaron las credenciales van a intentar pulverizarlas contra todas las tiendas, bancos y servicios habituales.

Dos de las actividades que se pasan por alto a la hora de recuperarse de un ataque de robo de información son (1) presentar una denuncia ante la policía; y (2) notificar a sus instituciones financieras. Informar a las fuerzas de seguridad de que se ha producido un delito puede ser útil para recuperar las cuentas robadas. En el caso de las instituciones financieras, disponer de una denuncia policial para compartirla con ellas puede aumentar las posibilidades de recuperar los fondos robados. Incluso si no se encuentra en Estados Unidos, presentar una denuncia ante el Internet Crime Compliant Center (IC3) puede ayudar a las fuerzas del orden a identificar y rastrear a los delincuentes que roban información.

Estrategias defensivas

Hacer frente a las consecuencias de un ataque de un ladrón de información es un proceso largo y doloroso que puede prolongarse durante días, semanas o incluso meses. Aunque hemos presentado los elementos básicos necesarios para iniciar el proceso de recuperación tras este tipo de ataques, los ladrones de información no son ni el único ni el más frecuente método de robo de cuentas. Las cerraduras y llaves de nuestras identidades en línea son los nombres de usuario (que a menudo son direcciones de correo electrónico) y las contraseñas de , y las violaciones de datos que implican estos elementos son cada vez más frecuentes.

Contar con protección contra el robo de identidad puede ayudar a mitigar algunos de los peores aspectos de este tipo de violación, pero al igual que tener una póliza de seguros (o copias de seguridad de los datos de su ordenador), es algo que mucha gente no se plantea hasta después de que le ocurra algo malo.

Una excelente fuente para averiguar si su dirección de correo electrónico ha estado implicada en una violación de datos es el sitio web Have I Been Pwned (HIBP) de Troy Hunt, que recibe constantemente información actualizada sobre violaciones de datos ocurridas en todo el mundo y le notificará si su dirección de correo electrónico ha sido encontrada en alguna de ellas. Aunque eso no significa necesariamente que tu cuenta de correo electrónico en sí esté en peligro, sí podría significar que la cuenta podría estar en el servicio desde el que se filtró. El servicio HIBP es gratuito para los particulares.

Las filtraciones de datos pueden ser difíciles de evitar, ya que son el resultado de problemas de seguridad en los que intervienen terceros. Los ladrones de información, en cambio, suelen ser el resultado de comportamientos arriesgados. He aquí algunas medidas que puede tomar para reducir el impacto y recuperarse más rápidamente de este tipo de ataques:

- Utilice contraseñas largas y diferentes para cada sitio web y aplicación. Un gestor de contraseñas puede facilitarle enormemente este complejo proceso.

- Active la autenticación de dos factores en todos los servicios que lo permitan. Los tokens de hardware o las aplicaciones para smartphone son más seguros que las notificaciones por correo electrónico o SMS, ya que un atacante puede tener acceso a tu correo electrónico o smartphone.

- Algunos servicios te permiten ver todos los dispositivos conectados a tu cuenta. Revísalos periódicamente y desactiva aquellos que no reconozcas o que no hayan estado activos durante un tiempo.

- Utilice un servicio de supervisión de violaciones de datos o de protección frente al robo de identidad para que le notifique las cuentas comprometidas.

- No utilices software pirata, cracks, keygens o herramientas similares por muy fiables que las consideres. Es trivial hacer que parezcan seguros y de confianza cuando los delincuentes han robado las cuentas que los califican.

- Mantenga su sistema operativo y sus aplicaciones actualizados con las últimas versiones totalmente parcheadas.

- Utilice la última versión de software de seguridad de proveedores establecidos y de confianza.

- Manténgase al día sobre las últimas tendencias, problemas y noticias de seguridad en sus blogs favoritos sobre seguridad de la información.

Seguir estas recomendaciones puede reducir las posibilidades de convertirse en víctima, o ayudarle a recuperarse más rápidamente en caso de que lo haya sido.