Cuando nos enteramos de que alguna persona de nuestro entorno fue hackeada, hay dos preguntas que surgen casi de inmediato. La primera es: ¿cómo sucedió?. Y la segunda ya nos sitúa en una situación de alerta: ¿yo también debo preocuparme?

Para poner claridad a este segundo interrogante, a continuación analizaremos los riesgos a los que podemos estar expuestos en caso de que un familiar, amigo o contacto haya sido víctima del robo de una cuenta o de una infección con malware. Y también, compartiremos algunos consejos de seguridad para que reducir las posibilidades de sufrir alguna consecuencia inesperada.

Las distintas caras de un riesgo real

Cuando una persona cercana es víctima de una estafa o de una infección con malware, sus contactos pueden ser más propensos a recibir un ataque. Por eso, en estas situaciones, es importante que conozcas a qué riesgos podrías exponerte.

Suplantación de identidad

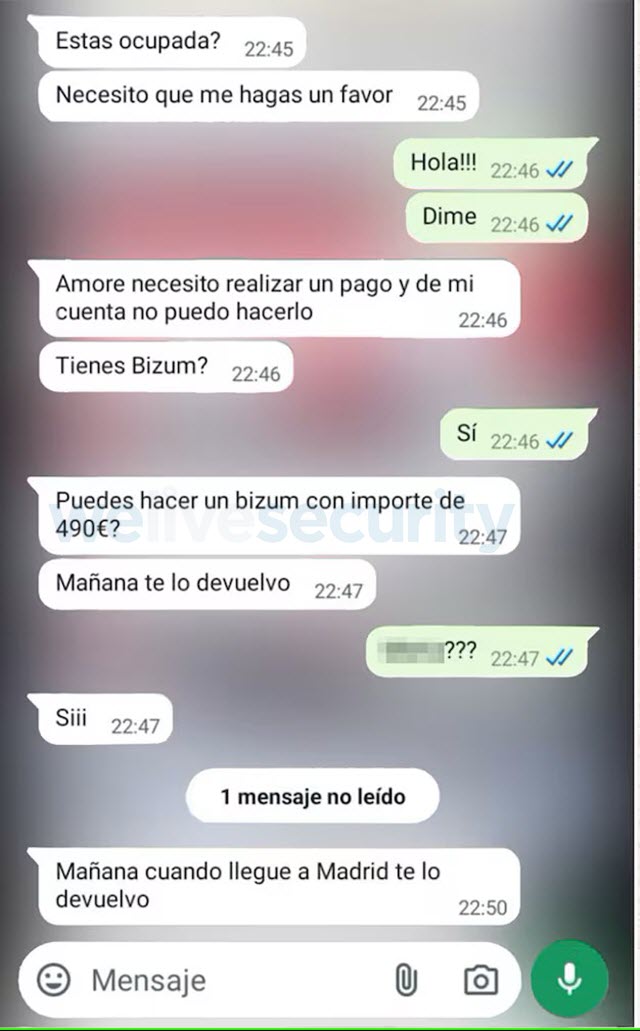

En el caso de que, por ejemplo, una persona sufra el robo de su cuenta de WhatsApp (o de cualquier otra red social), el cibercriminal puede suplantar su identidad con el objetivo de robar dinero, distribuir enlaces maliciosos o intentar otro tipo de fraude.

Y claro, llevará adelante estas estrategias contra las personas que la víctima tiene de contactos e intentará usar a su favor la confianza que suele generar que el mensaje llegue de alguien a quien conocen. De allí que este tipo de ataques sean tan eficaces.

Mensajes maliciosos

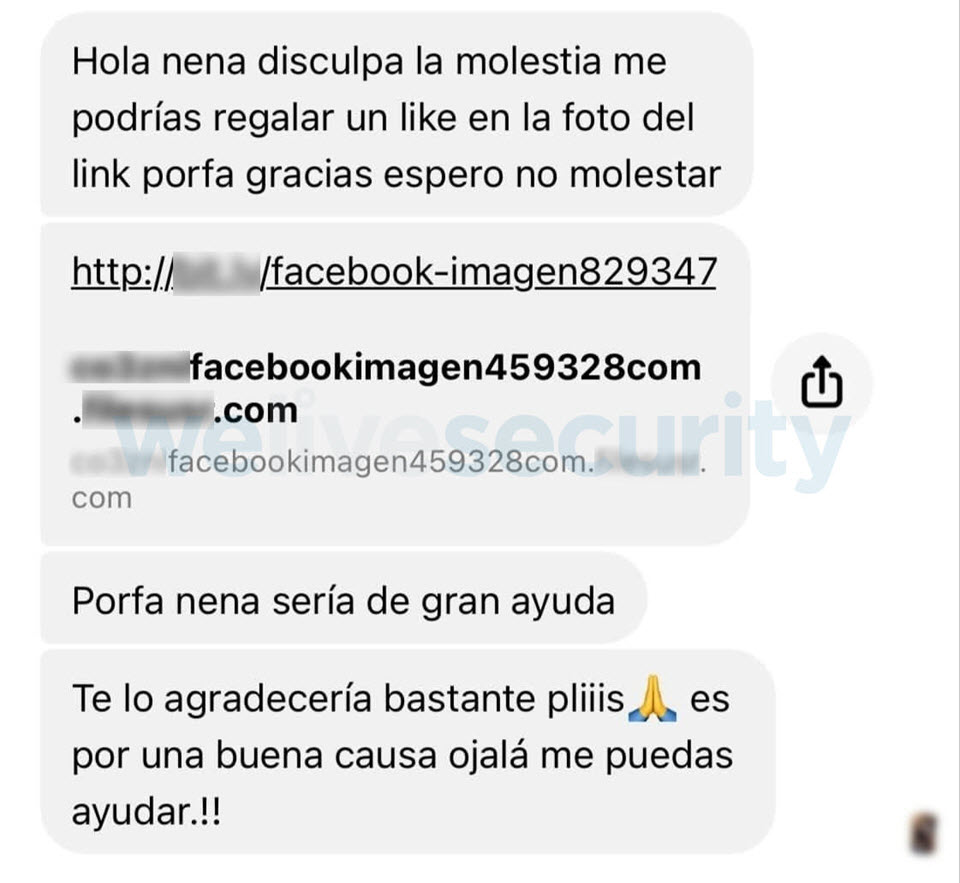

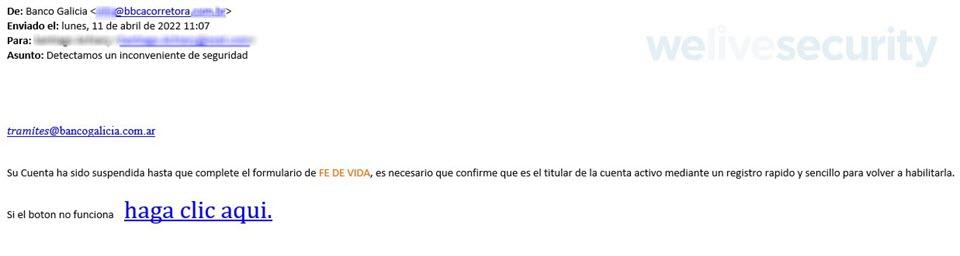

Cuando una persona sufre la infección de un malware que roba credenciales o que toma el control de la máquina, el atacante puede tener acceso a las listas de contactos y enviarles correos o mensajes bajo la identidad de la víctima.

Pero hay más: porque hasta incluso desde el equipo infectado, el ciberatacante puede publicar en las redes sociales de la víctima, links con enlaces maliciosos de sitios de phishing, que lleven a sus contactos a descargar malware, adware o spam.

En resumen, es importante prestar atención a mensajes, correos, llamadas o publicaciones, más allá de que provengan de alguna persona que conozcamos o nos sea familiar.

Filtración de datos

En caso de que en el pasado hayas compartido alguna información sensible, equipos o redes, con la víctima, también puedes estar en riesgo. Vayamos a un ejemplo concreto: si compartían la cuenta de Netflix, el hacker ahora tiene acceso a ella (contraseñas, métodos de pago, etc.).

Por otro lado, si en alguna oportunidad iniciaste sesión en el dispositivo vulnerado de la víctima, es posible que tu información haya quedado registrada y ahora esté en manos del actor malicioso. Hablamos de contraseñas, correo electrónico, datos de acceso y cualquier otro tipo de información valiosa.

En WeLiveSecurity compartimos un caso real de una persona que se infectó con un malware y el ciberatacante logró acceder a las cuentas de Instagram, Facebook, Twitter, Hotmail, Twitch y Steam de la víctima y de su pareja (que también estaba logueada en el mismo equipo).

Ataque personalizado

Cuando un atacante accede a la cuenta de una víctima, también obtiene acceso a los historiales de las conversaciones de sus contactos.

Entonces, el actor malicioso podría utilizar toda esa información disponible (puede ser desde el lugar de trabajo, las últimas vacaciones o cualquier otra data personal), para realizar un ataque personalizado a cualquiera de esos contactos.

¿El objetivo? Intentar engañarte para robarte información o dinero, por ejemplo haciéndose pasar por una empresa u organización, o directamente extorsionarte.

Lectura recomendada:

Me hackearon WhatsApp, ¿qué hago?

Me hackearon el celular, ¿qué hago?

¿Qué puedo hacer para protegerme?

Como hemos visto, si alguien de tu entorno fue hackeado, existen diversos riesgos latentes a los que debes prestar atención.

La buena noticia es que hay algunas acciones concretas que puedes tomar, para reducir sensiblemente las posibilidades de sufrir alguna consecuencia indeseada de esta situación. En ese sentido, es recomendable:

- Actualizar tus contraseñas: en caso de que alguna cuenta o dispositivo haya estado vinculado con la persona hackeada, es necesario que cambies tus claves de acceso de manera inmediata. Utilizar contraseñas únicas y robustas es la mejor manera de proteger tus cuentas, mientras que un gestor de contraseñas puede ser un gran aliado a la hora de almacenarlas.

- Implementar la autenticación en dos pasos (también conocida como 2FA): es importante tener activa esta capa extra de seguridad en todas aquellas cuentas que lo permitan. Concretamente, protegerá tus cuentas en caso de que hayan caído en las manos equivocadas.

- Compartir esta información con familiares y amigos, con el fin de que todos estén informados de las estafas a las que pueden estar expuestos, puedan identificarlas, y también para que puedan tomar medidas para proteger su información.