La industria de los videojuegos mueve millones y evidencia grandes expectativas hacia el futuro y claro que este éxito hizo que los ciberdelincuentes enfoquen su mira en ella: no solo en las empresas sino también en los propios jugadores.

En este artículo compartiremos algunos casos recientes que muestran cómo los actores maliciosos buscan acceder a los datos personales de la comunidad gamer: cómo buscan infectarlos con malware, y qué rol juegan los infostealers, los mods comprometidos y las estafas de phishing.

Una realidad que no es un juego

Para comprender cómo el cibercrimen está afectando a la industria gamer, hay ejemplos de sobra. Varias empresas de videojuegos fueron objetivo de bandas de ransomware en los últimos años, por ejemplo, la empresa Insomniac Games —reconocida por sus dos juegos de Spider-Man— fue víctima, a fines de 2023, de una fuga de datos a gran escala tras negarse a pagar un rescate al conocido grupo Rhysida. Los datos sensibles incluían desde información personal de sus desarrolladores hasta la hoja de ruta de futuros lanzamientos.

No solo las grandes empresas están en peligro: la información personal de los jugadores también es un objetivo atractivo para los ciberdelincuentes que ocultan códigos maliciosos en todo tipo de archivos relacionados con videojuegos. ¿Cómo puede generarse la infección? Muy fácil: la comunidad gamer suele entrar en contacto con malware al aventurarse fuera del ecosistema oficial hacia las aguas inexploradas de los sitios de torrents y los servidores de Discord, incluso canales de YouTube, donde se ofrecen juegos pirateados y hasta herramientas para hacer trampas.

Son esas zonas grises donde los ciberdelincuentes expanden sus estrategias: la posibilidad de conseguir un juego gratis o de ejecutar disparos a la cabeza a través de paredes en shooters multijugador, constituyen el cebo perfecto para jugadores desprevenidos. Porque en realidad, lo que espera a las víctimas suelen ser infostealers que van a por las contraseñas de sus cuentas online, billeteras virtuales o datos de tarjetas de crédito.

Infostealers as a service, muy activos en 2024

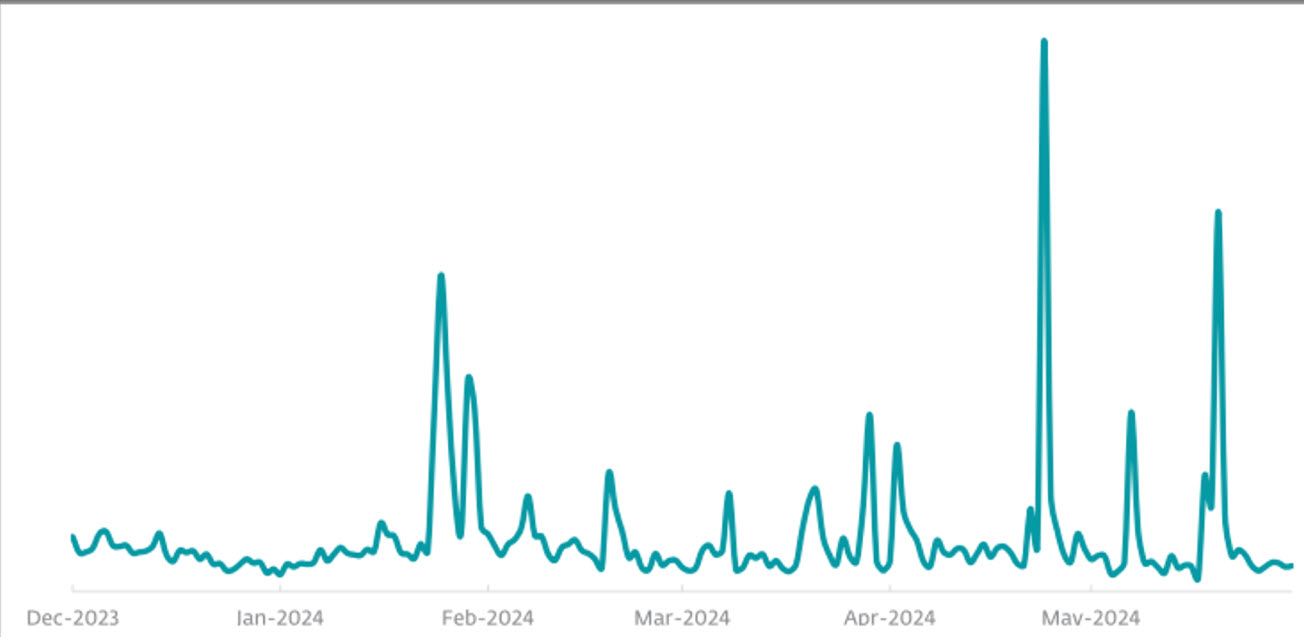

Con frecuencia, los ataques a los jugadores se realizan mediante malware del tipo infostealer. Por ejemplo, RedLine Stealer y Lumma Stealer se encontraron ocultos en archivos que se hacían pasar por software o como cracks de videojuegos. También se distribuyeron a través de videos en canales de YouTube comprometidos que ofrecían cracks y mods para distintos juegos. Observando nuestros datos de telemetría, podemos confirmar que estas dos amenazas fueron muy activas durante todo el primer semestre de 2024.

Cuando se trata de RedLine Stealer, parece que este infostealer-for-hire se niega a morir incluso después de la interrupción llevada a cabo en 2023. Nuestros datos sugieren que, aunque RedLine Stealer ya no se actualiza, sigue utilizándose.

Es importante destacar que la mayoría de los casos queda relegado a campañas puntuales aisladas a uno o dos países. De hecho, en 2024 sus tres mayores picos de datos se registraron el 25 de enero (50% de las detecciones registradas en Alemania), el 24 de abril (87% en España) y el 20 de mayo (91% en Japón). Sin embargo, estos picos fueron tan significativos que sus detecciones en el primer semestre de 2024 superaron a las del segundo semestre de 2023, con un aumento del 31%.

Tras el ascenso de Lumma Stealer en el segundo semestre de 2023, las detecciones de esta amenaza, que se dirige principalmente a las criptomonedas, disminuyeron en el primer semestre de 2024.

Sin embargo, parece haber habido un cambio en las variantes específicas de la amenaza utilizadas por esta familia de malware. En el segundo semestre de 2023, ESET registró detecciones de Lumma Stealer en su mayoría como Win/Spy.Agent.PRG; estas detecciones se redujeron casi por completo en 2024. Por otro lado, a finales de 2023, el malware cambió a una nueva variante, concretamente a Win/Spy.Agent.QLD. En contraste a la variante .PRG, .QLD estaba creciendo en el primer semestre de 2024.

Mods comprometidos: nadie está exento

Pero hasta los jugadores que no son propensos a piratear juegos o utilizar trucos también pueden encontrarse con archivos maliciosos. ¿Cómo? Al descargar otros recursos relacionados con los videojuegos como los mods —o modificaciones de un videojuego—, que pueden verse comprometidos por los ciberdelincuentes o incluso ser malware encubierto.

Aunque siempre lo recomendable es acudir a repositorios de mods reconocidos u operar en plataformas oficiales como Steam, hubo casos en los que ni siquiera estas eran seguras. Por ejemplo, varias cuentas en plataformas de modding de Minecraft fueron comprometidas en julio 2023 por ciberdelincuentes queinyectaron código de robo de información en proyectos existentes. Más recientemente, en diciembre de 2023, un popular mod para el juego Slay the Spire fue utilizado para introducir Epsilon Stealer (que ESET detecta como el troyano JS/PSW.Agent, variantes .CH y .CI) a través del sistema de actualizaciones de Steam.

En estos casos, la mejor línea de defensa es utilizar software de seguridad actualizado para que detecte cualquier archivo potencialmente malicioso.

Lectura recomendada:¿Cómo saber si un enlace tiene virus?

Estafas de phishing: la amenaza de los más chicos

Además de ser engañados para descargar programas maliciosos, los jugadores también pueden ser víctimas de estafas de phishing. Según las fuentes de ESET, los juegos ocupan el décimo lugar en la clasificación de los sitios web de phishing más importantes para el primer semestre de 2024.

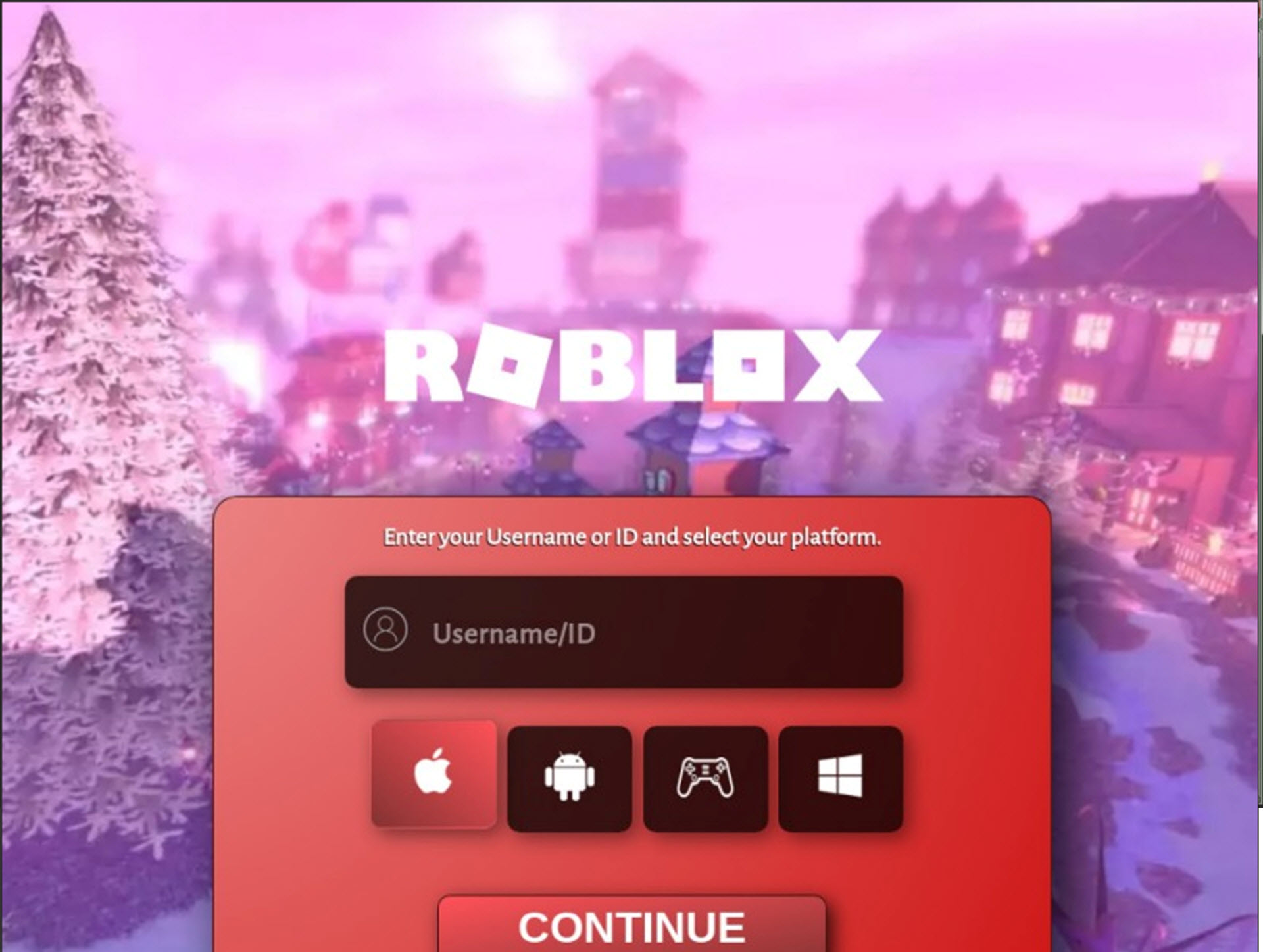

El phishing puede ser especialmente peligroso cuando se dirige a juegos cuyo público principal son los niños. El año pasado, Cisco Talos publicó un informe sobre las muchas formas en que Roblox, una plataforma de juegos sandbox muy popular entre menores de edad, está siendo utilizada por los ciberdelincuentes para acceder a información sensible de sus usuarios.

Imagen 2. Ejemplo de sitio de phishing que utiliza Roblox como anzuelo.

Dado que Roblox contiene una moneda virtual llamada Robux que puede comprarse con dinero real, es un objetivo muy atractivo para los ciberdelincuentes. En nuestras fuentes de phishing, vimos varios casos de falsas pantallas de inicio de sesión de Roblox o sitios web que decían dar Robux a la gente al registrarse.