Siempre que termina un ciclo tendemos a realizar balances sobre diversas métricas que nos aportan valor tanto sobre lo que ha sucedido como sobre donde estamos parados en ciertos aspectos y por ello se vuelve interesante repasar según diversas estadísticas como fue el año 2024 en materia de vulnerabilidades y cuáles fueron sus diferentes características.

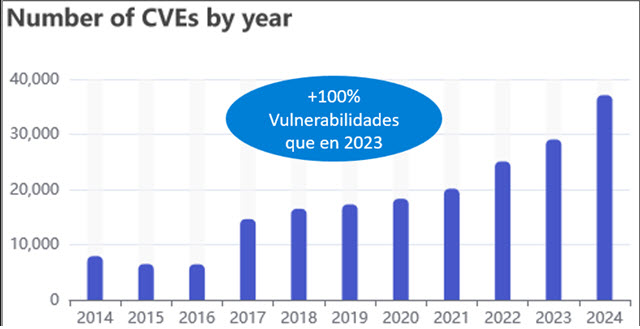

Histórico de vulnerabilidades reportadas en 2024

Tal como podemos apreciar el grafico ilustra que el año 2024 fue un periodo que muestra un nuevo pico histórico sobre el reporte de vulnerabilidades en diferentes vendors y productos. Acumulando un total de 40.287 vulnerabilidades que representan un 100,8% más de las vulnerabilidades reportadas sobre 2023, y equivalen a más de 100 vulnerabilidades reportadas en promedio por día, situación que demuestra que, si el promedio diario se mantiene, se podría proveer un aumento de detecciones para este 2025 respecto a 2024. Otro dato relevante es que el 11,9% de vulnerabilidades son de carácter critico, situación que se muestra decreciente respecto a 2023, donde el porcentaje de vulnerabilidades criticas reportadas fue del 17,5%. Podemos deducir que durante 2024 se encontraron más vulnerabilidades que otros años pero no necesariamente más críticas.

A continuación, profundicemos cuales son las aplicaciones, los sistemas operativos, los vendors y productos más afectados, entre otros datos de relevancia.

Aplicaciones con más vulnerabilidades en 2024

|

|

Nombre producto |

Nombre Vendor |

Tipo de producto |

Número de vulnerabilidades |

|

1 |

Application |

|||

|

2 |

Application |

|||

|

3 |

Application |

|||

|

4 |

Application |

|||

|

5 |

Application |

Las aplicaciones son las piezas de software mas utilizadas por los usuarios finales en todos los sectores sociales y es importante estar atento a las nuevas vulnerabilidades que se detectan para poder aplicar los diferentes parches de seguridad a tiempo para no ser victimas de diferentes problemas de seguridad. Tal como vemos dentro de las aplicaciones con más fallos reportados, el primer puesto se lo lleva el navegador Google Chrome y el segundo puesto lo lleva el navegador Firefox, ambos de uso muy masivo tanto por diferentes infraestructuras de tecnología como usuarios finales. Si pensamos en términos de réditos, para los ciberatacantes, las aplicaciones mas utilizadas siempre serán las más susceptibles y propensas a ser explotadas ya que, en general, los ciberatacantes buscan llegar a la mayor cantidad de usuarios/victimas posibles.

S.O con más vulnerabilidades en 2024

|

|

Nombre producto |

Vendor Name |

Número de vulnerabilidades |

|

1 |

|||

|

2 |

|||

|

3 |

|||

|

4 |

|||

|

5 |

Para el caso de los sistemas operativos, para el sistema Linux Kernel se han detectado 2968 vulnerabilidades de alta criticidad, 548 para Windows Server 2022 y 584 para el sistema Window Server 2019.

Vendors con más vulnerabilidades en 2024

Con respecto a los vendors, si bien vemos en el primer puesto a Linux, es importante es no solo relacionar la cantidad de riesgos si no también la criticidad de los mismos y la cantidad de productos relacionados a cada vendor que se da así una distribución más panorámica de la presencia de los tipos de riesgos y que tan expuestos estamos según los productos que utilicemos.

|

Vendor Name |

Number of Vulnerabilities |

|

|

01 |

||

|

02 |

||

|

03 |

||

|

04 |

||

|

05 |

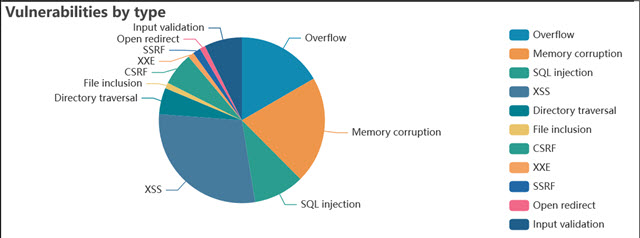

Tipo de vulnerabilidades más frecuentes en 2024

Con respecto al tipo de amenzas, vemos que el escenario es variado, pero se destacan aquellos hallazgos relacionados a las vulnerabilidades por tipo donde XSS representa un 42,65% y muestra la exposicion de las aplicaciones web.

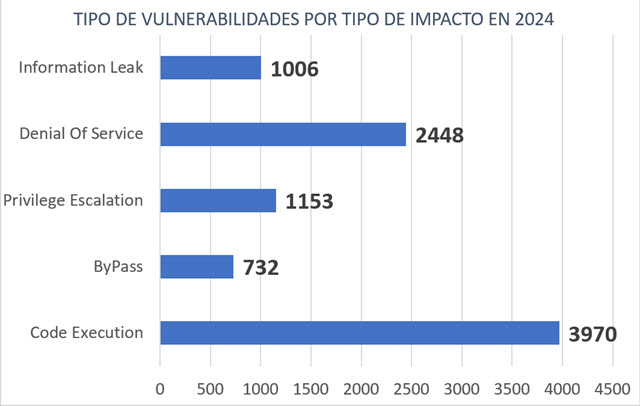

Respecto a las vulnerabilidades por tipo de impacto se encuentra Code Execution representando un 41,45% arrojando un porcentaje relativamente elevado respecto al total sobre todo por su grado de criticidad y riesgo, no olvidemos que este tipo de vulnerabilidades podria permitir a un atacante ejecutar código y escalar en diversos sentidos sus estrategias de ataque.

Vulnerabilidades más explotadas en 2024

Si bien hemos repasado el estado general de lo que fue el 2024 en materia de vulnerabilidades, es cierto que no todas las vulnerabilidades son críticas y no para todas existen exploits disponibles que permitan su explotación, en esta línea se hace interesante saber que ha sucedido durante 2024 con los exploits detectados, cuáles son los más relevantes, y que características tienen entre otra información.

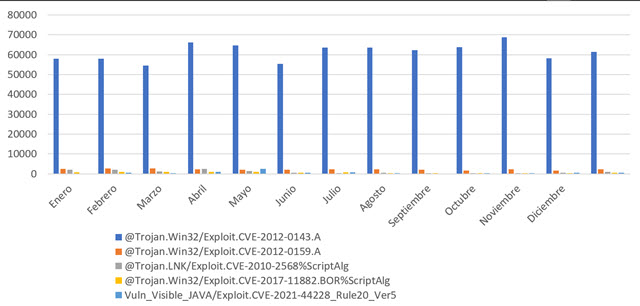

En el siguiente grafico podemos observar las 5 vulnerabilidades más utilizadas por cibercriminales durante 2024 en LATAM según datos de nuestra telemetría:

La CVE-2012-0143 y la CVE-2012-0159 fueron las dos vulnerabilidades qué más intentaron aprovechar en 2023 mediante exploits

Se deduce que el dato más movilizador en cuanto a los exploits detectados en 2024 yace en que entre las vulnerabilidades más utilizadas por los cibercriminales hay algunas que fueron descubiertas hace más de 10 años y afectan a servicios de uso masivo.

A continuación el listado de las vulnerabilidades más explotadas

CVE-2012-0143 su exploit asociado aprovecha de una vulnerabilidad de Microsoft Windows que permite la ejecución remota de código arbitrario.

CVE-2012-0159 está asociado a un exploit que abusa de una vulnerabilidad en Microsoft Windows que también permite acceder remotamente y sin necesidad de autenticación a un sistema vulnerable

CVE-2010-2568 Relacionada a Windows Shell en Microsoft Windows XP SP3, Server 2003 SP2, Vista SP1 y SP2, Server 2008 SP2 y R2 y Windows 7 permite a usuarios locales o atacantes remotos ejecutar código arbitrario a través de un archivo de acceso directo (1) .LNK o (2) .PIF diseñado específicamente, que no se maneja adecuadamente durante la visualización de iconos en el Explorador de Windows, como se demostró en julio de 2010 y se informó originalmente para malware que aprovecha CVE-2010-2772 en los sistemas Siemens WinCC SCADA.

CVE-2017-1182 está asociado a un exploit que aprovecha una vulnerabilidad de Microsoft Office que permite al atacante acceder remotamente a un sistema vulnerable sin necesidad de autenticación.

CVE-2021-44228 Referente a las funciones JNDI de Apache Log4j2 2.0-beta9 a 2.15.0 (excluidas las versiones de seguridad 2.12.2, 2.12.3 y 2.3.1) utilizadas en la configuración, los mensajes de registro y los parámetros no protegen contra LDAP controlado por un atacante y otros puntos finales relacionados con JNDI. Un atacante que pueda controlar los mensajes de registro o los parámetros de los mensajes de registro puede ejecutar código arbitrario cargado desde servidores LDAP cuando la sustitución de búsqueda de mensajes está habilitada. A partir de log4j 2.15.0, este comportamiento se ha deshabilitado de forma predeterminada. A partir de la versión 2.16.0 (junto con 2.12.2, 2.12.3 y 2.3.1), esta funcionalidad se ha eliminado por completo. Tenga en cuenta que esta vulnerabilidad es específica de log4j-core y no afecta a log4net, log4cxx ni a otros proyectos de Apache Logging Services.

Conclusión

La persistencia de estas vulnerabilidades evidencia una vez más la falta de concientización entre los usuarios, lo que debería servir como un llamado de atención para fomentar la adopción de buenas prácticas de seguridad. Entre estas prácticas, resulta fundamental la instalación regular de actualizaciones y parches de seguridad para prevenir incidentes potenciales. Tal como hemos mencionado en ocasiones anteriores, aunque existen múltiples factores que influyen en la detección de riesgos de seguridad, es un hecho que continuamente surgirán nuevas vulnerabilidades.

Esto nos obliga a evaluar si dichas vulnerabilidades tienen exploits asociados que puedan facilitar su explotación, así como a medir el impacto que representan. Es común encontrar sistemas con numerosas vulnerabilidades de bajo impacto, las cuales reducen su nivel de riesgo en comparación con sistemas que, aunque presentan menos vulnerabilidades, tienen un impacto significativamente mayor. En este contexto, se vuelve evidente la importancia de mantener nuestros sistemas actualizados y de estar informados sobre las vulnerabilidades que emergen a diario.