El spoofing de dominios de correos electrónicos es una técnica ampliamente utilizada en el mundo del cibercrimen. Suplantar la identidad de una compañía u organización es un método eficaz para hacerse pasar por una figura de autoridad confiable frente a potenciales víctimas. Este método de contacto inicial suele ser capitalizado adjuntando un enlace a un sitio malicioso, o un adjunto que infecte el equipo del receptor.

Este tipo de ciberataques no solo afectan a quien reciben el correo malicioso, sino también, aunque de manera secundaria, a la compañía suplantada. Estas ven en juego, como mínimo, su reputación y confiabilidad y hasta, en algunos casos más extremos, consecuencias legales por considerar insuficientes (o nulas) las acciones para concientizar a sus clientes.

Si bien el spoofing de dominio es posible por el diseño de los protocolos involucrados en el envío de correos electrónicos, existen ciertos mecanismos de seguridad que permiten a quienes administran dominios corporativos o bien prevenir estos envíos o diferenciar los correos reales de los falsificados.

Registros SPF

Un registro SPF (Sender Policy Framework) es un registro DNS de texto simple que permite identificar qué servidores de correo están autorizados para enviar mensajes a nombre del dominio administrado. Estos registros fueron creados específicamente para prevenir el email Spoofing, siendo una de las medidas más sencillas a tomar.

Con un registro SPF configurado, todo servidor de correo receptor verificará a través de una consulta DNS, si el servidor emisor coincide con alguno de los autorizados. De hacerlo, el correo es autorizado y sigue a otros controles. Caso contrario, puede ser marcado como spam o rechazado, dependiendo de la política del registro.

Los campos de un registro SPF permiten filtrar correos mediante distintos orígenes, siendo los configurables:

- ip4: Autoriza a servidores mediante una o un rango de direcciones IPv4.

- ip6: Autoriza a servidores mediante una o un rango de direcciones IPv6.

- a: Autoriza a servidores por su nombre de dominio.

- mx: Autoriza a servidores por el registro MX del dominio.

- include: Autoriza a remitentes de correos externos por su dominio.

- all: Decide sobre todos los no indicados. Si se indica -all, todos los correos que no cumplan la validación serán rechazados por el receptor. De utilizar ~all, la versión más flexible, todos los que no cumplan la validación serán aceptados pero marcados como spam.

Veamos algunos ejemplos de registros SPF.

v=spf1 ip4: 192.168.1.10 ip4:192.168.2.20 -all => Autoriza dos servidores emisores

v=spf1 include:spf.protection.outlook.com a:mail.ejemplo.com -all => Permite el servidor que resuelve a mail.ejemplo.com y a proveedores de correo de Microsoft365.

v=spf1 mx ~all => Autoriza correos provenientes de servidores definidos en los propios registros MX, y aquellos no autorizados se envían, pero marcan como sospechosos.

Es importante considerar que un registro SPF mal configurado puede provocar fallos en la entrega de correos enviados por el servidor, con lo cual recomendamos probar estas configuraciones antes de dejarlas activas.

DKIM y DMARC

DKIM (por sus siglas en inglés, DomainKeys Identified Mail) es otro mecanismo de autorización de correos que permite, mediante el uso de la criptografía asimétrica, asegurar la autenticidad del remitente del correo. Funciona como una capa extra por sobre los registros SPF, complementando así la protección contra el spoofing y otros ataques relacionados.

El detalle del funcionamiento de DKIM puede reducirse a dos partes. En primer lugar, la firma del correo saliente: Cuando un mensaje se envía desde un dominio, el servidor configurado con DKIM adjunta una firma digital en los encabezados del mismo, siendo esta generada con la clave privada del mismo servidor. Luego, el servidor receptor obtiene la clave pública del DNS del dominio emisor y verifica la firma, considerando legítimos a los correos que coinciden.

Este mecanismo no solo previene el spoofing del dominio perteneciente al servidor emisor, sino también refuerza la confianza del receptor: Un correo proveniente de un dominio con el DKIM configurado tiene menores posibilidades de ser marcado erróneamente como spam.

La configuración de DKIM no es compleja, pero sí lleva varios pasos. Para ello, recomendamos seguir las guías de los servicios que tu organización utilice, como Google Workspace o Microsoft 365.

Como complemento a estas dos tecnologías, surge DMARC (Domain-based Message Authentication, Reporting and Conformance). Este es un protocolo diseñado para garantizar no solo el cumplimiento de las validaciones SPF y DKIM, sino también para determinar las acciones a seguir para aquellos envíos que no cumplan las mismas.

Según la configuración DMARC, el servidor receptor puede aceptar, rechazar o poner en cuarentena (por ejemplo, en spam) un correo electrónico que no cumpla con las políticas establecidas. Además, puede enviar informes de estas incidencias al administrador de manera periódica, lo cual permite monitorear intentos de suplantación de identidad o spoofing y ajustar las políticas según sea necesario.

BIMI

Hasta ahora, todas las políticas abordadas en este artículo resultan transparentes hacia el usuario final, que es quien recibe el correo electrónico. Y si bien son necesarias, también es fundamental garantizarle al receptor de manera explícita que el mensaje es de quien dice ser.

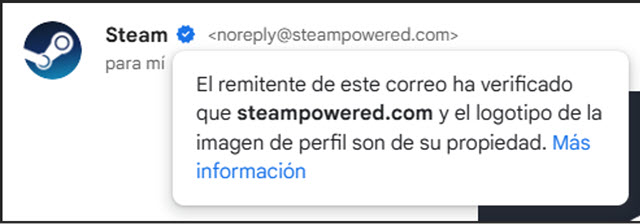

Y aquí es donde surge el BIMI (Brand Indicator for Message Identification), un estándar de identificación visual que permite que las organizaciones asocien sus logotipos con los correos salientes de sus servidores. Este logotipo aparece directamente en la bandeja de entrada del destinatario (junto al remitente), proporcionando una identificación visual inmediata de la empresa y reforzando la confianza en la comunicación por correo electrónico.

La implementación de BIMI requiere varios pasos comunes a la mayoría de servidores de correo. En primer lugar, el diseño de un logotipo en formato específico (generalmente SVG) limpio y fácilmente asociable a la organización emisora.

Además, es necesario que DMARC esté configurado con políticas estrictas, ya sea de rechazo o de cuarentena, lo cual requiere que también los SPF y DKIM estén activos. Y dependiendo del proveedor de correo, podría llegar a ser requerido un VMC, certificado emitido por entidades como DigiCert, que autentique el registro y autoría del logotipo.

Conclusiones

Estas tecnologías, aunque complementarias, desempeñan un papel crucial en la creación de un entorno de comunicación más confiable, donde los correos electrónicos legítimos son validados adecuadamente y se reducen las oportunidades para que los atacantes suplanten identidades y cometan fraudes. La seguridad que proporcionan va más allá de la organización, ya que al garantizar que los correos auténticos sean fácilmente identificables por los usuarios, se minimiza la posibilidad de que se conviertan en víctimas de engaños.

No obstante, las herramientas tecnológicas por sí sola no es suficiente. La educación en ciberseguridad sigue siendo un componente clave para reforzar la protección de las empresas y sus clientes. A medida que las amenazas de suplantación de identidad evolucionan, es fundamental que tanto los empleados como los usuarios estén capacitados para identificar correos fraudulentos y comprender los riesgos asociados con las comunicaciones electrónicas.