El protocolo DMARC (Domain-based Message Authentication, Reporting & Conformance) busca reducir el envío de correos phishing y los ataques de compromiso de correo electrónico corporativo (BEC). Si una empresa cuenta con un servidor de dominio de correos, es una buena práctica habilitar este protocolo.

Una buena recomendación para los administradores de TI es publicar uno o varios registros DMARC en el sistema de nombres de dominio (DNS) y crear políticas para indicar a los destinatarios qué hacer con los correos electrónicos que no pasen la autenticación. Dependiendo del servidor de dominios (Microsoft 365, Google Workspace o Amazon SES), estos pueden configurarse fácilmente siguiendo las guías correspondientes.

¿Porqué es importante habilitar el DMARC?

Sabiendo que los ciberdelincuentes utilizan diversos métodos para suplantar identidades y hacerse pasar por personas legítimas ante clientes, empleados, proveedores, etc., habilitar DMARC se presenta como una opción útil para reducir el impacto de este tipo de amenazas, tales como:

- Spoofing (suplantación) de dominios: Un atacante puede localizar dominios que no cuenten con DMARC habilitado para falsificar el de una empresa o institución, haciéndose pasar por un correo electrónico legítimo y empleando técnicas de ingeniería social para obtener información confidencial.

- Spoofing (suplantación) de correo electrónico: Al igual que en el caso anterior, el atacante puede utilizar herramientas de código libre para determinar si un correo electrónico cuenta con el protocolo DMARC y aprovecharse de su ausencia para suplantar su identidad.

- Compromiso de correo electrónico empresarial (BEC, por sus siglas en inglés): Ocurre cuando un correo electrónico parece provenir de un ejecutivo de una organización o institución, solicitando información sensible o, en algunos casos, dinero.

De aquí pueden derivarse amenazas más específicas una vez suplantado el dominio del correo:

- Correo electrónico impostor: cuando un correo es enviado por un ciberdelincuente que afirma ser otra persona cuya intención es obtener un bien económico o material.

- Phishing de correo electrónico: el ciberdelincuente busca que sus víctimas instalen malware o revelen sus credenciales a través de un formulario o sobre el mismo correo.

- Phishing al consumidor: algunas de las grandes filtraciones iniciaron con un correo falsificado que se le envía al consumidor de una empresa o institución, afirmando que son dicha empresa, con la intención de robarles sus credenciales.

- Spoofing (suplantación) de socios: una vez suplantado un correo electrónico empresarial el ciberdelincuente busca contenido cuya intención pretenda cambiar los detalles del pago para desviar fondos y también hacerse de información privilegiada.

- Whaling Phishing: este phishing busca a los altos perfiles de una organización, con el objetivo de lograr de obtener un beneficio financiero o material.

Dos pasos que usan los ciberdelincuentes para comprobar si un dominio de correo es susceptible al spoofing

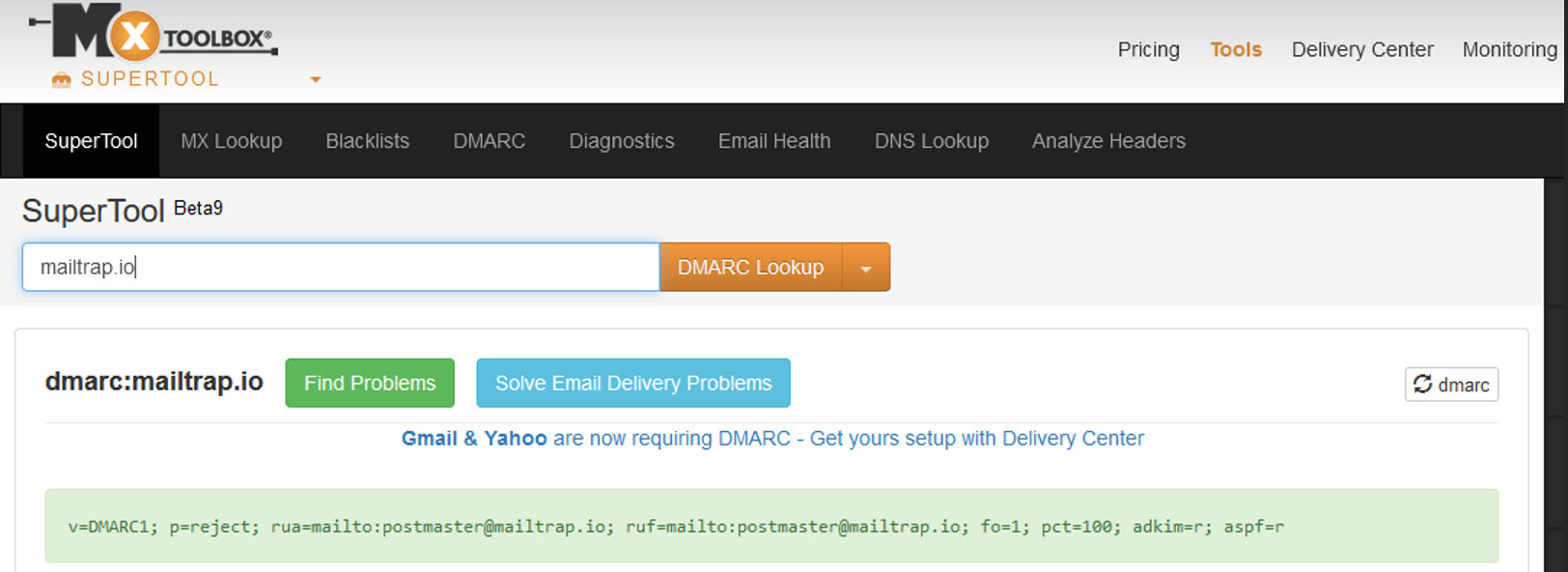

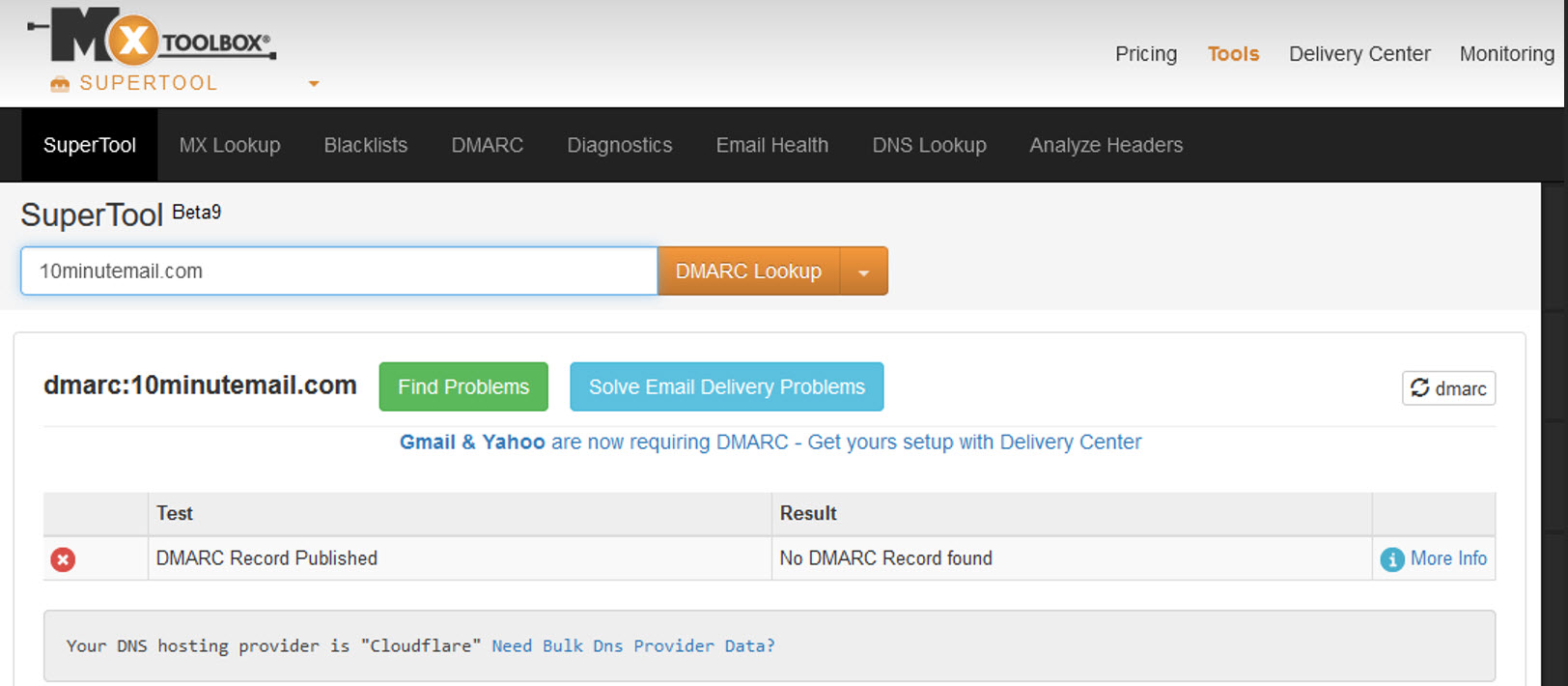

Existen herramientas de código libre y plataformas que pueden determinar si un dominio de correo puede ser suplantado. Por eso, el primer paso que un cibercriminal emplearía es utilizar cualquier recurso que le permita identificar si un correo usa o no el DMARC.

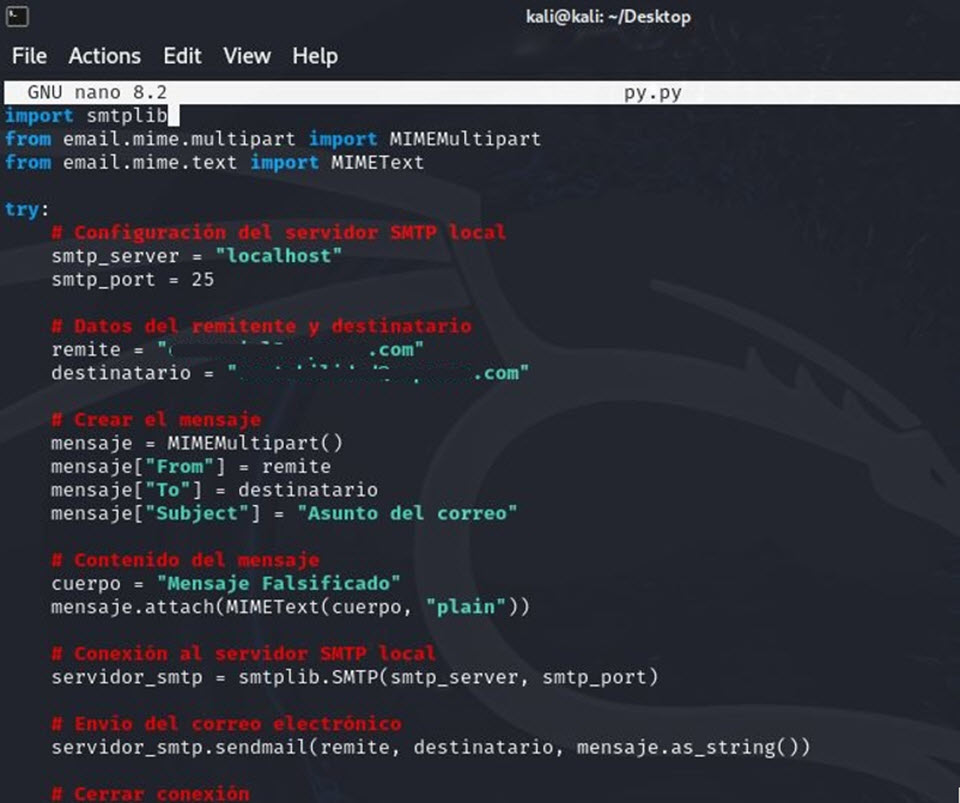

Una vez que se válida que el dominio no cuenta con DMARC, lo siguiente que haría un ciberdelincuente es enviar un correo del dominio suplantado.

Ventajas de implementar DMARC

· Bloqueo de la suplantación de identidad de organizaciones legítimas causantes de fraudes

· Protección de la reputación de la empresa u organización

· Mejora en la entrega de correos legítimos

· Proporcionar un mayor monitoreo y visibilidad sobre aquellos intentos que abusen del dominio

· Cumplimiento de normativas y buenas prácticas en ciberseguridad

Desventajas al implementar DMARC

· Se requieren conocimientos técnicos para poder configurar el DMARC correctamente

· Si no se configuran correctamente el DMARC, puede ocasionar que correos legítimos sean bloqueados o marcados como spam

· Debe de existir un mantenimiento constante sobre las políticas del DMARC

· No es una solución 100% infalible por lo que tiene que combinarse con otras herramientas de ciberseguridad como un XDR o EDR

Recuerda que, si el responsable de gestionar un dominio corporativo no habilita DMARC, expone a riesgos como la suplantación de correos o dominios, lo que podría dar lugar a una brecha de datos, la propagación de malware (como troyanos, spyware o ransomware) y, además, a la pérdida de reputación de la empresa víctima.