Contenido actualizado 17/05/2024. Publicación original 29/07/2021

Google posee el motor de búsqueda más popular y, además, uno de los más poderosos. Esta solución utiliza un “robot” que indexa una enorme cantidad de contenidos de la web, y permite que miles de millones de páginas web sean visibles a través de los resultados de estas búsquedas. Sin embargo, dentro del gran mar de datos y contenidos públicos, algunas piezas de información confidencial o sensibles podrían ser revelados en los resultados de búsqueda, y con frecuencia, esto sucede sin que el dueño del sitio web se percate.

La forma en cómo puede protegerse el contenido web que no quiere ser expuesto puede ir desde indicarle al propio buscador que no indexe el contenido a través de las etiquetas de Robots hasta la protección mediante sistemas de autenticación a recursos de carácter restringido o confidencial dentro de la web.

Tal vez también te interese: El robo de identidad se está volviendo personal. Qué hacer si te encuentras en una lista de datos personales vulnerados | ESET

Comandos para filtrar las búsquedas en Google

A la hora de realizar una búsqueda en Google, existen ciertas palabras clave y operadores que funcionan como un lenguaje de consulta estructurado y tienen un significado especial para este motor de búsqueda. Actúan como un filtro de resultados, es decir, los usuarios pueden apoyarse en estos operadores para encontrar resultados relevantes para sus búsquedas de forma más rápida y precisa. Sin embargo, una persona con fines malintencionados podría utilizar estas mismas técnicas para obtener información sensible, y esto es lo que se conoce como “Google Dorks” o “Google Hacking”.

| Operador | Ejemplo de búsqueda en Google | Propósito | ¿Se puede combinar con otros? |

|---|---|---|---|

| site | site:wikipedia.org | Buscar resultados dentro de un sitio específico | Sí |

| related | related:wikipedia.org | Buscar sitios relacionados | Sí |

| cache | cache:wikipedia.org | Buscar la versión del sitio en caché | Sí |

| intitle | intitle:wikipedia | Buscar en el título de la página | Sí |

| inurl | inurl:wikipedia | Buscar una palabra contenida en una URL | Sí |

| filetype:env | filetype:pdf | Buscar por tipos de archivo específicos | Sí |

| intext | intext:wiki | Buscar en el texto del sitio web solamente | Sí |

| "" | "Wikipedia" | Buscar palabra por coincidencia exacta | Sí |

| + | jaguar + car | Buscar más de una palabra clave | Sí |

| - | jaguar speed -car | Excluir palabras de la búsqueda | Sí |

| OR | jaguar OR car | Combinar dos palabras | Sí |

| * | how to * Wikipedia | Operador de comodín | Sí |

| imagesize | imagesize:320x320 | Búsqueda de imágenes por tamaño | No |

| @ | @wikipedia | Buscar en redes sociales | Sí |

| # | #wiki | Buscar hashtags | Sí |

| $ | camera $400 | Buscar un precio | Sí |

| .. | camera $50..$100 | Buscar dentro un rango de precios | Sí |

Tabla: Ejemplos de algunos operadores de búsqueda comunes. Fuente: Blackhat

¿Qué puedes encontrar con Google Dorks?

Dependiendo de los parámetros utilizados para la búsqueda, los resultados cambiarán, pero podría ser posible identificar información de todo tipo, por ejemplo:

- URLs privadas.

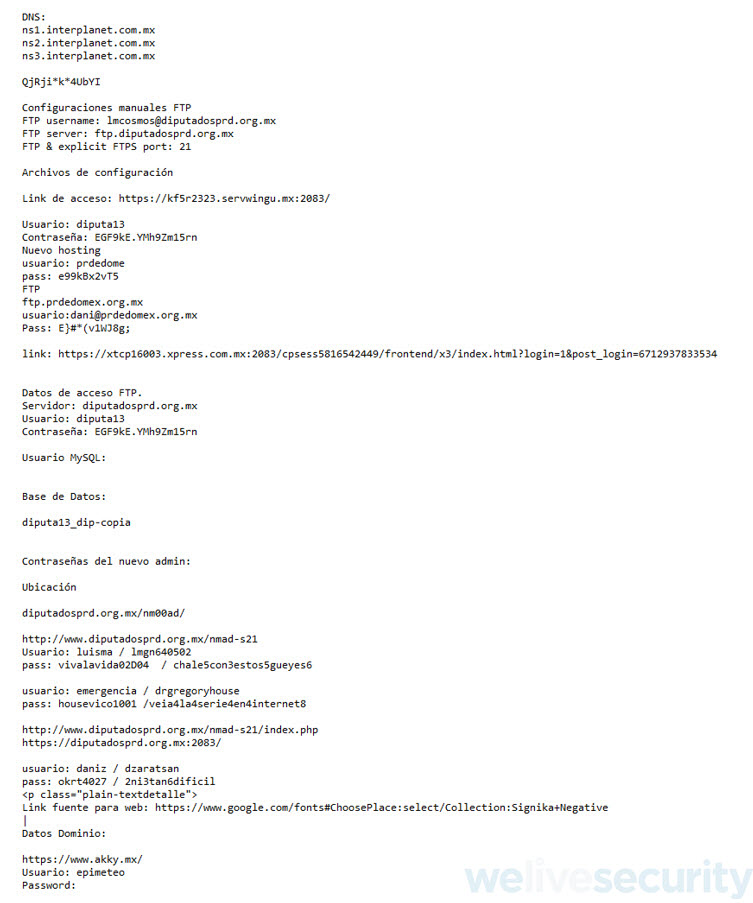

- Credenciales: usuarios y contraseñas de sus cuentas.

- Credenciales de servidores: usuarios y contraseñas de administradores de servidores FTP

- Contenido audiovisual: fotos y vídeos.

- Documentación sensible: DNI, números de teléfono, otros carnets.

- Información bancaria: números de cuenta o tarjetas.

- Bases de datos y versiones

- Correos electrónicos.

- Acceso a cámaras de seguridad en tiempo real.

¿Es legal usar Google Dorks?

Hay que tener en cuenta que al tratarse de una búsqueda tan poderosa y retomando una frase de la cultura popular “un gran poder, conlleva una gran responsabilidad”, el uso de Google Dorks no es ilegal, pues recae una búsqueda avanzada y quitarla, haría que la funcionalidad sea limitada teniendo en cuenta que esta acción pretende encontrar información en Internet fácilmente, así se encuentre expuesta y publicada de manera intencional o descuidada por parte del titular o incluso por terceros.

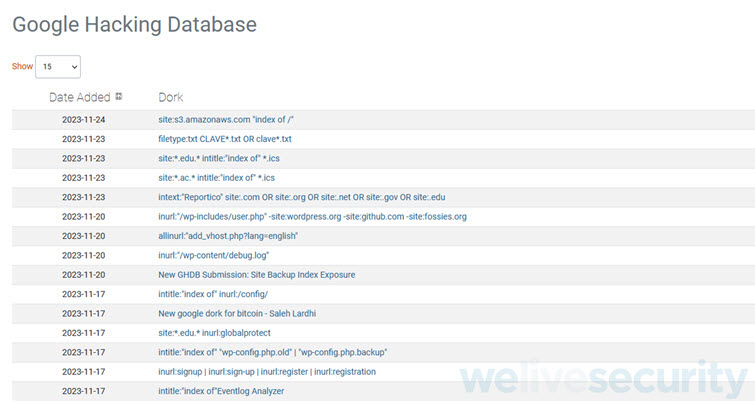

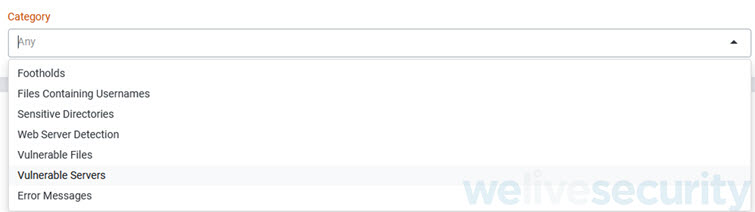

Google Hacking Database GHDB

Google Hacking Database (GHDB) es un proyecto open-source que recopila una inmensa colección de los dorks conocidos. Este proyecto es la eminencia en lo que refiere a esta temática, y es actualizado y mantenido por el grupo Offensive Security (los mismos creadores de Kali Linux, Backtrack y Exploit-DB).

Estos dorks a su vez están clasificados en distintas categorías:

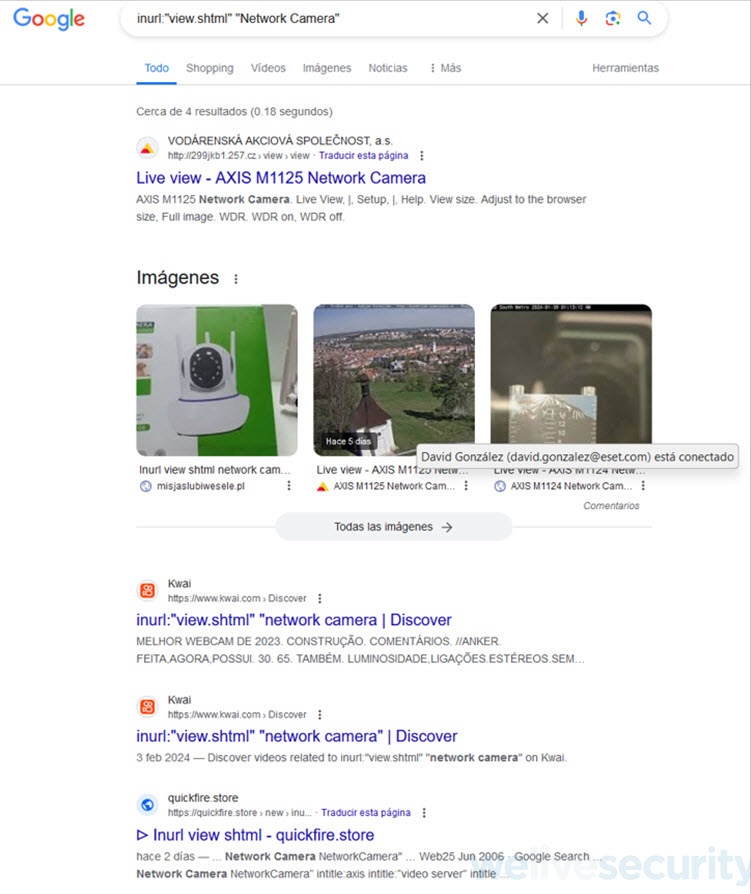

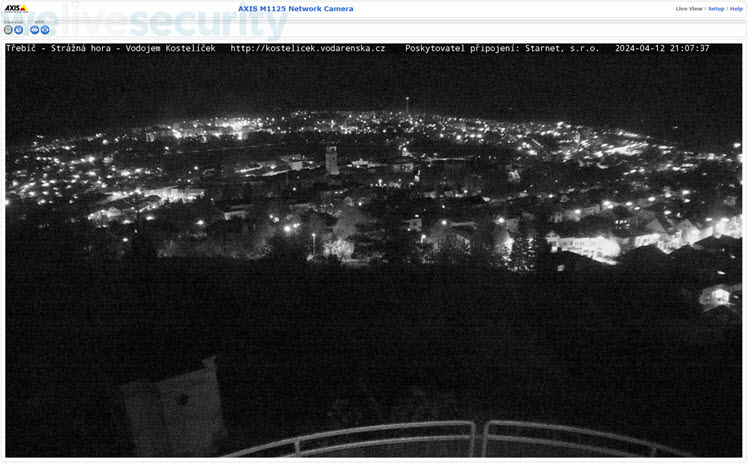

Ejemplo 1: Búsqueda de cámaras de seguridad en tiempo real

Google Dork: inurl:”view.shtml” “Network Camera”

Con este dork se encuentran cámaras web que tienen en la URL “view.shtml” y tienen por título “Network Camera”y están transmitiendo en vivo sin contar con ningún tipo de restricción de acceso por IP (whitelist) o que no requieren autenticación.

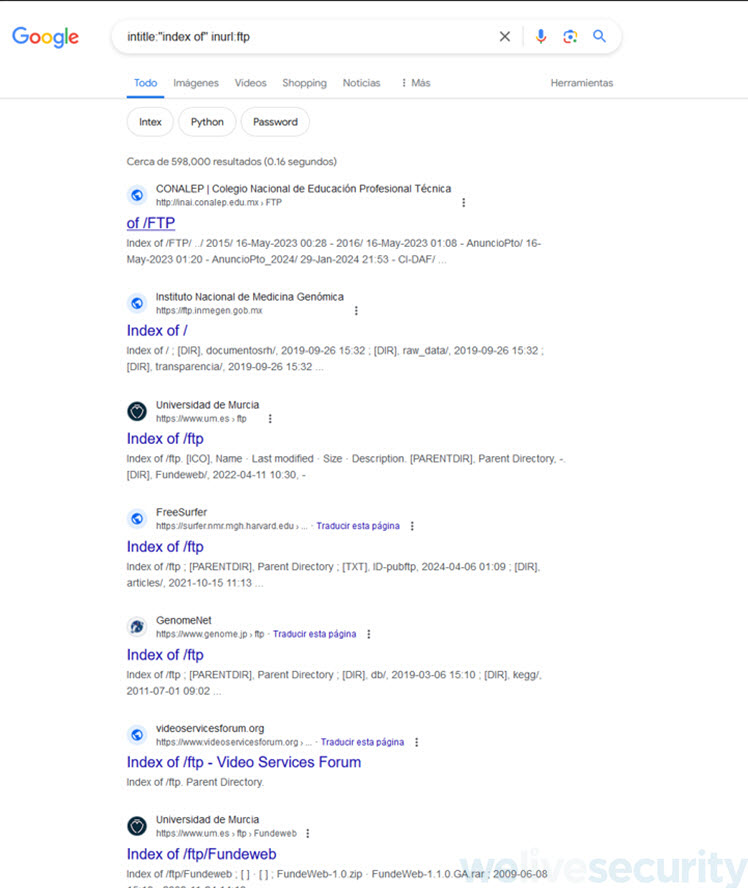

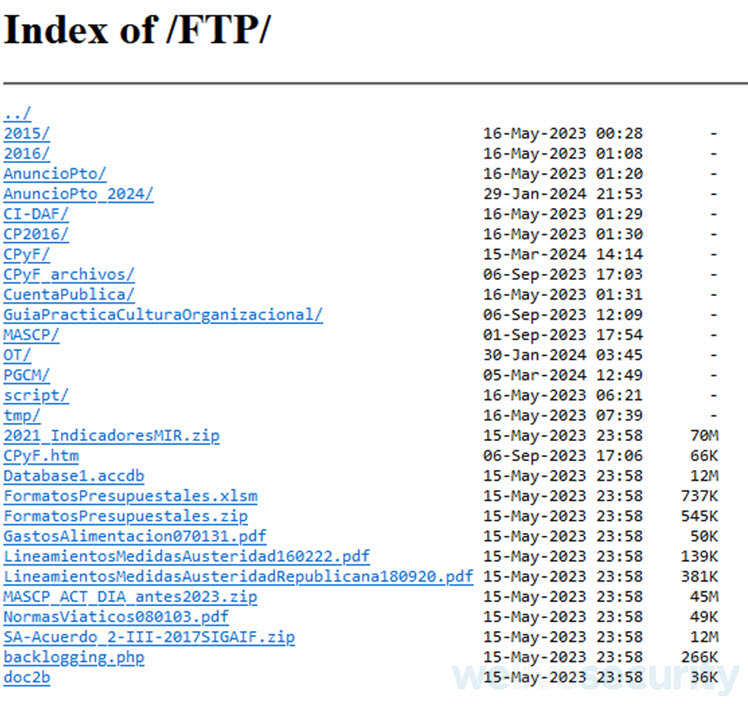

Ejemplo 2: Búsqueda de servidores FTP abiertos

Google Dork: intitle:”index of” inurl:ftp

Con este dork se pueden hallar servidores FTP abiertos, que podrían estar exponiendo información sensible, y que no requieren ningún tipo de autenticación.

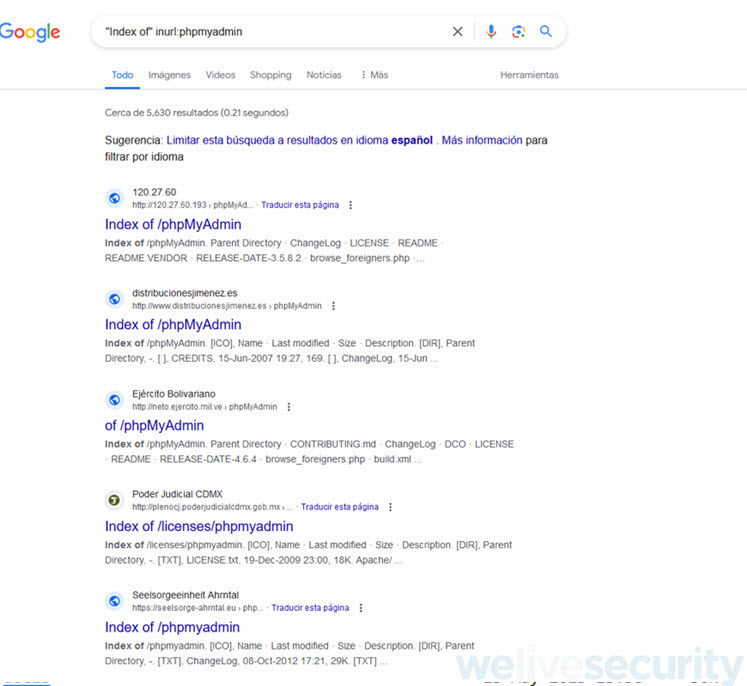

Ejemplo 3: Búsqueda de paneles de administración de Bases de Datos

Google Dork: “Index of” inurl:phpmyadmin

La herramienta phpMyAdmin del stack de LAMP (Linux, Apache, PHP/Perl/Python, MySQL), se utiliza para administrar una base de datos MySQL o MariaDB. Los paneles de inicio de sesión de phpMyAdmin no deberían estar accesibles públicamente y se debe restringir el acceso mediante una lista blanca:

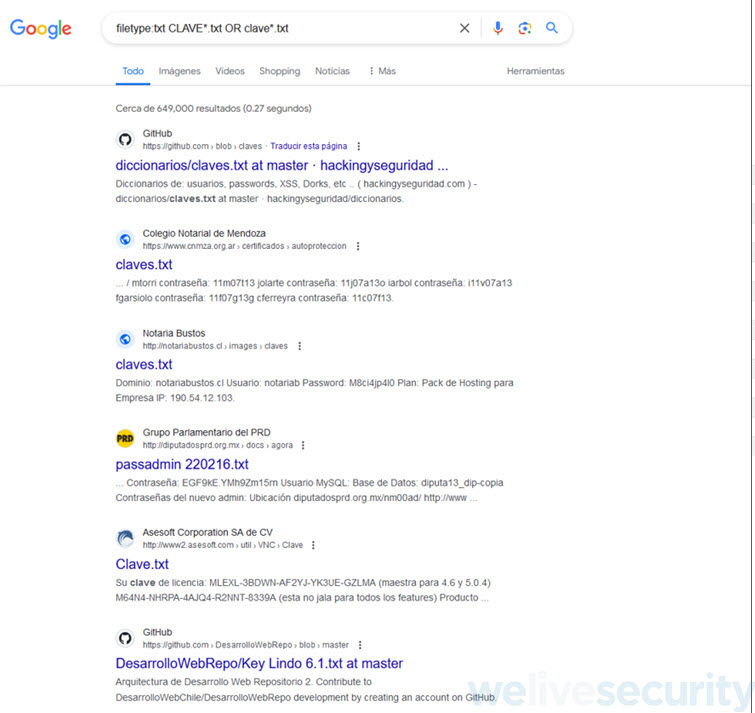

Ejemplo 4: Búsqueda de claves en archivos TXT

Google Dork: " filetype:txt CLAVE*.txt OR clave*.txt

Con el siguiente dork se pueden hallar archivos TXT cuyo nombre sea “CLAVE” lo que podría dejar expuesto credenciales en texto plano o información sensible sin requerir ningún tipo de autenticación para leerlos.

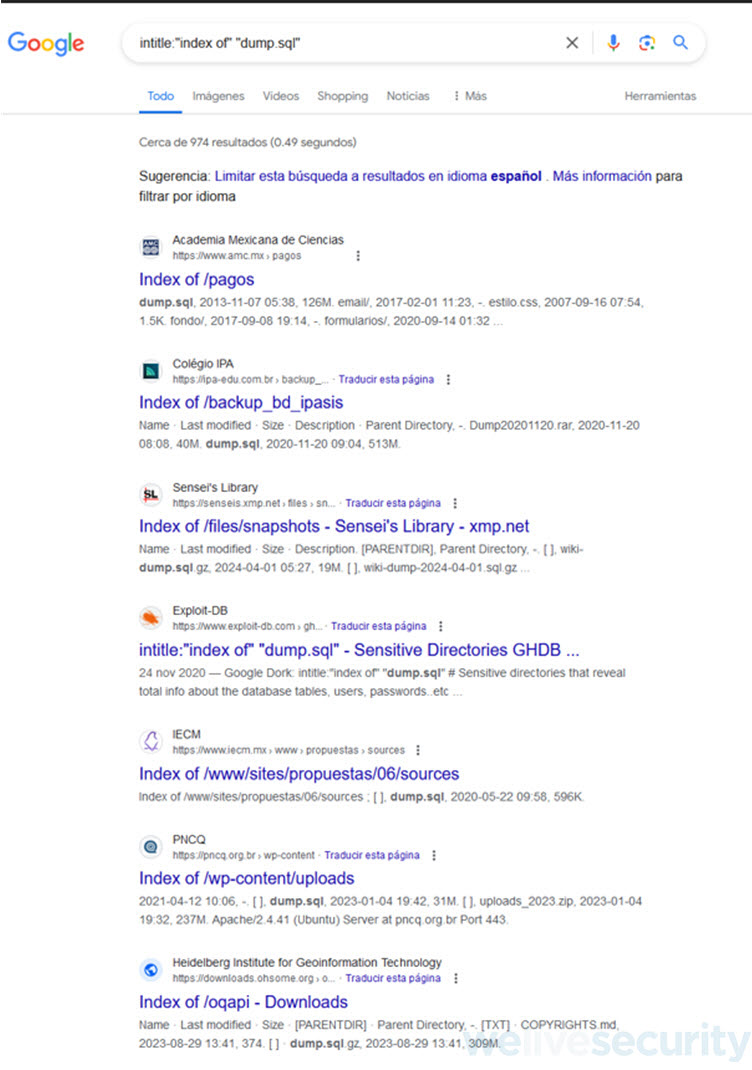

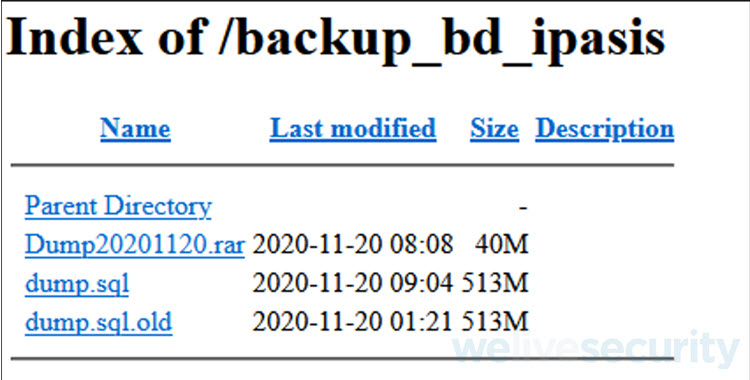

Ejemplo 5: Búsqueda de respaldos de Bases de Datos

Google Dork:" intitle:”index of” “dump.sql”

Esta consulta expone archivos de backup o volcados de bases de datos que podrían contener información sensible a la cual puede acceder cualquiera, sin necesidad de autenticarse.

¿Qué se puede hacer si mi información ha sido expuesta?

En caso de que hayas encontrado en por medio de estas búsquedas datos personales o privados, puedes seguir una serie de recomendaciones:

- Si consideras que una información sobre ti no debería ser visible y accesible para cualquiera, solicita su eliminación mediante Google Search Console. Podrás solicitar la retirada de información como la siguiente:

- Imágenes íntimas no consentidas.

- Información personal que permita identificarte o ponga en riesgo tus datos bancarios.

- Además, si encuentras públicas tus claves, cámbialas por contraseñas únicas y fuertes para cada cuenta. Esto limitará el riesgo de que un ciberdelincuente o una persona malintencionada acceda a tus cuentas con la información que haya conseguido usando estas búsquedas avanzadas de Google. También se recomienda el uso de la doble autenticación para acceder a tus cuentas y así dificultar el robo de estas. Es complicado recordar contraseñas robustas, por lo que usar un gestor de contraseñas que te ayude a almacenarlas y crearlas es una buena forma de mantenerte seguro/a y hacer esta tarea algo más fácil.

Vale la pena reflexionar sobre esta herramienta y las opciones que ofrece. Es importante configurar la privacidad de cuentas y servicios expuestos en Internet de forma correcta con el fin de evitar la exposición de información indebida que puede ser utilizada en nuestra contra por actores malintencionados.