Contenido actualizado 10 de julio 2024, publicación original 08 de abril de 2015.

En el mundo actual, la recopilación de información de fuentes abiertas (OSINT) se ha vuelto una práctica común tanto para organizaciones como para individuos.

Las empresas y agencias gubernamentales utilizan OSINT para mejorar la seguridad, realizar análisis de riesgos y tomar decisiones informadas. Sin embargo, no solo los actores legítimos aprovechan estas técnicas; los cibercriminales también recurren a OSINT para identificar vulnerabilidades y planificar sus ataques.

Cuanta más información pública recopilan, los ciberdelincuentes pueden enviar ataques de ingeniería social, mejor personalizados, aumentando sus probabilidades de éxito. Por ejemplo, tan solo con que los correos electrónicos de los colaboradores sean públicos, la superficie de ataque aumenta y la probabilidad de éxito también.

Por esto es fundamental que las organizaciones tengan un manejo y análisis de cuál es la información o informaciones públicas que pueden expandir la superficie de ataque, y prestarle una ayuda a los cibercriminales para planificar sus ataques de ingeniería social.

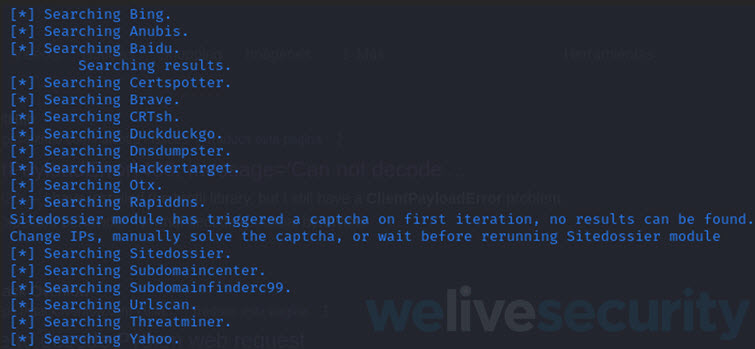

Una de las herramientas más utilizadas por expertos en la materia es “The Harvester”, creada en el año 2010 por el experto en ciberseguridad Christian Martorella. Inicialmente, tenía el objetivo de ser utilizada para las primeras etapas de ejercicios de ciberseguridad ofensiva como el pentesting: búsqueda de nombres, correos, IPs, subdominios y enlaces a partir de un dominio o nombre de organización.

Si bien ya hemos visto herramientas para recolección de información como Maltego, en esta entrada veremos otra alternativa libre y gratuita. A continuación, el paso a paso para comenzar a utilizar The Harvester.

Cómo utilizar The Harvester

Esta herramienta viene incluida en las distribuciones de Linux tales como Kali o Parrot, y también se puede descargar desde su repositorio en GitHub para su instalación. Una vez realizada la instalación, la herramienta podrá ser invocada con el comando “theHarvester”.

Su ejecución puede ser realizada con distintas Flags como, por ejemplo, la de ayuda que desplegará las funcionalidades y módulos de la herramienta.

Imagen 1: Mensaje de presentación de la herramienta

Además de desplegar la ayuda, la herramienta contiene otras opciones como:

- d <dominio>: Configura el objetivo de la búsqueda, como el nombre de una organización o un dominio web. Por ejemplo, theHarvester -d google.com

- p: Utilizar los proxies configurados en el archivo proxies.yaml

- n: Activar la búsqueda de servidores DNS

- c: Realizar fuerza bruta DNS sobre el dominio

La herramienta utiliza una gran lista de fuentes, entre APIs, sitios o bases de datos, entre las que encontramos algunas gratuitas y libres (como los buscadores de Bing y DuckDuckGo, o urlscan), otras que requieren registro siendo gratuitas (como SecurityTrails o Censys), y aquellas que son de registro pago (como Shodan o netlas). Lo interesante es que la herramienta no necesita tener todos los módulos activos para funcionar, e incluso con los activos sin necesidad de registro es suficiente para poder obtener resultados.

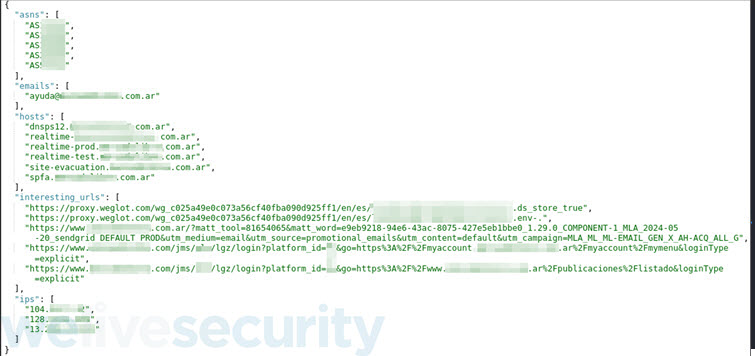

Aunque una de las funcionalidades más interesantes es que permite exportar los resultados de cada búsqueda a archivos XML y JSON (esto lo realiza agregando el parámetro –f nombre_de_archivo) permitiendo la automatización en procesos de auditoría. Muchas de estas tools admiten importar este formato de archivos para usar sus resultados obtenidos en otras herramientas, o incluso scripts de nuestra autoría.

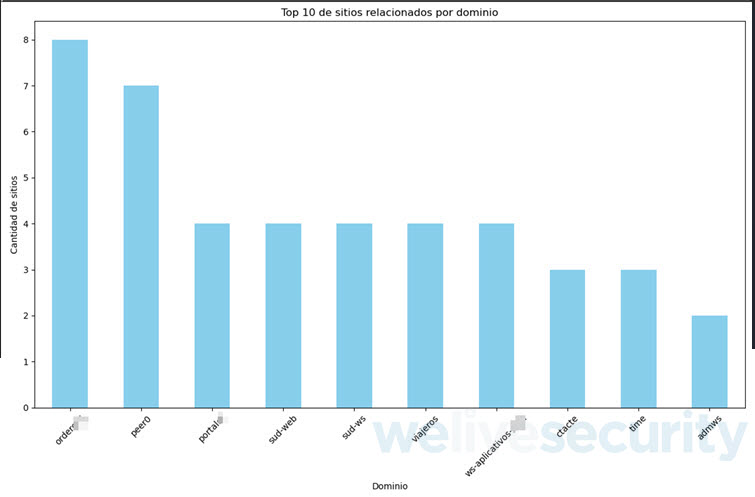

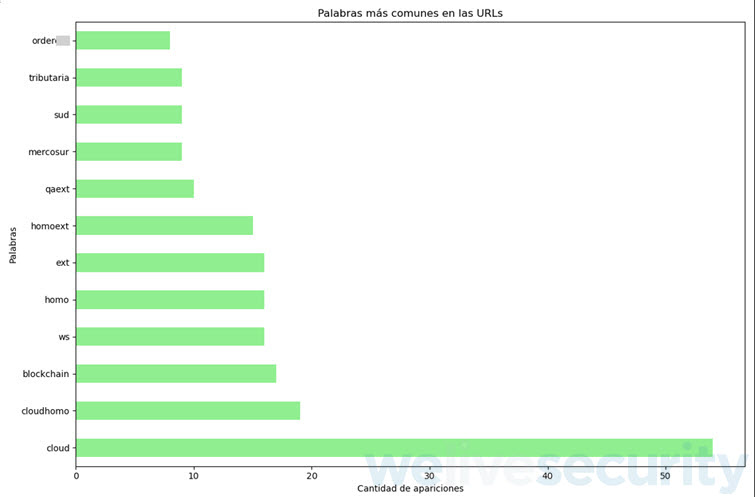

Por ejemplo, y utilizando la información completa arrojada en el ejemplo anterior, con un pequeño script en Python utilizando bibliotecas de visualización como Matplotlib podemos agrupar y visualizar información interesante para comenzar un ejercicio ofensivo: Los dominios con más sitios asociados descubiertos, y las palabras con más frecuencia de aparición en los sitios que arroja la herramienta.

Si bien hay direcciones que deben ser públicas, normalmente las que corresponden a servicios pensados para la comunidad, hay otras que no deberían estar al alcance de un buscador. El motivo es la seguridad de los datos, naturalmente, pero si todavía te sigues preguntando por qué y cómo el hecho de que sean públicas podría ser un problema, analicemos la siguiente situación:

¿Qué sucede si un cibercriminal decide realizar un ataque dirigido a una empresa?

Imaginemos que en su fase de reconocimiento y búsqueda de información, encuentra pública en Internet una lista con todas las direcciones de correo electrónico de la compañía víctima. Esto le permite crear una lista, a la cual luego podría enviar correo masivamente con algún malware mediante Ingeniería Social. No olvidemos que el phishing y otras viejas amenazas siguen siendo una preocupación en las empresas.

La superficie de ataque y las probabilidades de tener éxito serán mucho mayores que en los ejemplos mostrados en las capturas, debido a que esto le llegaría a mayor cantidad de usuarios, convirtiéndose en una campaña que podría comprometer la red —solo con que alguien haga clic en el correo equivocado.

Entonces, repasando y resumiendo la situación, aparte de las soluciones de seguridad, políticas y recaudos, es completamente necesaria la proactividad de analizar el nivel y la superficie de exposición tanto de la empresa como de sus usuarios. Como siempre recomendamos, la educación a los usuarios facilitará que estos se conviertan en un aliado y no en el enemigo dentro de la empresa.