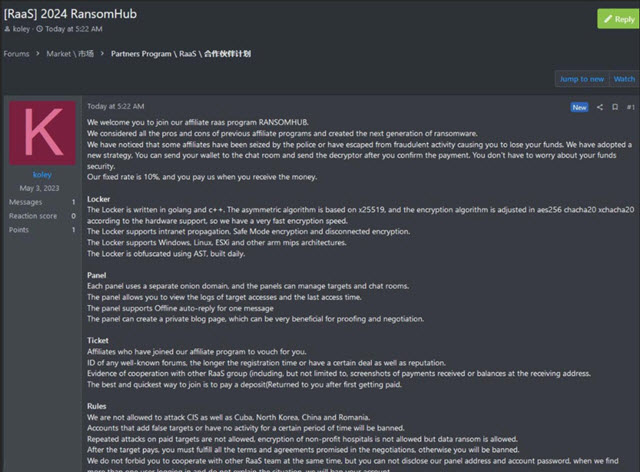

RansomHub es un grupo de ransomware que comenzó a operar en inicios a 2024, tras el desmantelamiento del grupo ALPHV/BlackCat. Tal es así, que el 2 de febrero de 2024 se pronunció en el foro criminal RAMP para lanzar su programa de afiliados, con algunos lineamientos de su propuesta.

“Consideramos todos los pros y contras de los programas de afiliados anteriores y creamos la próxima generación de ransomware. Nuestra tasa fija es del 10% y usted nos paga cuando recibe el dinero”, puede leerse en esta carta de presentación.

Te puede interesar:

Ransomware como servicio (RaaS): qué es y cómo funciona este modelo

Grupos de ransomware emergentes en Latinoamérica

¿Cómo opera RansomHub?

Puntualmente, este grupo cibercriminal trabaja bajo el modelo de Ransomware-as-a-Service (RaaS), es decir, que proporciona herramientas, recursos y soporte a los afiliados que luego realizan los ataques. Como mencionamos anteriormente, por este servicio cobra el 10% de los pagos obtenidos en cada ataque.

Sí es interesante remarcar que el grupo pone algunas reglas muy claras a sus afiliados, las cuales limitan sus objetivos. Por ejemplo, no permite que se realicen ataques a hospitales sin fines de lucro y a organizaciones de ciertos países como Cuba, Corea del Norte, y China.

En contrapartida, sus principales víctimas suelen ser instituciones y empresas de alto perfil y gran capacidad de pago, sobre todo, aquellas que manejan información sensible, como sectores de gobierno y/o corporativo.

Según detalla el sitio The Hacker News, RansomHub se vale de un modelo de doble extorsión para con sus víctimas: las inducen a ponerse en contacto con los operadores a través de una URL exclusiva .onion, pero si las empresas se niegan a cumplir las exigencias del rescate, verán su información publicada durante un período de entre tres y 90 días, en el sitio oficial del grupo.

Para lograr el acceso inicial, informa la Agencia de Ciberseguridad y Seguridad de Infraestructuras de los Estados Unidos (CISA), se aprovechan de la explotación de vulnerabilidades de seguridad conocidas en dispositivos Apache ActiveMQ, Atlassian Confluence Data Center and Server, Citrix ADC, F5 BIG-IP, Fortinet FortiOS y Fortinet FortiClientEMS, entre otros.

"Tras ese acceso inicial -detalla CISA-, los afiliados de RansomHub crearon cuentas de usuario para persistencia, volvieron a habilitar cuentas deshabilitadas y utilizaron Mimikatz en sistemas Windows para recopilar credenciales [T1003] y escalar privilegios al SISTEMA".

RansomHub y su papel clave en el 2024

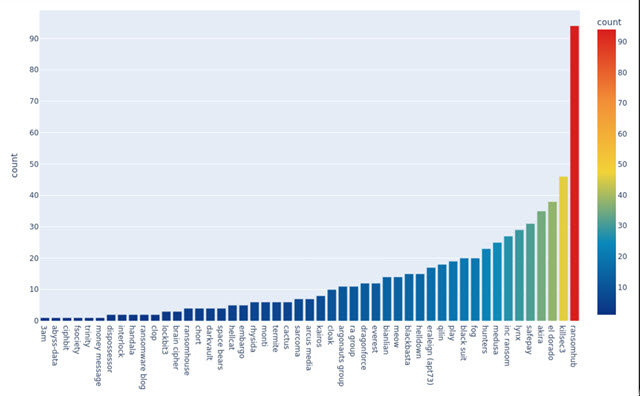

Velozmente, RansomHub se posicionó como uno de los grupos de ransomware más activos en la actualidad a nivel global. De hecho, un informe elaborado por el Gobierno de los Estados Unidos ya afirmaba que hasta agosto el grupo ya acumulaba a más de 200 víctimas.

Adicionalmente, las estadísticas compartidas por Ransomlook muestran a las claras la evolución de este grupo de ransomware. A saber: en los últimos 30 días, el número de publicaciones de víctimas realizadas por grupo de ransomware llegaba a 90, el doble que su perseguidor inmediato (Killsec3, con 45).

Entre las empresas que fueron víctimas, se destacan los sectores de aguas residuales, tecnología de la información, servicios gubernamentales, salud pública, servicios financieros, transporte y la infraestructura crítica de comunicaciones, entre otras. A continuación, repasaremos algunos casos puntuales y resonantes.

El gran impacto de RansomHub en América Latina

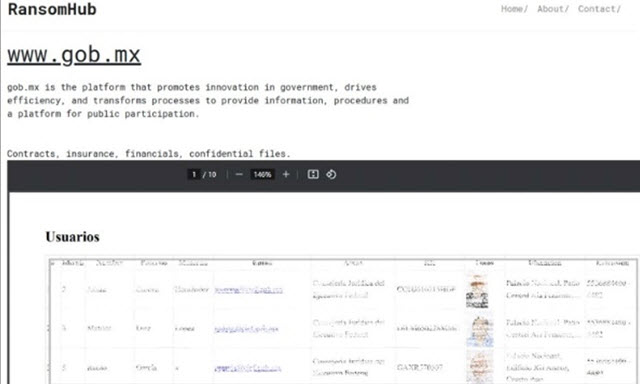

El sitio RansomLook cuenta con el listado detallado de todas las empresas y víctimas de RansomHub a nivel mundial. A continuación, repasaremos algunos de los casos más importantes que se sucedieron en Latinoamérica, para entender su impacto a nivel regional.

Una de las víctimas más resonantes de este grupo de ransomware es el Gobierno de México: hablamos del secuestro de más de 300 GB de datos de la Consejería Jurídica del Poder Ejecutivo Federal (CJEF), entre los que se encontraban datos clave del gobierno mexicano, como contratos e información de sus funcionarios. Como prueba del ataque, el grupo publicó un contrato de lineamientos para el alquiler de inmuebles utilizados por la Consejería Jurídica.

Una de las principales universidades de México también sufrió el ataque de RansomHub. Puntualmente fue en mayo de 2024 e involucró, según el propio grupo, el cifrado de información de casi 40.000 usuarios y empleados.

En Brasil, una de sus víctimas, fue una de las Fintech más destacadas de ese mercado. Según compartió RansomHub durante el mes de julio, accedieron a más de 200 GB de datos, incluyendo documentos privados, bases de datos, webmails, código fuente, e información privada de más de 6.000 restaurantes y más de 600.000 clientes.

Más allá de estos ejemplos concretos, el grupo atacó a universidades, organismos de gobierno y empresas de varios países de América Latina, como México, Argentina, Chile, Perú, Brasil, Guatemala y El Salvador.

Pensamientos finales

La aparición y vertiginoso ascenso de RansomHub es una muestra más de cómo evolucionan y se sofistican los ataques de ransomware.

Ante este escenario, es necesario que las organizaciones y empresas pongan una especial atención en estar actualizadas en lo que a protección refiere, para no dejar estar expuestas a vulnerabilidades conocidas que pueden ser explotadas por actores maliciosos.

En esa línea, dar un paso al frente en la detección de amenazas e implementar una solución de seguridad sólida e integral representa una decisión fundamental para mitigar los riesgos y enfrentar los desafíos que plantea la constante evolución de las amenazas de ransomware.

Lectura recomendada:

5 cosas que debería hacer antes de sufrir un ataque de ransomware

Cuáles son las industrias más apuntadas por ataques de ransomware

Etapas de un ataque de ransomware: desde el acceso inicial hasta la extorsión