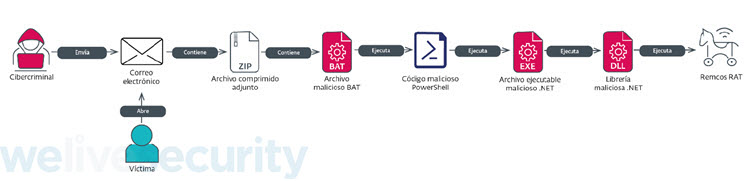

El equipo de investigaciones de ESET Latinoamérica analizó una campaña activa especialmente dirigida a empresas y organismos públicos de Colombia. A través de correos falsos que suplantan la identidad de distintas entidades conocidas, como son bancos, entidades financieras o servicios de mensajería, los cibercriminales utilizan excusas como un supuesto envío o un asunto jurídico urgente que de no atenderse llevaría a alguna acción legal. El objetivo es descargar en los equipos de las víctimas el conocido troyano Remcos, el cual tiene capacidades de robar información sensible del equipo infectado, como credenciales y otro tipo de datos y enviarlo a los atacantes.

La actividad maliciosa comenzó a detectarse a mediados de marzo de 2024, principalmente en Colombia y apuntando en particular a empresas del rubro de la construcción, los servicios automotores, así como entidades gubernamentales e incluso a usuarios hogareños.

Esta campaña tiene similitudes con otras que han sido documentadas por los investigadores de ESET en los últimos meses en la región, y en particular en Colombia, lo que hace pensar que se trata de un mismo grupo cibercriminal que está atrás de ambas campañas.

Correos de Phishing muy convincentes

Los cibercriminales en esta campaña demuestran un conocimiento sobre sus posibles víctimas y generan engaños más creíbles, aumentando sus posibilidades de éxito.

Se ha notado que la distribución de los correos electrónicos tiene características de Spear Phishing —pesca con lanza— en el que los cibercriminales seleccionan a sus víctimas, previa investigación y planificación del ataque dirigido a un blanco específico —a diferencia del phishing donde el envío es más masivo, como si fuera pescar con red.

Troyano con capacidades de robar información sensible

Una vez que el usuario cae en el engaño y descarga el archivo adjunto ejecutará en la máquina de la víctima Remcos, un troyano con capacidades de robar información sensible y que puede recolectar desde registro de las teclas que pulsa la víctima o hasta capturas de pantalla, para enviar la información a un servidor controlado por los cibercriminales.

Remcos es un software de administración remota legítimo, que no fue desarrollado con fines maliciosos, pero que, por sus características, se convirtió en una herramienta utilizada por cibercriminales para realizar campañas de espionaje u otras actividades maliciosas.

A continuación, compartimos un análisis técnico detallado de esta campaña y a final del artículo en la sección Consejos para protegerse compartimos algunas recomendaciones para evitar ser víctima de este tipo de malware y cómo estar protegido:

Acceso inicial

Esta amenaza llega a través de un correo electrónico como un archivo malicioso comprimido adjunto. Durante la etapa de análisis, se recolectaron diferentes correos electrónicos que los cibercriminales han utilizado para propagar este código malicioso.

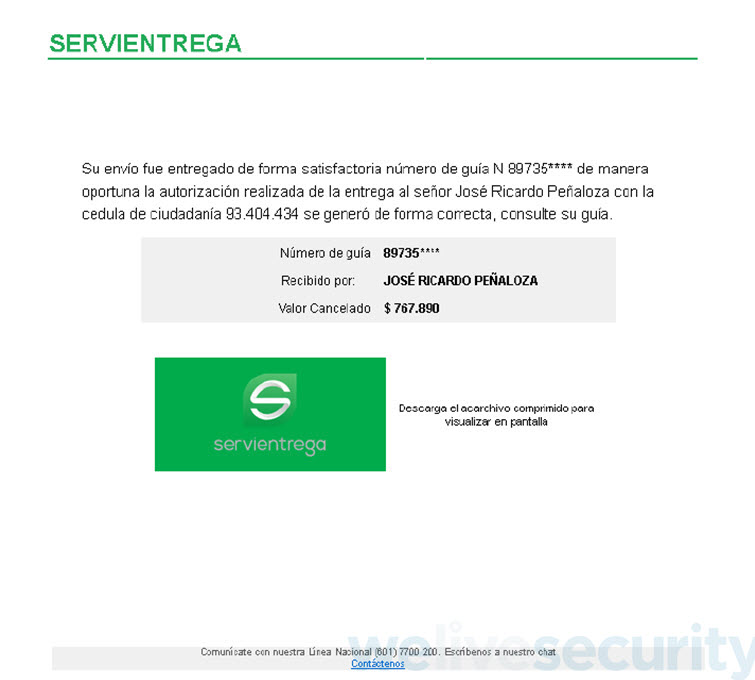

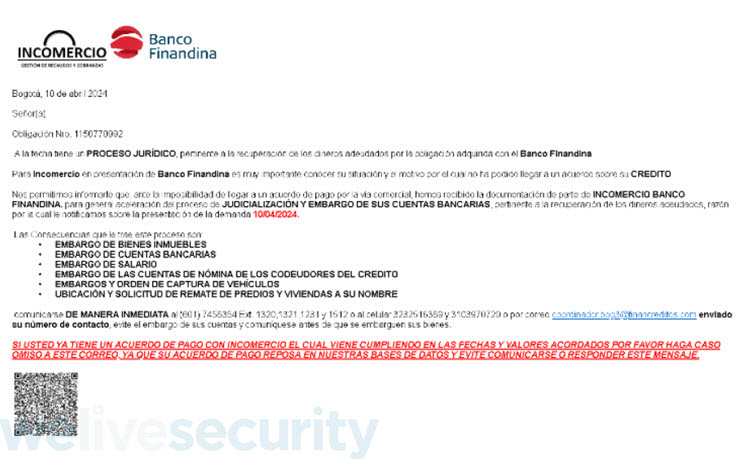

La ingeniería social detrás de la propagación es bastante variada, los cibercriminales se suplantan la identidad de diferentes tipos de entidades, por ejemplo entidades financieras o servicios de mensajería. El contenido de estos correos es diverso, pero se ha visto que está relacionado con la supuesta entrega satisfactoria de un envío o relacionados con procesos jurídicos o alguna mora que conllevaría una supuesta acción legal.

Las siguientes capturas de pantalla, muestran distintos ejemplos de estos correos electrónicos.

Una vez que la víctima descarga el archivo comprimido adjunto, el mismo posee un archivo con extensión .cmd el cual resulta ser un archivo malicioso de procesamiento por lotes o un archivo batch. Todas las campañas analizadas empezaban con estos archivos comprimidos, sin estar protegidos por una contraseña como en otras campañas, y utilizando diferentes formatos de compresión como .zip o .7z.

Batch y PowerShell

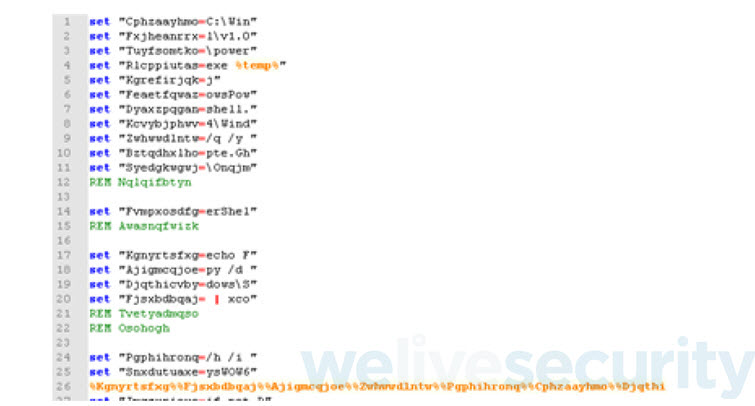

El archivo malicioso batch tiene como finalidad ejecutar un código malicioso desarrollado en PowerShell, el cual va a ejecutar un binario que se encuentra comprimido y encodeado en base64 dentro de este archivo malicioso.

Este archivo malicioso batch posee una capa de ofuscación para dificultar su análisis y detección. Esta capa, básicamente, se trata de declarar múltiples variables y cada una de ellas contiene una porción de código a ejecutar. La siguiente captura de pantalla muestra una porción de código del archivo malicioso batch.

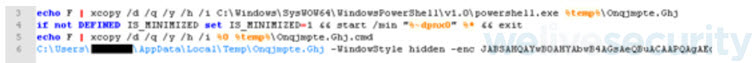

La siguiente captura de pantalla muestra una parte del código malicioso batch, sin su capa de ofuscación.

De la imagen anterior podemos ver que el archivo malicioso batch, va a realizar una copia del binario legítimo de Windows PowerShell.exe y lo va a colocar en la carpeta temporal de la víctima renombrado como Onqjmpte.Ghj. Luego, procede a realizar una auto copiarse sobre la carpeta temporal bajo el nombre Onqjmpte.Ghj.cmd.

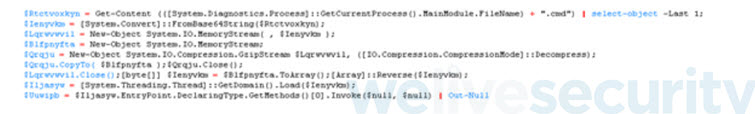

Por último, procede a ejecutar un código malicioso en PowerShell, el cual se encuentra encodeado en base64. La siguiente captura de pantalla muestra ese código malicioso PowerShell desofuscado.

Este artefacto malicioso en PowerShell, es utilizado para ejecutar un binario que se encuentra encodeado en base64 y comprimido dentro del archivo malicioso batch.

Dropper y Remcos

El binario malicioso a ejecutarse, es un archivo malicioso desarrollado con el framework Microsoft .NET. Con el objetivo de evadir mecanismos de seguridad, como también para dificultar el trabajo de un analista, este archivo malicioso utiliza código no malicioso y el cifrado AES para ocultar otros componentes maliciosos usados.

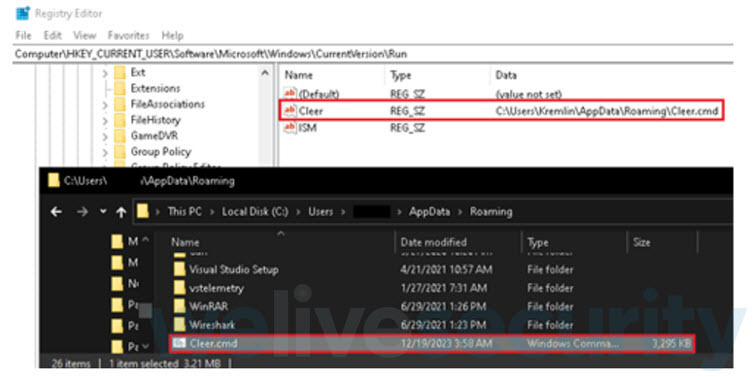

Al ejecutarse, se copia el artefacto malicioso en batch, dentro de la ruta C:\Users\[NOMBRE_USUARIO]\AppData\Roaming con el nombre Cleer.cmd. A su vez, crea una entrada dentro de los registros de Windows en la ruta HKCU\Software\Microsoft\Windows\CurrentVersion\Run para mantener persistencia del archivo malicioso dentro de la víctima.

La siguiente captura de pantalla muestra el archivo malicioso Batch persistido dentro de una víctima:

Luego, procede a desencriptar una librería también desarrollada con el framework Microsoft .NET, la cual va a crear un proceso llamado RegAsm.exe y para inyectarle el troyano Remcos.

Esta librería se encuentra dentro del binario malicioso, encriptada con el algoritmo AES en modo CBC, utilizando la siguiente configuración:

Key: 2190BE5E7CB80235BD11E8DA9AD1191B5C505A7A1B30E1E5A624E0B080B0E3E2

IV: 43E2CA83AEB3655359CE57C67080B07E

Por último, Remcos es un software comercializado como una solución para administrar una o varias máquinas de forma remota con una amplia variedad de funcionalidades, por ejemplo:

- Realizar capturas de pantalla

- Realizar capturas de las teclas que son pulsadas por el usuario

- Grabar audio

- Manipulación de archivos

- Ejecutar comandos en una máquina

- Ejecutar scripts en una máquina

Es importante destacar que si bien esta aplicación no fue desarrollada con objetivos maliciosos, dadas sus características se convirtió en una herramienta utilizada por cibercriminales para realizar campañas de espionaje u otras actividades maliciosas.

Más allá de que esta aplicación puede conseguirse por medio de su página oficial, se han visto versiones crackeadas o pirateadas de este software que son comercializadas en foros clandestinos.

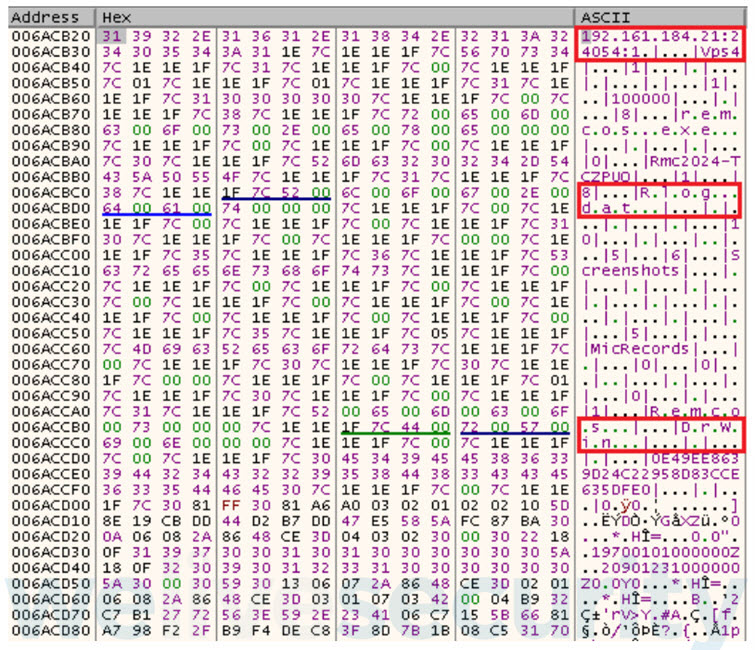

Con respecto a la muestra detectada en esta campaña, guarda su configuración en una sección de sus recursos llamada “SETTINGS”, encriptada con el algoritmo RC4. La siguiente captura de pantalla muestra la configuración de Remcos desencriptada.

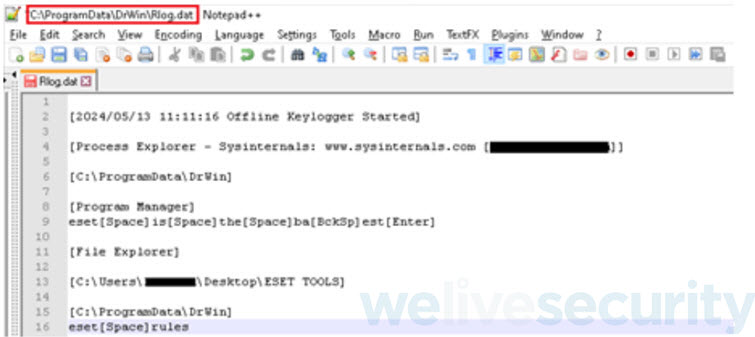

En la captura anterior se puede ver que esta muestra de Remcos va a tratar de establecer una comunicación contra la dirección IP 192[.]161.184.21:24054. También, están las cadenas de caracteres Rlog.dat y DrWin, las cuales son utilizadas para crear un archivo donde se guarda la actividad de monitoreo de keylogging y el nombre de la carpeta donde se va a guardar ese archivo dentro de la ruta C:\ProgramData.

Conclusión

Los cibercriminales en esta campaña demuestran un conocimiento sobre sus posibles víctimas, lo cual se desprende de la variedad de empresas que son suplantadas. Este conocimiento es utilizado para generar correos electrónicos con engaños que resulten más creíbles para sus víctimas, aumentado así sus posibilidades de éxito. Por otro lado, dadas las similitudes vistas en esta campaña con otras que han sido documentadas en los últimos meses, nos hace pensar que se trata de un mismo grupo cibercriminal que está atrás de ambas campañas, o por lo menos comparten muchas de las técnicas.

Consejos para protegerse

Dado que esta amenaza se distribuye por medio de correos electrónicos que contienen archivos comprimidos maliciosos adjuntos, se enumeran distintas recomendaciones para tener en cuenta y evitar ser una posible víctima:

- Revisar el correo electrónico, prestar atención a:

o La dirección de donde proviene.

o El nombre de la persona que lo envía.

o Revisar el contenido del mensaje, buscando anomalías en la escritura.

- No abrir ningún email si hay motivos para dudar, ya sea del contenido o de la persona que lo envió.

- No descargar archivos adjuntos de correos si se duda de su recepción o de cualquier otra cosa.

- Si un email tiene un enlace y se duda de la página a la que se lo envía, no abrirlo.

- Ser prudentes al descargar y extraer archivos comprimidos .zip/.7z de fuentes no confiables, ya que suelen ser utilizados para ocultar códigos maliciosos y evadir ciertos mecanismos de seguridad.

- Tener los equipos y aplicaciones actualizados a la versión más reciente.

- Mantener actualizadas las soluciones de seguridad instaladas en el dispositivo.

Indicadores de compromiso

Registros

A continuación, se listan las claves de registro de Windows manipuladas por los códigos maliciosos descritos en este reporte:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Cleer – C:\Users\NOMBRE_USUARIO\AppData\Roaming\Cleer.cmd

Persistencia

A continuación, se listan las rutas que son utilizadas por los distintos códigos maliciosos propagados en esta campaña:

o C:\Users\NOMBRE_USUARIO\AppData\Roaming\Cleer.cmd

o C:\ProgramData\DrWin

Hashes, URLs y C&C

Hashes de muestras analizadas:

39FF82D90950FC7616820CCC0919D64D55BE5EDF – PowerShell/Agent.BGO

1725FF198D25EEF7D9E42547D849B8F07D6E87B6 – PowerShell/Agent.BGO

B5DDA547DB641A66DEF049A6E7EE6B550BAB21BA – PowerShell/Agent.BGO

C316C3B9D62BEA63D48A5827066E3C374446A9B2 – PowerShell/Agent.BGO

6CC308B1D80CCFFD5B47241264F16D1528ACC9A1 – PowerShell/Agent.BGO

75A5802FA0ECCD15A37B74F11341774804211C3B – PowerShell/Agent.BGO

EFB4297E3FE6529BE5799F06C26EF9CCE6A4FC7A – PowerShell/Agent.BGO

2EE88870D62960197E7AA14E7C774228BCC82C23 – PowerShell/Agent.BGO

EE39D62B242E19AEBDCDDB48FEDC10232CA79408 – PowerShell/Agent.BGO

F0CF39A7DD005AD7C0A1E5F3EA4C19B461686F16 – PowerShell/Agent.BGO

8E64D400BE873E6FD870ED1EA9D3AB0C7E9433B5 – MSIL/GenKryptik.GVDW

IP detectada en las muestras analizadas:

192[.]161.184.21:24054

Técnicas MITRE ATT&CK

A continuación, se listan las técnicas de MITRE ATT&CK vistas en las muestras analizadas:

|

Tactic |

ID |

Name |

|

Initial Access |

Phishing: Spearphishing Attachment |

|

|

Execution |

||

|

Native API |

||

|

Command and Scripting Interpreter: PowerShell |

||

|

Command and Scripting Interpreter: Windows Command Shell |

||

|

Command and Scripting Interpreter: Python |

||

|

Persistence |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

|

|

Privilege Escalation |

Abuse Elevation Control Mechanism: Bypass User Account Control |

|

|

Collection |

Audio Capture |

|

|

Screen Capture |

||

|

Clipboard Data |

||

|

Input Capture: Keylogging |