La creciente popularidad de los mercados online ha atraído a estafadores que se aprovechan de compradores y vendedores desprevenidos, buscando obtener información de tarjetas de pago en lugar de llegar a un acuerdo. Los investigadores de ESET han descubierto que una de estas redes organizadas de estafadores -que utiliza Telekopye, un kit de herramientas descubierto por ESET Research en 2023- ha ampliado sus operaciones para dirigirse a los usuarios de plataformas populares de reserva de alojamiento.

El año pasado, publicamos una serie de blogpost en dos partes sobre Telekopye, un kit de herramientas basado en Telegram que los cibercriminales utilizan para estafar a personas en mercados online. La primera parte se centraba en las características clave de Telekopye, mientras que la segunda examinaba el funcionamiento interno de los grupos de estafa afiliados. En este blogpost, hacemos un seguimiento de lo que ha cambiado en las operaciones de Telekopye desde nuestra última publicación, basándonos en nuestro rastreo continuo. Analizamos cómo estos grupos de estafadores se han ramificado para dirigirse a Booking.com y Airbnb, así como sus otros esfuerzos para optimizar sus operaciones y maximizar los beneficios financieros. Por último, pero no por ello menos importante, ofrecemos orientación sobre cómo protegerse de estas estafas.

Presentamos nuestros hallazgos actualizados sobre Telekopye en la conferencia Virus Bulletin del 2 de octubre de 2024, y en nuestro libro blanco, que puede leer íntegramente aquí. El documento también se publicó en el sitio web de Virus Bulletin.

Puntos clave de este blogpost:

- ESET Research comparte hallazgos actualizados sobre Telekopye, un kit de herramientas de estafa diseñado para ayudar a los cibercriminales a estafar a personas en mercados online.

- Mientras que nuestra investigación anterior exploró los antecedentes técnicos y organizativos de las estafas Telekopye, nuestra última investigación describe los diversos esfuerzos de los estafadores para maximizar sus ganancias financieras: ampliar su grupo de víctimas, aprovechar las oportunidades estacionales y mejorar sus herramientas y operaciones.

- En particular, los grupos de Telekopye han ampliado sus objetivos a plataformas populares de reserva de alojamiento, como Booking.com y Airbnb.

- Este nuevo escenario de estafa viene con un giro, utilizando cuentas comprometidas de hoteles legítimos y proveedores de alojamiento.

- Estas estafas fueron especialmente frecuentes en la temporada de vacaciones de verano en las regiones objetivo, superando a las estafas de mercado de Telekopye, según la telemetría de ESET.

Visión general de Telekopye

Telekopye es un kit de herramientas que funciona como un bot de Telegram, principalmente como una navaja suiza para convertir las estafas de mercado online en un negocio ilícito organizado. Lo utilizan docenas de grupos de estafadores, con hasta miles de miembros, para robar millones a los Mamuts, como llaman a los compradores y vendedores objetivo. Los Neandertales, como llamamos a los estafadores, apenas requieren conocimientos técnicos: Telekopye se encarga de todo en cuestión de segundos.

Descubierto por ESET Research en 2023, Telekopye ha estado en uso desde al menos 2016, con víctimas en todo el mundo. Múltiples pistas apuntan a Rusia como país de origen del autor o autores del bot y también de los estafadores que lo utilizan. Telekopye está diseñado para dirigirse a una gran variedad de servicios en línea en Europa y América del Norte, como OLX, Vinted, eBay, Wallapop y otros. En el momento de redactar este artículo, hemos contabilizado aproximadamente 90 servicios diferentes que son objetivo de las estafas.

Los Neanderthals -miembros de cualquier grupo de Telegram que utilice Telekopye- obtienen acceso a la interfaz de usuario del bot, que permite generar fácilmente correos electrónicos de phishing, mensajes SMS, páginas web y otras funciones.

Los grupos de Telekopye tienen un funcionamiento similar al de una empresa, con una jerarquía clara, funciones definidas, prácticas internas -incluidos procesos de admisión y tutoría para los recién llegados-, horarios de trabajo fijos y pagos de comisiones para los administradores de Telekopye. Los trabajadores que realizan las estafas deben entregar toda la información confidencial robada, y en realidad no roban dinero: eso lo gestionan otras funciones de la organización. Cada grupo mantiene un chat transparente de todas las transacciones, visible para todos los miembros.

Los neandertales utilizan dos escenarios principales para atacar los mercados en línea: uno en el que se hacen pasar por vendedores y otro, mucho más común, en el que se hacen pasar por compradores. Ambos escenarios terminan con la víctima/el mamut introduciendo la información de la tarjeta de pago o las credenciales de la banca en línea en una página web de phishing que imita una pasarela de pago.

Recientemente, los grupos de Telekopye han ampliado sus objetivos añadiendo la posibilidad de estafar a usuarios de conocidas plataformas en línea de reserva de alojamiento, de lo que hablamos en la siguiente sección.

Ampliación a las plataformas de reserva de alojamiento

En 2024, los grupos Telekopye han ampliado su repertorio de estafas con planes dirigidos a usuarios de conocidas plataformas en línea de reservas de hoteles y apartamentos, como Booking.com y Airbnb. También han aumentado la sofisticación en la selección y selección de sus víctimas.

El objetivo con una vuelta de tuerca

En este nuevo escenario de estafa, los neandertales se ponen en contacto con un usuario objetivo de una de estas plataformas, alegando que hay un problema con el pago de la reserva del usuario. El mensaje contiene un enlace a una página web bien elaborada y de aspecto legítimo que imita a la plataforma de la que se ha abusado.

La página contiene información prefijada sobre una reserva, como las fechas de entrada y salida, el precio y la ubicación. Esto viene con un giro preocupante: la información proporcionada en las páginas fraudulentas coincide con las reservas reales realizadas por los usuarios objetivo.

Los neandertales consiguen esto utilizando cuentas comprometidas de hoteles y proveedores de alojamiento legítimos en las plataformas, a las que probablemente acceden mediante credenciales robadas compradas en foros de ciberdelincuentes. Utilizando su acceso a estas cuentas, los estafadores identifican a los usuarios que han reservado recientemente una estancia y aún no han pagado -o lo han hecho muy recientemente- y se ponen en contacto con ellos a través del chat de la plataforma. Dependiendo de la plataforma y de la configuración del Mamut, éste recibe un correo electrónico o un SMS de la plataforma de reservas.

Esto hace que la estafa sea mucho más difícil de detectar, ya que la información proporcionada es personalmente relevante para las víctimas, llega a través del canal de comunicación esperado y los sitios web falsos enlazados tienen el aspecto esperado. La única señal visible de que algo va mal son las URL de los sitios web, que no coinciden con las de los sitios web legítimos suplantados. Los neandertales también pueden utilizar sus propias direcciones de correo electrónico para la comunicación inicial (en lugar de las cuentas comprometidas), en cuyo caso los correos electrónicos podrían reconocerse más fácilmente como maliciosos.

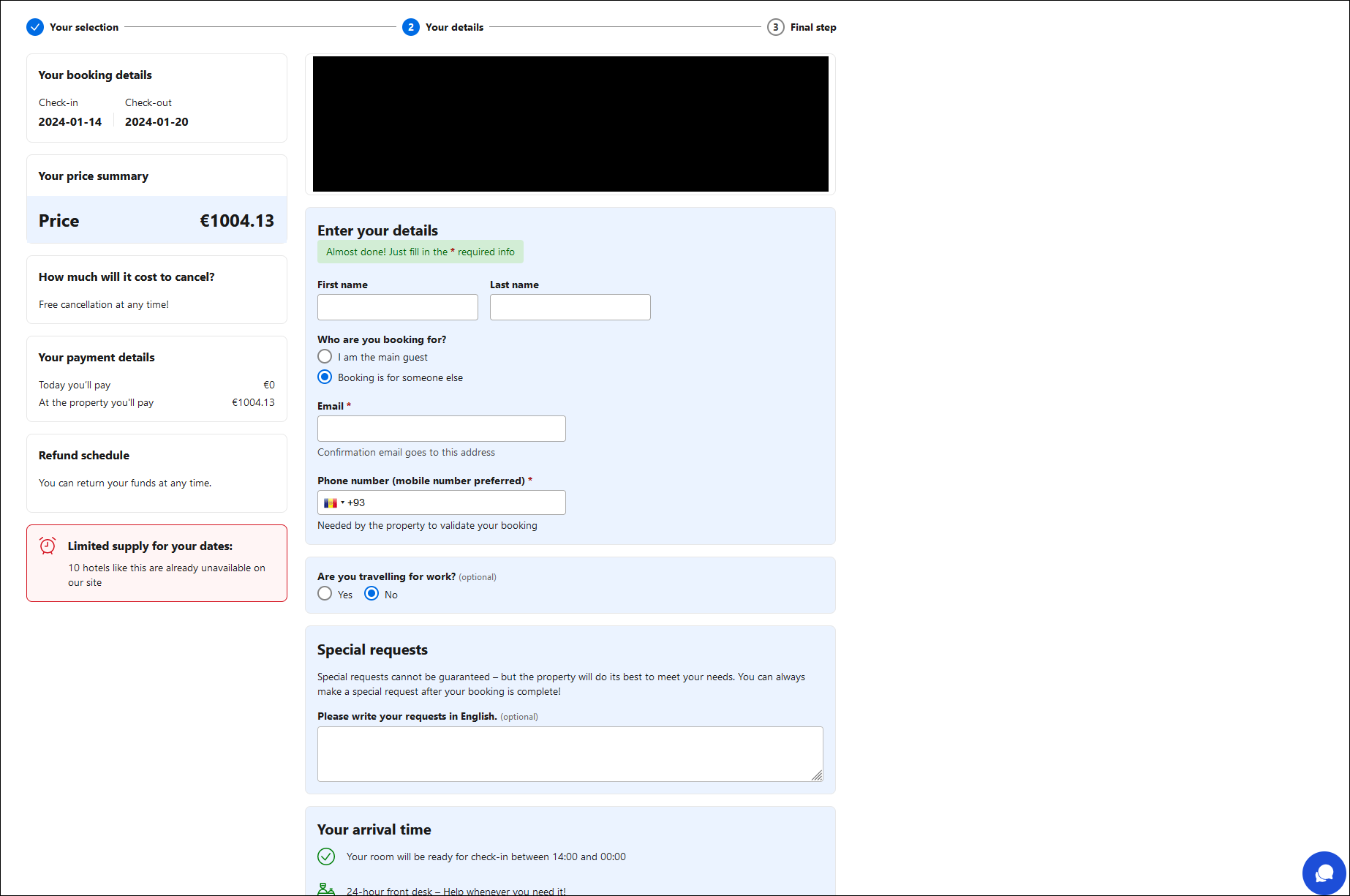

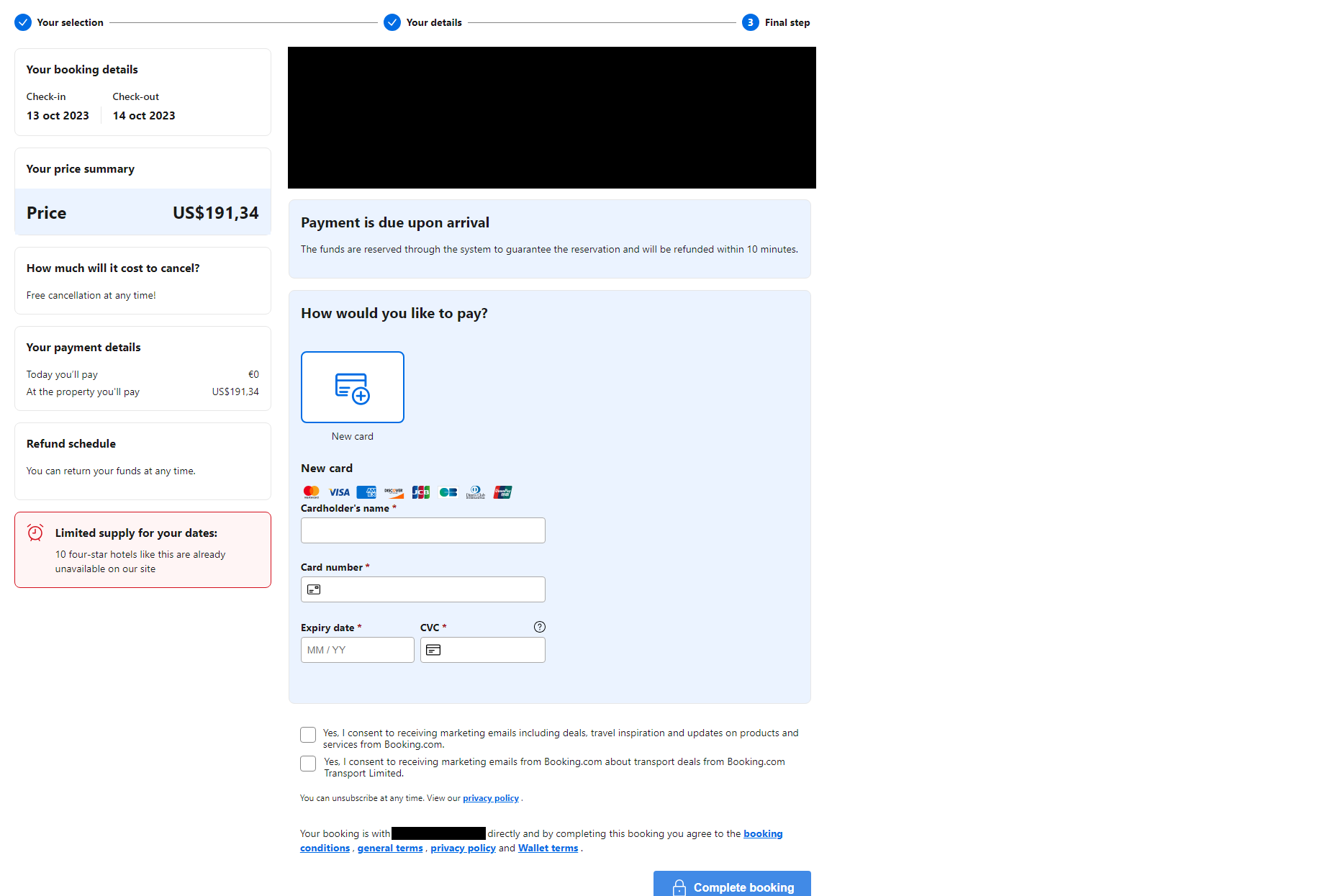

Una vez que el objetivo rellena el formulario de la página de phishing (Figura 1), es conducido al paso final de la "reserva": un formulario en el que se solicitan los datos de la tarjeta de pago (Figura 2). Al igual que en las estafas de mercado, los datos de la tarjeta introducidos en el formulario son recogidos por los neandertales y utilizados para robar el dinero de la tarjeta del mamut.

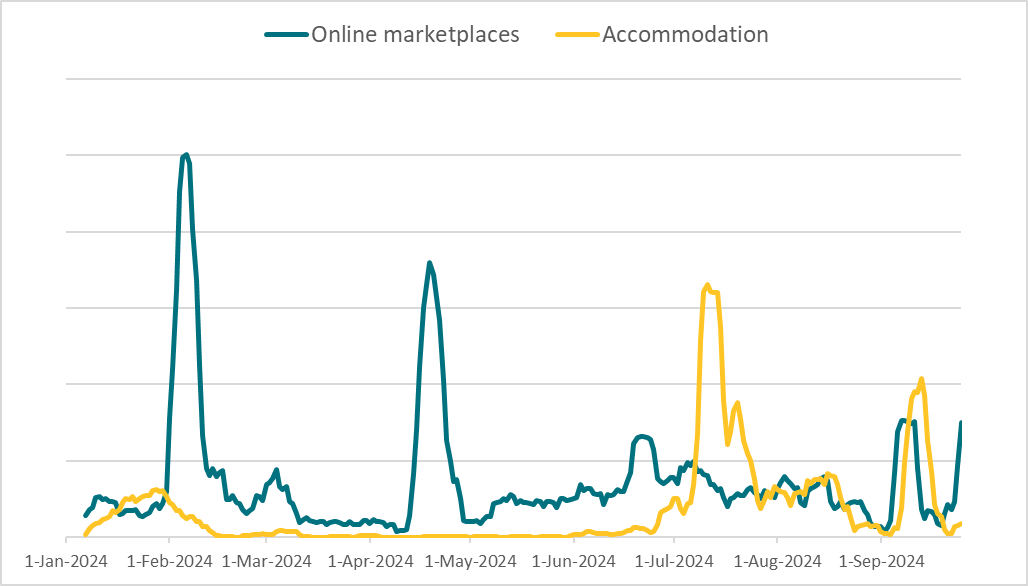

Según la telemetría de ESET, este tipo de estafa comenzó a ganar tracción en 2024. Como se observa en la Figura 3, las estafas con temática de alojamiento experimentaron un fuerte repunte en julio, superando por primera vez a las estafas de mercado originales de Telekopye, con más del doble de detecciones durante ese mes. En agosto y septiembre, los niveles de detección de ambas categorías se igualaron.

Como este aumento coincide con la temporada de vacaciones de verano en las regiones objetivo -el mejor momento para aprovecharse de las personas que reservan estancias-, queda por ver si esta tendencia se mantendrá. Si observamos los datos globales de 2024, podemos ver que estas estafas más recientes han acumulado aproximadamente la mitad de las cifras de detección de las variantes del mercado. Esto es digno de mención si se tiene en cuenta que las estafas más recientes se centran únicamente en dos plataformas, en comparación con la amplia variedad de mercados en línea a los que se dirige Telekopye.

Características avanzadas de Telekopye

Además de diversificar su cartera de objetivos, los neandertales también han mejorado sus herramientas y operaciones para aumentar sus rendimientos financieros.

A lo largo de nuestro seguimiento de Telekopye, hemos observado que diferentes grupos de Telegram implementan sus propias funciones avanzadas en el conjunto de herramientas, destinadas a acelerar el proceso de estafa, mejorar la comunicación con los objetivos, proteger los sitios web de phishing contra la interrupción por parte de los competidores, y otros objetivos.

Generación automática de páginas de phishing

Para acelerar el proceso de creación de material de estafa para hacerse pasar por compradores en mercados, Neanderthals implementó raspadores web para plataformas objetivo populares. Con ellos, sólo se necesita la URL del producto, en lugar de tener que rellenar manualmente un cuestionario sobre el Mamut objetivo y el producto en cuestión. Telekopye analiza la página web y extrae automáticamente toda la información necesaria, lo que supone una importante aceleración para los estafadores.

Chatbot interactivo con traducción sobre la marcha

Neanderthals mantiene una amplia colección de respuestas predefinidas a las preguntas más frecuentes de los mamuts. Éstas se traducen a varios idiomas y se guardan como parte de la documentación interna, con traducciones perfeccionadas a lo largo de los años.

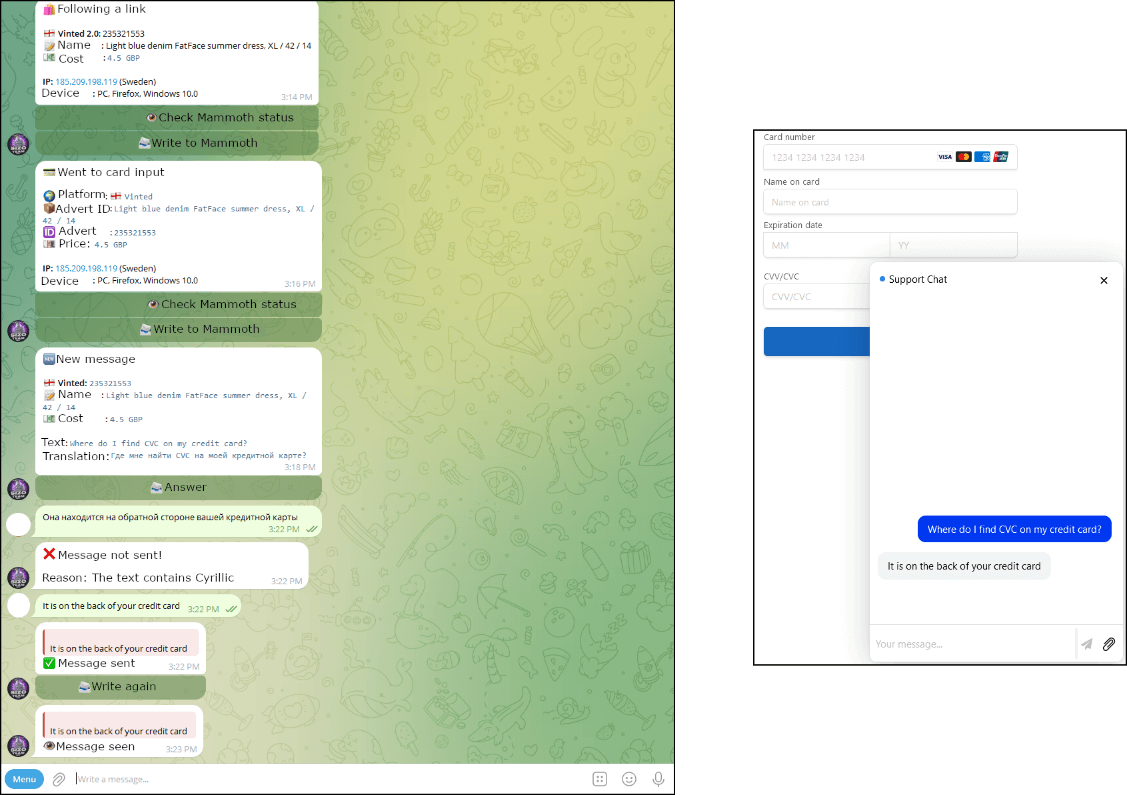

Los neandertales suelen utilizar estas frases predefinidas para intentar dirigir al mamut al sitio web de phishing, que viene con un chatbot en la esquina inferior derecha. Cualquier mensaje que el Mamut introduzca en el chat se reenvía al chat de Telegram del Neandertal, donde se traduce automáticamente. La traducción automática de los mensajes de los Neandertales no está soportada - los Neandertales traducen sus mensajes manualmente, normalmente usando DeepL. La Figura 3 muestra cómo se ve una interacción de este tipo desde el punto de vista del Neandertal y del Mamut.

Medidas anti-DDoS

La gran mayoría de los sitios web de phishing tienen el servicio de Cloudflare, confiando en la protección añadida de ese servicio, principalmente contra rastreadores y análisis automáticos. Curiosamente, algunos de los sitios web de phishing de Telekopye también vienen con protección DDoS incluida. Según la base de conocimientos de los Neanderthals, que obtuvimos infiltrándonos en sus filas, esta función tiene como objetivo protegerse de los ataques de grupos rivales. A veces se lanzan para interrumpir las operaciones de un competidor durante un breve periodo.

Operaciones policiales

A finales de 2023, después de que ESET Research publicara su serie de dos partes sobre Telekopye, la policía checa y ucraniana detuvieron a decenas de ciberdelincuentes que utilizaban Telekopye, incluidos los actores principales, en dos operaciones conjuntas. Ambas operaciones iban dirigidas contra un número indeterminado de grupos de Telekopye, que habían acumulado al menos 5 millones de euros (aproximadamente 5,5 millones de dólares) desde 2021, según estimaciones de la policía.

Además del evidente éxito en la desarticulación de tales actividades delictivas, las detenciones proporcionaron nuevos conocimientos sobre el funcionamiento de los grupos, en particular sobre las prácticas de contratación y empleo. Los grupos en cuestión estaban dirigidos, desde lugares de trabajo específicos, por hombres de mediana edad procedentes de Europa Oriental y Asia Occidental y Central. Reclutaban a personas en situaciones vitales difíciles, mediante anuncios en portales de empleo que prometían "dinero fácil", así como dirigiéndose a estudiantes extranjeros técnicamente cualificados en las universidades.

Algunos autores confesaron que también participaban en otro grupo de estafadores, similar a los de Telekopye, que utilizaba centros de llamadas. La policía supo que a los reclutas de esa operación se les despojaba a menudo de sus pasaportes e identificaciones personales para dificultarles la renuncia. Además, los responsables llegaban a veces a amenazar al personal y a sus familiares. Este escalofriante hecho sitúa estas operaciones en una perspectiva completamente distinta.

Recomendaciones

La mejor manera de mantenerse protegido contra las estafas impulsadas por Telekopye es ser consciente de las tácticas de Neanderthals y actuar con cautela en las plataformas afectadas. Además de saber a qué banderas rojas prestar atención, recomendamos encarecidamente utilizar una solución antimalware de confianza en su dispositivo para intervenir si acaba siendo atraído a un sitio web de phishing.

Estafas en mercados en línea

- Verifica siempre a la persona con la que hablas, sobre todo su historial en la plataforma, la antigüedad de su cuenta, su valoración y su ubicación: una ubicación demasiado lejana, una cuenta nueva sin historial o una mala valoración pueden ser indicadores de un estafador.

- Con las mejoras en la traducción automática, es posible que los mensajes de un estafador no den señales de alarma en términos gramaticales. En lugar de centrarte en el lenguaje, concéntrate en la conversación en sí: una comunicación demasiado ansiosa o asertiva debería suscitar cierta preocupación.

- Mantenga la comunicación en la plataforma, aunque su interlocutor le sugiera lo contrario. Su falta de voluntad para permanecer en la plataforma debería ser una importante señal de alarma.

- Si eres comprador, utiliza interfaces seguras dentro de la plataforma durante todo el proceso de compra, siempre que estén disponibles. De lo contrario, insista en el intercambio de bienes y dinero en persona, u organice su elección de servicios de entrega fiables con la opción de pagar a la entrega.

- Si es usted vendedor, utilice interfaces seguras dentro de la plataforma durante todo el proceso de venta, siempre que estén disponibles. De lo contrario, gestione usted mismo las opciones de entrega y no acepte las que le ofrezca el comprador.

- Si llega el momento de visitar un enlace enviado por la persona con la que está hablando, asegúrese de comprobar cuidadosamente la URL, el contenido y las propiedades del certificado del sitio web antes de interactuar con él.

Estafas en la reserva de alojamiento

- Antes de rellenar cualquier formulario relacionado con tu reserva, asegúrate siempre de que no has salido de la web o app oficial de la plataforma en cuestión. Ser dirigido a una URL externa para proceder con tu reserva y pago es un indicador de una posible estafa.

- Dado que esta estafa utiliza cuentas comprometidas de proveedores de alojamiento, contactar directamente con los proveedores no es una forma fiable de verificar la legitimidad de las solicitudes de pago. En caso de duda, ponte en contacto con el servicio de atención al cliente oficial de la plataforma(Booking.com, Airbnb) o informa de un problema de seguridad(Booking.com, Airbnb).

- Para proteger tu cuenta de cualquier riesgo, tanto si reservas un alojamiento como si lo alquilas, utiliza una contraseña segura y activa la autenticación de dos factores siempre que esté disponible.

Conclusión

Nuestra investigación sobre las actividades de Telekopye nos ha proporcionado una visión única de estas estafas: hemos podido comprender los medios técnicos que se esconden tras el alcance de las operaciones, el aspecto empresarial de los grupos de Telekopye, e incluso aprender sobre los propios Neanderthals.

Hemos descrito los diversos esfuerzos de los grupos para maximizar sus ganancias financieras, incluida la ampliación de su grupo de víctimas, el aprovechamiento de oportunidades estacionales y la mejora de sus herramientas y operaciones. En particular, hemos detallado el enfoque más reciente de los Neanderthals de atacar plataformas de reserva de alojamiento, que también viene con objetivos más sofisticados.

Cabe señalar que nos hemos puesto en contacto con varias plataformas atacadas por Telekopye a lo largo de nuestra investigación; son plenamente conscientes de estas estafas y nos han confirmado que han empleado varias tácticas para combatirlas. Sin embargo, se recomienda precaución a los usuarios debido al número de estafas y a su continua evolución.

Para cualquier consulta sobre nuestras investigaciones publicadas en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y feeds de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Archivos

| SHA-1 | Filename | Detection | Description |

| E815A879F7F30FB492D4 |

scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 378699D285325E905375 |

scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 242CE4AF01E24DB05407 |

123.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 9D1EE6043A8B6D81C328 |

mell.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| B0189F20983A891D0B9B |

neddoss.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| E39A30AD22C327BBBD2B |

nscode.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 285E0573EF667C6FB7AE |

tinkoff.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

Red

| IP | Domain | Hosting provider | First seen | Details |

| N/A | 3-dsecurepay[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | approveine[.]com | Cloudflare, Inc. | 2024-06-28 | Telekopye phishing domain. |

| N/A | audittravelerbookdetails |

Cloudflare, Inc. | 2024-06-01 | Telekopye phishing domain. |

| N/A | btsdostavka-uz[.]ru | TIMEWEB-RU | 2024-01-02 | Telekopye phishing domain. |

| N/A | burdchoureserdoc[.]com | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | check-629807-id[.]top | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | contact-click2399[.]com | Cloudflare, Inc. | 2024-05-26 | Telekopye phishing domain. |

| N/A | contact-click7773[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | get3ds-safe[.]info | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | hostelguest[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | order-9362[.]click | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | shiptakes[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | quickroombook[.]com | Cloudflare, Inc. | 2024-06-02 | Telekopye phishing domain. |

| N/A | validation-confi[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 15 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Reconnaissance | T1589 | Gather Victim Identity Information | Telekopye is used to gather payment card details, phone numbers, email addresses, etc. via phishing web pages. |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Telekopye operators register their own domains. |

| T1585 | Establish Accounts | Telekopye operators establish accounts at online marketplaces. | |

| T1585.002 | Establish Accounts: Email Accounts | Telekopye operators set up email addresses associated with the domains they register. | |

| T1586.002 | Compromise Accounts: Email Accounts | Telekopye operators use compromised email accounts to increase their stealthiness. | |

| T1587.001 | Develop Capabilities: Malware | Telekopye is custom malware. | |

| T1588.002 | Obtain Capabilities: Tool | Telekopye operators use additional bots to launder money, scrape market research, and implement DDoS protection. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | Telekopye sends email or SMS messages that contain links to phishing websites. |

| Collection | T1056.003 | Input Capture: Web Portal Capture | Web pages created by Telekopye capture sensitive information and report it to the operators. |