En agosto de 2024, los investigadores de ESET detectaron actividad de ciberespionaje llevada a cabo por el grupo de amenazas persistentes avanzadas (APT) MirrorFace, alineado con China, contra un instituto diplomático centroeuropeo en relación con la Expo 2025, que se celebrará en Osaka, Japón.

Conocido principalmente por sus actividades de ciberespionaje contra organizaciones en Japón, hasta donde sabemos, esta es la primera vez que MirrorFace pretendía infiltrarse en una entidad europea. La campaña, que descubrimos en el segundo y tercer trimestre de 2024 y que denominamos Operación AkaiRyū (RedDragon en japonés), muestra tácticas, técnicas y procedimientos (TTP) renovados que observamos a lo largo de 2024: la introducción de nuevas herramientas (como un AsyncRAT personalizado), la resurrección de ANEL y una compleja cadena de ejecución.

En este blogpost, presentamos los detalles de los ataques de la Operación AkaiRyū y los hallazgos de nuestra investigación del caso del instituto diplomático, incluidos los datos de nuestro análisis forense. ESET Research presentó los resultados de este análisis en la Joint Security Analyst Conference (JSAC) en enero de 2025.

Puntos clave de este blogpost:

- MirrorFace ha renovado sus TTP y herramientas.

- MirrorFace ha empezado a utilizar ANEL, un backdoor que antes se asociaba exclusivamente con APT10.

- MirrorFace ha comenzado a desplegar una variante fuertemente personalizada de AsyncRAT, utilizando una compleja cadena de ejecución para ejecutarla dentro de Windows Sandbox.

- Por lo que sabemos, MirrorFace ha atacado por primera vez a una entidad europea.

- Colaboramos con el instituto diplomático centroeuropeo afectado y realizamos una investigación forense.

- Los resultados obtenidos durante dicha investigación nos han permitido conocer mejor las actividades de MirrorFace posteriores al ataque.

Perfil de MirrorFace

MirrorFace, también conocido como Earth Kasha, es un actor de amenazas alineado con China que hasta ahora se dirigía casi exclusivamente a empresas y organizaciones de Japón, pero también a algunas ubicadas en otros lugares que tienen relaciones con Japón. Como se explica en este blogpost, ahora consideramos a MirrorFace como un subgrupo bajo el paraguas de APT10. MirrorFace ha estado activo desde al menos 2019 y se ha informado de que sus objetivos son medios de comunicación, empresas relacionadas con la defensa, grupos de reflexión, organizaciones diplomáticas, instituciones financieras, instituciones académicas y fabricantes. En 2022, descubrimos una campaña de spearphishing de MirrorFace dirigida a entidades políticas japonesas.

MirrorFace se centra en el espionaje y la exfiltración de archivos de interés; es el único grupo conocido que utiliza las puertas traseras LODEINFO y HiddenFace. En las actividades de 2024 analizadas en este blogpost, MirrorFace comenzó a utilizar también en sus operaciones el antiguo backdoor de firma de APT10, ANEL.

Resumen

Al igual que los ataques anteriores de MirrorFace, la operación AkaiRyū comenzó con correos electrónicos de spearphishing cuidadosamente diseñados para atraer a los destinatarios a abrir archivos adjuntos maliciosos. Nuestros hallazgos sugieren que a pesar de la incursión de este grupo más allá de las fronteras de su terreno de caza habitual, el actor de la amenaza todavía mantiene un fuerte enfoque en Japón y los eventos vinculados al país. Sin embargo, no es la primera vez que se informa de que MirrorFace opera fuera de Japón: Trend Micro y el Centro Nacional de Ciberseguridad de Vietnam (documento en vietnamita) informaron de casos similares en Taiwán, India y Vietnam.

El regreso del backdoor ANEL

Durante nuestro análisis de la Operación AkaiRyū, descubrimos que MirrorFace ha renovado significativamente sus TTP y herramientas. MirrorFace comenzó a utilizar ANEL (también conocido como UPPERCUT) -un backdoor considerado exclusivo de APT10-, lo cual es sorprendente, ya que se creía que ANEL fue abandonado hacia finales de 2018 o principios de 2019 y que LODEINFO lo sucedió, apareciendo más tarde en 2019. La pequeña diferencia en los números de versión entre los ANEL de 2018 y 2024, 5.5.0 y 5.5.4, y el hecho de que APT10 solía actualizar ANEL cada pocos meses, sugieren claramente que el desarrollo de ANEL se ha reiniciado.

El uso de ANEL también proporciona más pruebas en el debate en curso sobre la posible conexión entre MirrorFace y APT10. El hecho de que MirrorFace haya empezado a utilizar ANEL, y el resto de información conocida anteriormente, como la similitud de objetivos y códigos de malware, nos ha llevado a realizar un cambio en nuestra atribución: ahora creemos que MirrorFace es un subgrupo bajo el paraguas de APT10. Este cambio de atribución alinea nuestro pensamiento con el de otros investigadores que ya consideran que MirrorFace forma parte de APT10, como los de Macnica (informe en japonés), Kaspersky, ITOCHU Cyber & Intelligence Inc. y Cybereason. Otros, como Trend Micro, siguen considerando por ahora que MirrorFace sólo está potencialmente relacionado con APT10.

Primer uso de AsyncRAT y Visual Studio Code por MirrorFace

En 2024, MirrorFace también desplegó una variante fuertemente personalizada de AsyncRAT, incrustando este malware en una intrincada cadena de ejecución recientemente observada que ejecuta la RAT dentro de Windows Sandbox. Este método oculta eficazmente las actividades maliciosas de los controles de seguridad y obstaculiza los esfuerzos para detectar el compromiso.

Paralelamente al malware, MirrorFace también comenzó a desplegar Visual Studio Code (VS Code) para abusar de su función de túneles remotos. Los túneles remotos permiten a MirrorFace establecer un acceso sigiloso a la máquina comprometida, ejecutar código arbitrario y distribuir otras herramientas. MirrorFace no es el único grupo APT que abusa de VS Code: Tropic Trooper y Mustang Panda también lo han utilizado en sus ataques.

Además, MirrorFace continuó empleando su backdoor insignia, HiddenFace, reforzando aún más la persistencia en las máquinas comprometidas. Mientras que MirrorFace utiliza ANEL como backdoor de primera línea, justo después de que el objetivo haya sido comprometido, HiddenFace se despliega en las últimas fases del ataque. También cabe destacar que en 2024 no observamos ningún uso de LODEINFO, otro backdoor utilizado exclusivamente por MirrorFace.

Análisis forense del compromiso

Nos pusimos en contacto con el instituto afectado para informarle del ataque y limpiar el compromiso lo antes posible. El instituto colaboró estrechamente con nosotros durante y después del ataque, y además nos proporcionó las imágenes de disco de las máquinas comprometidas. Esto nos permitió realizar análisis forenses en esas imágenes y descubrir más actividad de MirrorFace".

ESET Research proporcionó más detalles técnicos sobre el regreso de ANEL a los clientes de ESET Threat Intelligence el 4 de septiembre de 2024. Trend Micro publicó sus hallazgos sobre las entonces recientes actividades de MirrorFace el 21 de octubre de 2024 en japonés y el 26 de noviembre de 2024 en inglés: estos se solapan con la Operación AkaiRyū y también mencionan el regreso del backdoor ANEL. Además, en enero de 2025, la Agencia Nacional de Policía japonesa (NPA) publicó una advertencia sobre las actividades de MirrorFace dirigida a organizaciones, empresas y particulares en Japón. La Operación AkaiRyū se corresponde con la Campaña C, como se menciona en la versión japonesa de la advertencia de la NPA. Sin embargo, la NPA menciona como objetivo exclusivamente a entidades japonesas: individuos y organizaciones relacionados principalmente con el mundo académico, los grupos de reflexión, la política y los medios de comunicación.

Además del informe de Trend Micro y la advertencia de la NPA, ofrecemos un análisis exclusivo de las actividades de MirrorFace posteriores al compromiso, que pudimos observar gracias a la estrecha colaboración de la organización afectada. Esto incluye el despliegue de un AsyncRAT fuertemente personalizado, el abuso de túneles remotos VS Code y detalles sobre la cadena de ejecución que ejecuta el malware dentro de Windows Sandbox para evitar la detección y ocultar las acciones realizadas.

En este blogpost, cubrimos dos casos distintos: un instituto diplomático centroeuropeo y un instituto de investigación japonés. Aunque el enfoque general de MirrorFace es el mismo en ambos casos, hay diferencias notables en el proceso de acceso inicial; por eso describimos ambos.

Análisis técnico

Entre junio y septiembre de 2024, observamos que MirrorFace realizaba múltiples campañas de spearphishing. Según nuestros datos, los atacantes conseguían principalmente el acceso inicial engañando a los objetivos para que abrieran archivos adjuntos o enlaces maliciosos, y después utilizaban aplicaciones y herramientas legítimas para instalar su malware de forma sigilosa.

Acceso inicial

No pudimos determinar el vector de ataque inicial en todos los casos observados en 2024. Sin embargo, basándonos en los datos de que disponemos, suponemos que el spearphishing fue el único vector de ataque utilizado por MirrorFace. El grupo se hace pasar por organizaciones o personas de confianza para convencer a los destinatarios de que abran documentos o hagan clic en enlaces. Las siguientes conclusiones sobre el acceso inicial coinciden con las del artículo de Trend Micro, aunque no son totalmente idénticas.

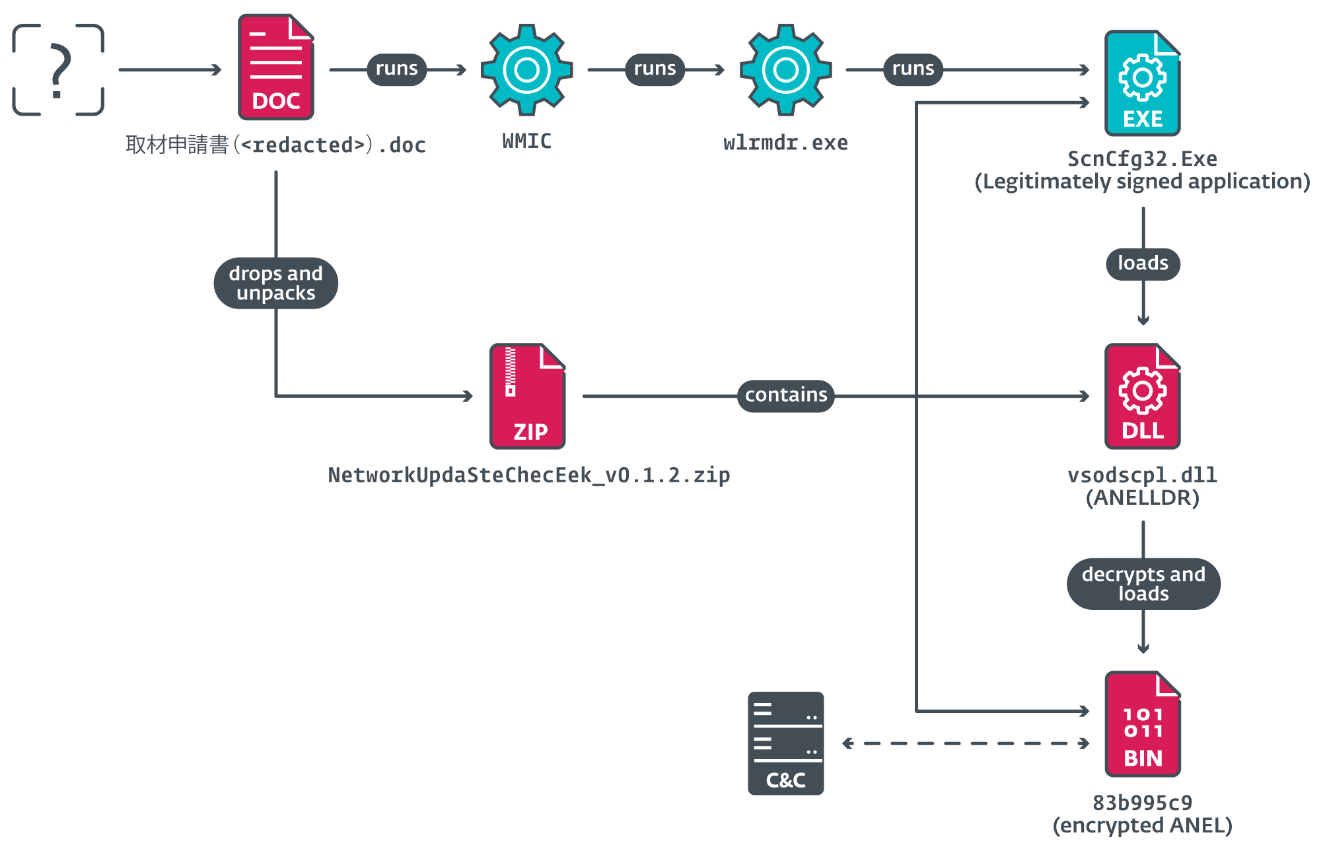

En concreto, en la Operación AkaiRyū, MirrorFace abusó tanto de aplicaciones desarrolladas por McAfee como de una desarrollada por JustSystems para ejecutar ANEL. Mientras que Trend Micro informó de Windows Management Instrumentation (WMI) y explorer.exe como el par de proxy de ejecución para ANEL, nosotros desenterramos otro par: WMI y wlrmdr.exe (recordatorio de inicio de sesión de Windows). También proporcionamos una conversación por correo electrónico entre un operador disfrazado de MirrorFace y un objetivo.

Caso 1: Instituto de investigación japonés

El 20 de junio de 2024, MirrorFace atacó a dos empleados de un instituto de investigación japonés, utilizando un documento de Word malicioso protegido por contraseña entregado de forma desconocida.

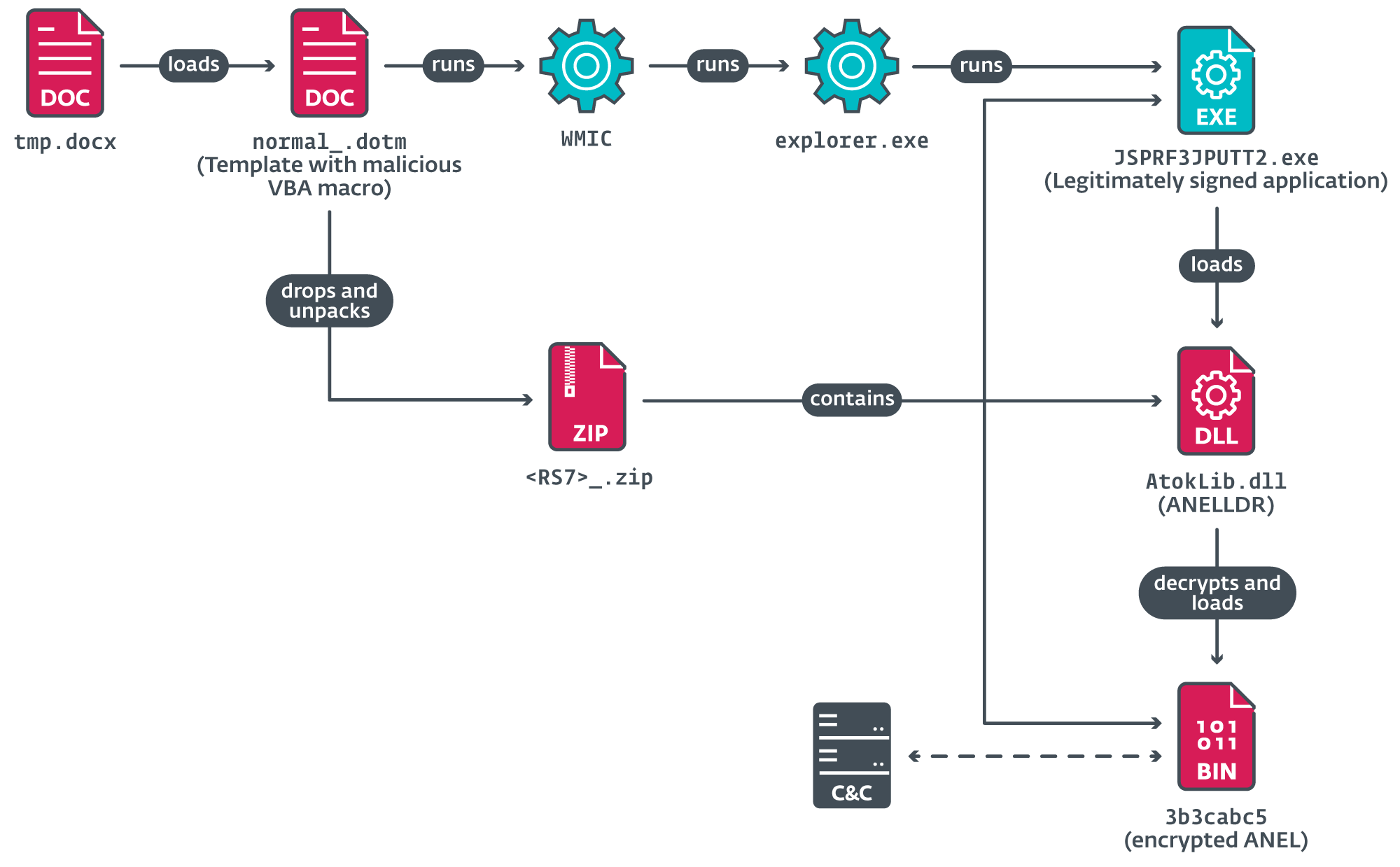

Los documentos activaban código VBA en un simple evento de mouseover: el código malicioso se activaba al mover el ratón sobre cuadros de texto colocados en el documento. A continuación, abusaba de un ejecutable firmado de McAfee para cargar ANEL (versión 5.5.4) en la memoria. La cadena de compromiso se muestra en la Figura 1.

Caso 2: Instituto diplomático centroeuropeo

El 26 de agosto de 2024, MirrorFace atacó un instituto diplomático centroeuropeo. Hasta donde sabemos, esta es la primera y, hasta la fecha, la única vez que MirrorFace ha atacado una entidad en Europa.

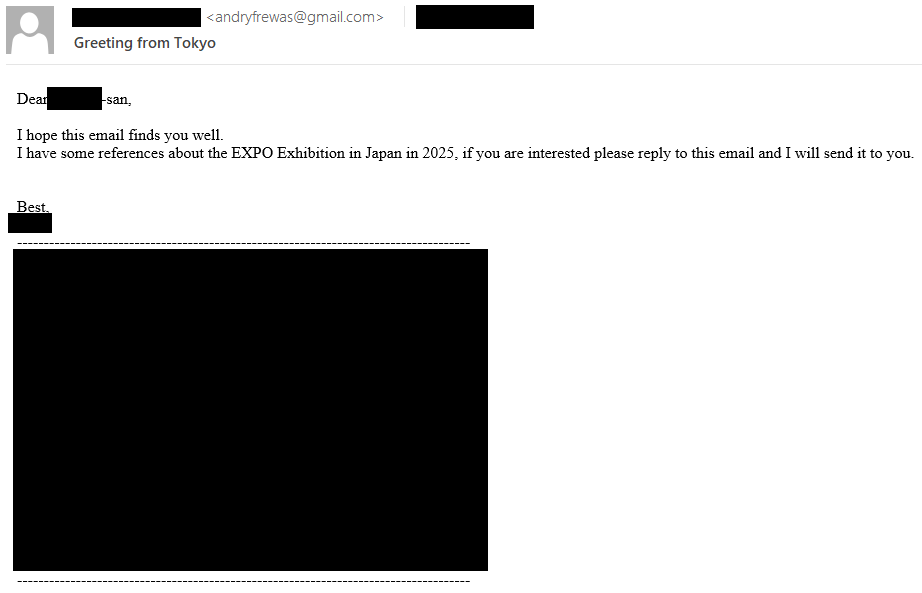

Los operadores de MirrorFace prepararon su ataque de spearphishing elaborando un mensaje de correo electrónico (mostrado en la Figura 2) que hace referencia a una interacción legítima previa entre el instituto y una ONG japonesa. La interacción legítima se obtuvo probablemente de una campaña anterior. Como puede verse, este mensaje de spearphishing hace referencia a la próxima exposición Expo 2025, un evento que se celebrará en Japón.

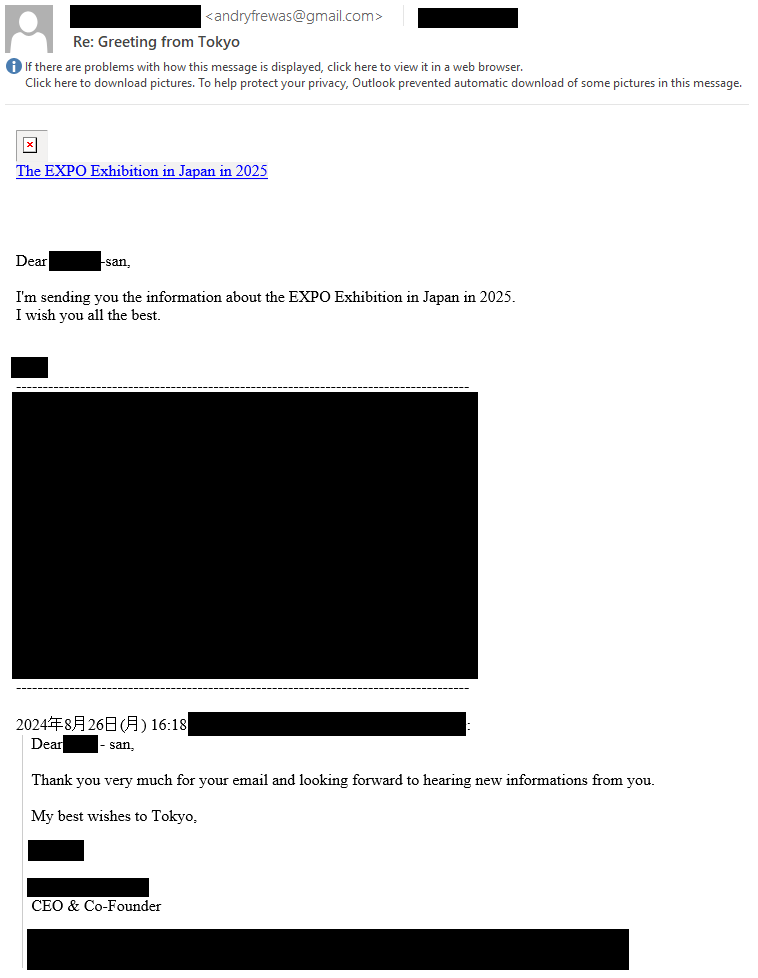

Este primer correo electrónico era inofensivo, pero una vez que el objetivo respondió, los operadores de MirrorFace enviaron un mensaje de correo electrónico con un enlace malicioso de OneDrive que conducía a un archivo ZIP con un archivo LNK camuflado como un documento de Word llamado The EXPO Exhibition in Japan in 2025.docx.lnk. Este segundo mensaje se muestra en la Figura 3. Con este método, MirrorFace ocultó la payload hasta que el objetivo participó en el esquema de spearphishing.

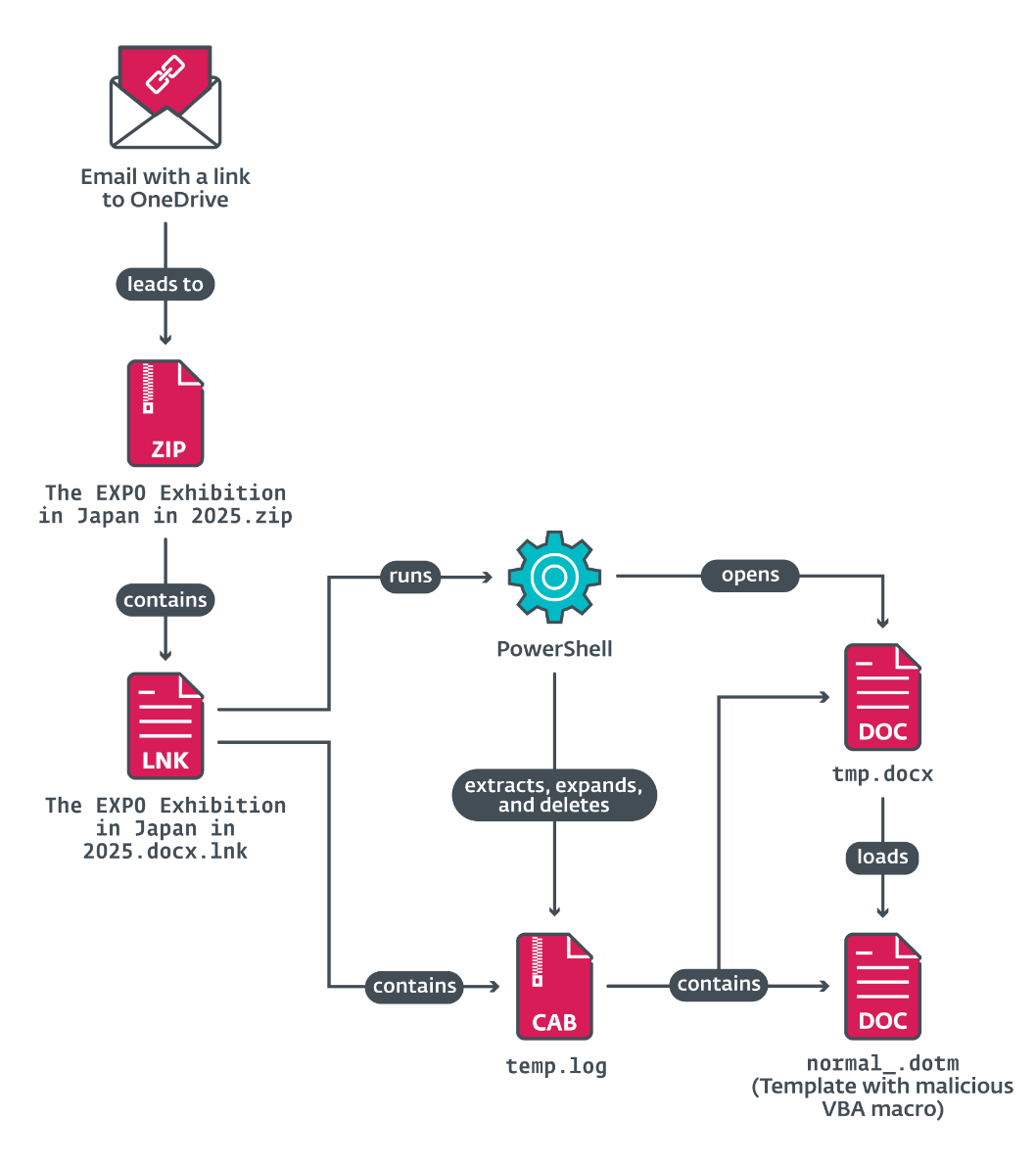

Una vez abierto, el archivo LNK lanza una compleja cadena de compromiso, representada en las figuras 4 y 5.

El archivo LNK ejecuta cmd.exe con un conjunto de comandos PowerShell para soltar archivos adicionales, incluido un archivo de Word malicioso, tmp.docx, que carga una plantilla de Word maliciosa, normal_.dotm, que contiene código VBA. El contenido del documento de Word tmp.doc x se muestra en la Figura 6, y probablemente está pensado para actuar como señuelo, mientras se ejecutan acciones maliciosas en segundo plano.

El código VBA extrae una aplicación legítimamente firmada de JustSystems Corporation para cargar lateralmente y descifrar la puerta trasera ANEL (versión 5.5.5). Esto permitió a MirrorFace iniciar las operaciones posteriores al ataque.

Conjunto de herramientas

En la operación AkaiRyū, MirrorFace no solo se basó en su malware personalizado, sino también en varias herramientas y en una variante personalizada de un troyano de acceso remoto (RAT) disponible públicamente.

ANEL

ANEL (también conocido como UPPERCUT) es un backdoor que antes se asociaba exclusivamente con APT10. En 2024, MirrorFace comenzó a utilizar ANEL como backdoor de primera línea. El desarrollo de ANEL, hasta 2018, se describió más recientemente en la presentación JSAC 2019 de Secureworks. Las variantes de ANEL observadas en 2024 fueron descritas públicamente por Trend Micro.

ANEL es un backdoor, que solo se encuentra en disco de forma cifrada, y cuya forma DLL descifrada solo se encuentra en memoria una vez que un cargador la ha descifrado en preparación para su ejecución. ANEL se comunica con su servidor de C&C a través de HTTP, donde los datos transmitidos se cifran para protegerlos en caso de que la comunicación esté siendo capturada. ANEL admite comandos básicos para la manipulación de archivos, la ejecución de cargas útiles y la realización de capturas de pantalla.

ANELLDR

ANELLDR es un cargador utilizado exclusivamente para desencriptar el backdoor ANEL y ejecutarlo en memoria. Trend Micro describió ANELLDR en su artículo.

HiddenFace

HiddenFace es el backdoor insignia actual de MirrorFace, con un fuerte enfoque en la modularidad; lo describimos en detalle en esta presentación de JSAC 2024.

FaceXInjector

FaceXInjector es una herramienta de inyección C# almacenada en un archivo XML, compilada y ejecutada por la utilidad MSBuild de Microsoft, y utilizada para ejecutar exclusivamente HiddenFace. Describimos FaceXInjector en la misma presentación de JSAC 2024 dedicada a HiddenFace.

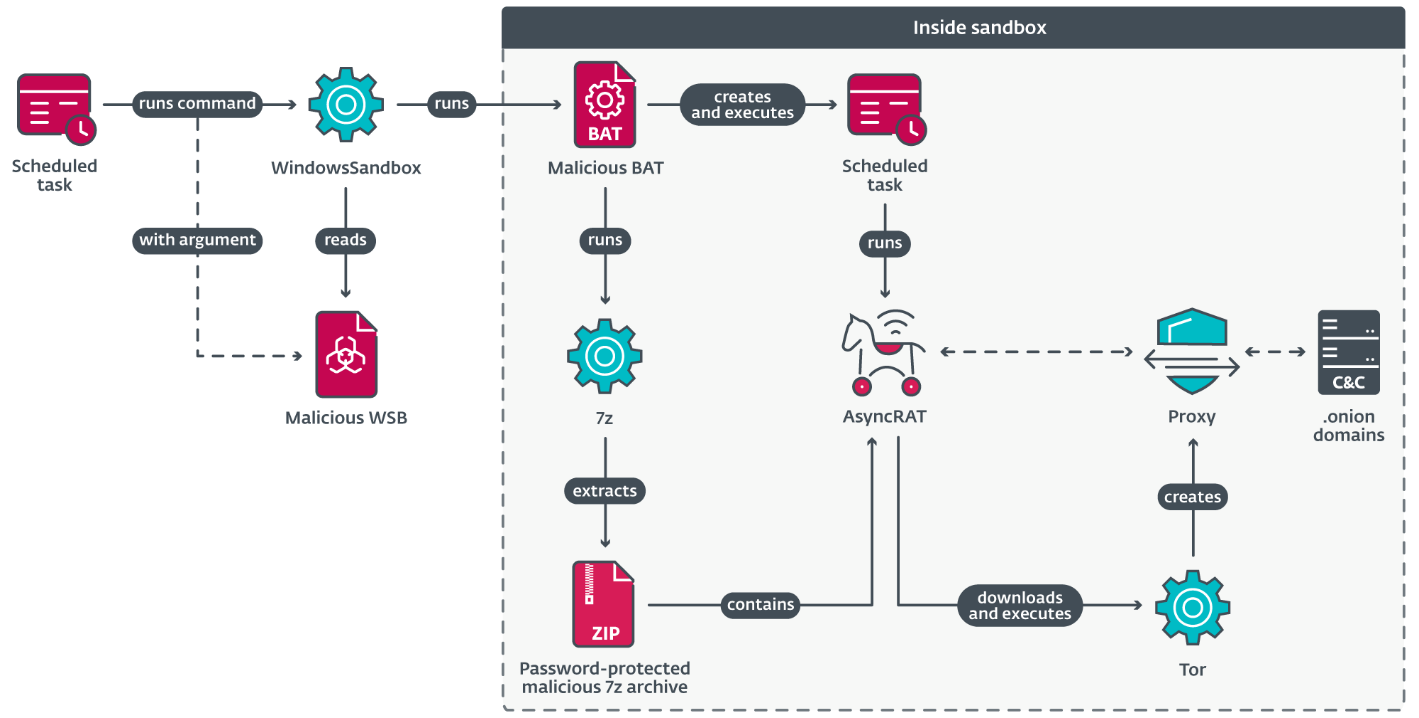

AsyncRAT

AsyncRAT es una RAT disponible públicamente en GitHub. En 2024, detectamos que MirrorFace empezó a utilizar un AsyncRAT muy personalizado en las últimas fases de sus ataques. El grupo garantiza la persistencia de AsyncRAT registrando una tarea programada que se ejecuta al arrancar la máquina; una vez activada, una compleja cadena (representada en la figura 7) lanza AsyncRAT dentro de Windows Sandbox, que debe habilitarse manualmente y requiere un reinicio. No hemos podido determinar cómo habilita MirrorFace esta función.

Para ejecutar AsyncRAT con éxito, se envían los siguientes archivos a la máquina infectada:

- 7z.exe - ejecutable legítimo de 7-Zip.

- 7z.dll: biblioteca legítima de 7-Zip.

- <random>.7z: archivo 7z protegido con contraseña que contiene AsyncRAT, denominado setup.exe.

- <random>.bat - secuencia de comandos por lotes que descomprime AsyncRAT y lo ejecuta.

- <random>.wsb: archivo de configuración de Windows Sandbox para ejecutar <random>.bat.

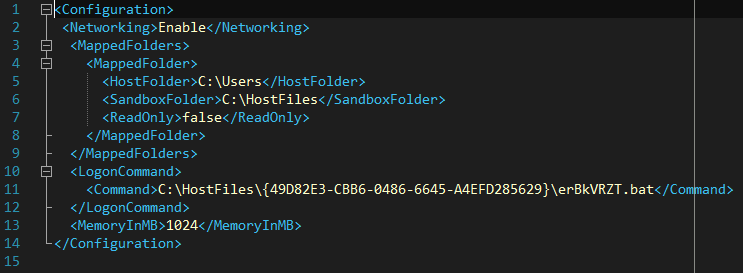

La tarea programada activada ejecuta Windows Sandbox con <random>.wsb como parámetro. Este archivo contiene datos de configuración para el sandbox; véase la Figura 8.

En concreto, el archivo de configuración define si se habilita la conexión en red y la asignación de directorios, el tamaño de la memoria dedicada y el comando que se ejecutará al iniciarse. En el archivo mostrado en la Figura 8, se ejecuta un archivo por lotes ubicado en la carpeta sandbox. El archivo por lotes extrae AsyncRAT del archivo 7z y, a continuación, crea e inicia una tarea programada que ejecuta AsyncRAT cada hora.

La variante de AsyncRAT utilizada por MirrorFace está muy personalizada. A continuación se indican las principales características y cambios introducidos por MirrorFace:

- Etiquetado de muestras: AsyncRAT puede compilarse para una víctima específica y MirrorFace puede añadir una etiqueta a la configuración para marcar la muestra. Si no se especifica la etiqueta, se utiliza el nombre NetBIOS de la máquina como etiqueta. Esta etiqueta también se utiliza en otras funciones introducidas.

- Conexión a un servidor de C&C vía Tor - El AsyncRAT de MirrorFace puede descargar e iniciar un cliente Tor, y proxy su comunicación con un servidor de C&C a través del cliente. AsyncRAT selecciona esta opción sólo si los dominios de C&C codificados terminan en .onion. Este enfoque se seleccionó en las dos muestras que observamos durante la investigación del Caso 2: Instituto diplomático centroeuropeo.

- Algoritmo de generación de dominios (DGA) - Una alternativa al uso de Tor, esta variante puede utilizar un DGA para generar un dominio C&C. El DGA también puede generar dominios específicos de la máquina utilizando la etiqueta antes mencionada. Ten en cuenta que HiddenFace también utiliza un DGA con la posibilidad de generar dominios específicos de la máquina, aunque el DGA utilizado en HiddenFace difiere del de AsyncRAT.

- Horario de trabajo - Antes de conectarse a un servidor de C&C, AsyncRAT comprueba si la hora y el día de la semana actuales están dentro de las horas y días de funcionamiento definidos en la configuración. Tenga en cuenta que AsyncRAT de MirrorFace también comparte esta función con HiddenFace.

Túneles remotos de Visual Studio Code

Visual Studio Code es un editor de código fuente gratuito desarrollado por Microsoft. La función de desarrollo remoto de Visual Studio Code, los túneles remotos, permiten a los desarrolladores ejecutar Visual Studio Code localmente y conectarse a una máquina de desarrollo que aloja el código fuente y el entorno de depuración. Los actores de amenazas pueden abusar de esta función para obtener acceso remoto, ejecutar código y entregar herramientas a una máquina comprometida. MirrorFace lleva haciéndolo desde 2024; sin embargo, no es el único grupo APT que ha utilizado estos túneles remotos: otros grupos APT alineados con China, como Tropic Trooper y Mustang Panda, también los han utilizado en sus ataques.

Actividades posteriores al ataque

Nuestra investigación del Caso 2: Instituto diplomático centroeuropeo descubrió algunas de las actividades de MirrorFace posteriores al ataque. Gracias a la estrecha colaboración con el instituto, pudimos conocer mejor el malware y las herramientas desplegadas por MirrorFace, como se puede ver en la Tabla 1.

Nótese que el malware y las herramientas están ordenados en la tabla para facilitar la comparación de lo que se desplegó en cada una de las dos máquinas comprometidas identificadas, pero no refleja cómo se desplegaron cronológicamente.

Tabla 1. Malware y herramientas desplegados por Mirror Malware y herramientas desplegadas por MirrorFace a lo largo del ataque

| Tools | Notes | Machine A | Machine B |

| ANEL | APT10’s backdoor that MirrorFace uses as a first-line backdoor. |

● |

● |

| PuTTY | An open-source terminal emulator, serial console, and network file transfer application. | ● | ● |

| VS Code | A code editor developed by Microsoft. | ● | ● |

| HiddenFace | MirrorFace’s flagship backdoor. | ● | ● |

| Second HiddenFace variant | MirrorFace’s flagship backdoor. | ● | |

| AsyncRAT | RAT publicly available on GitHub. | ● | ● |

| Hidden Start | A tool that can be used to bypass UAC, hide Windows consoles, and run programs in the background. | ● | |

| csvde | Legitimate Microsoft tool available on Windows servers that imports and exports data from Active Directory Domain Services (AD DS). | ● | |

| Rubeus | Toolset for Kerberos interaction and abuse, publicly available on GitHub. | ● | |

| frp | Fast reverse proxy publicly available on GitHub. | ● | |

| Unknown tool | Disguised under the name oneuu.exe. We were unable to recover the tool during our analysis. | ● |

El grupo desplegó selectivamente herramientas posteriores al ataque en función de sus objetivos y del entorno del objetivo. La máquina A pertenecía a un coordinador de proyectos y la máquina B a un empleado de TI. Los datos de que disponemos sugieren que MirrorFace robó datos personales de la Máquina A y buscó un acceso más profundo a la red en la Máquina B, alineando los objetivos asumidos con las funciones de los empleados.

Día 0 - 27 de agosto de 2024

Los operadores de MirrorFace enviaron un correo electrónico con un enlace malicioso el 26 de agosto de 2024 al director general del instituto. Sin embargo, como el director general no tenía acceso a una máquina con Windows, reenvió el correo electrónico a otros dos empleados. Ambos abrieron el archivo LNK dañino, The EXPO Exhibition in Japan in 2025.docx.lnk, al día siguiente, comprometiendo dos máquinas del instituto y llevando al despliegue de ANEL. Por tanto, consideramos el 27 de agosto de 2024 como el Día 0 del ataque. No se observó ninguna actividad adicional más allá del establecimiento de este punto de apoyo.

Día 1 - 28 de agosto de 2024

Al día siguiente, MirrorFace regresó y continuó con sus actividades. El grupo desplegó varias herramientas de acceso, control y entrega de archivos en las dos máquinas comprometidas. Entre las herramientas desplegadas se encontraban PuTTY, VS Code y HiddenFace, el backdoor estrella de MirrorFace. En la máquina A, MirrorFace también intentó desplegar la herramienta Hidden Start. En la máquina B, el actor desplegó además csvde y la variante personalizada de AsyncRAT.

Día 2 - 29 de agosto de 2024

El Día 2, MirrorFace estuvo activo en ambas máquinas. Esto incluyó el despliegue de más herramientas. En la máquina A, MirrorFace desplegó una segunda instancia de HiddenFace. En la máquina B, se ejecutaron el túnel remoto de VS Code, HiddenFace y AsyncRAT. Además, MirrorFace también desplegó y ejecutó frp y Rubeus a través de HiddenFace. Este es el último día en el que observamos actividad de MirrorFace en la máquina B.

Día 3 - 30 de agosto de 2024

MirrorFace permaneció activo sólo en la Máquina A. El instituto, habiendo comenzado las medidas de mitigación del ataque el 29 de agosto de 2024, podría haber evitado más actividad de MirrorFace en la Máquina B. En la Máquina A, el grupo desplegó AsyncRAT e intentó mantener la persistencia registrando una tarea programada.

Día 6 - 2 de septiembre de 2024

Durante el fin de semana, es decir, el 31 de agosto y el 1 de septiembre de 2024, la máquina A estuvo inactiva. El lunes 2 de septiembre de 2024, la Máquina A fue arrancada y con ella se reanudó también la actividad de MirrorFace. El acontecimiento principal del Día 6 fue que el grupo exportó los datos web de Google Chrome, como información de contacto, palabras clave, datos de autorrelleno e información almacenada de tarjetas de crédito, a un archivo de base de datos SQLite. No pudimos determinar cómo MirrorFace exportó los datos, y si los datos fueron exfiltrados o cómo.

Conclusión

En 2024, MirrorFace renovó sus TTP y sus herramientas. Empezó a utilizar ANEL -que se cree que se abandonó en torno a 2018/2019- como puerta trasera de primera línea. Combinado con otra información, concluimos que MirrorFace es un subgrupo bajo el paraguas de APT10. Además de ANEL, MirrorFace también ha comenzado a utilizar otras herramientas como un AsyncRAT fuertemente personalizado, Windows Sandbox y túneles remotos VS Code.

Como parte de la Operación AkaiRyū, MirrorFace atacó un instituto diplomático centroeuropeo -hasta donde sabemos, es la primera vez que el grupo ataca una entidad en Europa- utilizando los mismos TTP renovados que se ven en sus campañas 2024. Durante este ataque, el actor de la amenaza utilizó como señuelo la próxima Exposición Universal 2025, que se celebrará en Osaka (Japón). Esto demuestra que, incluso teniendo en cuenta este nuevo objetivo geográfico más amplio, MirrorFace sigue centrándose en Japón y en los eventos relacionados con él.

Nuestra estrecha colaboración con la organización afectada proporcionó una visión poco frecuente y en profundidad de las actividades posteriores al compromiso que, de otro modo, habrían pasado desapercibidas. Sin embargo, aún faltan muchas piezas del rompecabezas para dibujar una imagen completa de las actividades. Una de las razones es la mejora de la seguridad operativa de MirrorFace, que se ha vuelto más minuciosa y dificulta las investigaciones de incidentes borrando las herramientas y archivos entregados, borrando los registros de eventos de Windows y ejecutando el malware en Windows Sandbox.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de indicadores de compromiso (IoCs) y muestras en nuestro repositorio GitHub.

Archivos

| SHA-1 | Filename | Detection | Description |

| 018944FC47EE2329B23B |

3b3cabc5 | Win32/MirrorFace.A | AES-encrypted ANEL. |

| 68B72DA59467B1BB477D |

vsodscpl.dll | Win32/MirrorFace.A | ANELLDR. |

| 02D32978543B9DD1303E |

AtokLib.dll | Win32/MirrorFace.A | ANELLDR. |

| 2FB3B8099499FEE03EA7 |

CodeStartUser.bat | Win32/MirrorFace.A | Malicious batch file. |

| 9B2B9A49F52B37927E6A |

erBkVRZT.bat | Win32/MirrorFace.A | Malicious batch file. |

| AB65C08DA16A45565DBA |

useractivitybroker.xml | Win32/ FaceXInjector.A | FaceXInjector. |

| 875DC27963F8679E7D8B |

temp.log | Win32/MirrorFace.A | Malicious CAB file. |

| 694B1DD3187E876C5743 |

tmp.docx | Win32/MirrorFace.A | Decoy Word |

| F5BA545D4A1683675698 |

normal_.dotm | Win32/MirrorFace.A | Word template with |

| 233029813051D20B61D0 |

The EXPO |

Win32/MirrorFace.A | Malicious LNK file. |

| 8361F7DBF81093928DA5 |

The EXPO |

Win32/MirrorFace.A | Malicious ZIP archive. |

| 1AFDCE38AF37B9452FB4 |

NK9C4PH_.zip | Win32/MirrorFace.A | Malicious ZIP archive. |

| E3DA9467D0C89A9312EA |

N/A | MSIL/Riskware.Rubeus.A | Rubeus tool. |

| D2C25AF9EE6E60A341B0 |

Tk4AJbXk.wsb | Win32/MirrorFace.A | Malicious Windows |

Red

IP

Domain

Hosting provider

First seen

Details

N/A

vu4fleh3yd4ehpfpciinnwbnh4b77rdeypubhqr2dgfibjtvxpdxozid[.]onion

N/A

2024‑08‑28

MirrorFace’s AsyncRAT C&C server.

N/A

u4mrhg3y6jyfw2dmm2wnocz3g3etp2xc5thzx77uelk7mrk7qtjmc6qd[.]onion

N/A

2024‑08‑28

MirrorFace’s AsyncRAT C&C server.

45.32.116[.]146

N/A

The Constant Company, LLC

2024‑08‑27

ANEL C&C server.

64.176.56[.]26

N/A

The Constant Company, LLC

N/A

Remote server for FRP client.

104.233.167[.]135

N/A

PEG-TKY1

2024‑08‑27

HiddenFace C&C server.

152.42.202[.]137

N/A

DigitalOcean, LLC

2024‑08‑27

HiddenFace C&C server.

208.85.18[.]4

N/A

The Constant Company, LLC

2024‑08‑27

ANEL C&C server.

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 16 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1587.001 | Develop Capabilities: Malware | MirrorFace has developed custom tools such as HiddenFace. |

| T1585.002 | Establish Accounts: Email Accounts | MirrorFace created a Gmail account and used it to send a spearphishing email. | |

| T1585.003 | Establish Accounts: Cloud Accounts | MirrorFace created a OneDrive account to host malicious files. | |

| T1588.001 | Obtain Capabilities: Malware | MirrorFace utilized and customized a publicly available RAT, AsyncRAT, for its operations. | |

| T1588.002 | Obtain Capabilities: Tool | MirrorFace utilized Hidden Start in its operations. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | MirrorFace sent a spearphishing email with a malicious OneDrive link. |

| Execution | T1053.005 | Scheduled Task/Job: Scheduled Task | MirrorFace used scheduled tasks to execute HiddenFace and AsyncRAT. |

| T1059.001 | Command-Line Interface: PowerShell | MirrorFace used PowerShell commands to run Visual Studio Code’s remote tunnels. | |

| T1059.003 | Command-Line Interface: Windows Command Shell | MirrorFace used the Windows command shell to ensure persistence for HiddenFace. | |

| T1204.001 | User Execution: Malicious Link | MirrorFace relied on the target to download a malicious file from a shared OneDrive link. | |

| T1204.002 | User Execution: Malicious File | MirrorFace relied on the target to run a malicious LNK file that deploys ANEL. | |

| T1047 | Windows Management Instrumentation | MirrorFace used WMI as an execution proxy to run ANEL. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | ANEL uses one of the startup directories for persistence. |

| T1574.001 | Hijack Execution Flow: DLL Search Order Hijacking | MirrorFace side-loads ANEL by dropping a malicious library and a legitimate executable (e.g., ScnCfg32.Exe) | |

| Defense Evasion | T1027.004 | Obfuscated Files or Information: Compile After Delivery | FaceXInjector is compiled on every scheduled task run. |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | HiddenFace dynamically resolves the necessary APIs upon its startup. | |

| T1027.011 | Obfuscated Files or Information: Fileless Storage | HiddenFace is stored in a registry key on the compromised machine. | |

| T1055 | Process Injection | FaceXInjector is used to inject HiddenFace into a legitimate Windows utility. | |

| T1070.004 | Indicator Removal: File Deletion | Once HiddenFace is moved to the registry, the file in which it was delivered is deleted. | |

| T1070.006 | Indicator Removal: Timestomp | HiddenFace can timestomp files in selected directories. | |

| T1112 | Modify Registry | FaceXInjector creates a registry key into which it stores HiddenFace. | |

| T1127.001 | Trusted Developer Utilities: MSBuild | MSBuild is abused to execute FaceXInjector. | |

| T1140 | Deobfuscate/Decode Files or Information | HiddenFace reads external modules from an AES-encrypted file. | |

| T1622 | Debugger Evasion | HiddenFace checks whether it is being debugged. | |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | MirrorFace hid directories with AsyncRAT. | |

| T1564.003 | Hide Artifacts: Hidden Window | MirrorFace attempted to use the tool Hidden Start, which can hide windows. | |

| T1564.006 | Hide Artifacts: Run Virtual Instance | MirrorFace used Windows Sandbox to run AsyncRAT. | |

| T1070.001 | Indicator Removal: Clear Windows Event Logs | MirrorFace cleared Windows event logs to destroy evidence of its actions. | |

| T1036.007 | Masquerading: Double File Extension | MirrorFace used a so-called double file extension, .docx.lnk, to deceive its target. | |

| T1218 | Signed Binary Proxy Execution | MirrorFace used wlrmdr.exe as an execution proxy to run ANEL. | |

| T1221 | Template Injection | MirrorFace used Word template injection to run malicious VBA code. | |

| Discovery | T1012 | Query Registry | HiddenFace queries the registry for machine-specific information such as the machine ID. |

| T1033 | System Owner/User Discovery | HiddenFace determines the currently logged in user’s name and sends it to the C&C server. | |

| T1057 | Process Discovery | HiddenFace checks currently running processes. | |

| T1082 | System Information Discovery | HiddenFace gathers various system information and sends it to the C&C server. | |

| T1124 | System Time Discovery | HiddenFace determines the system time and sends it to the C&C server. | |

| T1087.002 | Account Discovery: Domain Account | MirrorFace used the tool csvde to export data from Active Directory Domain Services. | |

| Collection | T1115 | Clipboard Data | HiddenFace collects clipboard data and sends it to the C&C server. |

| T1113 | Screen Capture | ANEL can take a screenshot and send it to the C&C server. | |

| Command and Control | T1001.001 | Data Obfuscation: Junk Data | HiddenFace adds junk data to the messages sent to the C&C server. |

| T1568.002 | Dynamic Resolution: Domain Generation Algorithms | HiddenFace uses a DGA to generate C&C server domain names. | |

| T1573 | Encrypted Channel | HiddenFace communicates with its C&C server over an encrypted channel. | |

| T1071.001 | Standard Application Layer Protocol: Web Protocols | ANEL uses HTTP to communicate with its C&C server. | |

| T1132.001 | Data Encoding: Standard Encoding | ANEL uses base64 to encode data sent to the C&C server. | |

| Exfiltration | T1030 | Data Transfer Size Limits | HiddenFace can, upon operator request, split data and send it in chunks to the C&C server. |

| T1041 | Exfiltration Over C2 Channel | HiddenFace exfiltrates requested data to the C&C server. |