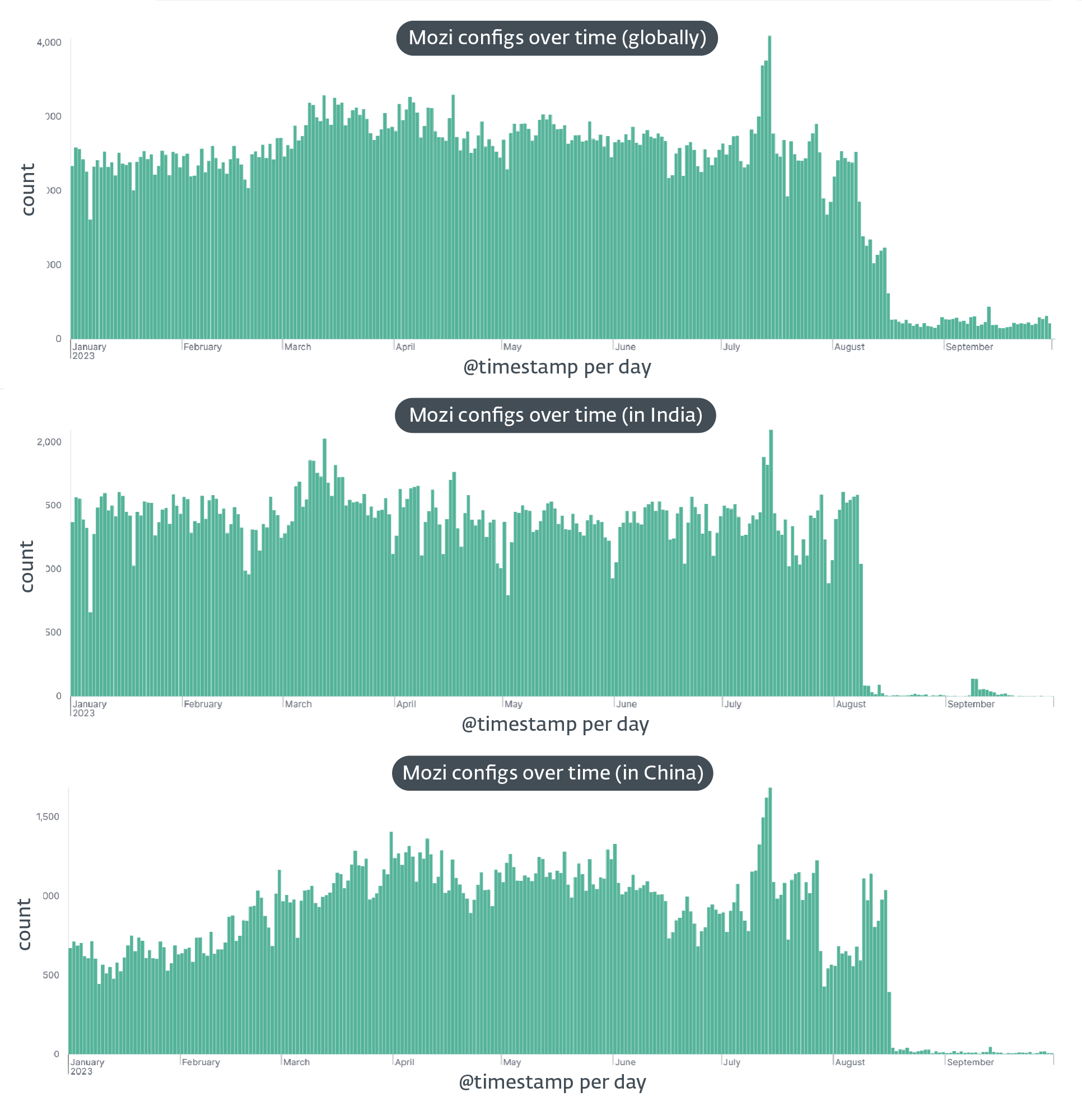

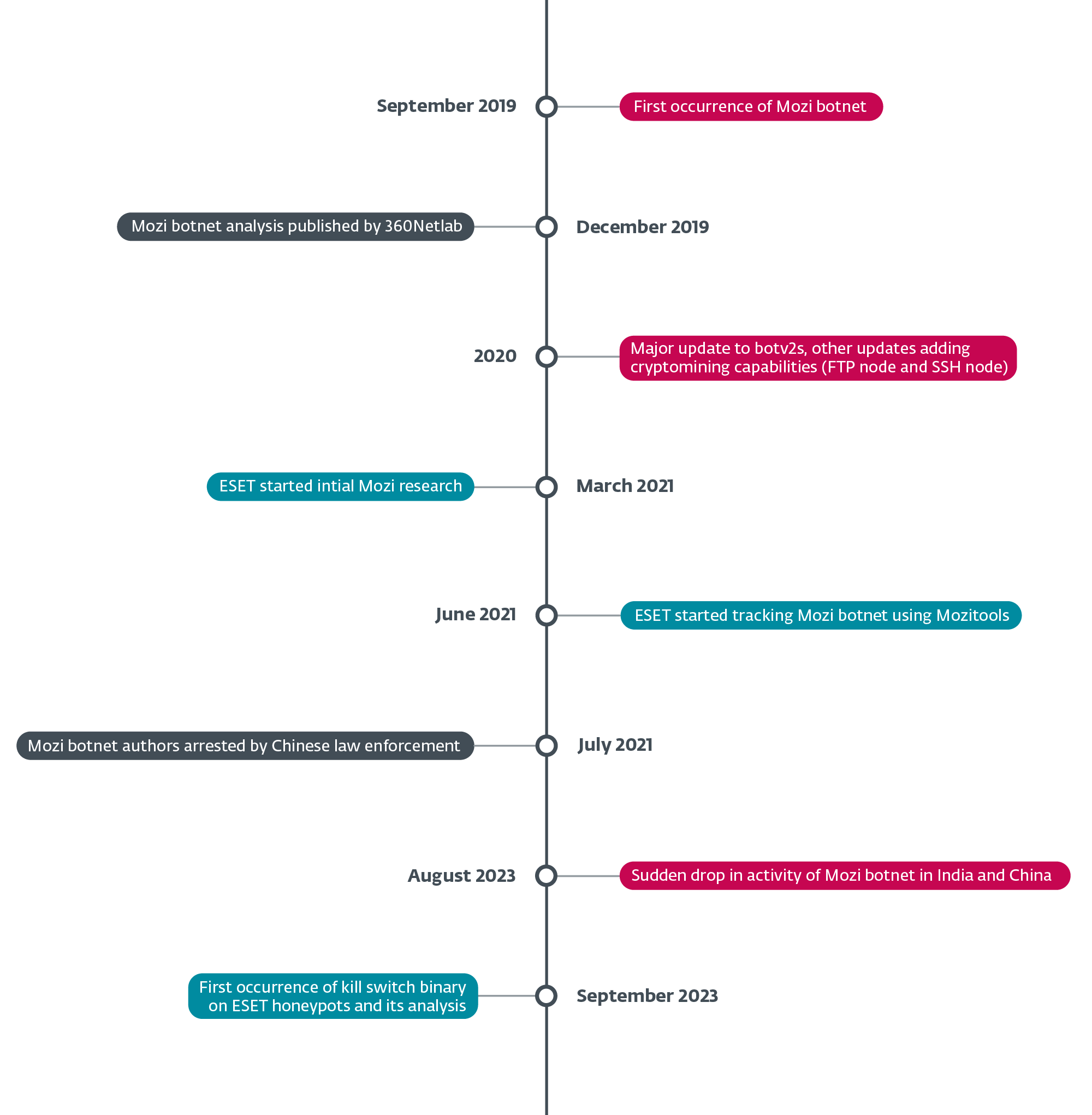

En agosto de 2023, la red de bots Mozi, famosa por explotar vulnerabilidades en cientos de miles de dispositivos IoT cada año, experimentó una repentina e inesperada caída en picada de su actividad. Primero en la India, el 8 de agosto de 2023, y una semana después en China, el 16 de agosto. Esta misteriosa desaparición despojó a los bots Mozi de la mayor parte de su funcionalidad.

Nuestra investigación nos llevó al descubrimiento, del kill switch el 27 de septiembre. Descubrimos el payload de control (archivo de configuración) dentro de un mensaje del User Datagram Protocol (UDP) al que le faltaba la encapsulación típica del protocolo de tablas distribuidas de hash (BT-DHT) de BitTorrent. La persona que estaba detrás del desmantelamiento envió el payload de control ocho veces, cada una de las cuales ordenaba al bot que descargara e instalara una actualización de sí mismo a través de HTTP.

El kill switch demostró varias funcionalidades, entre ellas:

- aniquilar el proceso padre, es decir, el malware Mozi original,

- desactivar algunos servicios del sistema como sshd y dropbear,

- sustituir el archivo Mozi original por sí mismo,

- ejecutar algunos comandos de configuración de routers/dispositivos,

- deshabilitar el acceso a varios puertos(iptables -j DROP), y

- establecer el mismo punto de apoyo que el archivo Mozi original reemplazado

Identificamos dos versiones del payload de control, la última funcionaba como un sobre que contenía la primera con pequeñas modificaciones, como el agregado de una función ping a un servidor remoto, probablemente con fines estadísticos.

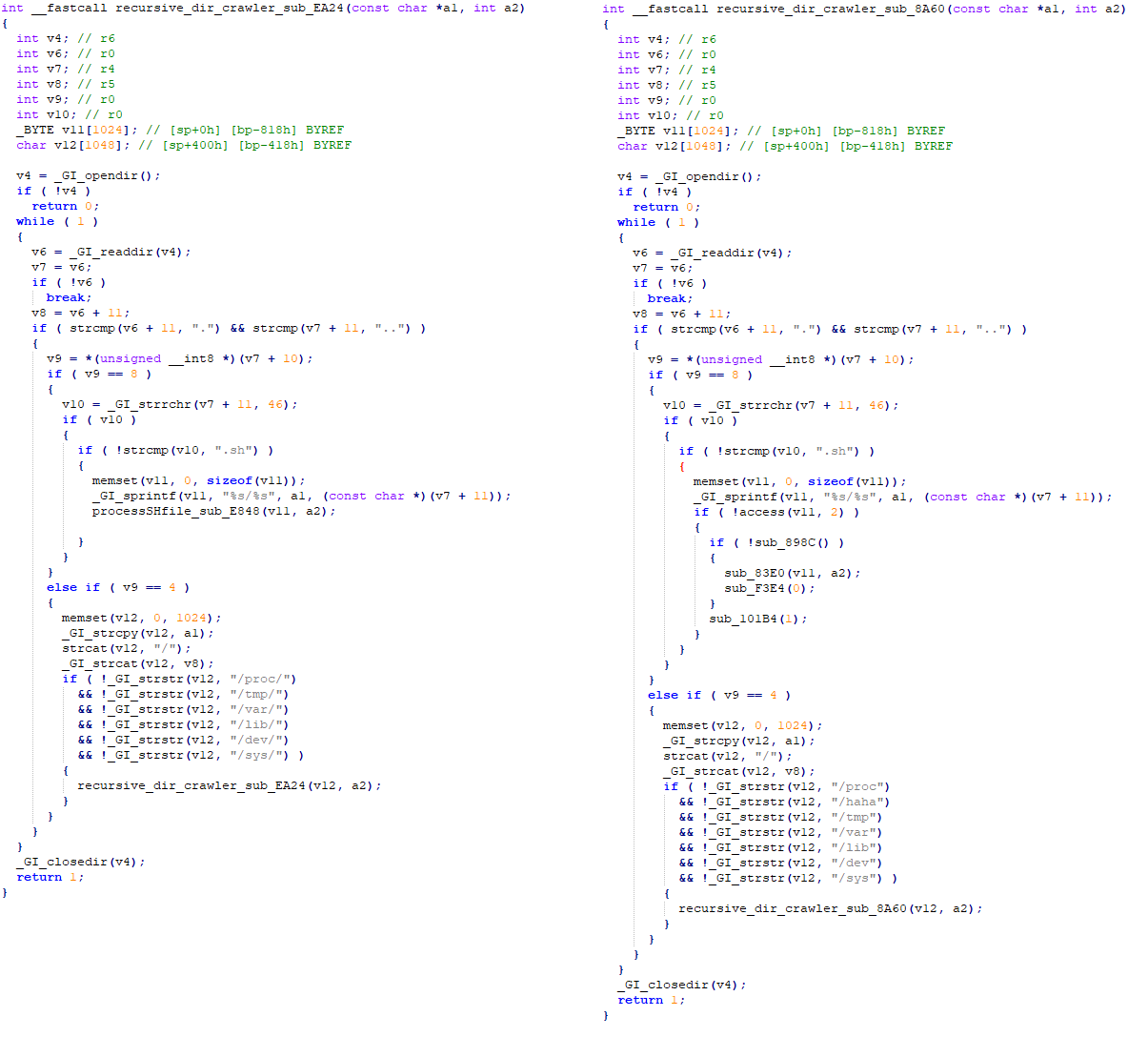

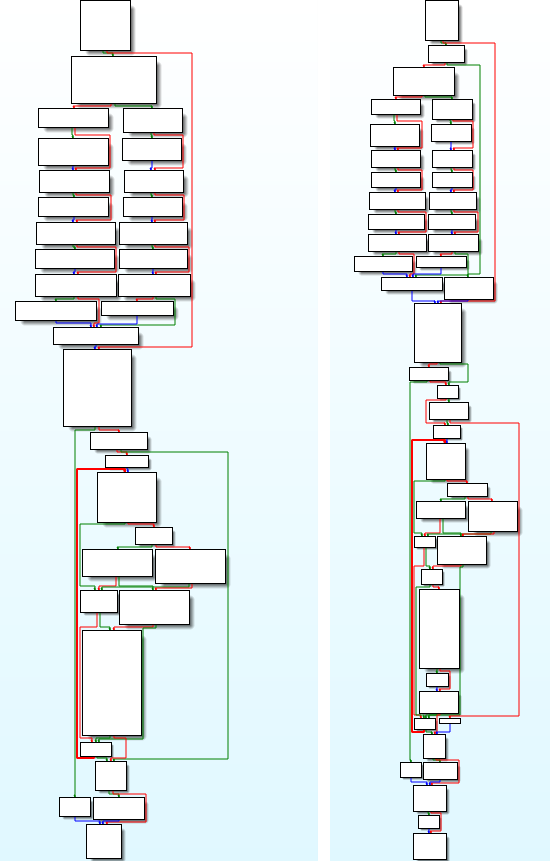

A pesar de la drástica reducción de la funcionalidad, los bots Mozi han mantenido su persistencia, lo que indica un derribo deliberado y calculado. Nuestro análisis del kill switch muestra una fuerte conexión entre el código fuente original de la botnet y los binarios utilizados recientemente, así como el uso de las claves privadas correctas para firmar el payload de control (ver Figura 2).

Esto nos lleva a la hipótesis que sugiere dos posibles autores de este desmantelamiento: los creadores de la red de bots Mozi, o las fuerzas de seguridad chinas, forzando la cooperación de los creadores. La secuencia de ataques a bots en India y China sugiere que el desmantelamiento se llevó a cabo deliberadamente, atacando primero a un país y una semana después al otro.

La desaparición de una de las redes de bots IoT más prolíficas es un caso fascinante de investigación ciberforense, que nos proporciona información técnica interesante sobre cómo se crean, operan y desmantelan estas redes de bots. Seguimos investigando este caso y publicaremos un análisis detallado en los próximos meses. Pero por ahora, la pregunta sigue en el aire: ¿Quién mató a Mozi?

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.

ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Archivos

|

SHA-1 |

Filename |

Detection |

Description |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Original Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi bot kill switch. |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

157.119.75[.]16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch hosting server |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 13 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Virtual Private Server |

The Mozi kill switch operators rented a server at eflycloud.com to host the update files. The Mozi kill switch operators rented multiple servers that send payloads on BT-DHT networks. |

|

|

Initial Access |

Exploit Public-Facing Application |

The Mozi kill switch operators sent an update command to Mozi clients on a BT-DHT network. |

|

|

Persistence |

Boot or Logon Initialization Scripts: RC Scripts |

The kill switch creates multiple scripts, such as /etc/rc.d/rc.local, to establish persistence. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol |

The kill switch sends an ICMP ping to the operator perhaps for the purpose of monitoring. |

|

|

Impact |

Service Stop |

The kill switch stops the SSH service and blocks access to it with iptables. |