Investigadores de ESET descubrieron una campaña de crimeware dirigida a clientes de tres bancos checos. El malware utilizado, al que hemos llamado NGate, tiene la capacidad única de transmitir datos de las tarjetas de pago de las víctimas, a través de una aplicación maliciosa instalada en sus dispositivos Android, al teléfono Android rooteado del atacante.

Puntos clave de este blogpost:

- Los atacantes combinaron técnicas maliciosas estándar ―ingeniería social, phishing y malware para Android― en un escenario de ataque novedoso; sospechamos que los mensajes señuelo se enviaron a números de teléfono aleatorios y captaron a clientes de tres bancos.

- Según los datos del Brand Intelligence Service de ESET, el grupo ha operado desde noviembre de 2023 en Chequia, utilizando aplicaciones web progresivas (PWA) y WebAPK maliciosas. En marzo de 2024, la técnica del grupo mejoró con el despliegue del malware para Android NGate.

- Los atacantes fueron capaces de clonar los datos NFC de las tarjetas de pago físicas de las víctimas utilizando NGate y retransmitir estos datos a un dispositivo atacante que luego fue capaz de emular la tarjeta original y retirar dinero de un cajero automático.

- Es la primera vez que vemos un malware para Android con esta capacidad.

- Las víctimas no tuvieron que rootear sus dispositivos.

El objetivo principal de esta campaña es facilitar la retirada no autorizada de dinero de las cuentas bancarias de las víctimas. Esto se consiguió transmitiendo los datos de comunicación de campo cercano (NFC) de las tarjetas de pago físicas de las víctimas, a través de sus smartphones Android comprometidos mediante el malware NGate Android, al dispositivo del atacante. A continuación, el atacante utilizaba estos datos para realizar transacciones en cajeros automáticos. Si este método fallaba, el atacante tenía un plan alternativo para transferir fondos de las cuentas de las víctimas a otras cuentas bancarias.

No hemos visto esta novedosa técnica de retransmisión NFC en ningún malware para Android descubierto anteriormente. La técnica se basa en una herramienta llamada NFCGate, diseñada por estudiantes de la Universidad Técnica de Darmstadt, Alemania, para capturar, analizar o alterar el tráfico NFC; por ello, hemos denominado NGate a esta nueva familia de malware.

Descripción general

Las víctimas descargaban e instalaban el malware tras ser engañadas haciéndoles creer que se estaban comunicando con su banco y que su dispositivo estaba en peligro. En realidad, las víctimas habían comprometido sin saberlo sus propios dispositivos Android al descargar e instalar previamente una aplicación desde un enlace en un mensaje SMS engañoso sobre una posible devolución de impuestos. En el siguiente vídeo se ofrece una breve descripción, en inglés, de este ataque.

Es importante señalar que NGate nunca estuvo disponible en la tienda oficial Google Play.

El malware para Android NGate está relacionado con las actividades de phishing de un actor de amenazas que operaba en Chequia desde noviembre de 2023. Sin embargo, creemos que estas actividades se interrumpieron tras la detención de un sospechoso en marzo de 2024.

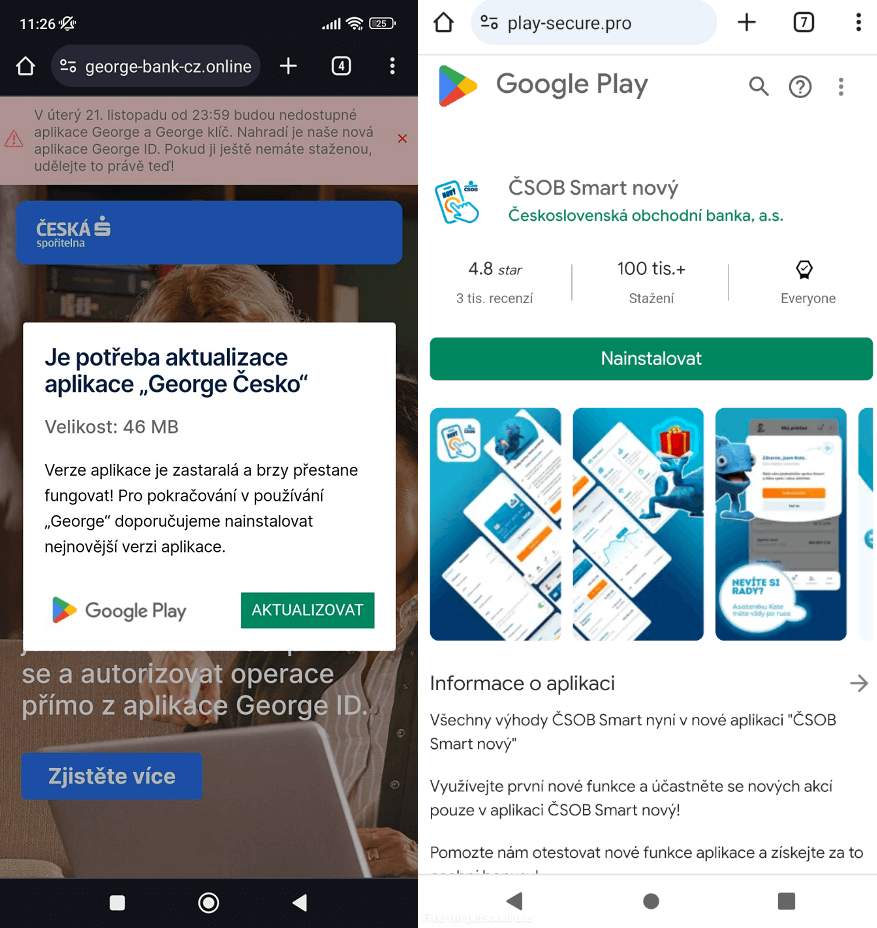

A finales de noviembre de 2023, observamos por primera vez que el actor de la amenaza se dirigía a clientes de importantes bancos checos. El malware se distribuía a través de dominios efímeros que se hacían pasar por sitios web bancarios legítimos o aplicaciones bancarias móviles oficiales disponibles en Google Play Store, como se ilustra en la Figura 1. Estos dominios fraudulentos se identificaron en el sitio web de Google Play. Estos dominios fraudulentos fueron identificados a través del Servicio de Inteligencia de Marca de ESET, que proporciona monitorización de amenazas dirigidas a la marca de un cliente. Durante el mismo mes, informamos de nuestros hallazgos a nuestros clientes.

Victimología

Durante nuestra investigación, identificamos seis aplicaciones NGate diferentes dirigidas específicamente a clientes de tres bancos en Chequia entre noviembre de 2023 y marzo de 2024.

En un avance sustancial, la policía checa detuvo a un joven de 22 años que había estado robando dinero de cajeros automáticos en Praga. En el momento de la detención, el sospechoso tenía en su poder 160.000 coronas checas, cantidad equivalente a más de 6.000 euros (aproximadamente 6.500 dólares estadounidenses). No se ha revelado la nacionalidad del arrestado. Según la policía checa, el dinero recuperado del sospechoso fue robado sólo a las tres últimas víctimas, por lo que es probable que la cantidad total robada por el actor de la amenaza detrás de este esquema sea considerablemente mayor.

Evolución de los escenarios de ataque

Los atacantes aprovecharon el potencial de las aplicaciones web progresivas (PWA), para después perfeccionar sus estrategias empleando una versión más sofisticada de las PWA conocidas como WebAPK. Finalmente, la operación culminó con el despliegue del malware NGate.

Es importante señalar que en todos los escenarios de ataque descritos aquí, no es necesario que el dispositivo de la víctima esté rooteado, sólo el dispositivo del atacante que emula el tráfico NFC recibido.

Aplicaciones web progresivas

Inicialmente, estos sitios web fraudulentos utilizaban indebidamente la tecnología PWA. Esta tecnología permite al usuario instalar una aplicación desde un sitio web a través de un navegador compatible; la instalación puede activarse automáticamente a través de una notificación emergente o manualmente seleccionando la opción Instalar aplicación en el menú del navegador. En Android, los navegadores compatibles son Chrome, Firefox, Edge y Opera. Una vez instalado, se añade a la pantalla de inicio del smartphone un nuevo icono con un pequeño logotipo del navegador en la esquina inferior derecha, que sirve básicamente como enlace al sitio web. Un ejemplo se muestra en la Figura 2, donde comparamos el icono de una PWA a la izquierda con el icono de una app estándar a la derecha.

Las PWA son esencialmente un tipo de aplicación, pero a diferencia de las aplicaciones tradicionales que se descargan e instalan desde una tienda de aplicaciones, a las PWA se accede y se utilizan directamente desde un navegador web. Se construyen utilizando lenguajes de programación web comunes como HTML (para la estructura), CSS (para el diseño) y JavaScript (para la interactividad), que son las mismas tecnologías utilizadas para crear sitios web. Las PWA son conocidas por su compatibilidad y flexibilidad, ya que están diseñadas para funcionar en cualquier dispositivo que tenga un navegador web compatible con los estándares. Esto significa que un usuario, ya sea en un ordenador de sobremesa, portátil, tableta o smartphone, puede acceder a la misma PWA sin necesidad de descargar una aplicación distinta para cada dispositivo.

Si se instala una PWA desde un sitio web de phishing, es probable que su icono imite al de una aplicación bancaria legítima, con el ligero añadido de un pequeño icono de navegador. Al iniciar esta PWA maliciosa, se muestra un sitio web de phishing a pantalla completa que solicita las credenciales bancarias del usuario.

WebAPKs

Posteriormente, el actor de la amenaza mejoró este escenario de ataque, continuando con los clientes de los mismos bancos que antes, pero empleando un tipo más avanzado de PWA conocido como WebAPK. Los WebAPK son aplicaciones para Android generadas automáticamente por el navegador Chrome cuando los usuarios añaden una PWA a la pantalla de inicio de su dispositivo Android. Para distinguir entre estas dos, las PWAs son apps construidas usando tecnologías web, mientras que las WebAPKs usan una tecnología para integrar las PWAs como apps nativas de Android. Lo que es diferente de los WebAPKs es que parecen más aplicaciones nativas de Android que las típicas PWAs, porque sus iconos no tienen el pequeño logo del navegador que tienen los iconos de las PWAs. Esta ausencia del logo del navegador puede llevar a un usuario a creer erróneamente que un WebAPK malicioso es una app legítima, como se ilustra en la Figura 3.

El esquema de distribución seguía siendo el mismo: los usuarios podían descargar e instalar una aplicación independiente desde sitios web de phishing, en lugar de un mero acceso directo web PWA. El WebAPK requiere instalación manual; sin embargo, no se pide al usuario que conceda permiso explícito para instalar aplicaciones de fuentes desconocidas o que permita al navegador instalar aplicaciones desconocidas, ya que no se trata de una aplicación normal. Por ello, es posible que los usuarios no sean conscientes de que están instalando una aplicación de una fuente no fiable. La Figura 4 muestra un ejemplo de lo que parece cuando los usuarios visitan un sitio web de phishing que les pide que actualicen e instalen un WebAPK malicioso.

Una vez instalado y abierto, la aplicación maliciosa solicita credenciales bancarias. En nuestra anterior entrada del blog se explican con más detalle las campañas de phishing que utilizan PWA y WebAPK.

Malware NGate

El 6 de marzo de 2024 descubrimos que el malware para Android NGate estaba disponible en los mismos dominios de distribución que se utilizaban anteriormente para facilitar las campañas de phishing que distribuían PWA y WebAPK maliciosas.

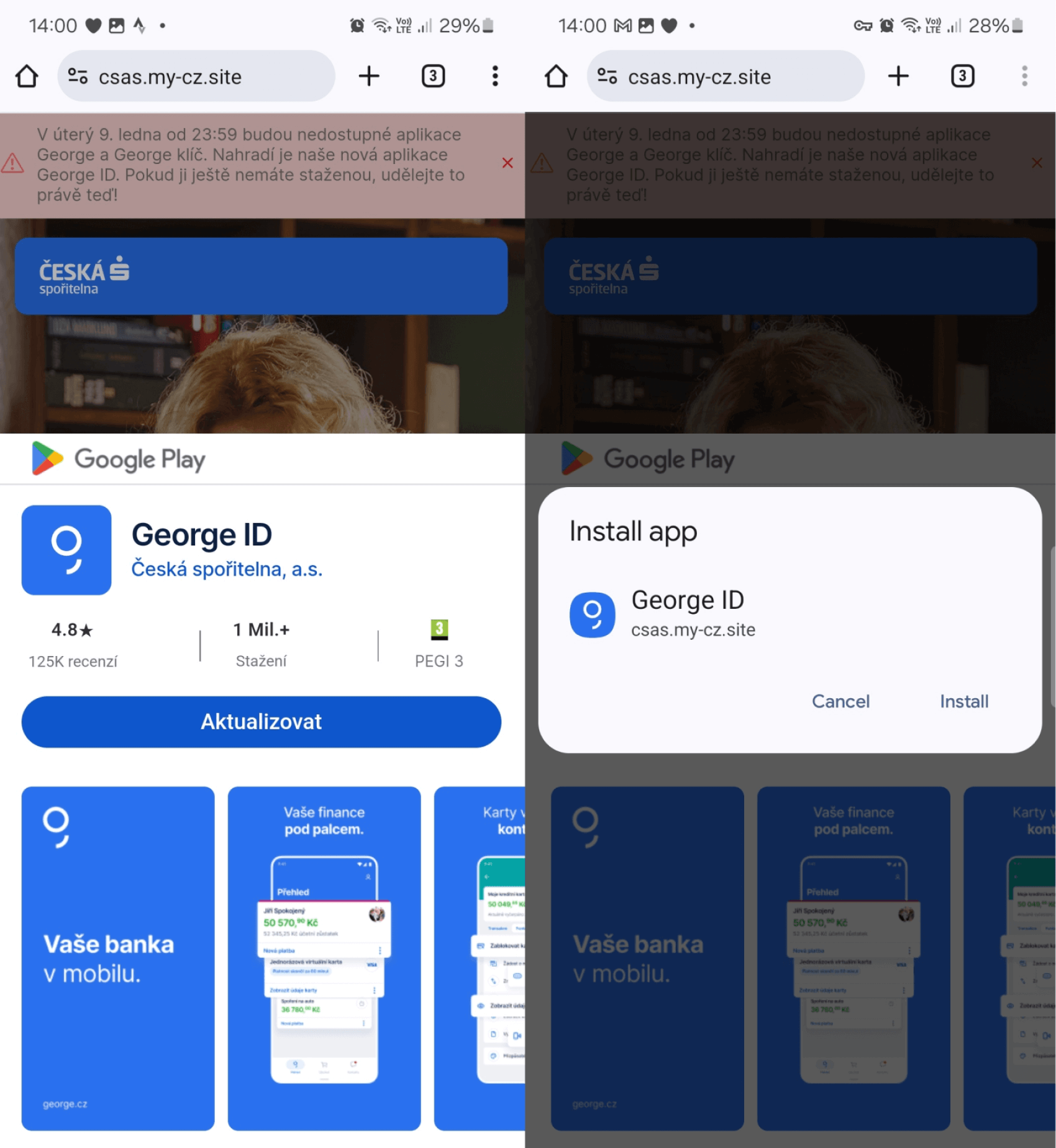

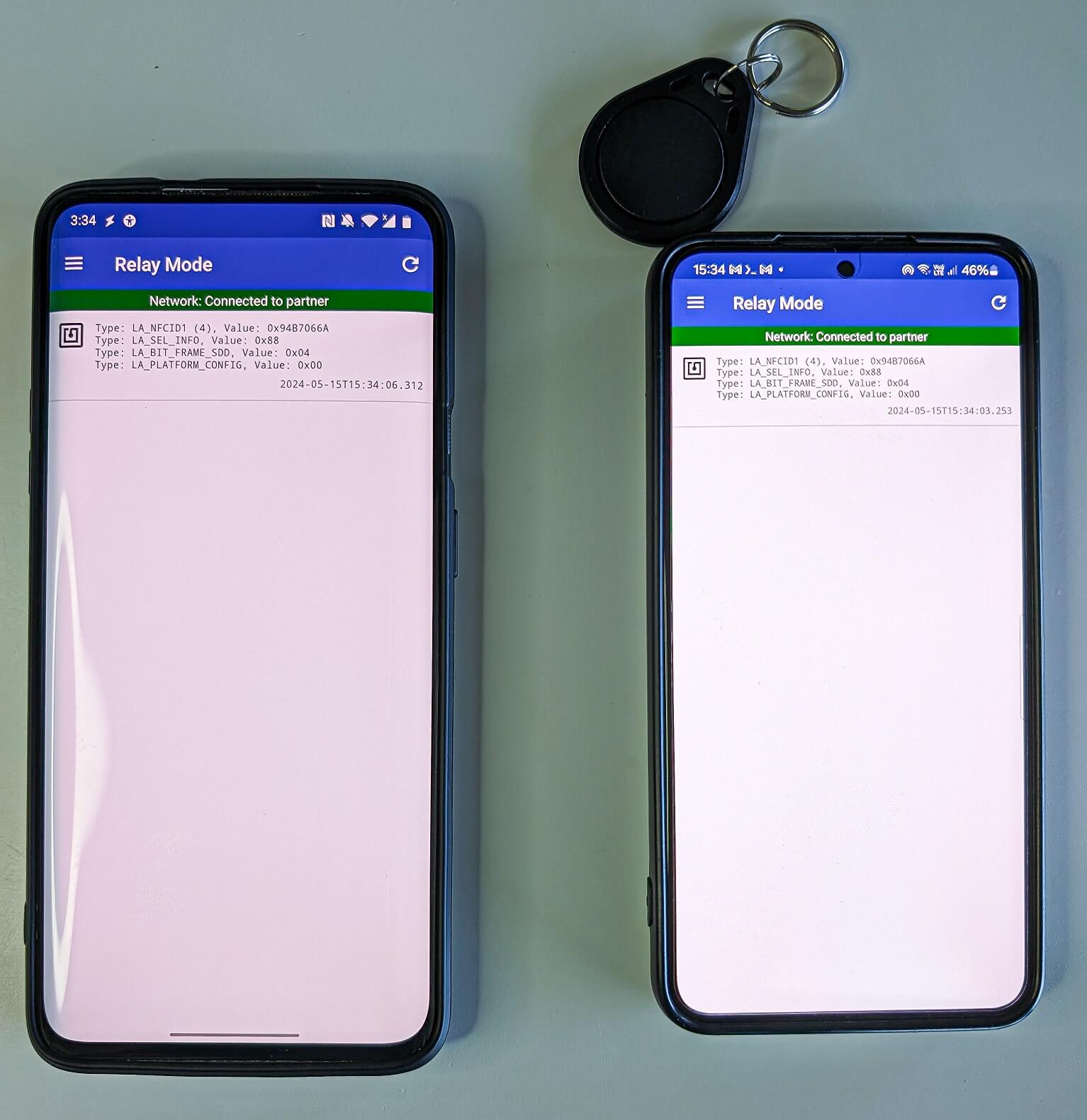

Tras ser instalado y abierto, NGate muestra un sitio web falso que solicita la información bancaria del usuario, que es enviada al servidor del atacante. Además de sus funciones de phishing, el malware NGate también incluye una herramienta llamada NFCGate, que se utiliza indebidamente para transmitir datos NFC entre dos dispositivos: el de la víctima y el del agresor. La herramienta NFCGate fue desarrollada por estudiantes del Secure Mobile Networking Lab de la Technical University of Darmstadt (Alemania ) y está disponible en GitHub. La función principal de NFCGate es transmitir una señal NFC desde un dispositivo Android a través de un servidor a otro dispositivo Android que pueda imitarla o emularla, como se muestra en la Figura 5.

NFCGate es una herramienta que puede interactuar con el tráfico NFC en un dispositivo. En el dispositivo donde está instalado NFCGate, puede:

1. Capturar el tráfico NFC de las apps que utilizan NFC.

2. Pasar o retransmitir estos datos NFC de un dispositivo a otro.

3. Imitar o reproducir los datos que ha interceptado previamente, en el otro dispositivo.

Algunas de estas características sólo funcionan en dispositivos rooteados; sin embargo, la retransmisión de tráfico NFC también es posible desde dispositivos no rooteados. El malware NGate sólo utiliza indebidamente una de las funciones de NFCGate. No interfiere con otros datos disponibles en el dispositivo infectado ni trata de imitarlos. Abusa de NFCGate sólo para pasar datos NFC de un dispositivo a otro.

Sin embargo, NGate también pide a sus víctimas que introduzcan información confidencial como su ID de cliente bancario, su fecha de nacimiento y el código PIN de su tarjeta bancaria. También les pide que activen la función NFC de su smartphone. A continuación, se indica a las víctimas que coloquen su tarjeta de pago en la parte posterior del smartphone hasta que la aplicación maliciosa la reconozca.

Lo que ocurre entre bastidores es que los datos NFC de la tarjeta bancaria de la víctima se envían a través de un servidor al dispositivo Android del atacante. Esencialmente, esto permite al atacante imitar la tarjeta bancaria de la víctima en su propio dispositivo. Esto significa que el atacante puede ahora utilizar estos datos de tarjeta copiados en su dispositivo Android para realizar pagos y retirar dinero de un cajero automático que utilice NFC.

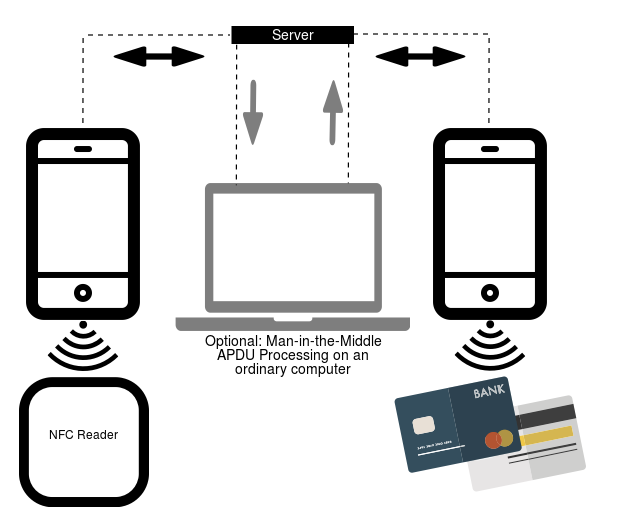

Escenario de ataque completo

El anuncio de la policía checa reveló que el escenario del ataque comenzó con el envío por parte de los atacantes de mensajes SMS a las víctimas potenciales sobre una declaración de la renta, incluyendo un enlace a un sitio web de phishing que suplantaba a los bancos. Lo más probable es que estos enlaces llevaran a una PWA maliciosa. Una vez que la víctima instalaba la aplicación e introducía sus credenciales, el atacante accedía a su cuenta. A continuación, el atacante llamaba a la víctima haciéndose pasar por un empleado del banco. La víctima fue informada de que su cuenta había sido comprometida, probablemente debido al mensaje de texto anterior. En realidad, el atacante decía la verdad: la cuenta de la víctima estaba en peligro, pero esta verdad conducía a otra mentira.

Para "proteger" sus fondos, se pedía a la víctima que cambiara su PIN y verificara su tarjeta bancaria mediante una aplicación móvil: el malware NGate. A través de un SMS se enviaba un enlace para descargar NGate. Sospechamos que dentro de la aplicación NGate, las víctimas introducían su antiguo PIN para crear uno nuevo y colocaban su tarjeta en la parte posterior de su smartphone para verificar o aplicar el cambio.

Como el atacante ya tenía acceso a la cuenta comprometida, podía cambiar los límites de retirada. Si el método de retransmisión NFC no funcionaba, podían simplemente transferir los fondos a otra cuenta. Sin embargo, el uso de NGate facilita al atacante el acceso a los fondos de la víctima sin dejar rastro hasta su propia cuenta bancaria. En la Figura 6 se muestra un diagrama de la secuencia de ataque.

Otros posibles escenarios de ataque

La utilización del malware NGate o de una versión personalizada de NFCGate abre la posibilidad a más escenarios de ataque, especialmente en situaciones en las que el actor de la amenaza tiene acceso físico y podría clonar tags NFC o tarjetas de pago. Para realizar y emular los siguientes ataques posibles, el atacante necesita un dispositivo Android rooteado y personalizado.

Obtener acceso mediante tags NFC

Una etiqueta (tag) o token NFC es un dispositivo compacto sin contacto capaz de almacenar y transferir datos. Estos tags pueden servir para diversos fines, como la identificación y la transferencia de datos. Las etiquetas NFC pueden usarse como tarjetas para el transporte público, tarjetas de identificación de empleados para el control de acceso a edificios, dispositivos portátiles de control de la salud/pacientes, etcétera.

Cada etiqueta NFC tiene un identificador único (UID) y una sección de datos donde se almacenan las claves. Cuando estas etiquetas se colocan cerca de un lector de tarjetas, se produce un apretón de manos que verifica que la etiqueta tiene las claves correctas para la autorización. Sin embargo, algunos lectores sólo verifican el UID de la etiqueta para la autorización, obviando la necesidad de las claves. El UID suele tener una longitud de cuatro bytes.

Cualquier dispositivo Android no rooteado puede leer etiquetas NFC que cumplan la norma ISO/IEC 14443. Sin embargo, sólo algunos Android rooteados pueden emular el UID de una etiqueta NFC. Por lo tanto, si un lector sólo verifica el UID del token, es posible utilizar NFCGate para retransmitir y emular la etiqueta. Si un lector requiere también las claves (almacenadas en la sección de datos) para la autenticación, NFCGate es incapaz de copiarlas, por lo que es imposible clonar una etiqueta NFC en tal caso.

Esto significa que un atacante, ya sea con acceso físico a una etiqueta NFC compatible o engañando a un usuario para que coloque la etiqueta en la parte posterior del smartphone donde está instalada esta aplicación maliciosa, puede duplicar el UID del token de acceso NFC. Esto se puede utilizar para emular el UID y obtener acceso a zonas restringidas, edificios, lugares de trabajo y áreas similares.

Durante nuestras pruebas, pudimos transmitir con éxito el UID de una etiqueta MIFARE Classic 1K, que suele utilizarse para billetes de transporte público, tarjetas de identificación, carnés de socio o de estudiante y otros casos de uso similares. Con NFCGate, es posible realizar un ataque de retransmisión NFC para leer un token NFC en una ubicación y, en tiempo real, acceder a un local en otra ubicación emulando su UID, como se muestra en la Figura 7.

Sin embargo, cuando intentamos emular el UID, NFCGate envió diferentes UID al lector en lugar del UID retransmitido. Descubrimos que nuestro dispositivo de pruebas (OnePlus 7 Pro) está en la lista de dispositivos que no admiten la clonación de UID. Como resultado, utilizamos la aplicación NFC Card Emulator Pro (Root) e introdujimos manualmente el UID para clonarlo con éxito.

Este escenario de ataque está muy dirigido, lo que significa que el atacante necesita saber ya dónde se puede utilizar el token.

Pequeños pagos sin contacto a través de tarjetas de pago

Además de la técnica utilizada por el malware NGate, un atacante con acceso físico a las tarjetas de pago puede potencialmente copiarlas y emularlas. Esta técnica podría ser empleada por un atacante que intente leer tarjetas a través de bolsos, carteras, mochilas o fundas de smartphones desatendidos que contengan tarjetas, especialmente en lugares públicos y concurridos.

Este escenario, sin embargo, se limita generalmente a realizar pequeños pagos sin contacto en puntos terminales, dependiendo del límite establecido por el banco emisor de la tarjeta, y no para retirar dinero en cajeros automáticos, ya que para esto último el atacante necesitaría el PIN de la tarjeta.

Otro escenario teórico implica la clonación de una tarjeta de pago almacenada en aplicaciones de monedero de smartphone. Es posible retransmitir la señal NFC desde smartphones Android equipados con aplicaciones de monedero, como Google Wallet. Sin embargo, a partir de abril de 2024, Google exigirá a los usuarios que verifiquen cada pago NFC. Por lo tanto, incluso con un dispositivo desbloqueado, un usuario tendría que proporcionar la verificación en la aplicación Google Wallet antes de realizar un pago. Del mismo modo, la aplicación Wallet de Apple también solicita autorización antes de procesar un pago. Estas medidas de seguridad hacen que sea más difícil retransmitir y emular tarjetas de pago desde las apps Google Wallet y Apple Wallet, utilizando la herramienta NFCGate.

Análisis técnico del malware NGate

Acceso inicial

El acceso inicial al dispositivo se consigue engañando a la víctima para que instale una aplicación maliciosa, a menudo bajo el pretexto de una falsa afirmación de que hay un pago en exceso del impuesto sobre la renta que la víctima puede reclamar. Esta solicitud suele enviarse por SMS y creemos que estos mensajes se enviaron a números de teléfono aleatorios. Lamentablemente, no hemos podido obtener muestras de estos mensajes SMS y las autoridades checas no han hecho públicas capturas de pantalla.

Si las víctimas descargan la aplicación e introducen sus credenciales, el atacante inicia una llamada telefónica haciéndose pasar por un empleado del banco. Informan a las víctimas de que sus cuentas han sido comprometidas y les aconsejan que cambien sus PIN y verifiquen sus tarjetas bancarias utilizando una aplicación diferente. Esta nueva aplicación, proporcionada a través de otro enlace SMS, contiene el malware NGate. Ninguna de las aplicaciones maliciosas analizadas estaba disponible en Google Play.

Encontramos dos dominios, que imitaban al banco checo Raiffeisenbank (como se muestra en la figura 8) y al banco ČSOB, donde se podía descargar NGate. En el momento de escribir estas líneas, ninguno de ellos estaba activo:

- raiffeisen-cz[.]eu

- app.mobil-csob-cz[.]eu

![Figure 8. One of the distribution websites (raiffeisen-cz[.]eu) for NGate malware](https://web-assets.esetstatic.com/wls/2024/8-2024/ngate/figure8.png)

Toolset

El malware NGate presenta características uniformes en las seis muestras que analizamos. Cada muestra comparte el mismo nombre de paquete(rb.system.com) y utiliza la misma URL de phishing codificada que se identifica de forma distintiva con un ID único (que se encuentra en el parámetro de consulta clave) para mostrar contenido web específico. Todas las muestras se firmaron con el mismo certificado de desarrollador (huella SHA-1: 0C799950EC157BB775637FB3A033A502F211E62E). Este patrón consistente en las seis muestras indica una uniformidad en su desarrollo y despliegue.

Todas las muestras presentan la misma URL de phishing codificada(https://client.nfcpay.workers[.]dev/?key=8e9a1c7b0d4e8f2c5d3f6b2); sin embargo, cada aplicación tiene asociada una clave distinta. Esta clave única corresponde a un sitio web específico de phishing bancario que se muestra a la víctima potencial. El enlace proporcionado sólo sirve para redirigir al sitio web de phishing previsto. A partir de las muestras analizadas, pudimos identificar cinco sitios web de phishing distintos, a saber:

- rb.2f1c0b7d.tbc-app[.]life

- geo-4bfa49b2.tbc-app[.]life

- rb-62d3a.tbc-app[.]life

- csob-93ef49e7a.tbc-app[.]life

- george.tbc-app[.]life

El icono y el nombre de cada muestra se han diseñado para imitar aplicaciones bancarias específicas, lo que refuerza aún más su apariencia engañosa.

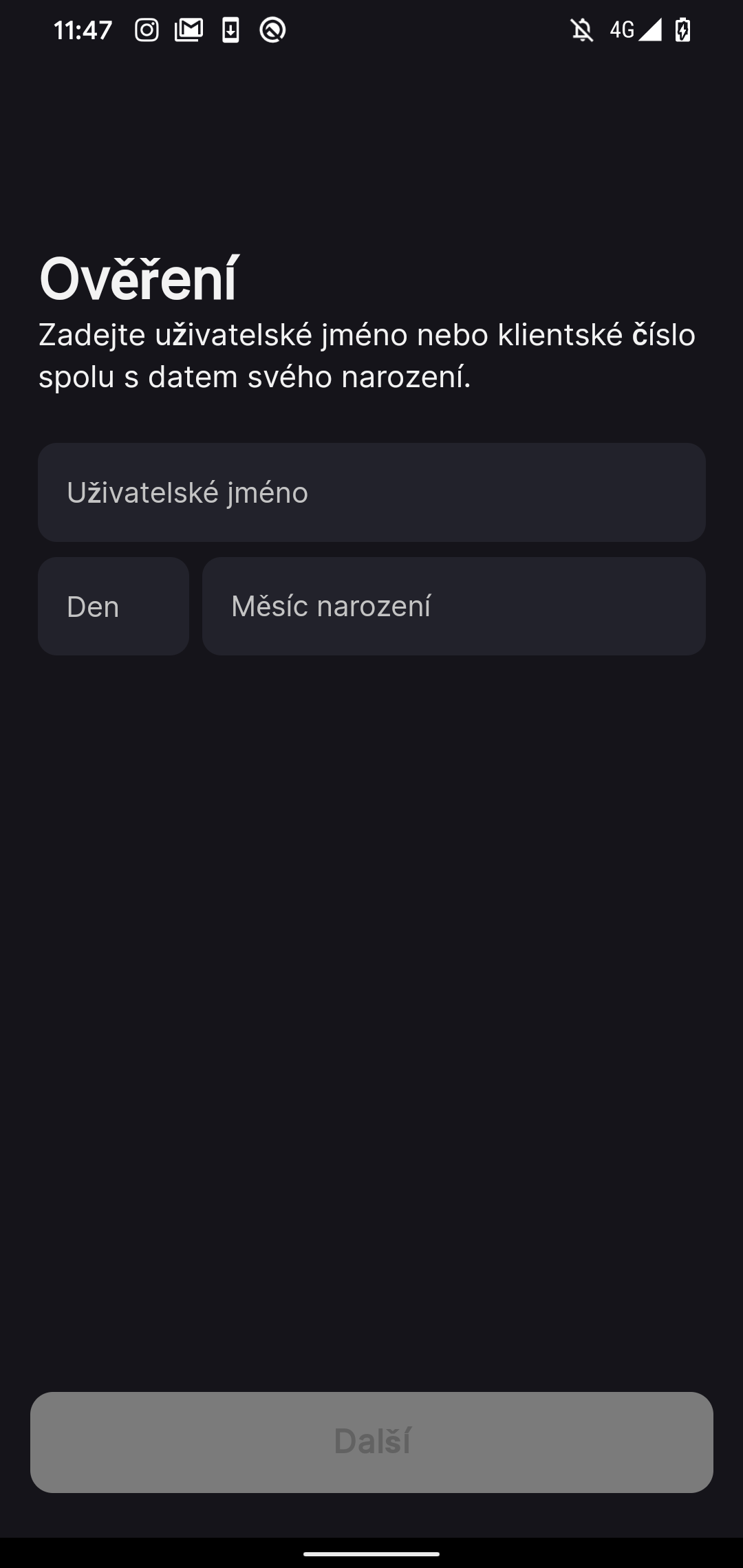

Al iniciarse, el malware NGate presenta a la víctima un sitio web de phishing dentro de una WebView. Una WebView es esencialmente una ventana o mini navegador dentro de la propia aplicación. Se utiliza para mostrar contenido web o páginas web sin tener que salir de la aplicación o abrir un navegador web independiente. En este caso, el sitio web solicita la información personal del usuario, como el ID de cliente y la fecha de nacimiento, tal y como se muestra en la Figura 9.

El sitio web de phishing engañoso guía a la víctima no sólo para que introduzca el código PIN de su tarjeta bancaria, sino también para que active la función NFC en su dispositivo. A continuación, se indica a la víctima que coloque su tarjeta en la parte trasera de su smartphone, preparando el terreno para un ataque de retransmisión NFC.

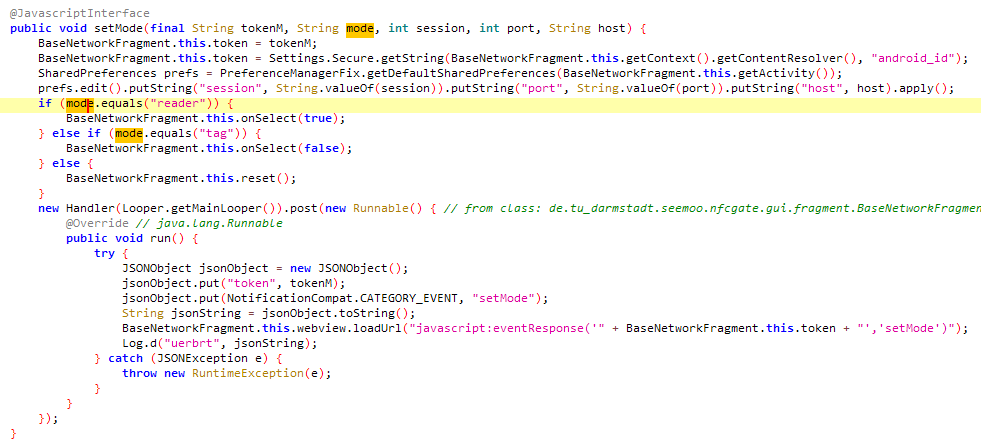

A diferencia del malware convencional, NGate no recibe instrucciones específicas de un servidor de Mando y Control (C&C). En su lugar, el dispositivo infectado se controla a través del sitio web de phishing. Esto se consigue mediante el uso de una interfaz JavaScript que activa determinadas funciones de Android. Estas funciones incluyen la recuperación de información sobre el dispositivo, como el modelo y el estado de NFC, la configuración de un servidor al que se redirigirá el tráfico NFC y el inicio del ataque de retransmisión NFC.

La figura 10 ilustra un fragmento de código de una función que se encarga de establecer un servidor de retransmisión NFC y de permitir que el dispositivo lea y luego reenvíe el tráfico NFC.

NGate utiliza dos servidores distintos para facilitar sus operaciones. El primero es un sitio web de phishing diseñado para inducir a las víctimas a proporcionar información confidencial y capaz de iniciar un ataque de retransmisión NFC. El segundo es un servidor de retransmisión NFCGate encargado de redirigir el tráfico NFC del dispositivo de la víctima al del atacante. En nuestro análisis inicial de las muestras de NGate, descubrimos que el servidor NFC podía configurarse en función de la respuesta del sitio web de phishing. Sin embargo, en muestras posteriores, estos servidores parecían estar codificados en el malware NGate.

Si la víctima sigue todas las instrucciones emitidas por NGate, el atacante tiene la capacidad de retransmitir el tráfico NFC de la tarjeta de pago de la víctima. Esto permite al atacante utilizar la información financiera de la víctima para retirar fondos o realizar pagos en terminales sin contacto.

Prevención

Garantizar la seguridad frente a ataques tan complejos requiere el uso de ciertas medidas de protección frente a tácticas como el phishing, la ingeniería social y el malware para Android. Estos pasos incluyen:

- Comprobar la autenticidad del sitio web. Esto se puede hacer mirando la URL para asegurarse de que el sitio web no es una versión falsa de uno genuino.

- Descargar aplicaciones sólo de fuentes oficiales, como la tienda Google Play. Esta precaución reduce significativamente el riesgo de instalar software dañino sin saberlo.

- Mantener en secreto los códigos PIN de las tarjetas de pago. Esta importante información debe mantenerse a salvo en todo momento.

- Utilizar aplicaciones de seguridad en los dispositivos móviles que impidan la descarga e instalación de software potencialmente no deseado y programas maliciosos, como NGate. Estas aplicaciones de seguridad añaden una capa adicional de defensa al escanear y supervisar continuamente las amenazas.

- Desactivar la función NFC de los dispositivos cuando no se necesite. Este paso ayuda a evitar cualquier acceso no autorizado o transferencia de datos a través de NFC.

- Utilizar fundas protectoras o protectores para las tarjetas de identificación por radiofrecuencia (RFID). Al crear una barrera que bloquea los escaneos RFID no deseados, pueden impedir que alguien robe datos NFC de la tarjeta.

- Utilizar versiones digitales de las tarjetas físicas en los smartphones. Estas tarjetas virtuales se almacenan de forma segura en el dispositivo y pueden protegerse con medidas de seguridad adicionales, como la autenticación biométrica, lo que las convierte en una alternativa más segura y cómoda que las tarjetas de plástico tradicionales.

Conclusión

Los investigadores de ESET han investigado un escenario de ataque novedoso y único que combina métodos conocidos, como el phishing, con una nueva técnica de malware consistente en retransmitir el tráfico NFC de las tarjetas de pago físicas de las víctimas al dispositivo móvil Android de los atacantes. Antes de pasar al nuevo malware, al que hemos denominado NGate, para retransmitir el tráfico NFC, los atacantes utilizaban PWA, y después WebAPK, para robar las credenciales bancarias de sus víctimas. Esta evolución pone de manifiesto la determinación de los atacantes y su mayor esfuerzo a la hora de ejecutar sus operaciones fraudulentas.

Aunque hemos identificado y examinado a fondo un escenario de ataque específico, es crucial señalar que teóricamente podría haber otros casos de uso indebido. Estos podrían implicar la clonación de tarjetas físicas o el acceso a tokens NFC, lo que potencialmente podría amplificar la amenaza y sus repercusiones.

Esta campaña de crimeware se centró en Chequia y actualmente está en suspenso, probablemente debido a la detención de un presunto autor. Sin embargo, no puede descartarse la posibilidad de que se extienda a otras regiones o países. Por otra parte, la detención de un participante con una importante cantidad de dinero en efectivo proporciona pruebas tangibles de las consecuencias en el mundo real de estos delitos "virtuales". Por lo tanto, es esencial estar al tanto de las tácticas de ingeniería social, mantener la cautela en línea y utilizar aplicaciones de seguridad móvil sólidas.

Para cualquier consulta sobre nuestras investigaciones publicadas en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de Indicadores de Compromiso (IoCs) y muestras en nuestro repositorio GitHub.

Archivos

|

SHA-1 |

Filename |

Detection |

Description |

|

7225ED2CBA9CB6C038D8 |

csob_smart_klic.apk |

Android/Spy.NGate.B |

NGate Android malware. |

|

66DE1E0A2E9A421DD16B |

csob_smart_klic.apk |

Android/Spy.NGate.C |

NGate Android malware. |

|

DA84BC78FF2117DDBFDC |

george_klic.apk |

Android/Spy.NGate.C |

NGate Android malware. |

|

E7AE59CD44204461EDBD |

george_klic-0304.apk |

Android/Spy.NGate.C |

NGate Android malware. |

|

103D78A180EB973B9FFC |

rb_klic.apk |

Android/Spy.NGate.A |

NGate Android malware. |

|

11BE9715BE9B41B1C852 |

rb_klic.apk |

Android/Spy.NGate.C |

NGate Android malware. |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

91.222.136[.]153 |

raiffeisen-cz[.]eu |

Hosting Ukraine LTD |

2024‑03‑05 |

NGate distribution website. |

|

104.21.7[.]213 |

client.nfcpay.workers[.]dev |

Cloudflare, Inc. |

2024‑03‑03 |

Phishing website. |

|

172.187.98[.]211 |

N/A |

Divya Quamara |

2024‑04‑07 |

NGate C&C server. |

|

185.104.45[.]51 |

app.mobil-csob-cz[.]eu |

Hosting Ukraine LTD |

2024‑03‑12 |

NGate distribution website. |

|

185.181.165[.]124 |

nfc.cryptomaker[.]info |

Serverius |

2024‑02‑21 |

NGate C&C server. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 15 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Initial Access |

Phishing |

NGate has been distributed using dedicated websites impersonating legitimate services. |

|

|

Credential Access |

Input Capture: GUI Input Capture |

NGate tries to obtain victims’ sensitive information via a phishing WebView pretending to be a banking service. |

|

|

Discovery |

System Information Discovery |

NGate can extract information about the device including device model, Android version, and information about NFC. |

|

|

Command and Control |

Application Layer Protocol: Web Protocols |

NGate uses a JavaScript interface to send and execute commands to compromised devices. |

|

|

Non-Standard Port |

NGate uses port 5566 to communicate with its server to exfiltrate NFC traffic. |

||

|

Out of Band Data |

NGate can exfiltrate NFC traffic. |