La guerra en Ucrania —que comenzó en febrero de 2014 y se intensificó con la invasión rusa del país el 24 de febrero de 2022— ejemplifica una guerra multifacética, plagada de campañas de desinformación y ciberguerra. A lo largo de estos años, ESET Research ha revelado varios ciberataques de alto perfil llevados a cabo por grupos de amenazas persistentes avanzadas (APT) alineados con Rusia dirigidos a entidades ucranianas y hablantes de ucraniano, ha analizado varias operaciones y ha seguido la pista de múltiples grupos APT centrados en esta región debido a la guerra.

En esta investigación, decidimos examinar las operaciones de Gamaredon, el grupo alineado con Rusia que lleva activo al menos desde 2013 y que actualmente es el grupo APT más comprometido en Ucrania. La intensidad del conflicto ha aumentado notablemente desde 2022, pero vale la pena señalar que el nivel de actividad de Gamaredon se ha mantenido constante: el grupo ha estado desplegando metódicamente sus herramientas maliciosas contra sus objetivos desde mucho antes de que comenzara la invasión.

Hemos analizado miles de muestras mientras realizábamos un análisis técnico exhaustivo del conjunto de herramientas de Gamaredon utilizadas para llevar a cabo sus actividades de ciberespionaje en 2022 y 2023; revelamos los resultados de nuestro análisis en nuestro libro blanco, que puedes leer íntegramente aquí:

En el libro blanco, compartimos detalles sobre los siempre cambiantes trucos de ofuscación de Gamaredon y las numerosas técnicas utilizadas para eludir el bloqueo basado en dominios. Estas tácticas suponen un reto importante para los esfuerzos de rastreo, ya que dificultan que los sistemas detecten y bloqueen automáticamente las herramientas del grupo. No obstante, durante nuestra investigación conseguimos identificar y comprender estas tácticas, y seguir la pista de las actividades de Gamaredon. También describimos las herramientas que son más frecuentes o interesantes de alguna otra manera para arrojar más luz sobre las relaciones que existen entre las herramientas y ayudar a crear una imagen más amplia del ecosistema de herramientas.

Victiminología y antecedentes del grupo

Gamaredon ha sido atribuido por el Servicio de Seguridad de Ucrania (SSU) al 18º Centro de Seguridad de la Información del FSB, que opera desde la Crimea ocupada. Creemos que este grupo está colaborando con otro actor de amenazas que descubrimos y denominamos InvisiMole.

Como ha quedado demostrado a lo largo del tiempo por la telemetría de ESET, en varios informes de CERT-UA y de otros organismos oficiales ucranianos, la mayoría de los ataques de Gamaredon se dirigen contra instituciones gubernamentales ucranianas. Para nuestra sorpresa, en abril de 2022 y febrero de 2023, vimos algunos intentos de comprometer objetivos en varios países de la OTAN, a saber, Bulgaria, Letonia, Lituania y Polonia, pero no se observaron violaciones exitosas.

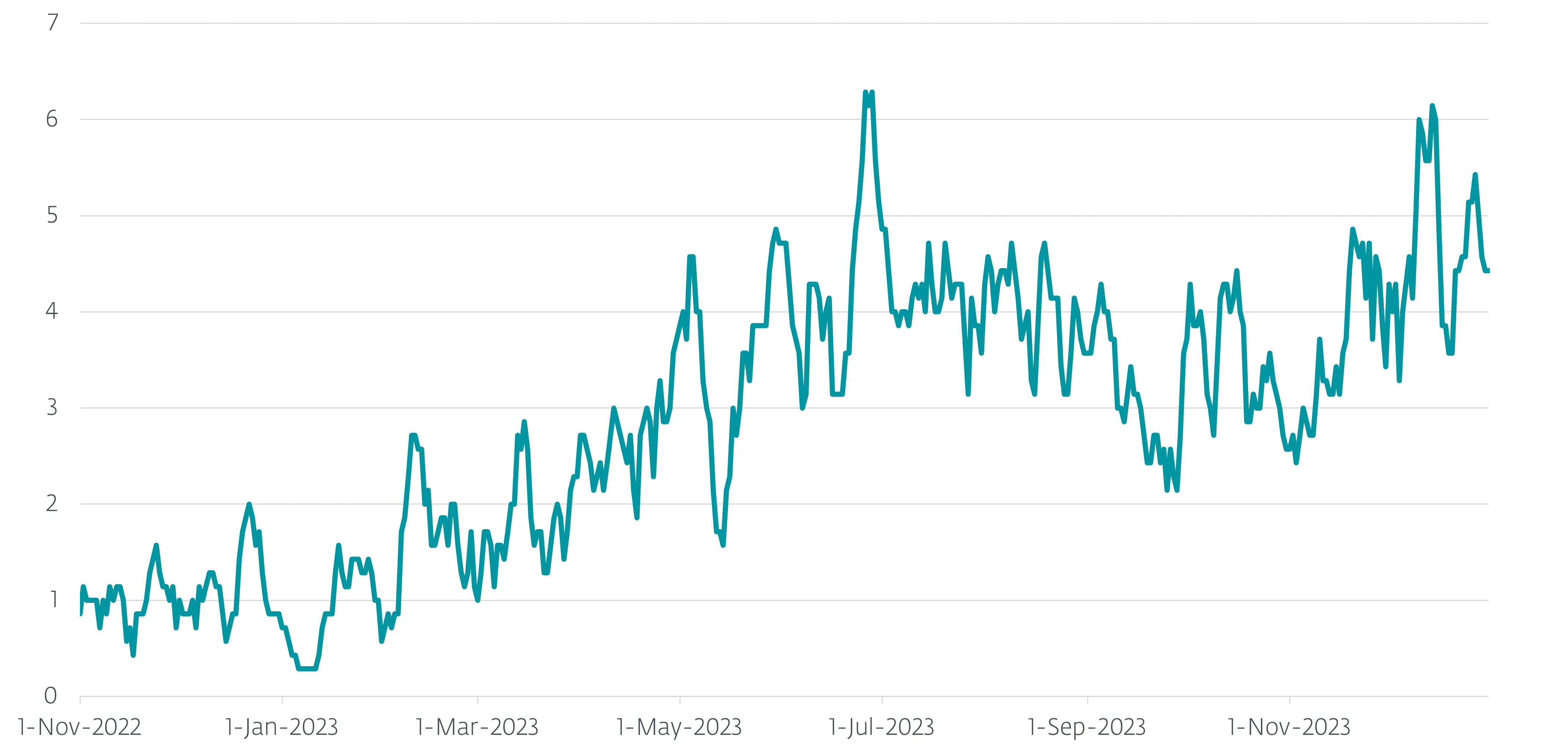

Entre el 1 de noviembre de 2022 y el 31 de diciembre de 2023, observamos más de mil máquinas únicas en Ucrania que fueron atacadas por Gamaredon. La media móvil de siete días de incorporaciones diarias se visualiza en la Figura 1.

Ruidosos y temerarios, pero peligrosos

Para comprometer a nuevas víctimas, Gamaredon lleva a cabo campañas de spearphishing y luego utiliza su malware personalizado para atacar documentos de Word y unidades USB accesibles a la víctima inicial y que se espera que sean compartidos con otras víctimas potenciales.

Según nuestras observaciones a largo plazo, Gamaredon, a diferencia de la mayoría de los grupos APT, no intenta ser sigiloso y permanecer oculto el mayor tiempo posible utilizando técnicas novedosas al realizar operaciones de ciberespionaje, sino que los operadores son temerarios y no les importa ser descubiertos por los defensores durante sus operaciones. Aunque no les importa tanto ser ruidosos, aparentemente se esfuerzan mucho por evitar ser bloqueados por los productos de seguridad y se esfuerzan mucho por mantener el acceso a los sistemas comprometidos.

Normalmente, Gamaredon intenta preservar su acceso desplegando simultáneamente varios descargadores simples o puertas traseras. La falta de sofisticación de las herramientas de Gamaredon se compensa con actualizaciones frecuentes y el uso de una ofuscación que cambia con regularidad

Un giro hacia VBScript y PowerShell

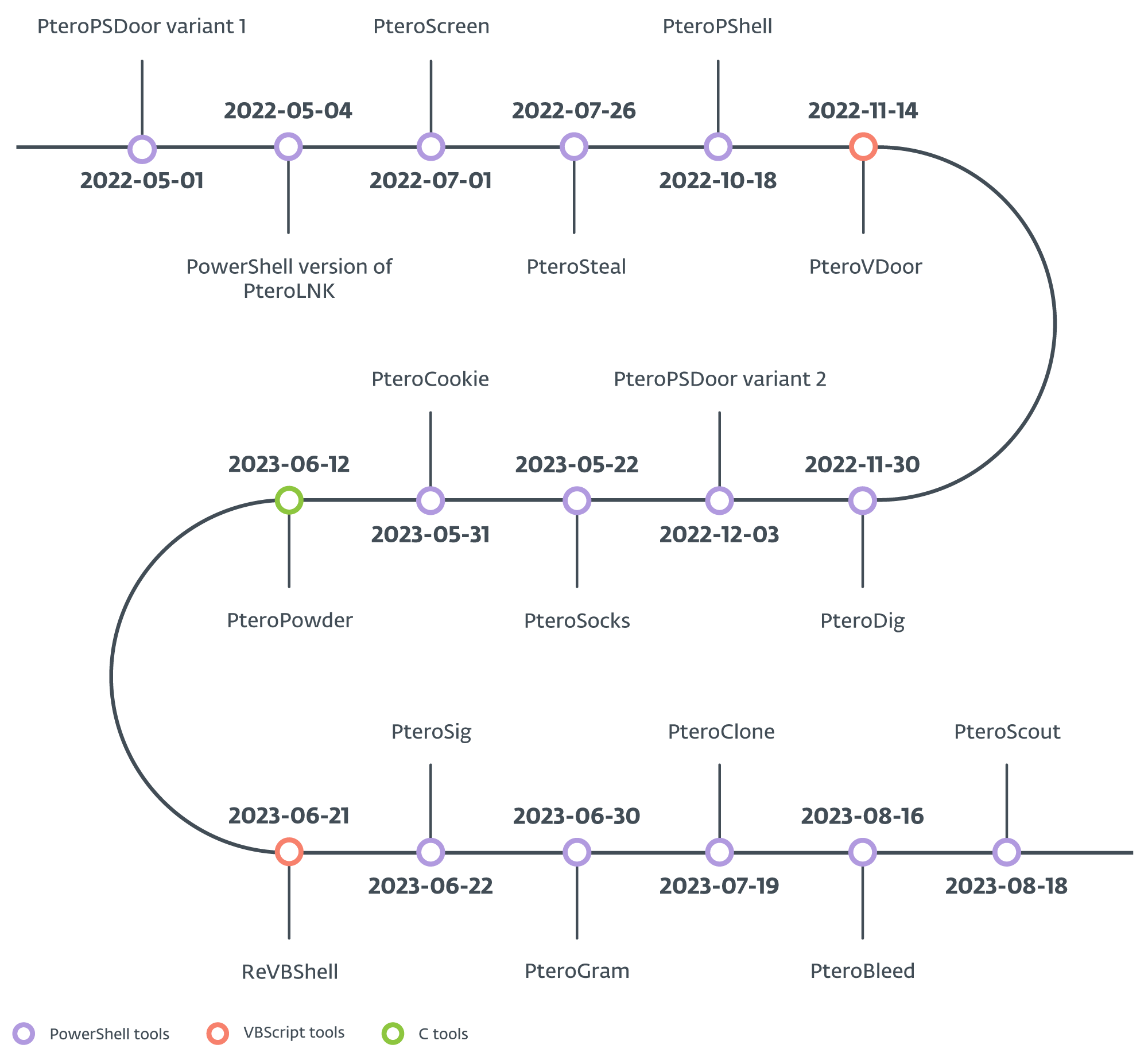

El conjunto de herramientas de Gamaredon ha sufrido varios cambios a lo largo del tiempo. En 2022, el grupo comenzó a cambiar lentamente hacia el uso de VBScript y PowerShell en tándem, y Gamaredon abandonó casi por completo el uso de archivos SFX, que había sido su principal táctica anteriormente. Durante 2023, Gamaredon mejoró notablemente sus capacidades de ciberespionaje y desarrolló varias herramientas nuevas en PowerShell, centrándose en el robo de datos valiosos, por ejemplo de aplicaciones web que se ejecutan dentro de navegadores de Internet, clientes de correo electrónico y aplicaciones de mensajería instantánea como Signal y Telegram.

Sin embargo, PteroBleed, un infostealer que descubrimos en agosto de 2023, también se centra en robar datos relacionados con un sistema militar ucraniano y de un servicio de correo web utilizado por una institución gubernamental ucraniana. La línea de tiempo de las nuevas herramientas lanzadas en 2022 y 2023 se muestra en la Figura 2; a excepción de PteroScreen, todas fueron descubiertas por ESET Research.

En general, podemos clasificar el conjunto de herramientas de Gamaredon en downloaders, droppers, weaponizers, stealers, backdoors y herramientas ad hoc. El grupo utiliza una combinación de descargadores de propósito general y dedicados para entregar cargas útiles. Los droppers se utilizan para entregar diversas cargas útiles VBScript; los weaponizers alteran las propiedades de los archivos existentes o crean archivos nuevos en unidades USB conectadas, y los stealers extraen archivos específicos del sistema de archivos. Además, los backdoors sirven como shells remotos, y las herramientas ad hoc realizan funciones específicas, como un proxy SOCKS inverso o la entrega de cargas útiles utilizando el programa legítimo de línea de comandos rclone.

Cambio rápido de direcciones IP y dominios C&C IP addresses and domains

Nuestro análisis también arroja luz sobre la infraestructura de red del grupo. Gamaredon utiliza una técnica conocida como fast flux DNS, que consiste en cambiar con frecuencia las direcciones IP de sus servidores de mando y control (C&C), normalmente varias veces al día, para evitar el bloqueo basado en IP. El grupo también registra y actualiza con frecuencia muchos nuevos dominios de C&C para evitar el bloqueo basado en dominios, utilizando principalmente .ru como dominio de nivel superior (TLD).

Gamaredon también ha demostrado su ingenio al emplear varias técnicas para evadir las detecciones basadas en la red, aprovechando servicios de terceros como Telegram, Cloudflare y ngrok.

A pesar de la relativa simplicidad de sus herramientas, el enfoque agresivo y la persistencia de Gamaredon lo convierten en una amenaza significativa. Dada la guerra en curso en la región, esperamos que Gamaredon continúe centrándose en Ucrania.

Para un análisis más detallado y un desglose técnico de las herramientas y actividades de Gamaredon, puedes acceder al white paper completo de ESET Research aquí.

Puedes encontrar una lista completa de indicadores de compromiso (IoC) en nuestro repositorio de GitHub y en el white paper de Gamaredon.