Los investigadores de ESET han mapeado las actividades recientes de CosmicBeetle, documentando su nuevo ransomware ScRansom y destacando las conexiones con otras bandas de ransomware bien establecidas.

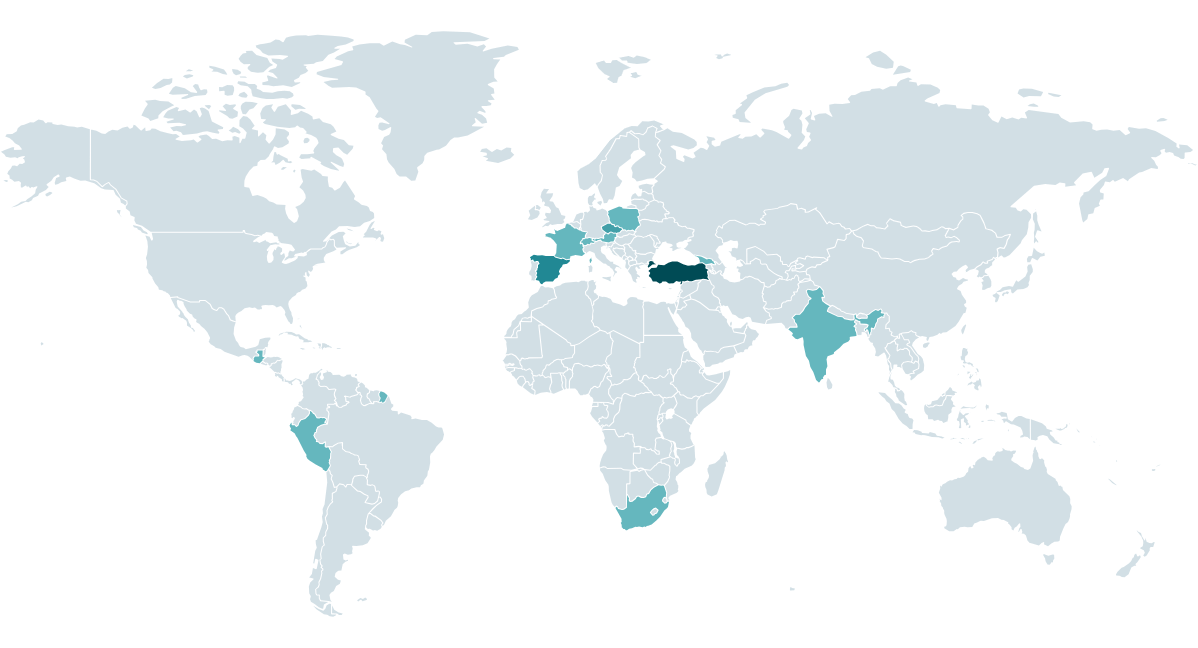

CosmicBeetle despliega activamente ScRansom a PYMES en varias partes del mundo, y que detectado actividad en Latinoamérica, afectando a entidades de Perú, Guatemala y Guyana Francesa. Aunque no es de primera categoría, el actor de la amenaza es capaz de comprometer objetivos interesantes. CosmicBeetle sustituyó su anterior ransomware, Scarab, por ScRansom, que se mejora continuamente. También hemos observado que el actor de la amenaza utiliza el builder filtrado de LockBit e intenta aprovecharse de su reputación haciéndose pasar por la infame banda de ransomware tanto en las notas de rescate como en el sitio de la filtración.

Además de LockBit, creemos con una confianza media que CosmicBeetle es un nuevo afiliado de RansomHub, una nueva banda de ransomware activa desde marzo de 2024 con una actividad en rápido aumento.

En este blogpost, examinamos las actividades de CosmicBeetle durante el año pasado y analizamos las conexiones con otras bandas de ransomware bien establecidas. También ofrecemos información sobre ScRansom.

Puntos clave del blogpost:

- CosmicBeetle sigue activo en 2024, mejorando y distribuyendo continuamente su ransomware personalizado, ScRansom.

- Proporcionamos un análisis de ScRansom, destacando que es imposible restaurar algunos archivos cifrados.

- CosmicBeetle ha estado experimentando con el builder filtrado LockBit y ha estado intentando abusar de su marca.

- CosmicBeetle puede ser un afiliado reciente del actor de ransomware-as-a-service RansomHub.

- CosmicBeetle aprovecha vulnerabilidades de hace años para vulnerar PYMES de todo el mundo.

Información general

CosmicBeetle, activo desde al menos 2020, es el nombre que los investigadores de ESET asignaron a un actor de amenazas descubierto en 2023. Este actor de amenazas es más conocido por el uso de su colección personalizada de herramientas Delphi, comúnmente llamada Spacecolon, que consiste en ScHackTool, ScInstaller, ScService y ScPatcher.

En agosto de 2023, los investigadores de ESET publicaron sus conclusiones sobre CosmicBeetle. Poco antes de la publicación, había aparecido un nuevo ransomware personalizado al que denominamos ScRansom y que creemos, con gran seguridad, que está relacionado con CosmicBeetle. Desde entonces hemos encontrado más razones para aumentar nuestra confianza en esta relación y creemos que ScRansom es ahora el ransomware elegido por ese grupo, sustituyendo al anteriormente utilizado Scarab.

En el momento de esa publicación en 2023, no habíamos observado ninguna actividad in the wild, sin embargo, CosmicBeetle ha estado propagando ScRansom a PYMES, principalmente en Europa y Asia, y algunos países de América Latina.

ScRansom no es un ransomware muy sofisticado, pero CosmicBeetle ha sido capaz de comprometer objetivos interesantes y causarles grandes daños. Principalmente porque CosmicBeetle es un actor inmaduro en el mundo del ransomware, los problemas plagan el despliegue de ScRansom. Las víctimas afectadas por ScRansom que decidan pagar deben ser cautelosas. Mientras que el descifrador en sí funciona como se esperaba (en el momento de escribir esto), a menudo se requieren múltiples claves de descifrado y algunos archivos pueden perderse permanentemente, dependiendo de cómo CosmicBeetle procedió durante el cifrado. Más adelante entraremos en más detalles. En consonancia con nuestra experiencia con CosmicBeetle, un interesante estudio de grupos de ransomware inmaduros publicado recientemente por GuidePoint Security muestra resultados similares.

CosmicBeetle intentó en parte abordar, o más bien ocultar, estos problemas haciéndose pasar por LockBit, la banda de ransomware más infame de los últimos años, y esperaba, así, persuadir mejor a las víctimas para que pagaran. CosmicBeetle también utilizó el builder de LockBit Black filtrado para generar sus muestras personalizadas con una nota de rescate en turco.

Recientemente, hemos investigado un caso interesante que nos lleva a creer que CosmicBeetle puede ser un nuevo afiliado de RansomHub. RansomHub es una banda de ransomware-as-a-service de aparición bastante reciente que rápidamente se ganó la atención del público cuando Notchy, el notorio afiliado de la banda de ransomware BlackCat que se atribuyó la responsabilidad del ataque a Change Healthcare, se quejó de que BlackCat robó el pago del rescate de Notchy y, por lo tanto, se asociará con la banda rival RansomHub en su lugar.

Este blogpost documenta la evolución de ScRansom durante el último año y el enfoque de CosmicBeetle para comprometer a las víctimas. También profundizamos en las relaciones del actor de la amenaza con otras bandas de ransomware.

Atribución

Creemos firmemente que ScRansom es la última incorporación al conjunto de herramientas personalizadas de CosmicBeetle. En esta sección explicamos nuestro razonamiento.

La telemetría de ESET muestra varios casos en los que el despliegue de ScRansom se solapa con otras herramientas utilizadas habitualmente por CosmicBeetle. Además, un archivo ZIP subido a VirusTotal contiene dos archivos incrustados, cada uno de los cuales contiene probablemente muestras de una intrusión. Ambos archivos contienen ScRansom, ScHackTool y otras herramientas utilizadas habitualmente por CosmicBeetle, lo que refuerza aún más nuestras sospechas.

Hay mucha similitud de código entre ScRansom y las herramientas anteriores de CosmicBeetle:

- Delphi como lenguaje de programación elegido,

- Biblioteca IPWorks para el cifrado,

- cadenas en turco idénticas en el código,

- uso de espacios después de los dos puntos en las cadenas, lo que dio nombre al conjunto de herramientas Spacecolon, y

- Similitud de la interfaz gráfica con ScHackTool.

Todas estas similitudes refuerzan aún más nuestra atribución. Aunque los analistas de Zaufana Trzencia Strona publicaron recientemente un blog sobre CosmicBeetle en el que atribuían CosmicBeetle a una persona real, un desarrollador de software turco, los investigadores de ESET no creen que esta atribución sea exacta. Esa atribución se basa en el esquema de cifrado personalizado utilizado en ScHackTool (no en ScRansom). En concreto, encontraron una muestra maliciosa (SHA-1: 28FD3345D82DA0CDB565A11C648AFF196F03D770) que contiene este algoritmo y está firmada por una empresa turca de desarrollo de software VOVSOFT con una sede de aspecto extraño.

Pero la muestra mencionada no pertenece a VOVSOFT; en realidad es una versión parcheada maliciosa de Disk Monitor Gadget, uno de los muchos productos desarrollados por VOVSOFT firmados correctamente (SHA-1: 2BA12CD5E44839EA67DE8A07734A4E0303E5A3F8). Además, la firma digital fue copiada de la versión legítima y simplemente añadida a la versión parcheada, lo que resulta en que la muestra maliciosa aparentemente está firmada, pero no tiene una firma válida.

Curiosamente, el esquema de cifrado de ScHackTool también se utiliza en la versión legítima de Disk Monitor Gadget. Los analistas de Zaufana Trzencia Strona descubrieron que el algoritmo probablemente tiene su origen en este hilo de Stack Overflow de hace 13 años. Dado que el autor del post, MohsenB, ha sido un usuario activo de Stack Overflow desde 2012 - y, basándonos en las fotos de perfil, no es el desarrollador de VOVSOFT - es probable que este algoritmo fuera adaptado por VOVSOFT y, años más tarde, CosmicBeetle se tropezara con él y lo utilizara para ScHackTool.

Acceso inicial y victimología

CosmicBeetle suele utilizar métodos de fuerza bruta para vulnerar sus objetivos. Además, el actor de amenaza explota las siguientes vulnerabilidades:

- CVE-2017-0144 (alias EternalBlue),

- CVE-2023-27532 (una vulnerabilidad en un componente de Veeam Backup & Replication),

- CVE-2021-42278 y CVE-2021-42287 (vulnerabilidades de escalada de privilegios de AD) a través de noPac,

- CVE-2022-42475 (una vulnerabilidad en FortiOS SSL-VPN), y

- CVE-2020-1472 (también conocido como Zerologon).

Las PYMES de todo tipo de sectores verticales en todo el mundo son las víctimas más comunes de este actor de amenaza, ya que es el segmento con más probabilidades de utilizar el software afectado y de no contar con procesos robustos de gestión de parches. El sitio de filtraciones de CosmicBeetle es, como demostraremos en breve, muy poco fiable e inconsistente, por lo que nos remitimos a la telemetría de ESET. La Figura 1 muestra las víctimas de CosmicBeetle según la telemetría de ESET.

Observamos ataques a PYMES en los siguientes verticales

- manufactura,

- farmacéutica,

- legal,

- educación,

- sanidad,

- tecnología,

- hostelería, ocio,

- servicios financieros y

- gobierno regional.

Marca

La mayoría de las notas de rescate lanzadas por ScRansom no asignan un nombre al ransomware. CosmicBeetle se basa principalmente en el correo electrónico y qTox, una aplicación de mensajería instantánea utilizada por muchas bandas de ransomware, principalmente debido a su uso del protocolo Tox. El protocolo Tox proporciona comunicación cifrada peer-to-peer de extremo a extremo.

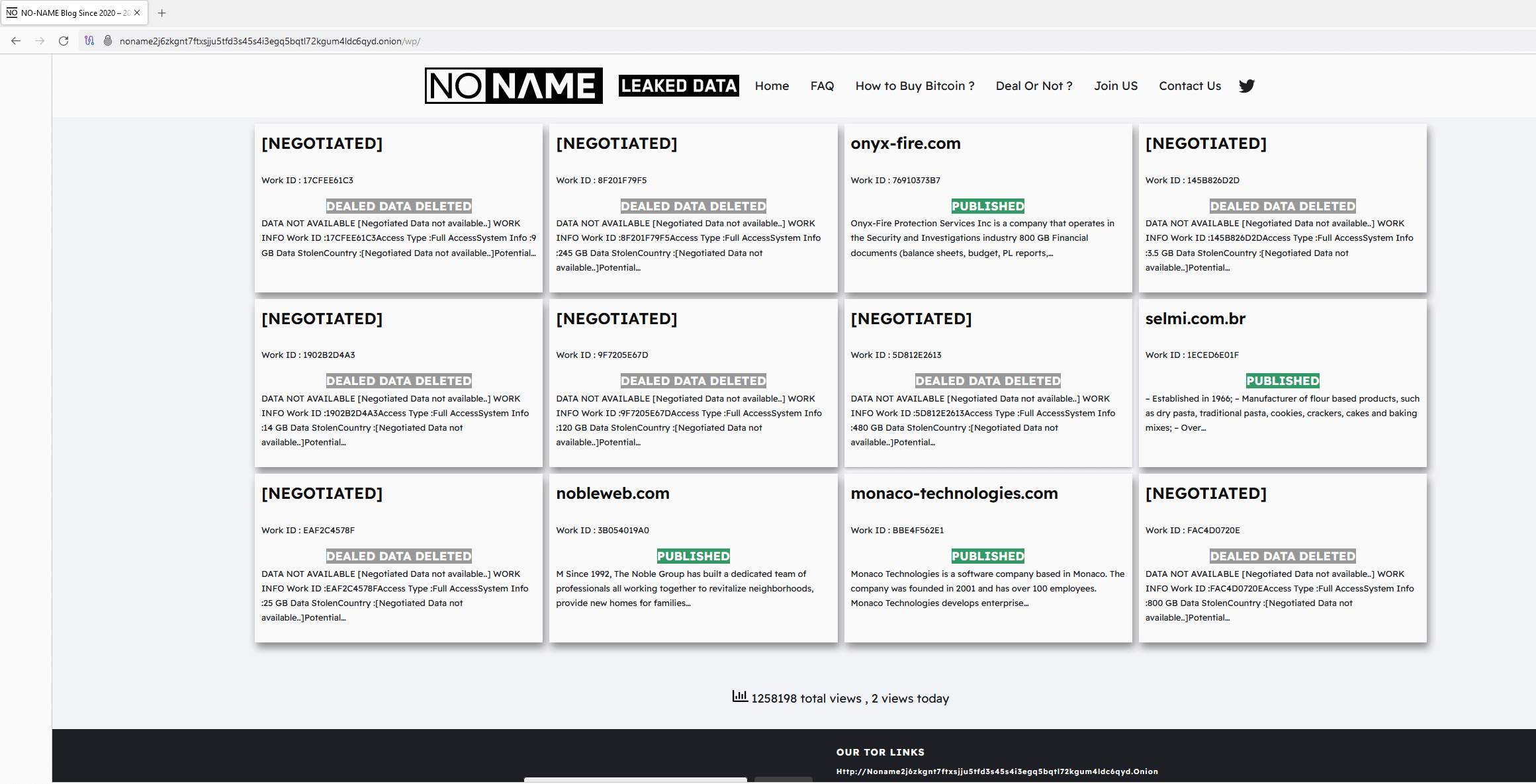

El único nombre que CosmicBeetle eligió para su ransomware personalizado es, irónicamente, NONAME, como el actor de la amenaza brevemente marca el ransomware, que discutimos en la siguiente sección. Debido a la naturaleza caótica de la marca, a efectos de este blogpost, seguiremos refiriéndonos al ransomware como ScRansom.

Imitador de LockBit

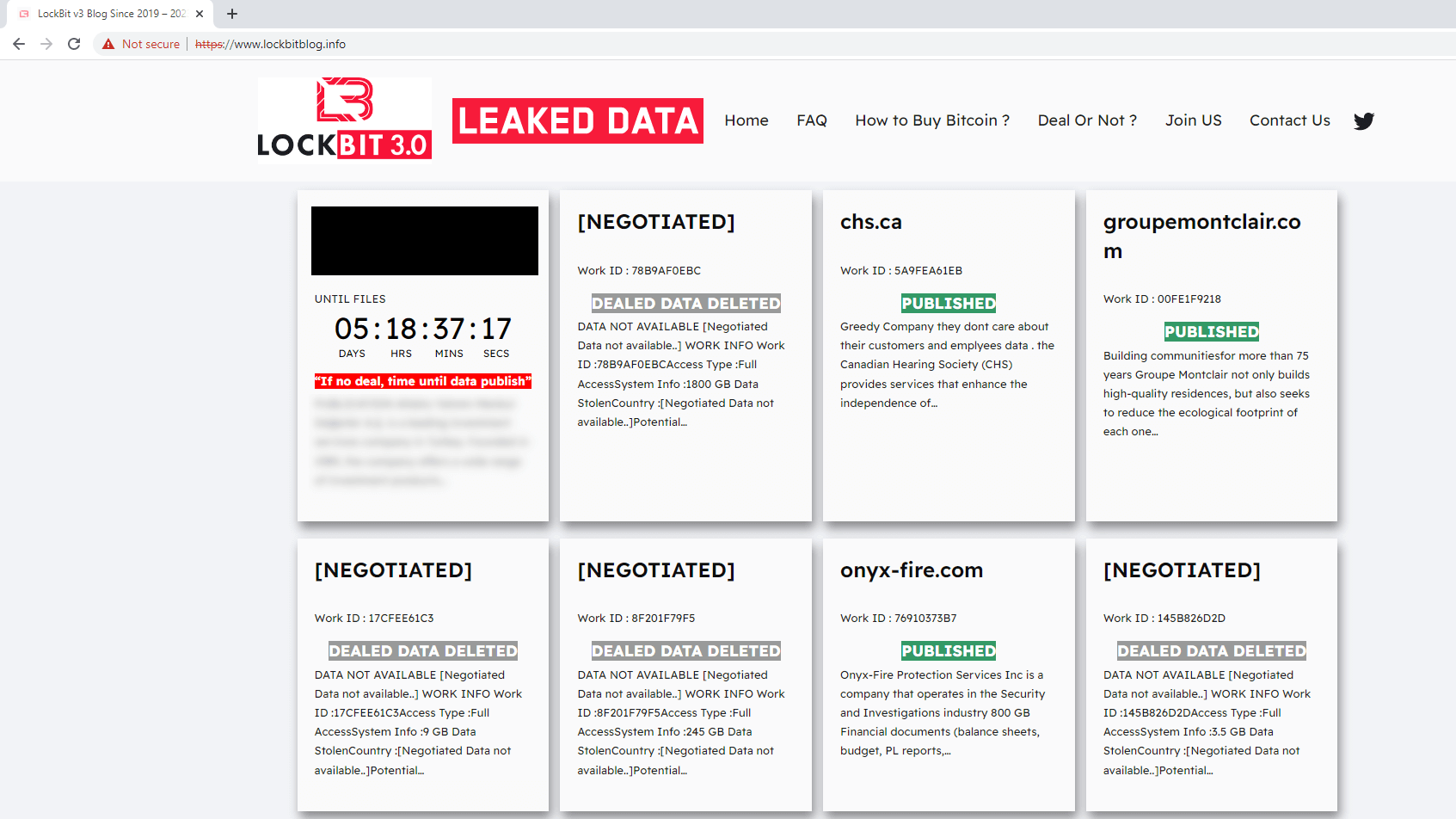

En septiembre de 2023, CosmicBeetle decidió crear un sitio dedicado a filtraciones (DLS) en Tor, al que llamó NONAME. Este sitio, ilustrado en la Figura 2, es una copia del sitio de filtraciones de LockBit (ver Figura 3).

Aunque se han realizado algunos cambios gráficos, la inspiración sigue siendo clara. Además, el diseño no es la única similitud con LockBit. Todas las víctimas visibles en la Figura 2 fueron comprometidas por LockBit, no por ScRansom. Esto puede comprobarse utilizando servicios de rastreo de DLS, como RansomLook. Todas las víctimas fueron publicadas en el sitio de filtraciones de LockBit, la mayoría de ellas en septiembre de 2023, poco antes de que apareciera el DLS NONAME. La cadena Work ID se añade para aumentar la ilusión de estar relacionado con ScRansom, ya que así es como se identifica a las víctimas en las notas de rescate.

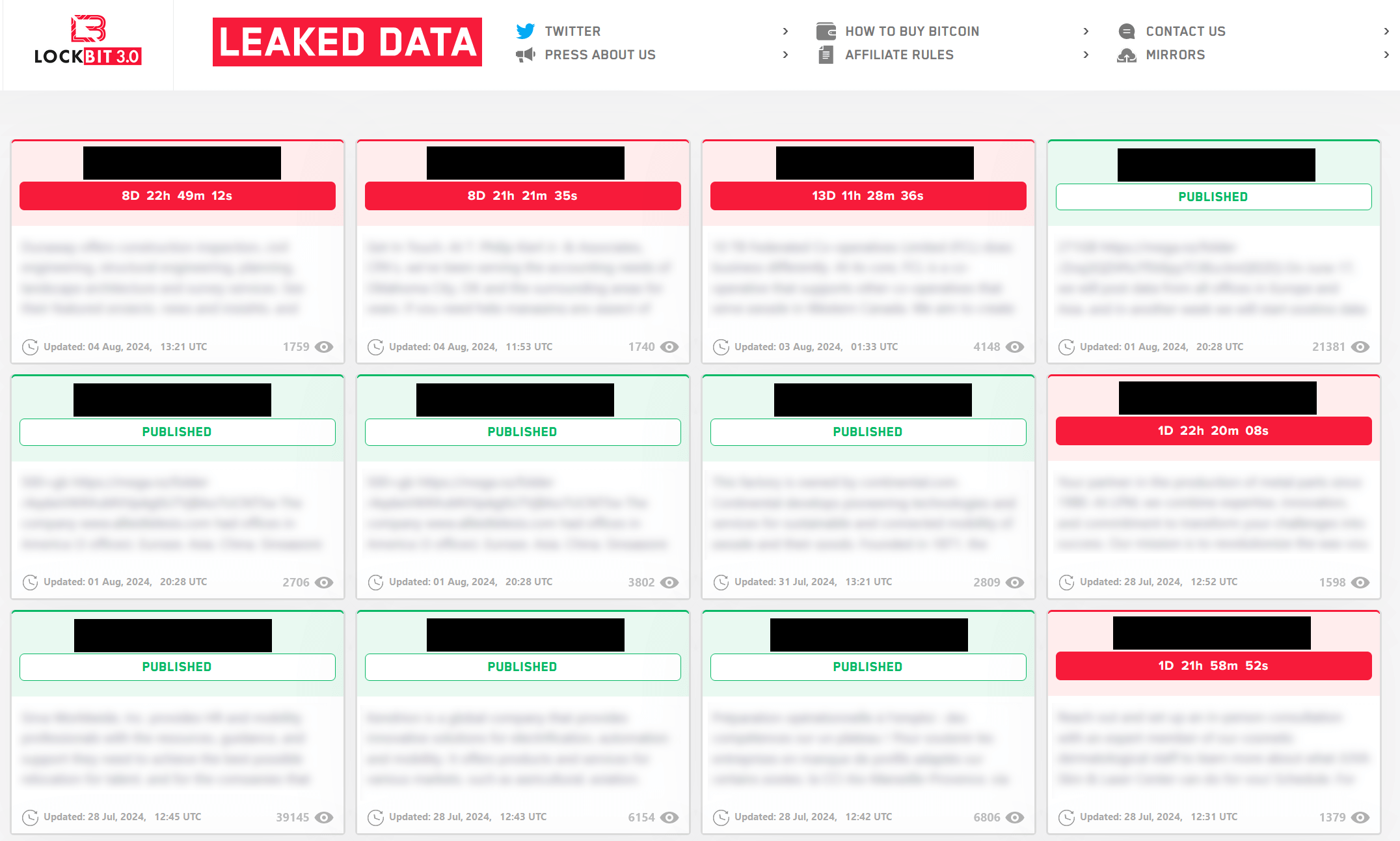

A principios de noviembre de 2023, CosmicBeetle decidió ir aún más lejos y decidió suplantar completamente a LockBit. Para ello registraron el dominio lockbitblog[.]info y utilizaron el mismo enfoque que para el DLS NONAME, sólo que esta vez incluyeron también el logotipo de LockBit (véase la Figura 4). Después, durante un tiempo, las notas de rescate de ScRansom enlazaban a este sitio web. La inspiración es visible y la similitud gráfica con el NONAME DLS (Figura 2) es innegable.

En agosto de 2024 se subió a VirusTotal una muestra construida con el builder filtrado de LockBit 3.0 desde Türkiye. Lo que hace única a esta muestra es que utiliza un mensaje de rescate (ver Figura 5) en turco y el ID de qTox que menciona es uno que vinculamos de forma concluyente a CosmicBeetle. La telemetría de ESET corrobora esta conexión, ya que hemos investigado un caso en el que el despliegue de LockBit se solapaba con el conjunto de herramientas de CosmicBeetle.

|

He cifrado sus datos y por la tarifa que pagará, volveré a conectarme a su sistema, los descifraré y se los entregaré. Nos gustaría que supieras que no puedes recuperar tus datos con los métodos conocidos de recuperación de datos. Estos métodos sólo le harán perder tiempo. Si no se realiza una devolución en un plazo de 48 horas, se borrará la contraseña utilizada en el sistema y sus datos nunca serán devueltos. Sus discos están encriptados con la encriptación Full disk, ¡una intervención no autorizada causará la pérdida permanente de datos! No creas a los informáticos que te dicen que no te abrirán aunque les pagues o a la gente de tu alrededor que te dice que te quitarán el dinero y no te darán tus archivosTengo suficientes referencias para confiar en ustedes No te conozco, así que no tiene sentido tener malos sentimientos hacia ti ni hacerte daño,mi único objetivo es hacer un ingreso de este negocio. Después de su pago, Me conectaré a su servidor lo antes posible para restaurar sus datos. También le explicaré cómo asegurar su sistema después de este proceso para que este tipo de incidentes no le vuelvan a ocurrir. Clave personal e-mail 1 : sunucuverikurtarma@gmail[.]com Copia de seguridad correo electrónico : serverdatakurtarma@mail[.]ru QTOX : A5F2F6058F70CE5953DC475EE6AF1F97FC6D487ABEBAE76915075E3A53525B1D863102EDD50E |

Figura 5. Nota de rescate que contiene un TOX ID utilizado por CosmicBeetle, lanzado por una muestra de LockBit. Texto traducido automáticamente del turco.

Relación con RansomHub

El uso de builders filtrados es una práctica común para las bandas de ransomware inmaduras. Les permite abusar de la marca de sus competidores bien establecidos, al tiempo que les proporciona una muestra de ransomware que suele funcionar correctamente. Sin embargo, la conexión con LockBit no es la única que hemos observado.

En junio, investigamos un incidente relacionado con ScRansom. A partir de nuestra telemetría, pudimos recopilar lo siguiente:

- El 3 de junio de 2024 CosmicBeetle intentó comprometer una empresa de fabricación en la India con ScRansom.

- Tras fracasar, CosmicBeetle probó diversas herramientas de destrucción de procesos para eliminar la protección EDR, a saber:

- El 8 de junio de 2024, el EDR killer de RansomHub fue ejecutado en la misma máquina.

- El 10 de junio de 2024, RansomHub fue ejecutado en la misma máquina.

La forma en que se ejecutó el EDR killer de RansomHub es muy inusual. Fue extraído manualmente a través de WinRAR desde un archivo almacenado en C:\Users\Administrator\Music\1.0.8.zip y ejecutado. Tal ejecución es muy inusual para los afiliados de RansomHub. Por otro lado, el uso de la carpeta Music y la extracción y ejecución manual de cargas útiles es sin duda un comportamiento típico de CosmicBeetle.

Que sepamos, no hay filtraciones públicas del código de RansomHub ni de su builder (aunque el propio RansomHub probablemente esté basado en código comprado a Knight, otra banda de ransomware). Por lo tanto, creemos con confianza media que CosmicBeetle se inscribió como un nuevo afiliado de RansomHub.

Análisis técnico

Al igual que el resto del arsenal personalizado de CosmicBeetle, ScRansom está escrito en Delphi. Las primeras muestras que pudimos obtener se compilaron a finales de marzo de 2023, aunque, por lo que sabemos, los ataques in the wild no empezaron antes de agosto. ScRansom está en desarrollo.

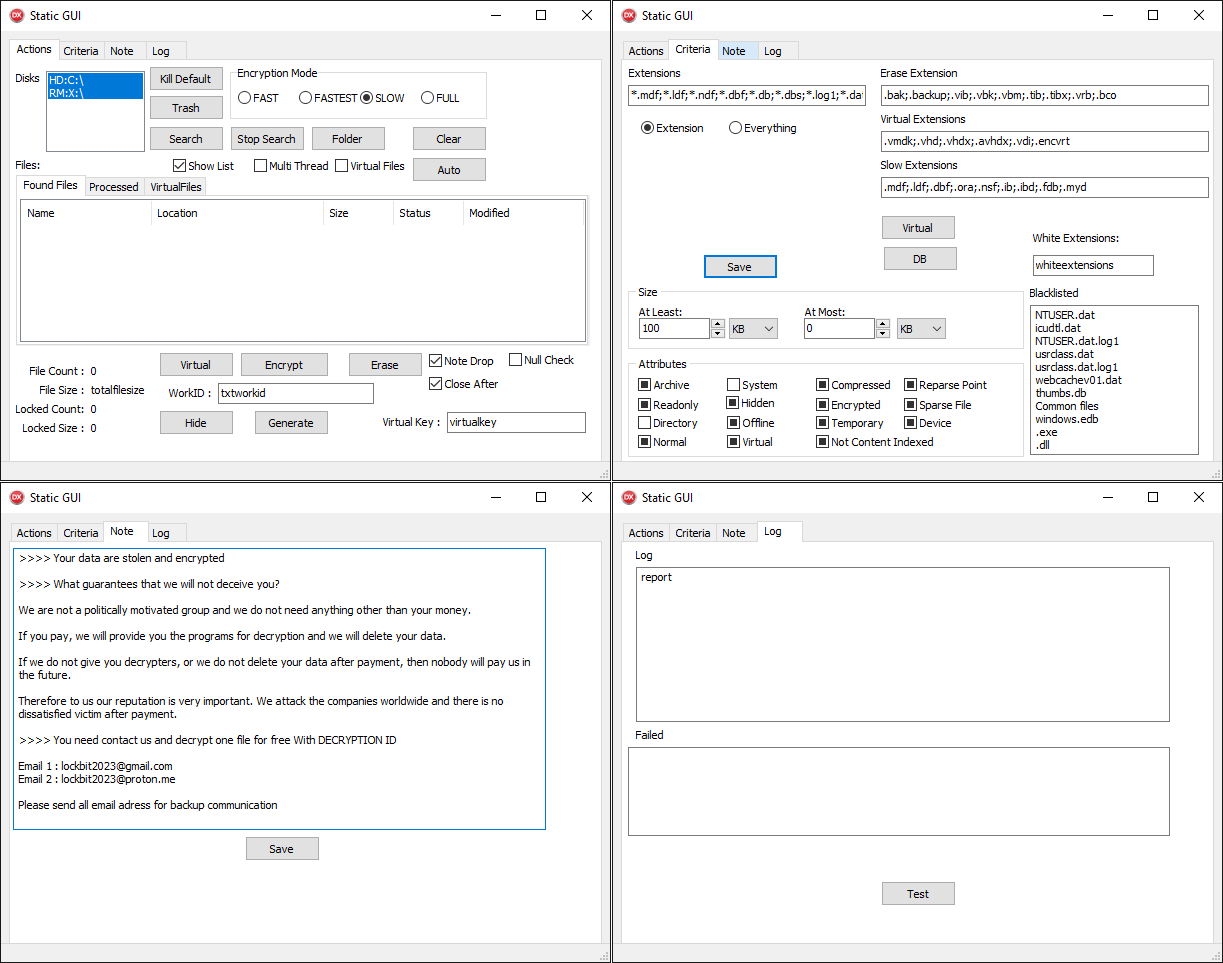

La interfaz gráfica de usuario es típica de las aplicaciones Delphi, aunque no tanto del ransomware. Todas las muestras de ScRansom contienen una GUI estructurada. Las muestras más antiguas, normalmente denominadas "Static" por los desarrolladores, requieren la interacción del usuario para cifrar realmente cualquier cosa. Si bien esto puede parecer una complicación, puede ser una de las razones por las que ScRansom evadió la detección durante algún tiempo, ya que la ejecución de tales muestras en cajas de arena de análisis no muestra ninguna actividad maliciosa.

Lanzar un cifrador de este tipo requiere que el actor de la amenaza tenga acceso a la pantalla de la víctima y pueda manipular su ratón. No es la primera vez que CosmicBeetle utiliza este método: ScHackTool también es una herramienta que debe ejecutarse en la máquina de la víctima y requiere interacción manual. No estamos totalmente seguros de cómo CosmicBeetle logra este objetivo, pero adivinando por las otras herramientas utilizadas, creemos que el uso de acceso VPN con credenciales previamente robadas y RDP es el escenario más probable.

CosmicBeetle también ha experimentado con una variante raramente vista llamada "SSH". La lógica del cifrador es idéntica a la de las otras variantes, pero en lugar de cifrar archivos locales, lo hace a través de FTP.

Las versiones más recientes utilizan la automatización, aunque sólo simulando pulsar los botones correctos desde el código. Estas compilaciones automatizadas, denominadas "Auto" por los desarrolladores, suelen incluirse en un instalador MSI junto con pequeñas herramientas o scripts para eliminar las instantáneas. La interfaz gráfica de usuario está oculta por defecto; su versión más reciente se ilustra en la Figura 6.

Una GUI compleja con muchos botones, algunos de los cuales no hacen nada, es típica de CosmicBeetle. Aunque la GUI con cuatro pestañas parece compleja, la funcionalidad es muy sencilla. ScRansom cifra los archivos de todas las unidades fijas, remotas y extraíbles basándose en una lista de extensiones codificada (véase el Apéndice A: Extensiones de archivo seleccionadas).

ScRansom emplea un cifrado parcial: sólo se cifran partes del archivo. Se admiten cinco modos de cifrado:

- FAST

- FASTET

- SLOW

- FULL

- ERASE

Los cuatro primeros modos simplemente difieren en cómo el ransomware decide qué partes del archivo cifrar. Su utilización parece estar aún parcialmente en desarrollo, ya que no se utilizan todos los modos. Sin embargo, el último modo, ERASE, es importante: cuando se aplica, las partes seleccionadas de los archivos objetivo no se cifran, sino que su contenido se sustituye por un valor constante, lo que hace que estos archivos sean irrecuperables. El modo que se aplica a un archivo determinado se determina mediante los botones de opción de la pestaña Actions o mediante la inclusión de su extensión en la pestaña Criteria. La lista de extensiones etiquetadas Virtual Extensions activa una función de encriptación diferente que, sin embargo, es idéntica a la normal. Como probablemente adivinó, White Extensions debería definir una lista de extensiones excluidas del cifrado, aunque esta función no está implementada.

Además de cifrar, ScRansom también elimina varios procesos y servicios (ver Apéndice B: Procesos eliminados y Apéndice C: Servicios eliminados). Recientemente, una nueva muestra Delphi se separó de ScRansom en una parte que llamamos ScKill, cuyo único propósito es matar procesos. ScRansom también emplea funciones similares a las de depuración, como cargar una lista de extensiones a cifrar desde un archivo ext.txt y el contenido de la nota de rescate desde un archivo note.txt.

Cifrado

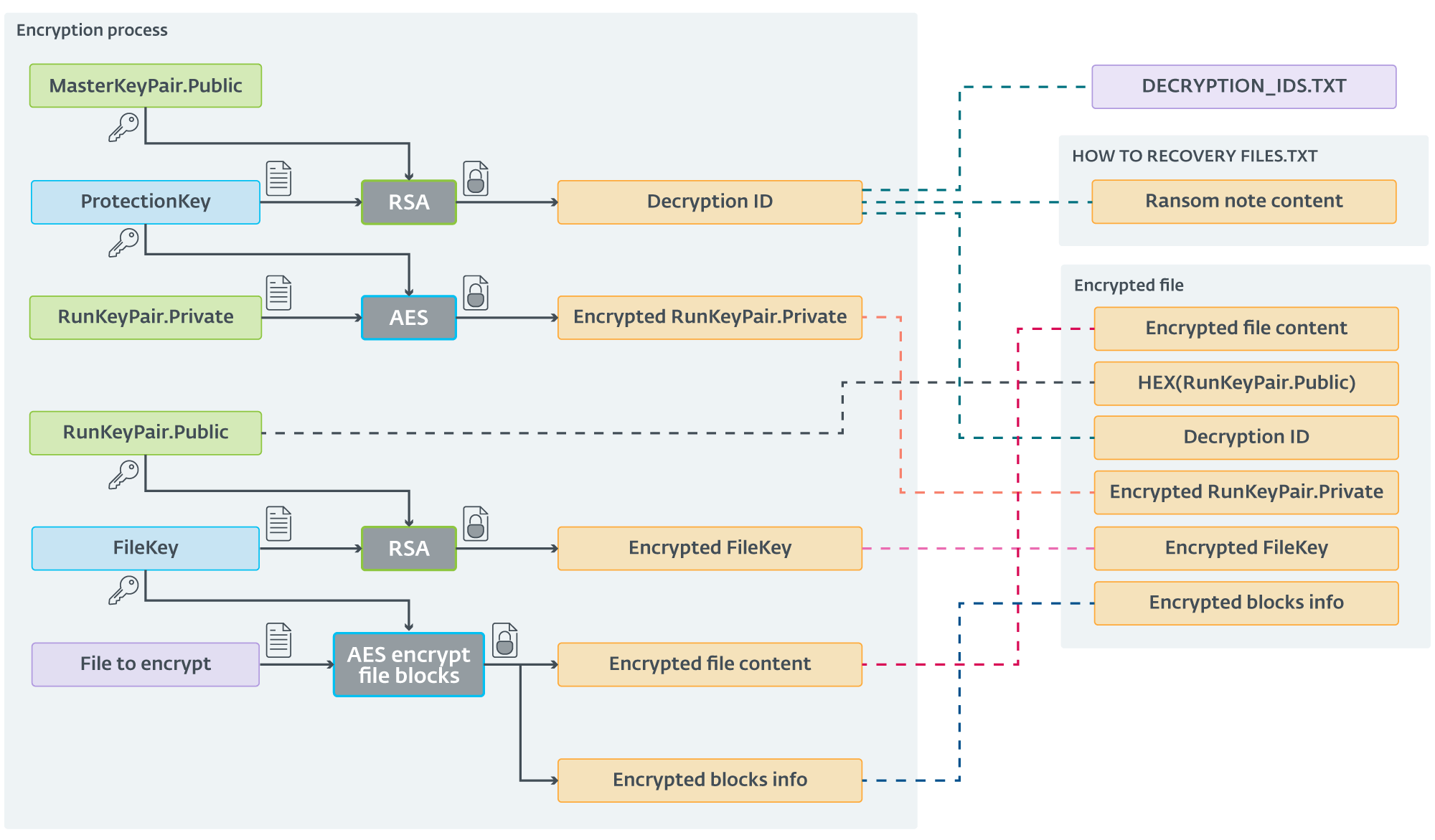

Las muestras iniciales de ScRansom utilizaban un cifrado simétrico simple mediante AES-CTR-128. Desde diciembre de 2023, el esquema de cifrado se ha actualizado. El nuevo esquema es bastante (innecesariamente) complejo. ScRansom, al principio, genera una clave AES que llamaremos ProtectionKey, y un par de claves RSA-1024 que llamaremos RunKeyPair.

Cada muestra de ScRansom que utiliza este nuevo esquema contiene una clave pública RSA codificada de un par que llamaremos MasterKeyPair. Esta clave pública se cifra mediante RSA en lo que CosmicBeetle denomina Decryption ID.

Para cada archivo, se genera una clave AES-CTR-128 que llamaremos FileKey. Porciones del archivo son entonces encriptadas usando AES con FileKey. Cuando ScRansom termina de cifrar un archivo, añade datos al final del mismo, concretamente:

- La cadena TIMATOMA (o TIMATOMAFULL si se cifró todo el archivo).

- La cadena TBase64EncodingButton12ClickTESTB64@#$%(TESTB64 en versiones anteriores), cifrada mediante AES utilizando FileKey.

- Las siguientes entradas, delimitadas por $ (un signo de dólar)

- Hex-encoded RunKeyPair.Public,

- ID de descifrado,

- RunKeyPair.Private, cifrado mediante AES-CTR-128 con ProtectionKey, y

- FileKey, cifrado mediante RSA con RunKeyPair.Public.

- Información sobre el inicio de los bloques encriptados y su longitud (ausente si se encripta el archivo completo).

Por último, el ID de descifrado se almacena en un archivo de texto llamado DECRYPTION_IDS.TXT y también se escribe en la nota de rescate llamada HOW TO RECOVERY FILES.TXT. El ID de desencriptación es diferente cada vez que se ejecuta el encriptador. En las ejecuciones posteriores, los ID de descifrado se añaden al archivo DECRYPTION_IDS.TXT, pero no se actualizan en la nota de rescate.

El nombre del archivo (incluida la extensión) se codifica en base64 y se añade la extensión .Encrypted. A pesar de la complejidad de todo el proceso, lo hemos resumido en la Figura 7.

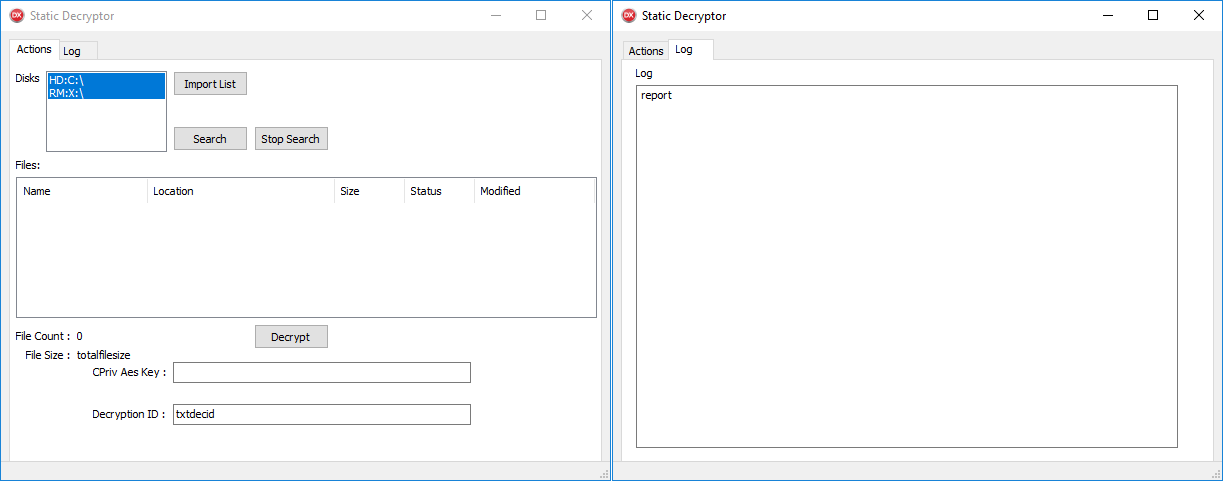

Descifrado

Hemos podido obtener un descifrador implementado por CosmicBeetle para este reciente esquema de cifrado. CosmicBeetle no proporciona a sus víctimas la clave MasterKeyPair.Private, sino la ProtectionKey ya descifrada (que debe introducirse en el campo denominado CPriv Aes Key). Además, el descifrador espera el ID de descifrado, que es inútil, ya que no se proporciona la clave privada; de hecho, el descifrador ignora su valor. La GUI del descifrador se ilustra en la Figura 8.

Si se introduce la ProtectionKey correcta, el desencriptador funciona como se espera. Si las víctimas deciden pagar el rescate, deben recopilar todos los ID de descifrado de todas las máquinas en las que se ejecutó ScRansom. CosmicBeetle debe proporcionar una ProtectionKey diferente para todos los ID de descifrado. A continuación, las víctimas tienen que ejecutar manualmente el descifrador en cada máquina cifrada, introducir la ProtectionKey correcta (o probarlas todas), hacer clic en el botón Decrypt y esperar a que finalice el proceso de descifrado.

Además, gracias a la colaboración con una de las víctimas, supimos que ScRansom se ejecutaba más de una vez en algunas máquinas, lo que generaba incluso más Decryption IDs. Esta víctima recopiló 31 ID de descifrado diferentes, que requerían 31 ProtectionKeys de CosmicBeetle. Incluso con ellas, no pudieron recuperar todos sus archivos. Asumiendo que los archivos encriptados no fueron manipulados, esto puede ser el resultado de la falta de algunos IDs de desencriptación, CosmicBeetle no proporcionó todas las ProtectionKeys requeridas, o ScRansom destruyó algunos archivos permanentemente usando el modo de encriptación ERASE. Este enfoque de descifrado es típico de una amenaza de ransomware inmadura.

Las bandas experimentadas prefieren que su proceso de descifrado sea lo más sencillo posible para aumentar las posibilidades de que el descifrado sea correcto, lo que aumenta su reputación y la probabilidad de que las víctimas paguen. Normalmente (como en el caso del builder de LockBit Black filtrado), se construye un descifrador junto con un cifrador. Cuando se distribuye a la víctima, no se requiere ningún esfuerzo adicional por parte del usuario, ya que la clave ya está contenida en el binario. Además, una clave es suficiente para descifrar todos los archivos cifrados, independientemente de dónde se encuentren en la red de la víctima.

Conclusión

En este blogpost, hemos analizado la actividad de CosmicBeetle durante el último año. El actor de la amenaza sigue desplegando ransomware, aunque cambió Scarab por una nueva familia personalizada que llamamos ScRansom. Probablemente debido a los obstáculos que supone escribir un ransomware personalizado desde cero, CosmicBeetle intentó aprovecharse de la reputación de LockBit, posiblemente para enmascarar los problemas del ransomware subyacente y, a su vez, aumentar las posibilidades de que las víctimas paguen.

También vimos a CosmicBeetle intentando desplegar muestras de LockBit creadas con el builder filtrado, aunque sólo brevemente, antes de volver a ScRansom. El actor de la amenaza se esfuerza en el desarrollo continuo de ScRansom, cambiando la lógica de cifrado y añadiendo funciones.

Recientemente, hemos observado el despliegue de las payloads ScRansom y RansomHub en la misma máquina con sólo una semana de diferencia. Esta ejecución de RansomHub fue muy inusual en comparación con los casos típicos de RansomHub que hemos visto en la telemetría de ESET. Dado que no hay filtraciones públicas de RansomHub, esto nos lleva a creer con una confianza media que CosmicBeetle puede ser un afiliado reciente de RansomHub.

ScRansom está en continuo desarrollo, lo que nunca es una buena señal en el ransomware. La excesiva complejidad del proceso de cifrado (y descifrado) es propensa a errores, lo que hace insegura la restauración de todos los archivos. El éxito del descifrado depende de que el descifrador funcione correctamente y de que CosmicBeetle proporcione todas las claves necesarias, e incluso en ese caso, algunos archivos pueden haber sido destruidos permanentemente por el actor de la amenaza. Incluso en el mejor de los casos, el descifrado será largo y complicado.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Archivos

| SHA-1 | Filename | Detection | Description |

| 4497406D6EE7E2EF561C 949AC88BB973BDBD214B |

auto.exe | Win32/Filecoder.Spacecolon.A | Auto variant of ScRansom. |

| 3C32031696DB109D5FA1 A09AF035038BFE1EBE30 |

Project1.exe | Win32/Filecoder.Spacecolon.B | Auto variant of ScRansom. |

| 26D9F3B92C10E248B7DD 7BE2CB59B87A7A011AF7 |

New.exe | Win32/Filecoder.Spacecolon.A | Static variant of ScRansom. |

| 1CE78474088C14AFB849 5F7ABB22C31B397B57C7 |

Project1.exe | Win32/Filecoder.Spacecolon.B | Auto encryptor variant of ScRansom, Turkish ransom note. |

| 1B635CB0A4549106D8B4 CD4EDAFF384B1E4177F6 |

Project1.exe | Win32/Filecoder.Spacecolon.A | Static SSH encryptor variant of ScRansom. |

| DAE100AFC12F3DE211BF F9607DD53E5E377630C5 |

Project1.exe | Win32/Filecoder.Spacecolon.A | Decryptor variant of ScRansom (oldest). |

| 705280A2DCC311B75AF1 619B4BA29E3622ED53B6 |

Rarlab_sib.msi | Win32/Filecoder.Spacecolon.A Win32/Filecoder.Spacecolon.B BAT/DelShad.E BAT/Agent.OPN |

MSI file with embedded ScRansom, ScKill, BAT script to stop services, and BAT script to delete shadow copies. |

Red

| IP | Domain | Hosting provider | First seen | Details |

| 66.29.141[.]245 | www.lockbitblog[.]info | Namecheap, Inc. | 2023‑11‑04 | Fake LockBit leak site. |

Fragmentos de la nota de rescate

Direcciones de correo electrónico

- decservice@ukr[.]net

- nonamehack2024@gmail[.]com

- tufhackteam@gmail[.]com

- nonamehack2023@gmail[.]com

- nonamehack2023@tutanota[.]com

- lockbit2023@proton[.]me

- serverrecoveryhelp@gmail[.]com

- recoverydatalife@gmail[.]com

- recoverydatalife@mail[.]ru

ID de toxicidad

- 91E3BA8FACDA7D4A0738ADE67846CDB58A7E32575531BCA0348EA73F6191882910B72613F8C4

- A5F2F6058F70CE5953DC475EE6AF1F97FC6D487ABEBAE76915075E3A53525B1D863102EDD50E

- F1D0F45DBC3F4CA784D5D0D0DD8ADCD31AB5645BE00293FE6302CD0381F6527AC647A61CB08D

- 0C9B448D9F5FBABE701131153411A1EA28F3701153F59760E01EC303334C35630E62D2CCDCE3

Enlaces Tor

- http://nonamef5njcxkghbjequlibwe5d3t3li5tmyqdyarnrsryopvku76wqd[.]cebolla

- http://noname2j6zkgnt7ftxsjju5tfd3s45s4i3egq5bqtl72kgum4ldc6qyd[.]cebolla

- http://7tkffbh3qiumpfjfq77plcorjmfohmbj6nwq5je6herbpya6kmgoafid[.]onion

Técnicas ATT&CK de MITRE

Esta tabla fue construida usando la versión 15 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Reconnaissance | T1595.002 | Active Scanning: Vulnerability Scanning | CosmicBeetle scans its targets for a list of vulnerabilities it can exploit. |

| T1590.005 | Gather Victim Network Information: IP Addresses | CosmicBeetle scans the internet for IP addresses vulnerable to the vulnerabilities it can exploit. | |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | CosmicBeetle registered its own leak site domain. |

| T1587.001 | Develop Capabilities: Malware | CosmicBeetle develops its custom toolset, Spacecolon. | |

| T1588.002 | Obtain Capabilities: Tool | CosmicBeetle utilizes a large variety of third-party tools and scripts. | |

| T1588.005 | Obtain Capabilities: Exploits | CosmicBeetle utilizes publicly available PoCs for known exploits. | |

| T1588.001 | Obtain Capabilities: Malware | CosmicBeetle probably obtained ransomware from RansomHub and the leaked LockBit 3.0 builder. | |

| Initial Access | T1190 | Exploit Public-Facing Application | CosmicBeetle gains initial access by exploiting vulnerabilities in FortiOS SSL-VPNand other public-facing applications. |

| Execution | T1204 | User Execution | CosmicBeetle relies on user execution for some of its tools, though this is usually done by the threat actor via RDP. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | CosmicBeetle executes various BAT scripts and commands. | |

| T1059.001 | Command and Scripting Interpreter: PowerShell | CosmicBeetle executes various PowerShell scripts and commands. | |

| Persistence | T1136.001 | Create Account: Local Account | CosmicBeetle often creates an attacker-controlled administrator account. |

| Defense Evasion | T1078 | Valid Accounts | CosmicBeetle abuses valid accounts whose credentials it successfully obtains. |

| T1140 | Deobfuscate/Decode Files or Information | ScRansom samples protect public RSA keys by encryption. | |

| Credential Access | T1110.001 | Brute Force: Password Guessing | CosmicBeetle utilizes RDP and SMB brute-force attacks. |

| T1212 | Exploitation for Credential Access | CosmicBeetle exploits known vulnerabilities to obtain credentials. | |

| Impact | T1485 | Data Destruction | CosmicBeetle renders some encrypted files unrecoverable. |

| T1486 | Data Encrypted for Impact | CosmicBeetle encrypts sensitive files on compromised machines. |

Apéndice A: Extensiones de archivo seleccionadas

Esta configuración está codificada en cada muestra de ScRansom y está sujeta a cambios frecuentes. Las siguientes secciones contienen la configuración más reciente en el momento de escribir este documento.

Máscaras de nombre de archivo a cifrar

| *._ms *.0001 *.001 *.002 *.003 *.004 *.005 *.006 *.007 *.008 *.1* *.2* *.3* *.3dm *.3dmbak *.3ds *.4* *.5* *.6* *.7* *.7z *.8* *.9* *.a01 *.a02 *.a03 *.a06 *.accdb *.ACD *.adm *.afi *.ai *.alt *.arc *.arc *.archive *.ard *.asm *.avhdx *.avi *.axf *.b1 *.bac *.backup *.bak *.BBCK *.BBCK3 *.bck *.bco *.bdmp *.bi4 *.bik *.bin *.bkf *.bkp |

*.bkup *.blend *.box *.bpf *.btr *.bup *.c1 *.cbd *.cbu *.cdr *.cdx *.cfgbak *.cgd *.couch *.csv *.ctf *.d0 *.d1 *.d2 *.d3 *.d4 *.da1 *.da2 *.da3 *.da4 *.danger *.dat *.db *.db1 *.db2 *.dbc *.dbdmp *.dbf *.dbs *.dbw *.df *.dft *.diff *.dmp *.doc *.docx *.dwg *.dxf *.dxt5_2d *.ebk *.edb *.edp *.elg *.eml *.encvrt *.fbf *.fbk *.fbw *.fdb *.fmp12 |

*.fp5 *.fp7 *.frm *.ful *.full *.fxl *.gan *.gbk *.gdb *.gho *.ghs *.hbp *.hlp *.hrl *.ib *.ibd *.idx *.imd *.indd *.itdb *.iv2i *.jet *.jpg *.L5X *.lbl *.ldb *.ldf *.llp *.log *.log1 *.lst *.mat *.max *.mdb *.mdbx *.mdf *.mmo *.mov *.mp4 *.mrimg *.msg *.mtx *.myd *.myi *.nb7 *.nbf *.ndf *.ndk *.ndx *.nsf *.nsg *.ntf *.nx1 *.nyf *.obk |

*.oeb *.ol2 *.old *.one *.ora *.ost *.ostx *.ova *.pak *.par *.pbd *.pcb *.pdb *.pod *.ppt *.pptx *.pqb *.pri *.prt *.psd *.psm *.pst *.pstx *.ptb *.qba *.qbb *.qbm *.qbw *.qic *.qrp *.qsm *.qvx *.rar *.raw *.rbf *.rct *.rdb *.redo *.rfs *.rman *.rpd *.rpo *.rpt *.rtf *.sai *.saj *.seq *.sev *.sic *.sko *.skp *.SLDASM *.SLDDRW *.SLDLFP |

*.SLDPRT *.sldprt *.sldrpt *.slp *.sna *.sna *.spf *.spl *.sql *.sqlaudit *.sqlite *.sqlite3 *.srd *.step *.stm *.stp *.tar *.tar.gz *.tga *.tgz *.tib *.tibx *.tif *.tiff *.tmp *.trc *.trn *.tuf *.upd *.usr *.vbk *.vbm *.vct *.vcx *.vhd *.vhdx *.vib *.vix *.vmdk *.vmsd *.vmsn *.vmx *.vmxf *.vob *.vrb *.vswp *.wim *.wt *.xls *.xlsm *.xlsx *.zip *ibdata |

Extensiones a cifrar usando el modo SLOW

| .dbf .fdb |

.ib .ibd |

.ldf .mdf |

.myd .nsf |

.ora |

Extensiones destinadas a la supresión permanente

| .backup .bak |

.tib .tibx |

.vbk .vbm |

.vib |

"Nombres de archivo y fragmentos de ruta "en la lista negra

| .bat .cab .cmd .com .dll .drv .encrypted .encrypting .encrypting.map .exe .inf |

.ini .msi .nt .ntfs .ocx .reg .sys \Common Files\ \Windows\ c:\windows Common files |

icudtl.dat mpenginedb.db NTUSER.dat NTUSER.dat.log1 settings.dat thumbs.db unins0 usrclass.dat usrclass.dat.log1 webcachev01.dat windows.edb |

Apéndice B: Procesos eliminados

La siguiente lista contiene dos nombres de archivo que llaman la atención: Project1.exe, que hace referencia a muchas variantes de ScRansom, y app.exe, que es el nombre de archivo utilizado para las versiones antiguas de ScHackTool.

| amService.exe app.exe blnsvr.exe cissesrv.exe cmd.exe CompatTelRunner.exe conhost.exe cqmghost.exe cqmgserv.exe cqmgstor.exe csrss.exe ctfmon.exe dwm.exe explorer.exe FCDBLog.exe fontdrvhost.exe fsptool-x64.exe launcher-x64.exe LogonUI.exe LsaIso.exe lsass.exe lsm.exe mobsync.exe msdtc.exe msiexec.exe MsMpEng.exe Project1.exe rdpclip.exe |

RuntimeBroker.exe SearchUI.exe services.exe ShellExperienceHost.exe sihost.exe smss.exe snmp.exe spoolsv.exe SppExtComObj.Exe sppsvc.exe ssh.exe sshfs.exe sshfs-win.exe StartMenuExperienceHost.exe svchost.exe taskhost.exe taskhostw.exe tasklist.exe userinit.exe VGAuthService.exe vmtoolsd.exe vmware-usbarbitrator64.exe VSSVC.exe wininit.exe winlogon.exe wlms.exe WmiPrvSE.exe WUDFHost.exe |

Apéndice C: Servicios eliminados

| adws aelookupsvc ajrouter alg apphostsvc appinfo appmgmt appreadiness appxsvc audioendpointbuilder audiosrv avpsus.kes bdesvc bfe bits bluetoothuserservice brokerinfrastructure browser bthavctpsvc camsvc cbdhsvc ccmexec cdpsvc cdpusersvc certpropsvc cfvspm cissesrv clicktorunsvc clipsvc clussvc comsysapp coremessagingregistrar cpqrcmc cpqvcagent cryptsvc dcomlaunch dcpsvc deviceassociationservice deviceinstall dfs dfsr dhcp diagtrack dispbrokerdesktopsvc displayenhancementservice dmserver dns dnscache dosvc dps dssvc dtsapo4service dusmsvc efs ersvc eventlog eventsystem fa_scheduler fdphost fontcache ftpsvc gisvc gpsvc helpsvc hidserv httpfilter ias iisadmin ikeext installservice intel(r) proset monitoring service iphlpsvc ismserv kdc keyiso klnagent lanmanserver lanmanworkstation lfsvc licensemanager lmhosts lsm mpssvc msdtc msiscsi msmframework ncbservice netlogon netman netprofm netsetupsvc nfsclnt nfsservice nla nlasvc nsi ntds |

ntlmssp ntmssvc onesyncsvc pcasvc pimindexmaintenancesvc plugplay policyagent power profsvc protectedstorage rasman remoteregistry rmsvc rpceptmapper rpcss samss scdeviceenum schedule sdd_service seclogon securityhealthservice semgrsvc sens sessionenv sgrmbroker shellhwdetection simptcp spooler ssdpsrv sstpsvc staterepository storsvc swprv sysdown sysmain sysmgmthp systemeventsbroker tabletinputservice tapisrv termservice themes tiledatamodelsvc timebrokersvc tokenbroker trkwks trustedinstaller ualsvc umrdpservice unistoresvc userdatasvc usermanager usosvc uxsms vaultsvc vds vflragentd vgauthservice vm3dservice vmauthdservice vmicheartbeat vmickvpexchange vmicrdv vmicshutdown vmictimesync vmicvss vmtools vmusbarbservice vmware-converter-agent vss w32time w3svc was wbiosrvc wcmsvc wcncsvc wdiservicehost wdisystemhost wdnissvc windefend WinFsp winfsp.launcher WinFsp.Launcher winhttpautoproxysvc winmgmt winrm wins wlansvc wlidsvc wlms wpnservice wpnuserservice wscsvc wsearch wuauserv wudfsvc wzcsvc zabbix agent |