El año pasado, ESET publicó un blog sobre AceCryptor, uno de los criptors como servicio (CaaS) más populares y prevalentes que operan desde 2016. Para el primer semestre de 2023 publicamos estadísticas de nuestra telemetría, según las cuales se observa que las tendencias de períodos anteriores continuaron sin cambios drásticos.

Sin embargo, en el segundo semestre de 2023 registramos un cambio significativo en el uso de AceCryptor. No sólo hemos visto y bloqueado más del doble de ataques en H2 2023 en comparación con H1 2023, sino que también notamos que los Rescoms (también conocidos como Remcos) empezaron a utilizar AceCryptor.

La gran mayoría de las muestras de RAT Rescoms empaquetadas con AceCryptor se utilizaron como vector de compromiso inicial en múltiples campañas de spam dirigidas a países europeos como Polonia, Eslovaquia, Bulgaria y Serbia.

Puntos clave de este blogpost:

- AceCryptor continuó proporcionando servicios de empaquetado a decenas de familias de malware muy conocidas en el segundo semestre de 2023.

- La prevalencia de AceCryptor no muestra indicios de declive: al contrario, el número de ataques aumentó significativamente debido a las campañas de Rescoms.

- AceCryptor es uno de los criptomineros preferidos por los actores de amenazas que se dirigen a países y objetivos específicos (por ejemplo, empresas de un país concreto).

- En el segundo semestre de 2023, ESET detectó múltiples campañas de AceCryptor+Rescoms en países europeos, principalmente Polonia, Bulgaria, España y Serbia.

- El actor de la amenaza detrás de esas campañas en algunos casos abusó de cuentas comprometidas para enviar correos electrónicos de spam con el fin de que parecieran lo más creíbles posible.

- El objetivo de las campañas de spam era obtener credenciales almacenadas en navegadores o clientes de correo electrónico que, en caso de éxito, abrirían la posibilidad de nuevos ataques.

AceCryptor en H2 2023

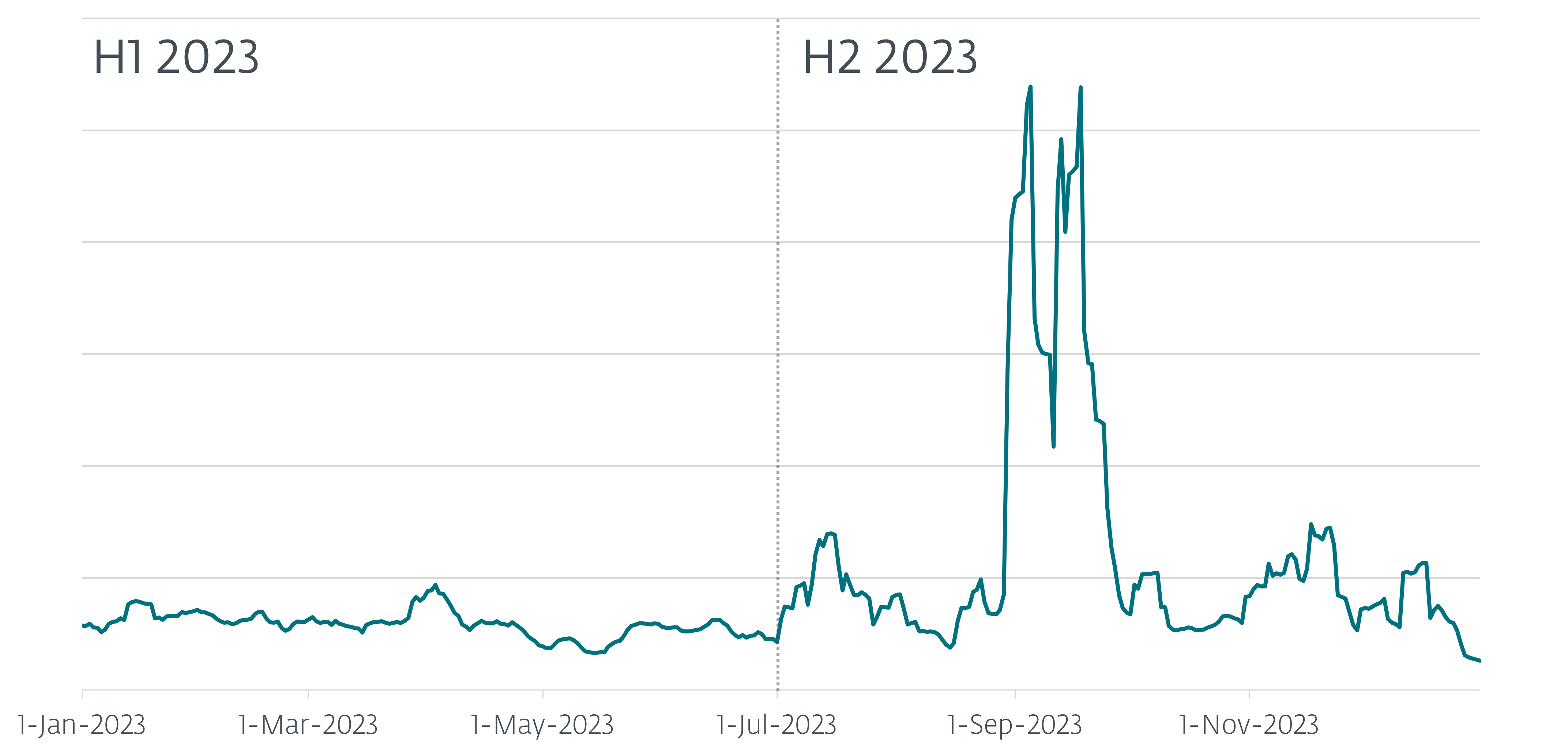

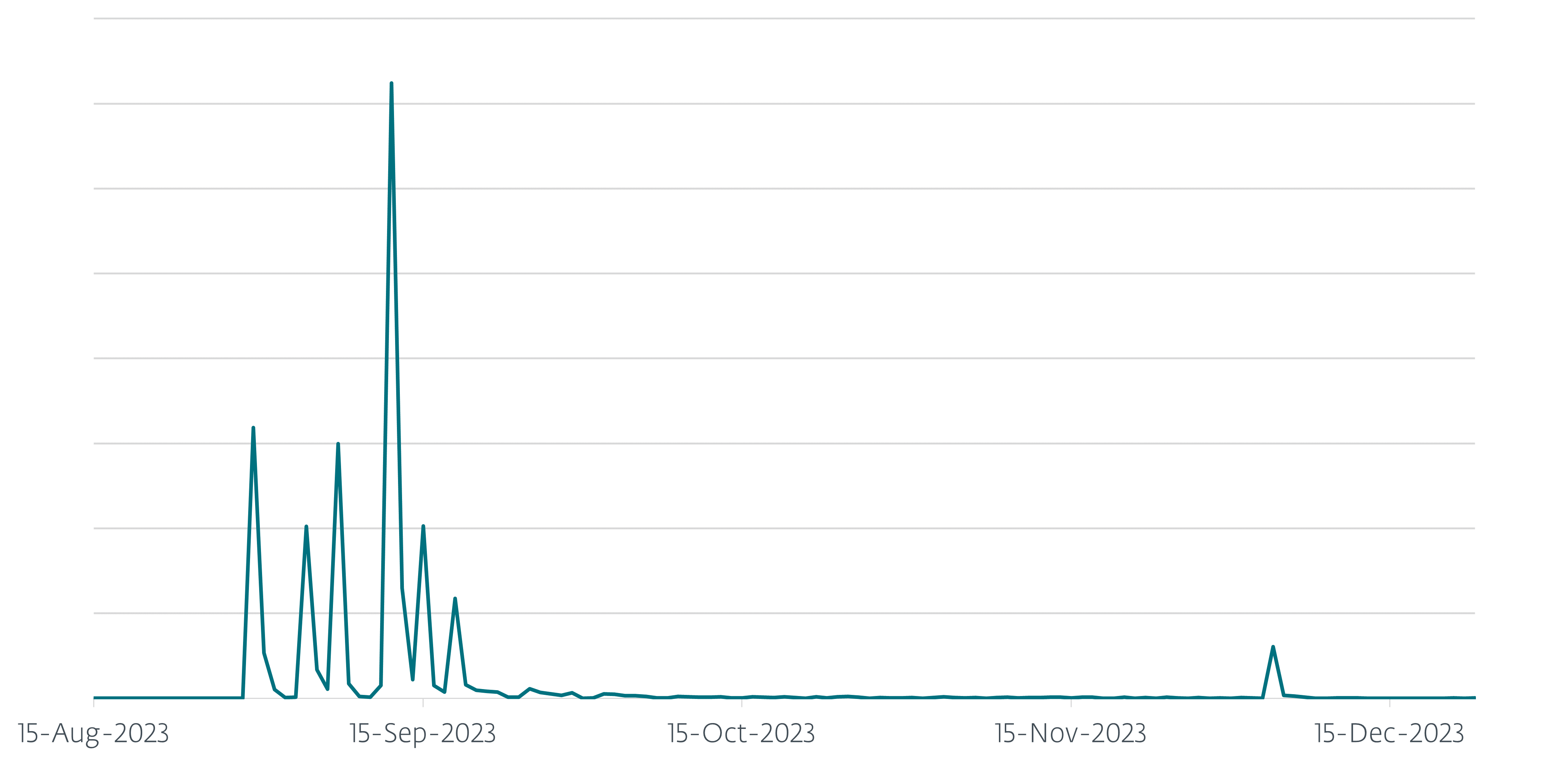

En la primera mitad de 2023, ESET protegió a unos 13.000 usuarios del malware AceCryptor. En la segunda mitad del año, hubo un aumento masivo de malware AceCryptor propagándose, triplicando nuestras detecciones, lo que resultó en más de 42.000 usuarios de ESET protegidos en todo el mundo. Como puede observarse en la Figura 1, detectamos múltiples oleadas repentinas de propagación de malware. Estos picos muestran múltiples campañas de spam dirigidas a países europeos en los que AceCryptor empaquetaba una RAT Rescoms (más información en la sección de campañas Rescoms ).

Además, si comparamos el número bruto de muestras: en la primera mitad de 2023, ESET detectó más de 23.000 muestras maliciosas únicas de AceCryptor; en la segunda mitad de 2023, vimos y detectamos "sólo" más de 17.000 muestras únicas. Aunque esto pueda resultar inesperado, tras un análisis más detallado de los datos existe una explicación razonable. Las campañas de spam de Rescoms utilizaron el mismo archivo o archivos maliciosos en campañas de correo electrónico enviadas a un mayor número de usuarios, aumentando así el número de personas que se encontraron con el malware, pero manteniendo bajo el número de archivos diferentes. Esto no ocurría en periodos anteriores, ya que Rescoms casi nunca se utilizaba en combinación con AceCryptor. Otra razón del descenso en el número de muestras únicas es que algunas familias populares aparentemente dejaron (o casi dejaron) de utilizar AceCryptor como su CaaS de referencia. Un ejemplo es el malware Danabot, que dejó de utilizar AceCryptor; también, el destacado RedLine Stealer, cuyos usuarios dejaron de utilizar tanto AceCryptor, basándose en un descenso superior al 60% en las muestras de AceCryptor que contenían ese malware.

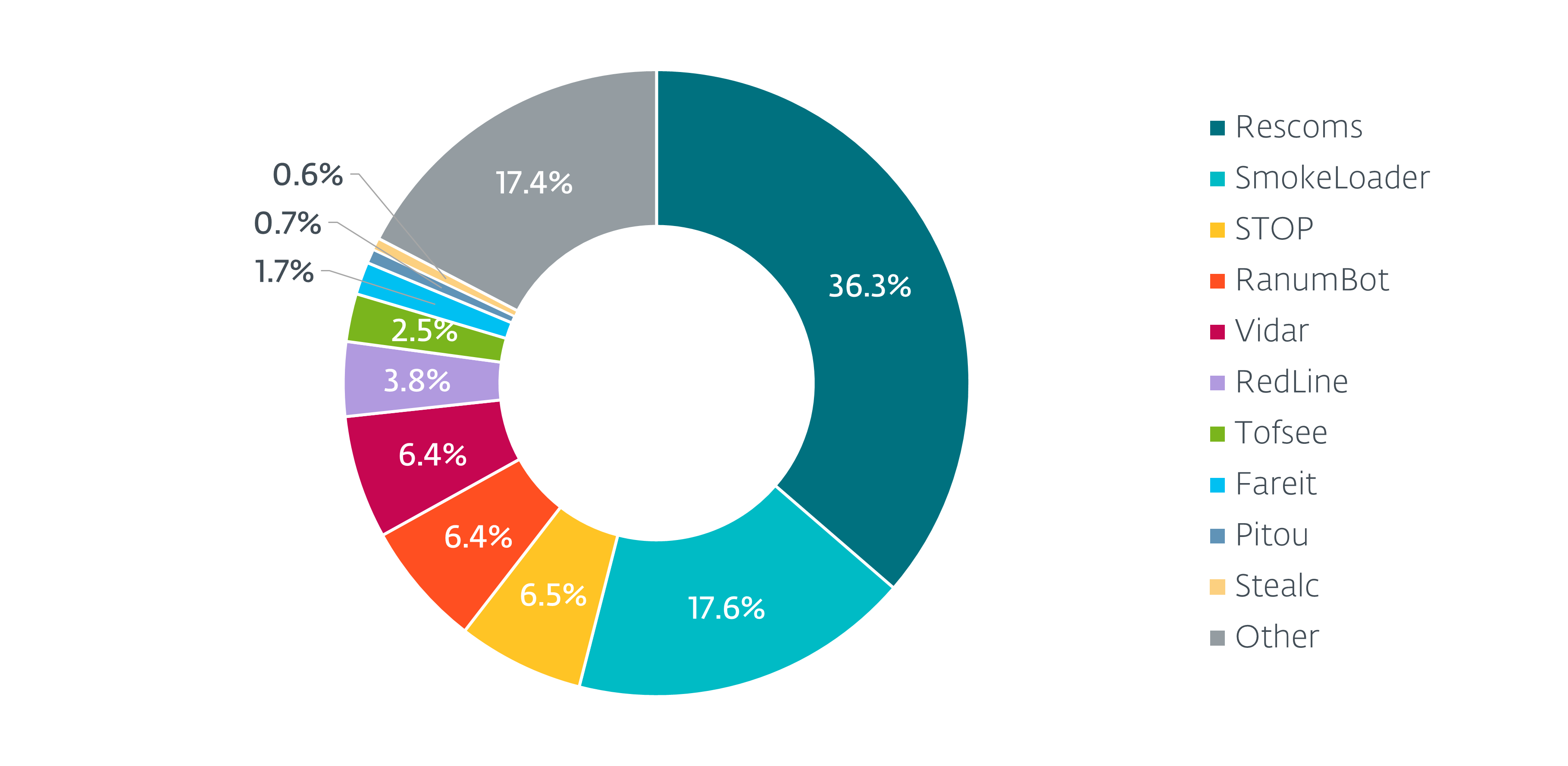

Como puede verse en la figura 2, AceCryptor sigue distribuyendo, además de Rescoms, muestras de muchas familias de malware diferentes, como SmokeLoader, STOP ransomware y Vidar stealer.

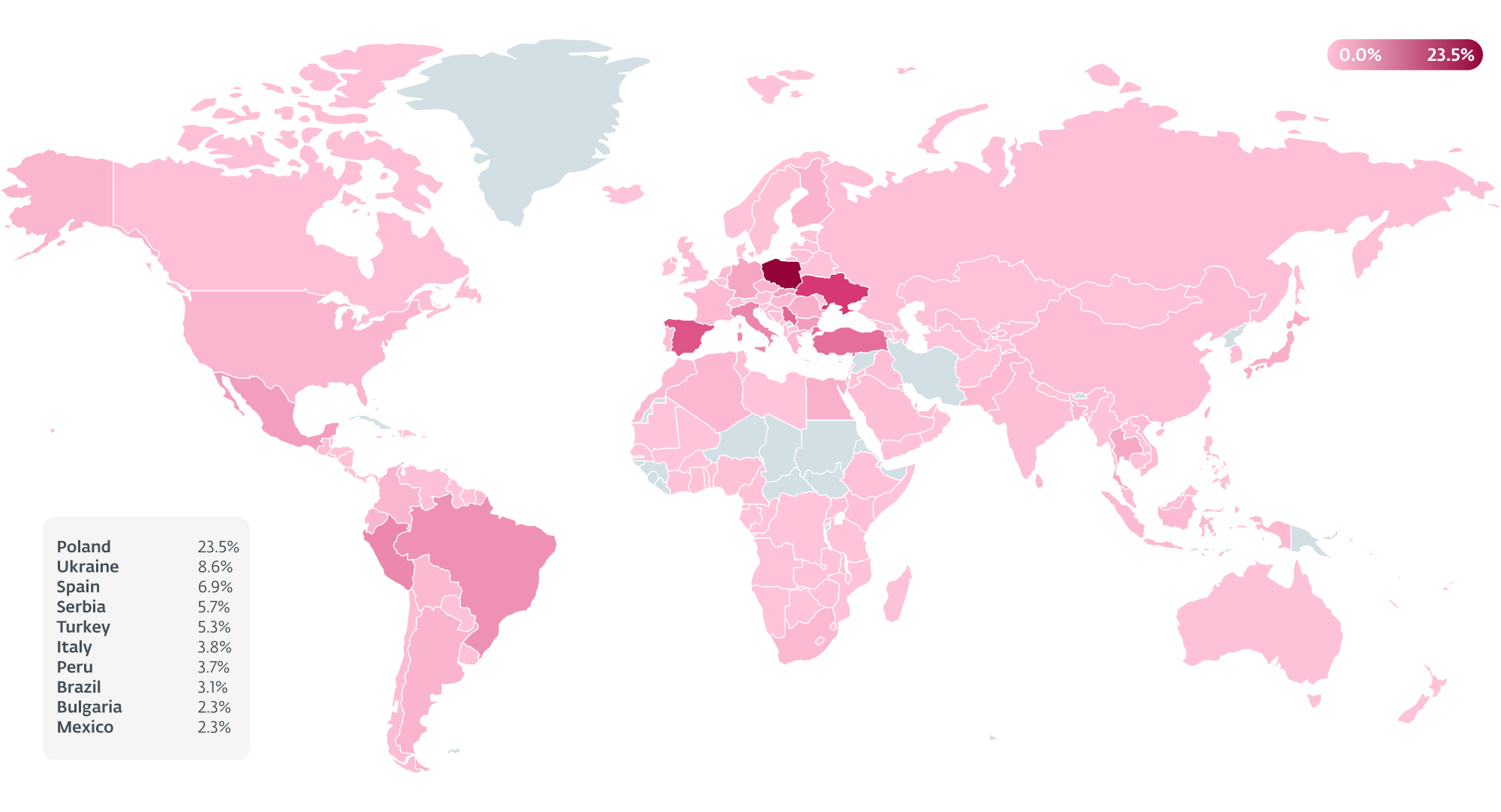

En el primer semestre de 2023, los países más afectados por el malware empaquetado por AceCryptor fueron Perú, México, Egipto y Türkiye, donde Perú, con 4.700, registró el mayor número de ataques. Las campañas de spam de Rescoms cambiaron drásticamente estas estadísticas en la segunda mitad del año. Como puede verse en la Figura 3, el malware repleto de AceCryptor afectó sobre todo a países europeos. El país más afectado con diferencia es Polonia, donde ESET evitó más de 26.000 ataques; le siguen Ucrania, España y Serbia. Y vale la pena mencionar que en cada uno de esos países los productos de ESET evitaron más ataques que en el país más afectado en el primer semestre de 2023, Perú.

Las muestras de AceCryptor que hemos observado en H2 a menudo contenían dos familias de malware como carga útil: Rescoms y SmokeLoader. Un pico en Ucrania fue causado por SmokeLoader. Este hecho ya fue mencionado por el NSDC de Ucrania. Por otra parte, en Polonia, Eslovaquia, Bulgaria y Serbia el aumento de la actividad fue causado por AceCryptor, que contenía Rescoms como carga útil final.

Campañas de Rescoms

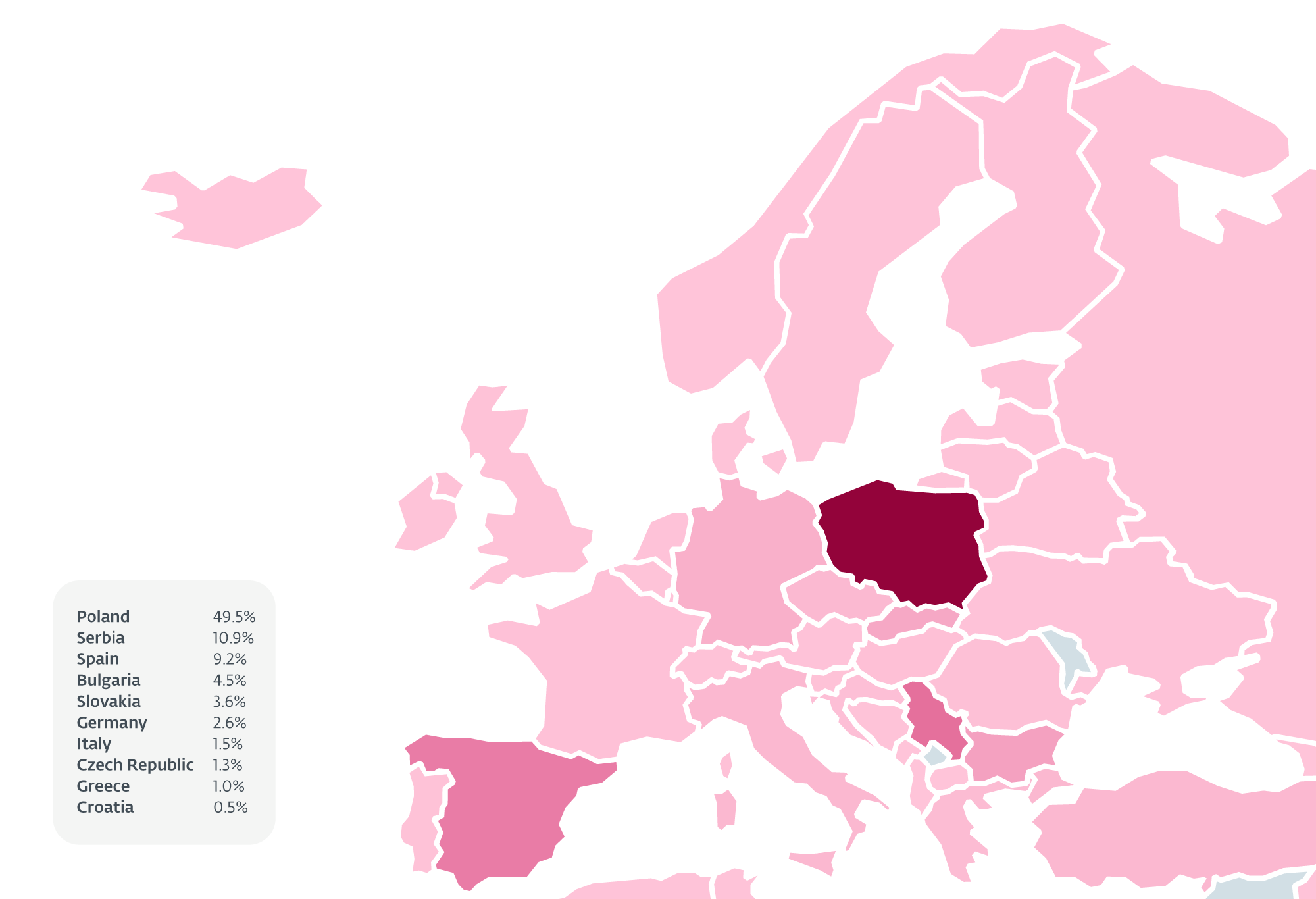

En la primera mitad de 2023, vimos en nuestra telemetría menos de cien incidentes de muestras de AceCryptor con Rescoms en su interior. Durante la segunda mitad del año, Rescoms se convirtió en la familia de malware más prevalente empaquetada por AceCryptor, con más de 32.000 intentos. Más de la mitad de estos intentos se produjeron en Polonia, seguida de Serbia, España, Bulgaria y Eslovaquia (Figura 4).

Campañas en Polonia

Gracias a la telemetría de ESET, hemos podido observar ocho importantes campañas de spam dirigidas a Polonia en el segundo semestre de 2023. Como puede verse en la Figura 5, la mayoría de ellas se produjeron en septiembre, pero también hubo campañas en agosto y diciembre.

En total, ESET registró más de 26.000 de estos ataques en Polonia durante este periodo. Todas las campañas de spam iban dirigidas a empresas en Polonia y todos los correos electrónicos tenían líneas de asunto muy similares sobre ofertas B2B para las empresas víctimas. Para parecer lo más creíbles posible, los atacantes incorporaban los siguientes trucos en los correos electrónicos de spam:

- Las direcciones de correo electrónico desde las que enviaban los correos spam imitaban dominios de otras empresas. Los atacantes utilizaban un TLD diferente, cambiaban una letra del nombre de la empresa o el orden de las palabras en el caso de un nombre de empresa con varias palabras (esta técnica se conoce como typosquatting).

- Lo más destacable es que múltiples campañas implicaron el compromiso del correo electrónico de la empresa: los atacantes abusaron de cuentas de correo electrónico previamente comprometidas de otros empleados de la empresa para enviar mensajes de spam. De este modo, incluso si la víctima potencial buscaba las señales de alarma habituales, éstas no estaban allí, y el correo electrónico parecía tan legítimo como podría haberlo sido.

Los atacantes investigaron y utilizaron nombres de empresas polacas existentes e incluso nombres de empleados/propietarios existentes e información de contacto al firmar esos correos electrónicos. Esto se hizo para que, en el caso de que una víctima intentara buscar en Google el nombre del remitente, la búsqueda tuviera éxito, lo que podría llevarla a abrir el archivo adjunto malicioso.

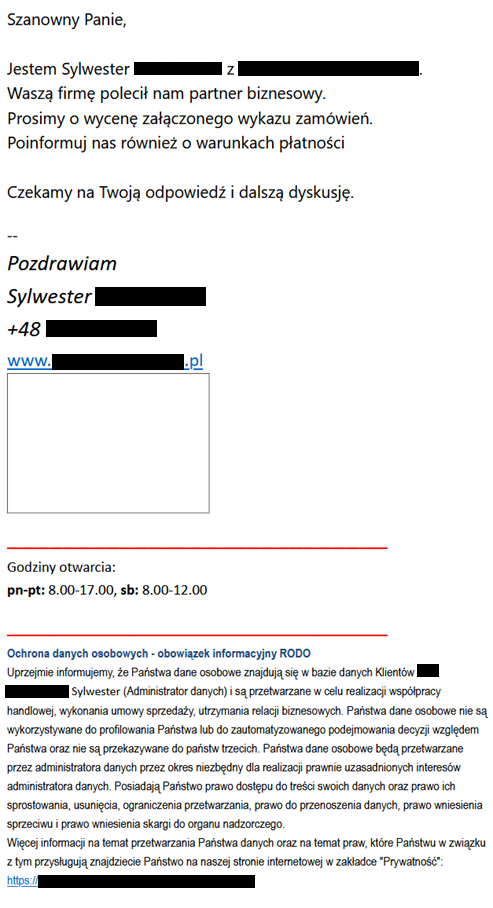

- El contenido de los correos electrónicos de spam era en algunos casos más sencillo, pero en muchos otros (como el ejemplo de la figura 6) bastante elaborado. Especialmente estas versiones más elaboradas deben considerarse peligrosas, ya que se desvían del patrón estándar del texto genérico, que suele estar plagado de errores gramaticales.

El correo electrónico de la figura 6 contiene un mensaje seguido de información sobre el tratamiento de datos personales realizado por el presunto remitente y la posibilidad de "acceder al contenido de sus datos y el derecho de rectificación, supresión, limitación de las restricciones de tratamiento, derecho a la transferencia de datos, derecho a plantear una objeción y derecho a presentar una reclamación ante la autoridad de control". El mensaje puede traducirse así:

Estimado Sr,

Soy Sylwester [suprimido] de [suprimido]. Su empresa nos fue recomendada por un socio comercial. Le ruego que nos facilite la lista de pedidos adjunta. Por favor, infórmenos también sobre las condiciones de pago.

Esperamos su respuesta y futuras conversaciones.

--

Saludos cordiales,

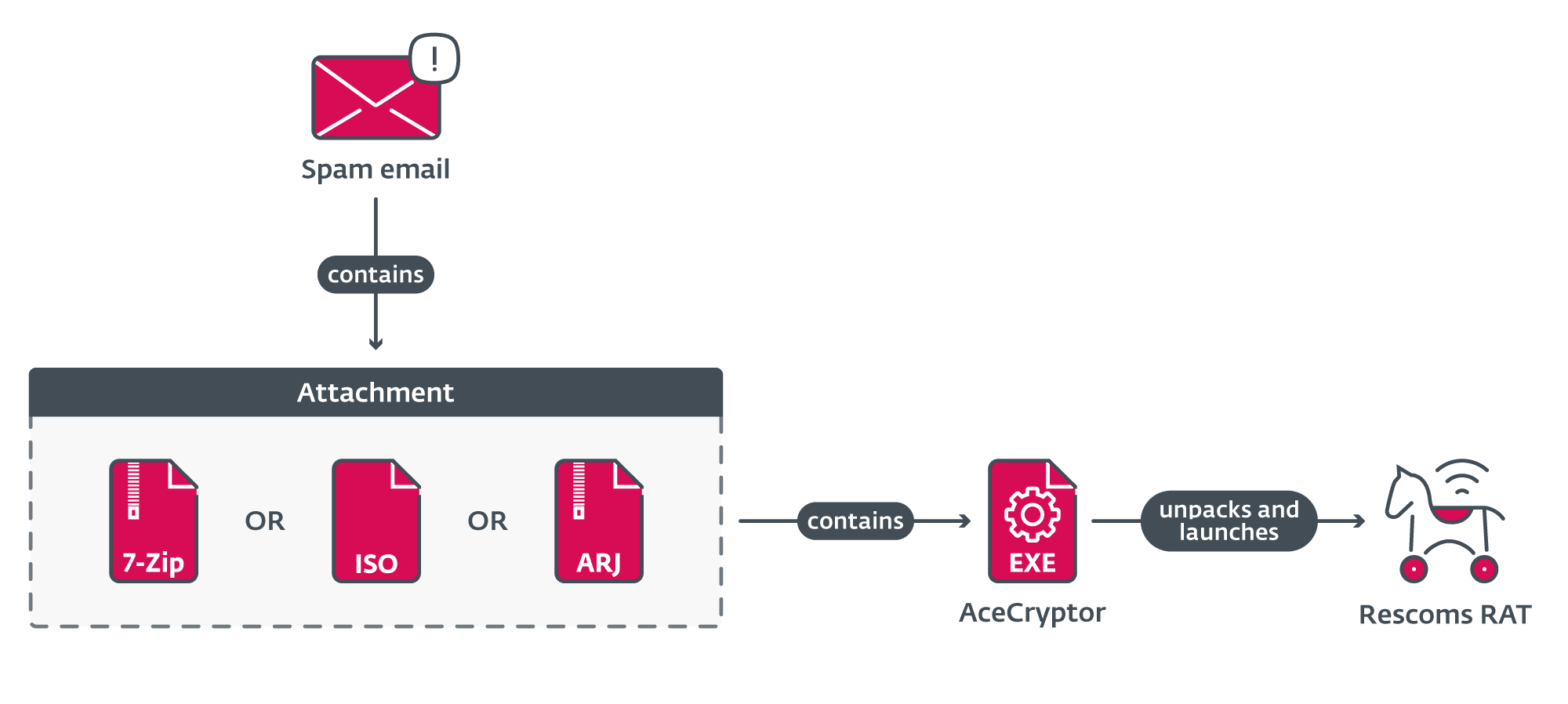

Los archivos adjuntos de todas las campañas eran bastante similares (Figura 7). Los correos electrónicos contenían un archivo adjunto o un fichero ISO denominado oferta/consulta (por supuesto, en polaco), en algunos casos también acompañado de un número de pedido. Ese archivo contenía un ejecutable AceCryptor que desempaquetaba e iniciaba Rescoms.

Basándonos en el comportamiento del malware, suponemos que el objetivo de estas campañas era obtener credenciales de correo electrónico y del navegador, y así obtener acceso inicial a las empresas objetivo. Aunque se desconoce si las credenciales se recopilaron para el grupo que llevó a cabo estos ataques o si esas credenciales robadas se venderían posteriormente a otros actores de amenazas, lo cierto es que un compromiso exitoso abre la posibilidad de nuevos ataques, especialmente de los, actualmente populares, ataques de ransomware.

Es importante señalar que la Rescoms RAT puede comprarse, por lo que muchos actores de amenazas la utilizan en sus operaciones. Estas campañas no sólo están conectadas por la similitud del objetivo, la estructura del adjunto, el texto del correo electrónico o los trucos y técnicas utilizados para engañar a las víctimas potenciales, sino también por algunas propiedades menos obvias. En el propio malware, pudimos encontrar artefactos (por ejemplo, el ID de licencia de Rescoms) que vinculan esas campañas entre sí, revelando que muchos de estos ataques fueron llevados a cabo por un mismo actor de la amenaza.

Campañas en Eslovaquia, Bulgaria y Serbia

Durante los mismos periodos de tiempo que las campañas en Polonia, la telemetría de ESET también registró campañas en curso en Eslovaquia, Bulgaria y Serbia. Estas campañas también se dirigían principalmente a empresas locales e incluso podemos encontrar artefactos en el propio malware que relacionan estas campañas con el mismo actor de amenazas que llevó a cabo las campañas en Polonia. Lo único significativo que cambió fue, por supuesto, el lenguaje utilizado en los mensajes de spam para adaptarse a esos países específicos.

Campañas en España

Aparte de las campañas mencionadas anteriormente, España también experimentó una oleada de correos electrónicos de spam con Rescoms como carga útil final. Aunque podemos confirmar que al menos una de las campañas fue llevada a cabo por el mismo actor de amenazas que en estos casos anteriores, otras campañas siguieron un patrón algo diferente. Además, incluso artefactos que eran los mismos en casos anteriores diferían en estos y, por ello, no podemos concluir que las campañas en España se originaran en el mismo lugar.

Conclusión

Durante la segunda mitad de 2023 detectamos un cambio en el uso de AceCryptor, un popular criptominero utilizado por múltiples actores de amenazas para empaquetar muchas familias de malware. Aunque la prevalencia de algunas familias de malware, como RedLine Stealer, disminuyó, otros actores de amenazas empezaron a utilizarlo o lo utilizaron aún más para sus actividades, y AceCryptor sigue funcionando con fuerza. En estas campañas, AceCryptor se utilizó para atacar varios países europeos y para extraer información u obtener acceso inicial a varias empresas. En estos ataques, el malware se distribuía en correos electrónicos no deseados, que en algunos casos eran bastante convincentes; a veces, el correo no deseado se enviaba incluso desde cuentas de correo electrónico legítimas, pero de las que se había abusado. Dado que abrir archivos adjuntos de este tipo de correos electrónicos puede tener graves consecuencias para usted o su empresa, le aconsejamos que sea consciente de lo que está abriendo y que utilice un software de seguridad de punto final fiable capaz de detectar el malware.

Para cualquier consulta sobre nuestras investigaciones publicadas en WeLiveSecurity, póngase en contacto con nosotros en threatintel@eset.com.

ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de Indicadores de Compromiso (IoCs) en nuestro repositorio GitHub.

Archivos

|

SHA-1 |

Filename |

Detection |

Description |

|

7D99E7AD21B54F07E857 |

PR18213.iso |

Win32/Kryptik.HVOB |

Malicious attachment from spam campaign carried out in Serbia during December 2023. |

|

7DB6780A1E09AEC6146E |

zapytanie.7z |

Win32/Kryptik.HUNX |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

7ED3EFDA8FC446182792 |

20230904104100858.7z |

Win32/Kryptik.HUMX |

Malicious attachment from spam campaign carried out in Poland and Bulgaria during September 2023. |

|

9A6C731E96572399B236 |

20230904114635180.iso |

Win32/Kryptik.HUMX |

Malicious attachment from spam campaign carried out in Serbia during September 2023. |

|

57E4EB244F3450854E5B |

SA092300102.iso |

Win32/Kryptik.HUPK |

Malicious attachment from spam campaign carried out in Bulgaria during September 2023. |

|

178C054C5370E0DC9DF8 |

zamowienie_135200.7z |

Win32/Kryptik.HUMI |

Malicious attachment from spam campaign carried out in Poland during August 2023. |

|

394CFA4150E7D47BBDA1 |

PRV23_8401.iso |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Serbia during August 2023. |

|

3734BC2D9C321604FEA1 |

BP_50C55_20230 |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Bulgaria during August 2023. |

|

71076BD712C2E3BC8CA5 |

20_J402_MRO_EMS |

Win32/Rescoms.B |

Malicious attachment from spam campaign carried out in Slovakia during August 2023. |

|

667133FEBA54801B0881 |

7360_37763.iso |

Win32/Rescoms.B |

Malicious attachment from spam campaign carried out in Bulgaria during December 2023. |

|

AF021E767E68F6CE1D20 |

zapytanie ofertowe.7z |

Win32/Kryptik.HUQF |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

BB6A9FB0C5DA4972EFAB |

129550.7z |

Win32/Kryptik.HUNC |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

D2FF84892F3A4E4436BE |

Zamowienie_ andre.7z |

Win32/Kryptik.HUOZ |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

DB87AA88F358D9517EEB |

20030703_S1002.iso |

Win32/Kryptik.HUNI |

Malicious attachment from spam campaign carried out in Serbia during September 2023. |

|

EF2106A0A40BB5C1A74A |

Zamowienie_830.iso |

Win32/Kryptik.HVOB |

Malicious attachment from spam campaign carried out in Poland during December 2023. |

|

FAD97EC6447A699179B0 |

lista zamówień i szczegółowe zdjęcia.arj |

Win32/Kryptik.HUPK |

Malicious attachment from spam campaign carried out in Poland during September 2023. |

|

FB8F64D2FEC152D2D135 |

Pedido.iso |

Win32/Kryptik.HUMF |

Malicious attachment from spam campaign carried out in Spain during August 2023. |

Técnicas ATT&CK de MITRE

Esta tabla se ha creado utilizando la versión 14 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Reconnaissance |

Gather Victim Identity Information: Email Addresses |

Email addresses and contact information (either bought or gathered from publicly available sources) were used in phishing campaigns to target companies across multiple countries. |

|

|

Resource Development |

Compromise Accounts: Email Accounts |

Attackers used compromised email accounts to send phishing emails in spam campaigns to increase spam email’s credibility. |

|

|

Obtain Capabilities: Malware |

Attackers bought and used AceCryptor and Rescoms for phishing campaigns. |

||

|

Initial Access |

Phishing |

Attackers used phishing messages with malicious attachments to compromise computers and steal information from companies in multiple European countries. |

|

|

Phishing: Spearphishing Attachment |

Attackers used spearphishing messages to compromise computers and steal information from companies in multiple European countries. |

||

|

Execution |

User Execution: Malicious File |

Attackers relied on users opening and launching malicious files with malware packed by AceCryptor. |

|

|

Credential Access |

Credentials from Password Stores: Credentials from Web Browsers |

Attackers tried to steal credential information from browsers and email clients. |