El informe ESET APT Activity Report Q2 2024-Q3 2024 resume las actividades destacadas de grupos de amenazas persistentes avanzadas (APT) documentadas por los investigadores de ESET desde abril de 2024 hasta finales de septiembre de 2024. Las operaciones destacadas son representativas del panorama más amplio de amenazas que investigamos durante este período, ilustrando las tendencias y desarrollos clave, y contienen sólo una fracción de los datos de inteligencia de ciberseguridad proporcionados a los clientes de los informes privados de APT de ESET.

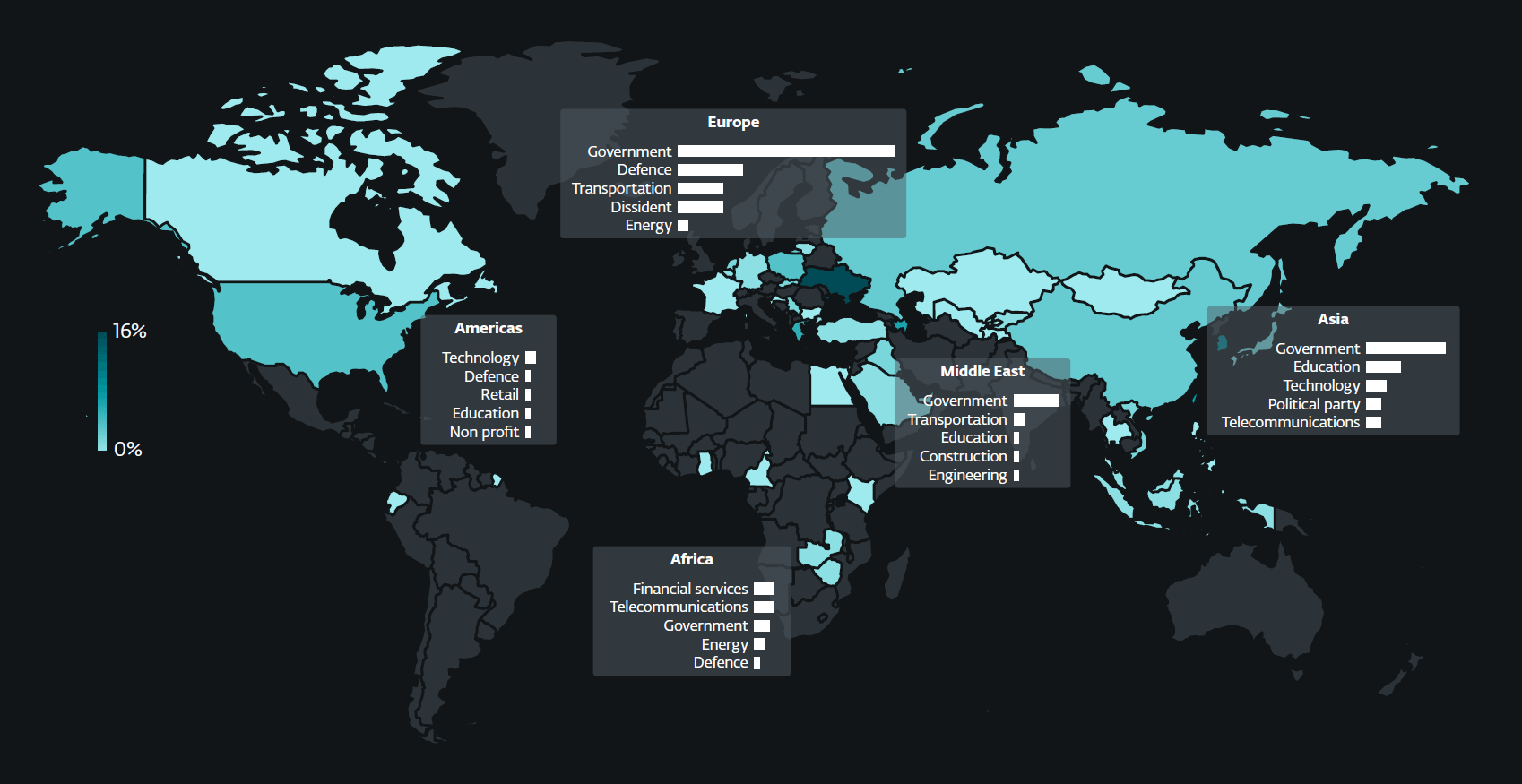

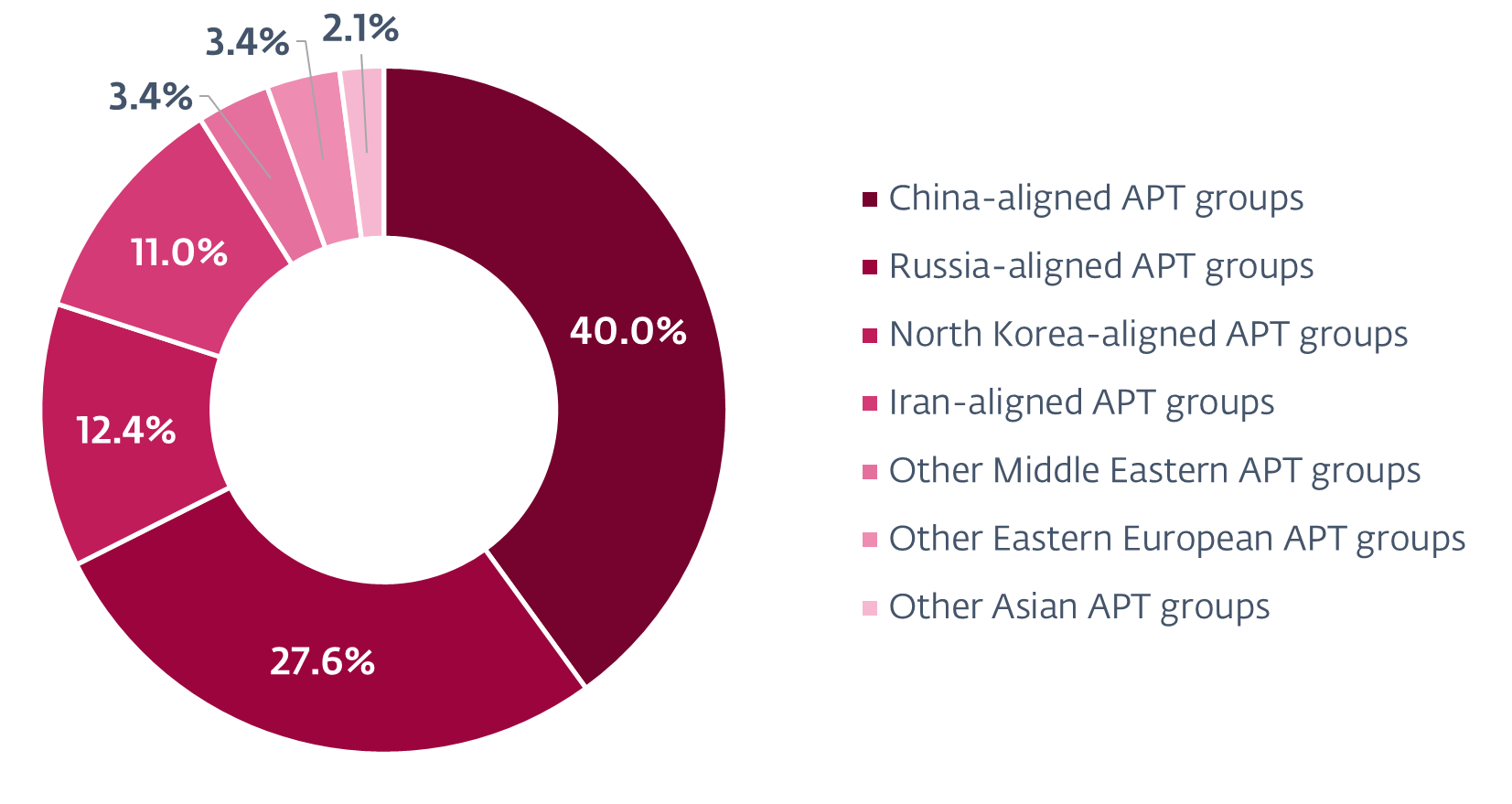

Durante el periodo analizado, observamos una notable expansión de los ataques de MirrorFace, una organización alineada con China. Habitualmente centrado en entidades japonesas, amplió sus operaciones para incluir por primera vez una organización diplomática de la Unión Europea (UE), al tiempo que seguía dando prioridad a sus objetivos japoneses. Además, los grupos APT alineados con China han estado recurriendo cada vez más a la VPN de código abierto y multiplataforma SoftEther para mantener el acceso a las redes de las víctimas. Hemos detectado un amplio uso de SoftEther VPN por parte de Flax Typhoon, hemos observado que Webworm ha cambiado su backdoor completo por el uso de SoftEther VPN Bridge en máquinas de organizaciones gubernamentales de la UE, y hemos observado que GALLIUM ha desplegado servidores SoftEther VPN en operadores de telecomunicaciones de África.

También analizamos indicios de que grupos alineados con Irán podrían estar aprovechando sus cibercapacidades para apoyar el espionaje diplomático y, potencialmente, operaciones cinéticas. Estos grupos comprometieron varias empresas de servicios financieros en África, un continente geopolíticamente importante para Irán; llevaron a cabo ciberespionaje contra Irak y Azerbaiyán, países vecinos con los que Irán mantiene complejas relaciones; y aumentaron su interés por el sector del transporte en Israel. A pesar de este objetivo geográfico aparentemente limitado, los grupos alineados con Irán mantuvieron un enfoque global, persiguiendo también a enviados diplomáticos en Francia y a organizaciones educativas en Estados Unidos.

Los actores de la amenaza alineados con Corea del Norte persistieron en promover los objetivos de su régimen, que ha sido acusado por las Naciones Unidas y Corea del Sur de robar fondos -tanto monedas tradicionales como criptomonedas- para apoyar sus programas de armas de destrucción masiva. Observamos que estos grupos continuaban sus ataques contra empresas de defensa y aeroespaciales en Europa y Estados Unidos, así como contra desarrolladores de criptomonedas, grupos de reflexión y ONG. Uno de estos grupos, Kimsuky, empezó a abusar de los archivos de la consola de gestión de Microsoft, que suelen utilizar los administradores de sistemas pero que pueden ejecutar cualquier comando de Windows. Además, varios grupos alineados con Corea del Norte abusaron con frecuencia de servicios populares basados en la nube, como Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub y Bitbucket. Por primera vez, vimos a un grupo APT -concretamente ScarCruft- abusando de los servicios en la nube de Zoho.

Hemos detectado grupos de ciberespionaje alineados con Rusia que atacan con frecuencia servidores de correo web como Roundcube y Zimbra, normalmente con correos electrónicos de spearphishing que activan vulnerabilidades XSS conocidas. Además de Sednit, dirigido a entidades gubernamentales, académicas y relacionadas con la defensa de todo el mundo, identificamos otro grupo alineado con Rusia, al que denominamos GreenCube, que roba mensajes de correo electrónico a través de vulnerabilidades XSS en Roundcube. Otros grupos alineados con Rusia siguieron centrándose en Ucrania, con Gamaredon desplegando grandes campañas de spearphishing mientras reelaboraba sus herramientas utilizando y abusando de las aplicaciones de mensajería Telegram y Signal. Sandworm utilizó su nueva puerta trasera para Windows, que denominamos WrongSens, y su malware avanzado para Linux: LOADGRIP y BIASBOAT. Además, detectamos la Operación Texonto, una operación de desinformación y psicológica dirigida principalmente a desmoralizar a los ucranianos, que también tenía como objetivo a los disidentes rusos. También analizamos el hackeo y la filtración públicos de la Agencia Polaca Antidopaje, que creemos que fue comprometida por un intermediario de acceso inicial que luego compartió el acceso con el grupo APT FrostyNeighbor, alineado con Bielorrusia, la entidad que está detrás de las campañas de desinformación cibernética críticas con la Alianza del Atlántico Norte. Por último, a partir del análisis de un exploit encontrado en la naturaleza, descubrimos una vulnerabilidad de ejecución remota de código en WPS Office para Windows. Atribuimos el ataque que aprovecha el exploit al grupo APT-C-60, alineado con Corea del Sur.

Las actividades maliciosas descritas en el Informe de actividad de APT de ESET del segundo trimestre de 2024 al tercer trimestre de 2024 son detectadas por los productos de ESET; la inteligencia compartida se basa principalmente en datos de telemetría propiedad de ESET y ha sido verificada por investigadores de ESET.

Los Informes de Actividad de ESET APT contienen sólo una fracción de los datos de inteligencia de ciberseguridad proporcionados en los Informes de ESET APT PREMIUM. Para obtener más información, visite el sitio web de ESET Threat Intelligence.

Siga ESET Research en Twitter para obtener actualizaciones periódicas sobre las tendencias clave y las principales amenazas.