El informe ESET APT Activity Report Q4 2023-Q1 2024 resume las actividades destacadas de grupos seleccionados de amenazas persistentes avanzadas (APT) que fueron documentadas por los investigadores de ESET desde octubre de 2023 hasta finales de marzo de 2024. Las operaciones destacadas son representativas del panorama más amplio de amenazas que investigamos durante este período, ilustrando las tendencias y desarrollos clave, y contienen solo una fracción de los datos de inteligencia de ciberseguridad proporcionados a los clientes de los informes privados de APT de ESET.

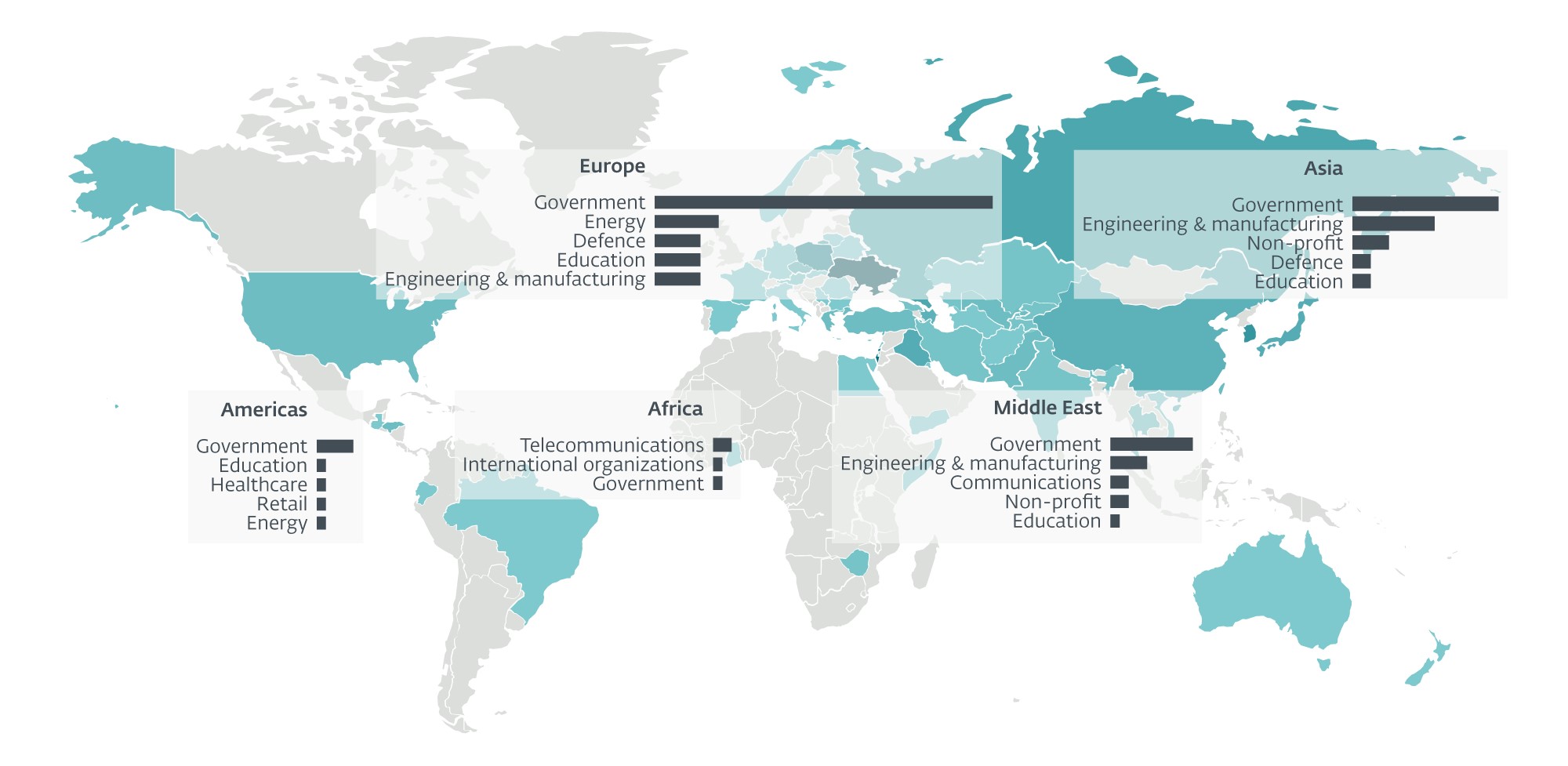

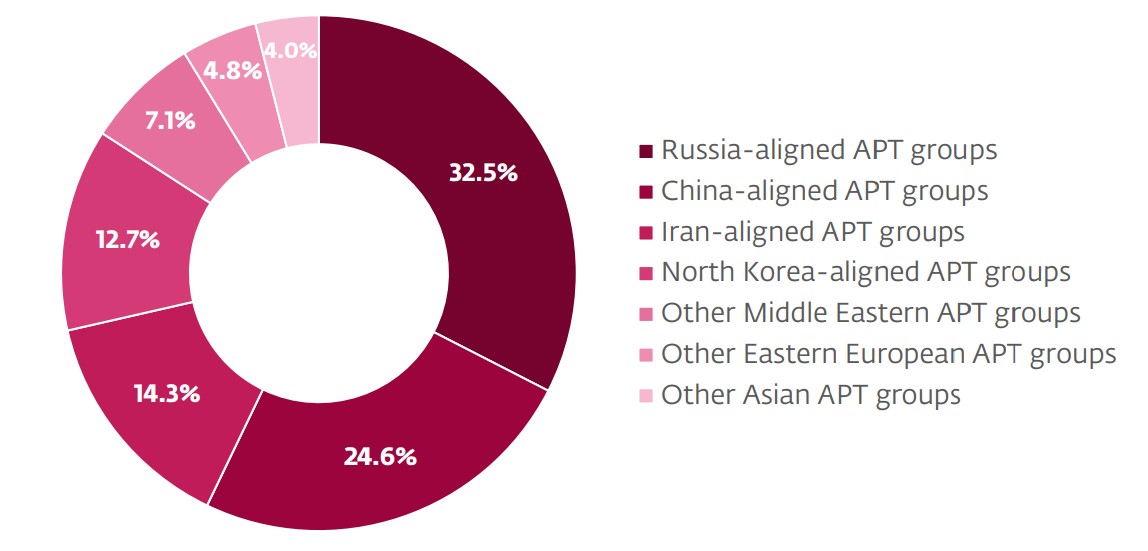

En el periodo monitorizado, varios actores de amenazas alineados con China explotaron vulnerabilidades en dispositivos de cara al público, como VPN y cortafuegos, y software, como Confluence y Microsoft Exchange Server, para acceder inicialmente a objetivos en múltiples verticales. Basándonos en la filtración de datos de I-SOON (Anxun), podemos confirmar que este contratista chino se dedica efectivamente al ciberespionaje. Rastreamos una parte de las actividades de la empresa bajo el grupo FishMonger. En este informe, también presentamos un nuevo grupo APT alineado con China, CeranaKeeper, que se distingue por rasgos únicos, aunque posiblemente comparta un intendente digital con el grupo Mustang Panda.

Tras el ataque dirigido por Hamás contra Israel en octubre de 2023, detectamos un aumento significativo de la actividad de los grupos de amenazas alineados con Irán. En concreto, MuddyWater y Agrius pasaron de centrarse en el ciberespionaje y el ransomware, respectivamente, a estrategias más agresivas de intermediación de accesos y ataques de impacto. Mientras tanto, las actividades de OilRig y Ballistic Bobcat experimentaron un descenso, lo que sugiere un cambio estratégico hacia operaciones más notorias y “ruidosas” dirigidas a Israel. Los grupos alineados con Corea del Norte siguieron atacando a empresas aeroespaciales y de defensa, así como a la industria de las criptomonedas, mejorando sus técnicas mediante ataques a la cadena de suministro, el desarrollo de instaladores de software troyanizados y nuevas cepas de malware, y la explotación de vulnerabilidades de software.

Los grupos alineados con Rusia han centrado sus actividades en el espionaje dentro de la Unión Europea y en ataques a Ucrania. Además, la campaña Operación Texonto, una operación de desinformación y psicológica (PSYOP) descubierta por los investigadores de ESET, ha estado difundiendo información falsa sobre las protestas relacionadas con las elecciones rusas y la situación en el Kharkiv ucraniano, fomentando la incertidumbre entre los ucranianos dentro y fuera del país.

Adicionalmente, destacamos una campaña en Oriente Medio llevada a cabo por SturgeonPhisher, un grupo que creemos alineado con los intereses de Kazajstán. También analizamos un ataque de tipo watering-hole a un sitio web regional de noticias sobre Gilgit-Baltistán, una región en disputa administrada por Pakistán, y por último, describimos la explotación de una vulnerabilidad de día cero en Roundcube por parte de Winter Vivern, un grupo que consideramos alineado con los intereses de Bielorrusia.

Las actividades maliciosas descritas en el Informe de Actividad APT de ESET del cuarto trimestre de 2023 al primer trimestre de 2024 son detectadas por los productos de ESET; la inteligencia compartida se basa principalmente en datos de telemetría propiedad de ESET y ha sido verificada por investigadores de ESET.

Los Informes de Actividad de ESET APT contienen sólo una fracción de los datos de inteligencia de ciberseguridad proporcionados en los Informes de ESET APT PREMIUM. Para obtener más información, visite el sitio web de ESET Threat Intelligence.

Sigue a ESET Research en X para obtener actualizaciones periódicas sobre las tendencias clave y las principales amenazas.